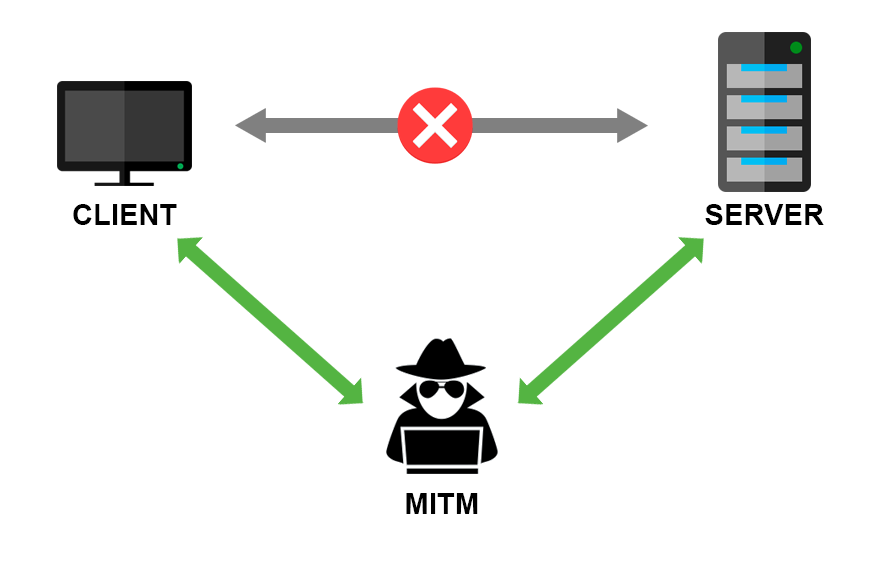

В этой статье будет рассказано, как перехватывать трафик в локальной сети с помощью Ettercap. Используя для этого MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”).

Ettercap – open source утилита для анализа безопасности компьютерных сетей. Основное предназначение которой – MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”). Имеет возможность sniffing of live connections, фильтрация контента на лету, а так же много других интересных возможностей. Поддерживает как активные, так и пассивные вскрытия протоколов и включает большое количество функций для анализа сети и узла.

Более подробную информацию, можно найти на официальном сайте Ettercap.

Установка/Настройка Ettercap

Скачать и установить Ettercap можно из исходников – здесь. В качестве альтернативы можно воспользоваться следующей командой:

# apt-get install ettercap-gtk ettercap-common

Прежде чем приступать к выполнению, выполним небольшую настройку. Открываем файл /etc/etter.conf:

# nano /etc/etter.conf

Находим в нем вот эти строки и раскомментируем их:

# if you use iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

После того, как все перечисленные выше операции сделаны, запускаем Ettercap. Однако у некоторых, в том числе и у меня, Ettercap работать не будет. Будут появляться ошибки вида “SEND L3 ERROR“. Чтобы такие ошибки не появлялись, воспользуйтесь следующей командой:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

Теперь все должно работать нормально и ошибки не должны выскакивать.

ARP Poisoning

Ранее уже описывалось, что такое “Атака ARP Cache Poisoning“ и для чего она нужна. Здесь же будет описано, как осуществить ее используя Ettercap.

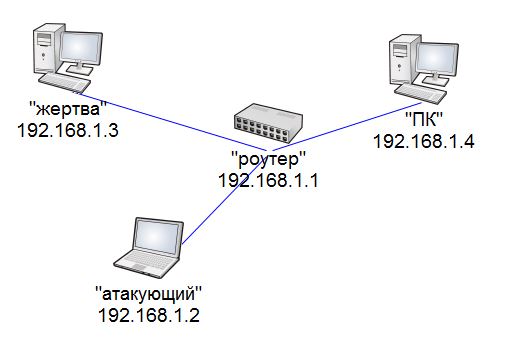

Для начала посмотрите на архитектуру сети (см. рисунок ниже), которая будет использоваться. Это нужно для того, чтобы вы хорошо понимали, что и от куда берется:

Запускаем Ettercap:

# ettercap -G

Перед нами появится окно приложения, как показано ниже:

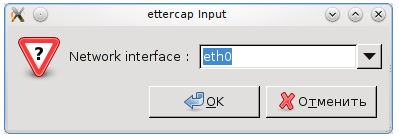

Щелкаем по кнопке Sniff -> Unified sniffing. После этого выбираем интерфейс, который используется. У меня это eth0:

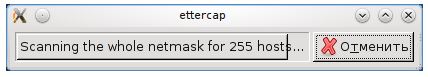

В верхнем меню нажимаем кнопки Hosts – Scan for hosts:

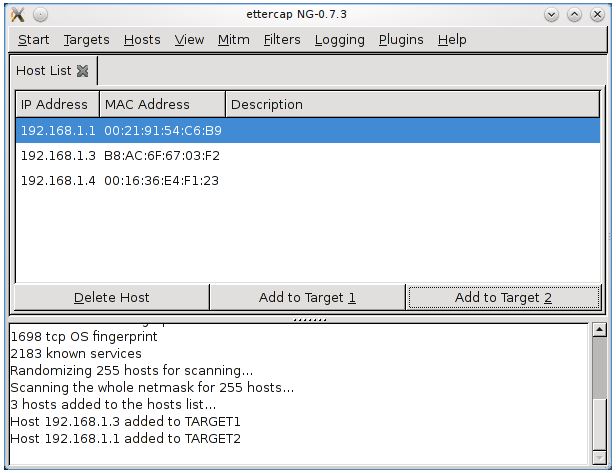

Теперь опять щелкаем Hosts – Hosts list. Появится окно, как показано на рисунке ниже:

Здесь нам нужно выбрать цели, т.е. выбрать машину, которая будет выступать в качестве “жертвы” и шлюз. Как видно из архитектуры сети, которую используем, в качестве “жертвы” выступает машина с IP-адресом = 192.168.1.3. Ну а в качестве шлюза IP-адрес = 192.168.1.1. Поэтому выбираем 192.168.1.3 и нажимаем кнопку Add to Target 1. Теперь щелкаем 192.168.1.1 и нажимаем кнопку Add to Target 2.

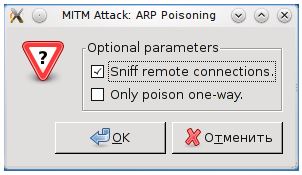

Далее щелкаем Mitm – ARP poisoning. После этого выбираем Sniff remote connections:

Нажимаем ОК. Осталось только запустить. Для этого нажимаем на кнопку Start – Start sniffing.

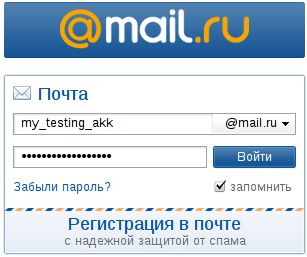

Sniffing запущен. Осталось подождать, когда пользователь будет вводить свои данные, например от почтового аккаунта:

Как только он ввел свои логин/пароль и успешно вошел на свой почтовый ящик, злоумышленник также успешно перехватил его логин и пароль:

HTTP : 94.100.184.17:443 -> USER: my_testing_akk PASS: my_secret_password INFO: http://mail.ru/

Как видите ничего сложного в этом нет. Также в этой статье хотел описать DNS-spoofing, но как оказалось об этом написано в “SET (Social-Engineering Toolkit). Взлом аккаунтов“.

3 comments On Ettercap. Перехват трафика – Man In The Middle Attacks

Pingback: Атака ARP Cache Poisoning - Cryptoworld ()

Pingback: Как провести MITM атаку. - Cryptoworld ()

Pingback: Практика по взлому домашних роутеров. - Cryptoworld ()