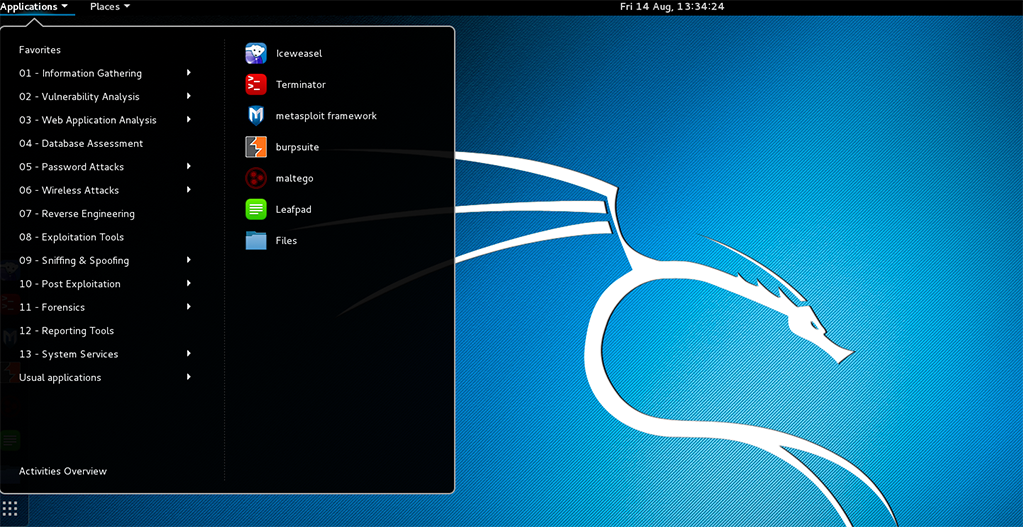

Существует несколько популярных securty дистрибутивов, содержащих большинство популярных утилит и приложений для проведения тестирования на проникновение. Обычно они основаны на существующих Linux-дистрибутивах и представляют из себя их переработанные версии. В этой статье будут представлены

…Search Results for: kali linux

В решении задач практической безопасности не редко приходится заниматься сканированием портов. Чаще всего, конечно, используется NMAP из поставки дистрибутива KALI LINUX. Но иногда когда нужно сделать чтото простое может пригодится консольная утилита Windows —

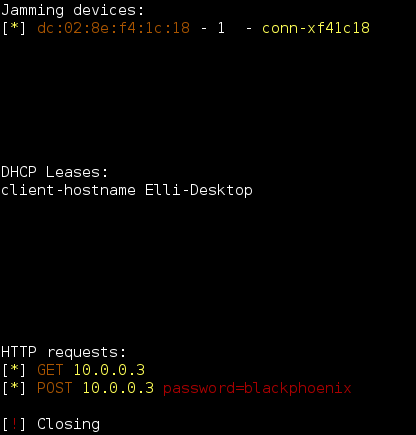

…Wifiphisher — это инструмент, который позволяет быстро развернуть автоматизированную фишинг-атаку в Wi-Fi-сетях для получения различных секретов и аутентификационных данных.

В общем, он помогает провести атаку по социальной инженерии. Таким образом, пользователь сам

Большая проблема многих взломов и пентестов в том, что «заряженные» исполняемые файлы, созданные с помощью Metasploit или других пентест-фреймворков, палятся практически всеми антивирусными вендорами. И поэтому вместо того, чтобы продолжать проникновение, пентестеру

…Wi-Fi сейчас есть практически в каждой квартире. Невидимые нити беспроводных каналов опутали мегаполисы и села, дома и дачи, гаражи и офисы. Несмотря на кажущуюся защищенность, технически образованые личности каким-то образом обходят все эти ваши

…Совсем недавно мне нужно было установить на компьютер чистую систему для проверки работы некоторых драйверов. Чесно признаюсь я начал с того что искал способ развернуть на флешке уже готовую систему и загрузится с нее.

…Как правило, большие и средние компании строят свою внутреннюю инфраструктуру на решениях Microsoft. В основном это парк машин на XP/7, состоящих в домене с функциональным уровнем леса — Windows Server 2003. Периметр и демилитаризованные

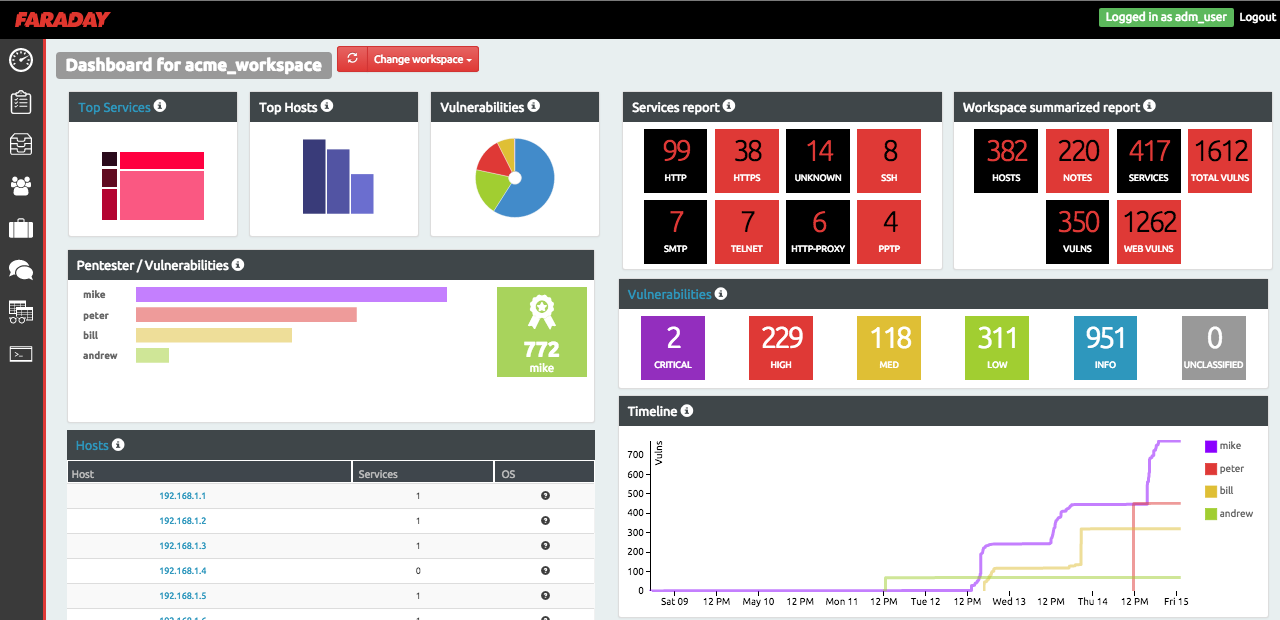

…Metasploit — это мощный открытый фреймворк с продуманной архитектурой, сотнями контрибьюторов, который включает в себя тысячи модулей для автоматизации эксплуатации огромного количества уязвимостей. Несмотря на то что мы часто упоминаем Metasploit на …

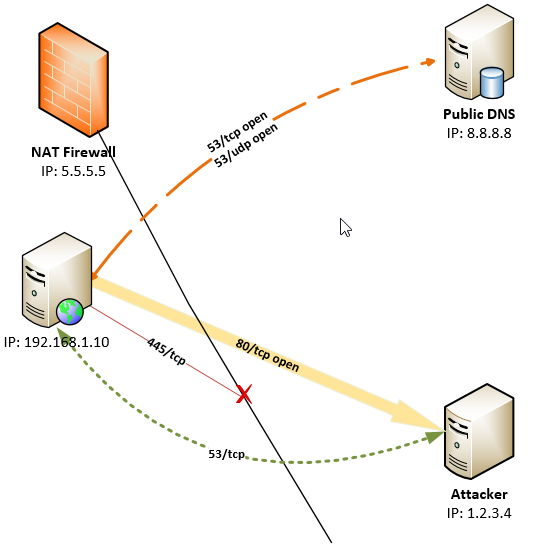

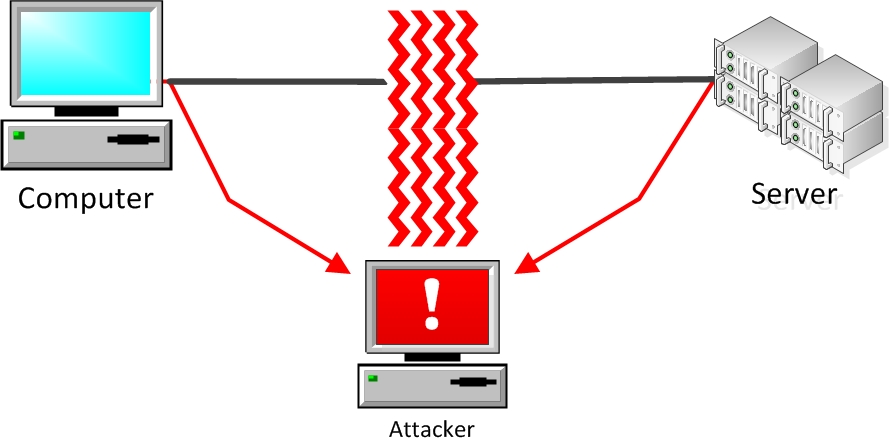

Очень распространенная задача, которая возникает при анализе работы какого-то протокола или при проведении атак, — это подменить в передаваемом трафике данные. Есть, например, клиентская программа, которая коннектится к серверу, и у них происходит обмен

…В последнее время мы много писали о проведении MITM (man in the midle) атак. Сегодня мы раскажем о интересном инструменте который дает возможность скачать вирус на компьютер жертвы просто и незаметно. Это стало

…Добиваться желаемого результата почти всегда можно несколькими способами. Это применимо и к области ИБ. Иногда для достижения цели можно брутить, самостоятельно искать дыры и разрабатывать сплоиты или же прислушаться к тому, что передается по сети. Причем

…Мы не раз затрагивали тему хакерских устройств на нашем сайте. Также мы рассматривали большой набор хакерских программ под андроид и iphone ранее. Сегодня мы раскажем о очередном устройстве, точнее о наборе программ,

…Не так давно мы уже расказывали о устройствах которые должны войти в хакерский чемоданчик настоящего пентестера. Сегодня мы подготовили обзор очередных устройств которые представляют не меньший интерес для активных исследователей компьютерной безопасности.

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или

…На страницах нашего сайта мы уже расказывали вам о использовании знаменитого фреймворка, который используют все хакеры мира — Metasploit.

Сегодня мы предоставляем обзорный материал который даже для начинающих пользователей раскажет о

…Ни для кого не секрет, что современные социальные сети представляют собой огромные БД, содержащие много интересной информации о частной жизни своих пользователей. Через веб-морду особо много данных не вытянешь, но ведь у каждои сети

…Программа Wifiphisher с открытым исходным кодом может быть использована для автоматизации фишинговых атак по сбору учётных данных пользователей через WiFi. В отличие от …

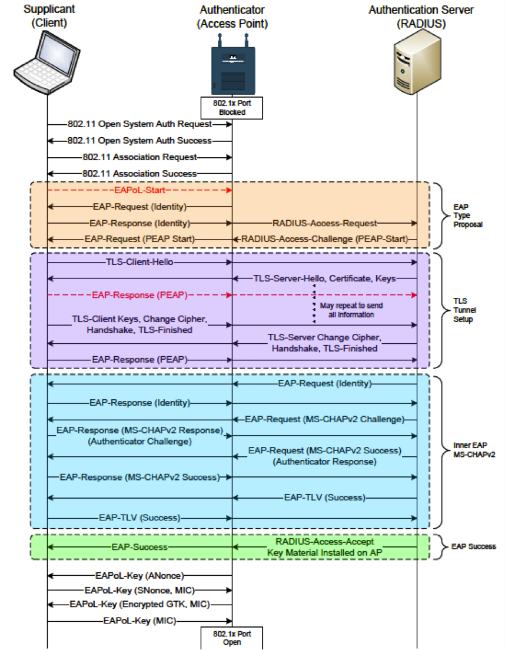

Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по

…Веб-приложения широко распространены в современном онлайн-мире, и умение атаковать их становится все более ценным навыком. Но ключом к успешной атаке является хорошая разведка, поскольку чем больше информации у вас есть, тем легче быть сосредоточенным и

…Все знают, что нельзя хранить конфиденциальную информацию в незашифрованных файлах, верно? Файлы PDF и ZIP часто могут содержать кладезь информации, такой как сетевые схемы, IP-адреса и учетные данные для входа. Иногда даже определенные зашифрованные файлы

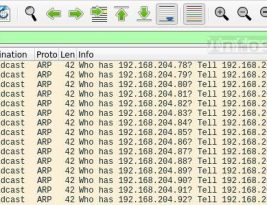

…В этой статье мы рассмотрим фильтры отображения Wireshark и посмотрим, как их использовать для обнаружения различных сетевых атак в Wireshark.

Мы собираемся рассмотреть ряд сценариев, обычно выполняемых злоумышленниками, таких как различные методы обнаружения хостов,

…По мере того, как цифровые следы организаций становятся все больше и больше, сетевая разведка и перечень услуг, доступных через общедоступный Интернет, стали критически важной областью в обеспечении безопасности организации. А с учетом увеличения числа уязвимостей

…Сегодня мы с вами рассмотрим вопрос о том, можно ли использовать для аудита безопасности беспроводной сети совсем старые адаптеры, которые поддерживают лишь режимы b и g. Наверное нет смысла использовать эти адаптеры в качестве точки

…Лучший способ проверить безопасность сети Wi-Fi — это попытаться взломать ее. Мы уже не раз писали о взломе WiFi, но эти инструкции очень быстро устаревают. Единственный способ обновить их — снова пройти весь путь самостоятельно

…Основная волна интереса к тестированию пришлась на 1990-е годы и началась в Соединенных Штатах. Быстрая разработка автоматизированных систем разработки программного обеспечения (инструменты CASE) и сетевые технологии привели к росту рынка программного обеспечения и

рассмотрение