Сегодня мы коснемся серьезной темы которая не раз подымалась на различных конференциях по информационной безопасности. А именно как обеспечить защиту сети WIFI на предприятии. C тем огромным количеством вариантов взлома беспроводных сетей это задача непростая. Тем не менее с правильным подходом к задаче — вполне решаема. Как? Читаем дальше.

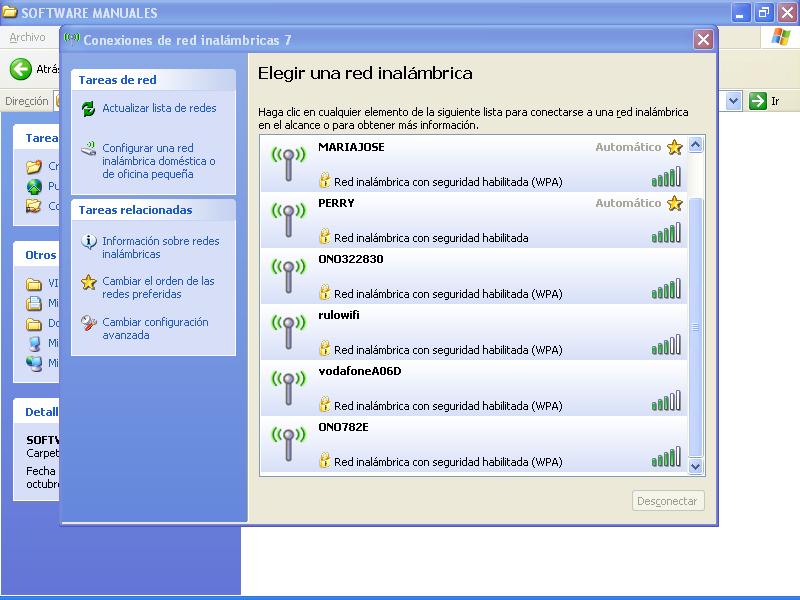

Беспроводные сети сейчас есть в любом крупном городе. Включая беспроводной интерфейс на своем мобильном устройстве, мы с большой вероятностью обнаружим сразу несколько Wi-Fi-сетей. Большинство из них для доступа требуют пароль и/или сертификат. Но также во многих публичных местах, таких как кафе, метро, городские парки, имеются открытые беспроводные сети со свободным доступом. Для каждого из этих видов сетей существуют свои угрозы и атаки.

Невидимые угрозы

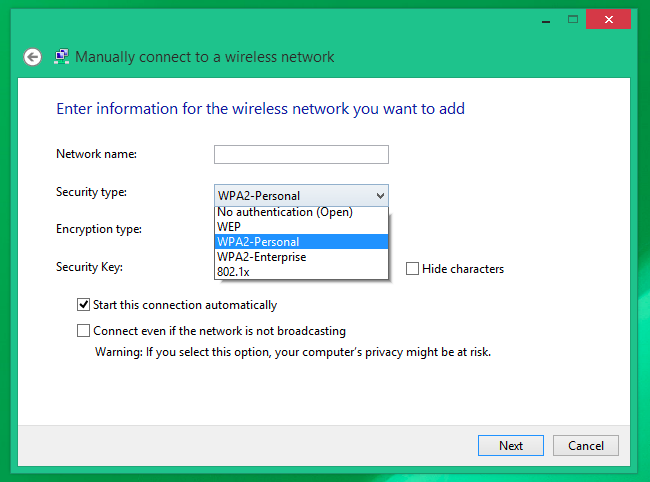

Принято считать, что основные атаки на беспроводные сети направлены на подключение к Wi-Fi сети жертвы. Поэтому прежде всего необходимо использовать WPA2 и достаточно длинный ключ, а еще лучше 802.1х.

Практически все современные устройства беспроводного доступа обеспечивают данные средства защиты, поэтому при правильной настройке подключиться к вашей сети будет довольно сложно. Однако не стоит считать, что если вы все правильно настроили на маршрутизаторах, то защищены от всех угроз, исходящих из беспроводной среды.

При включении Wi-Fi-адаптера мы, как правило, видим несколько сетей. При этом клиентское устройство будет самостоятельно пытаться подключиться к тем сетям, которые в нем прописаны, то есть к которым оно уже подключалось ранее. Но злоумышленник может запустить свою точку доступа с точно такими же SSID и протоколами шифрования, в результате чего клиентские устройства будут автоматически подключаться к этой поддельной точке, считая, что подключаются к настоящей сети.

Например, в московском метро есть сеть MosMetro_Free, хорошо знакомая всем, кто пользуется этим видом транспорта. Несколько месяцев назад многие пользователи данной сети жаловались в интернете, что им при подключении отображался видеоролик «для взрослых». Это происходило как раз потому, что на клиентских устройствах пассажиров было настроено автоматическое подключение к сети с данным названием. И «шутники» просто развернули свою беспроводную сеть с таким же названием.

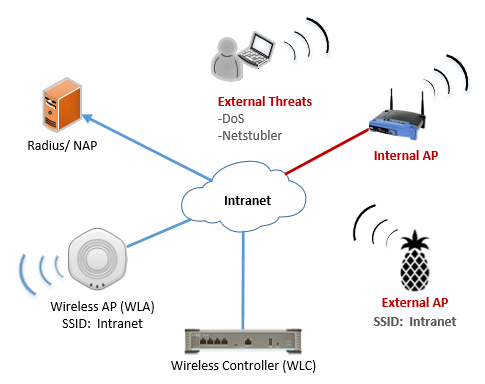

В случае с корпоративными сетями злоумышленнику перед тем, как развернуть поддельную сеть, необходимо каким либо образом подавить сигнал от легальных точек доступа. По сути, ему нужно реализовать DDoS-атаку. Затем хакер запускает свою точку доступа с аналогичными настройками. Данную атаку можно легко реализовать с помощью дистрибутива Kali NetHunter для Android и инструмента MANA Evil Access Point. В результате пользователи подключаются к поддельной Wi-Fi-сети, и взломщик может перехватывать весь их трафик.

Он может даже попытаться «вклиниться» в HTTPS-сессии с помощью атаки MITM «человек посередине». Суть атаки заключается в том, что хакер подменяет ключи, используемые при установлении SSL-сессии, на свои и передает их клиенту. В результате злоумышленник может расшифровать всю передаваемую информацию. Правда, некоторые современные браузеры с параноидальными настройками по умолчанию способны предотвращать подобные атаки, однако в целом не стоит полностью уповать на SSL.

[ad name=»Responbl»]

Помимо организации поддельных сетей, есть и другие виды атак. Возможны ситуации, когда пользователи сами подключаются к чужим сетям, например, чтобы обойти ограничения на доступ к ресурсам интернета в корпоративной сети. В таких случаях службе безопасности организации необходимо блокировать сигналы от чужих устройств, для того чтобы избежать утечки конфиденциальной информации.

Ну и в завершении также хотелось бы напомнить о том, что беспроводная сеть может являться каналом утечки не только для инсайдеров, но и для различных «шпионских» устройств.

Так, на прошедшей в мае этого года конференции Positive Hack Days V был доклад, на котором демонстрировали устройство на базе Arduino, которое перехватывало сигналы с беспроводной клавиатуры и мыши и передавало эту информацию злоумышленнику по Wi-Fi. Просмотреть который вы можете здесь — Беспроводный шпион на базе Arduino

Тем самым демонстрировалась, в том числе, и возможность передавать информацию за пределы корпоративной сети с помощью сторонней Wi-Fi-сети.

Приведенные выше примеры атак на беспроводные сети показывают, что нам необходимо бороться с тем, чтобы злоумышленники не могли подключиться к нашей сети или заглушить ее, а также и с тем, чтобы наши пользователи не подключались к посторонним сетям и чтобы на контролируемой территории не появлялись чужие Wi-Fi-сети.

Теперь поговорим о том, что предлагается на рынке для защиты от данных угроз.

Защита Wi-Fi от Cisco Systems

Свое описание решений по защите беспроводных сетей я начну с продукции компании Cisco Systems. Продукты и технологии от Cisco позволяют решать актуальные задачи по безопасности, масштабируемости и пропускной способности беспроводных сетей. Помимо этого, компания Cisco принимает активное участие в разработке новых стандартов IEEE802.11 в области беспроводных сетей.

[ad name=»Responbl»]

Прежде чем говорить о конкретных устройствах, мы рассмотрим те технологии, которые Cisco использует для защиты беспроводных сетей.

Wireless IDS/IPS

Технология wIPS предназначена для обнаружения, анализа, идентификации и предотвращения угроз в беспроводных средах. Основной задачей этой технологии является обеспечение защиты беспроводной среды от атак, связанных с несанкционированным прослушиванием эфира, попыток дешифрации передаваемого трафика, атак типа отказ в обслуживании (DoS), потенциальных угроз аномального трафика. Это достигается за счет постоянного мониторинга эфира и проактивного предотвращения беспроводных угроз.

Для обеспечения эффективной работы wIPS в рамках типового решения используются следующие компоненты:

> точки беспроводного доступа в режиме Monitor с включенной функцией wIPS, которые постоянно сканируют радиоэфир на наличие атак и собирают информациюо передаваемом трафике;

> аппаратно-программный комплекс Mobility Services Engine (MSE) с wIPS-лицензией, который является центром обработки wIPS-информации от точек доступа;

> контроллеры беспроводного доступа WLC, которые перенаправляют информацию об атаках от точек беспроводного доступа на MSE;

> система контроля и управления беспроводной средой Cisco Prime NCS, где происходит настройка wIPS через специализированные wIPS-профили, а также просмотр оповещений, отчетов и другой информации по wIPS.

Еще одним важным преимуществом wIPS является использование настраиваемых профилей, которые создаются в Prime NCS. Данная конфигурация распространяется на все точки беспроводного доступа.

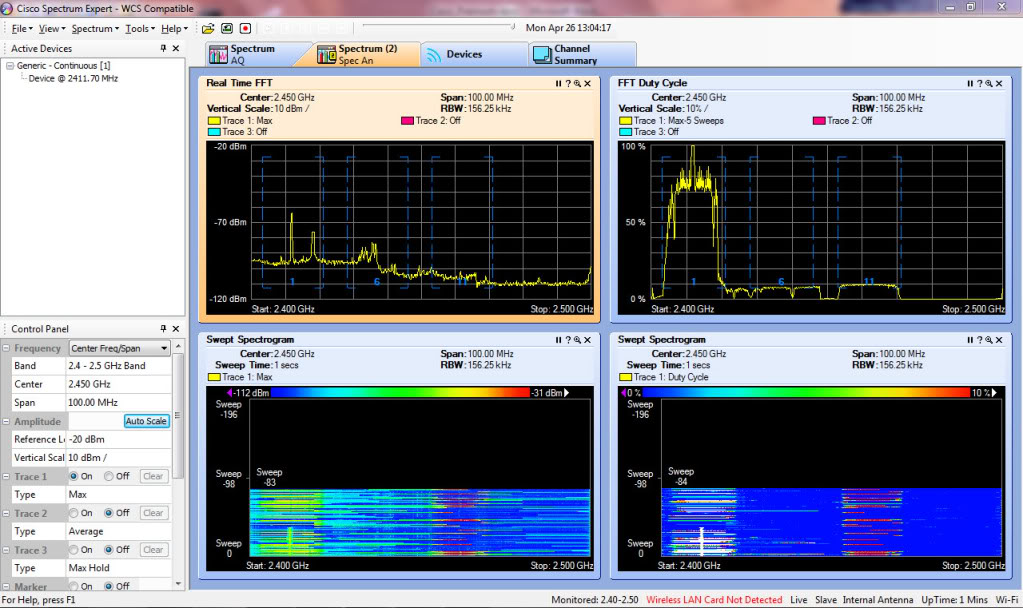

Clean Air

Технология Clean Air позволяет обнаруживать атаки, в которых злоумышленник использует беспроводный мост на частоте, отличной от 2,4Ghz и 5Ghz, чтобы передавать данные за пределы здания, при этом оставаясь незамеченным для устройств по предотвращению беспроводных вторжений. Применительно к ситуациям, описывавшимся в начале статьи, это могут быть утечки информации, связанные с действиями внутреннего нарушителя или же закладного устройства, осуществляющего скрытую передачу информации.

Данный механизм реализован за счет спектрального анализатора Cisco Spectrum Analysis Engine (SAgE), встроенного в Wi-Fi-чипсеты новых точек доступа компании Cisco. Для минимальной функциональности технологии Clean Air необходим контроллер беспроводной среды с версией ПО старше 7.0 и точки доступа со встроенным анализатором спектра SAgE.

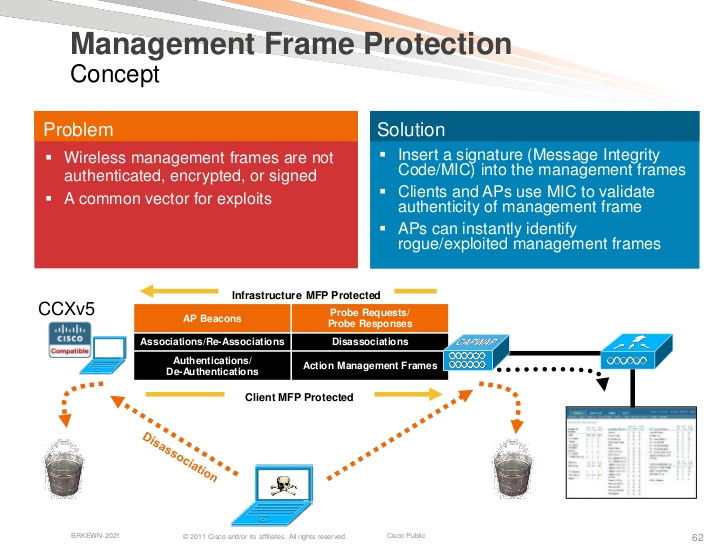

Management Frame Protection

В сетях, работающих по стандарту IEEE802.11, управляющие фреймы в отличие от данных не шифруются и не проходят проверку на аутентификацию. Злоумышленник может осуществить ряд атак, описанных в начале статьи.

Используемая в решении Cisco технология Management Frame Protection (MFP) позволяет защитить управляющие фреймы от компрометации с помощью двух основных режимов – инфраструктурного и клиентского.

Инфраструктурный режим добавляет проверку целостности сообщений в каждый управляющий фрейм. Если точка доступа получает фрейм, который не проходит эту проверку, она сигнализирует об этом на контроллер. Клиентский MFP-режим позволяет защитить управляющие фреймы между точкой доступа и беспроводным устройством клиента. Управляющие фреймы шифруются тем же методом, каким шифруются данные.

Глубокий анализ приложений

Технология Application Visibility and control проводит классификацию приложения на основе технологии глубокого анализа пакетов (DPI) и механизма распознавания сетевых приложений (NBAR). DPI «разбирает» пакет на всех уровнях иерархической модели, включая уровень приложений.

Технология NBAR анализирует несколько пакетов из потока, тем самым определяя, какому приложению может принадлежать данный поток. Этот функционал AVC позволяет обнаружить около 1000 различных приложений. После обнаружения приложения его можно заблокировать либо промаркировать.

Что нужно для работы Cisco wIPS?

Теперь посмотрим, какие средства нужны для реализации данных решений. Для развертывания решения Cisco wIPS необходим следующий набор компонентов:

> точки доступа Cisco Aironet серий 1130 AG, 1140, 1240 AG, 1250, 1260, 1040, 3500;

> контроллер беспроводной локальной сети Cisco серий 2100, 2500, 4400 и 5500, модуль беспроводных сервисов WiSM для Cisco Catalyst серии 6500, сетевой модуль контроллера беспроводной локальной сети WLC для маршрутизаторов Cisco серий 2800 и 3800, контроллер Flex7500;

> сервер мобильных сервисов (MSE) серии 3310 и лицензия на ПО адаптивной системы Cisco wIPS с использованием унифицированной беспроводной сети Ciscoверсии 5.2 или более поздней для поддержки набора функций адаптивной системы wIPS;

> сервер мобильных сервисов серии MSE3350 и лицензия на ПО адаптивной системы Cisco wIPS с использованием унифицированной беспроводной сети Cisco версии 6.0 или более поздней для поддержки набора функций адаптивной системы wIPS;

> система управления беспроводными сетями (Cisco WCS) версии 5.2 или более поздней для управления, настройки и формирования отчетов.

Как видно, для полноценной работы Cisco wIPS необходим достаточно большой набор компонентов, что требует значительных затрат и определенного уровня подготовки для обслуживающих специалистов.

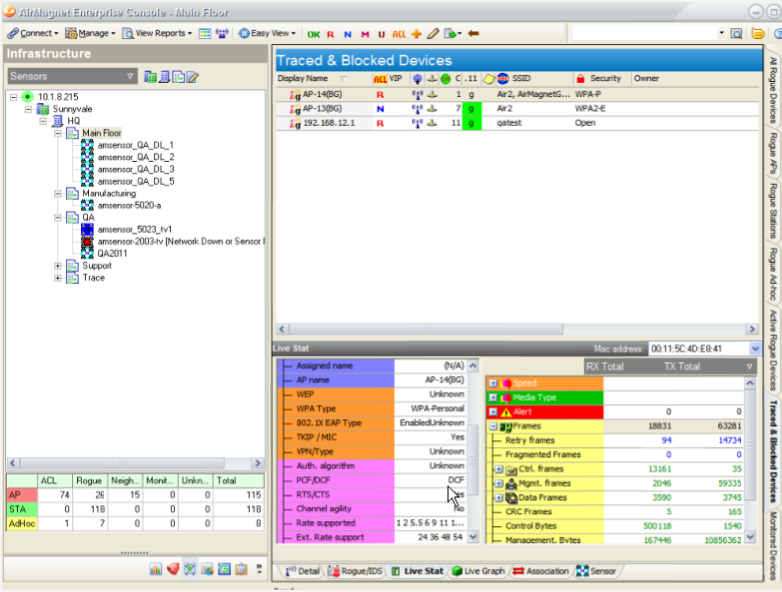

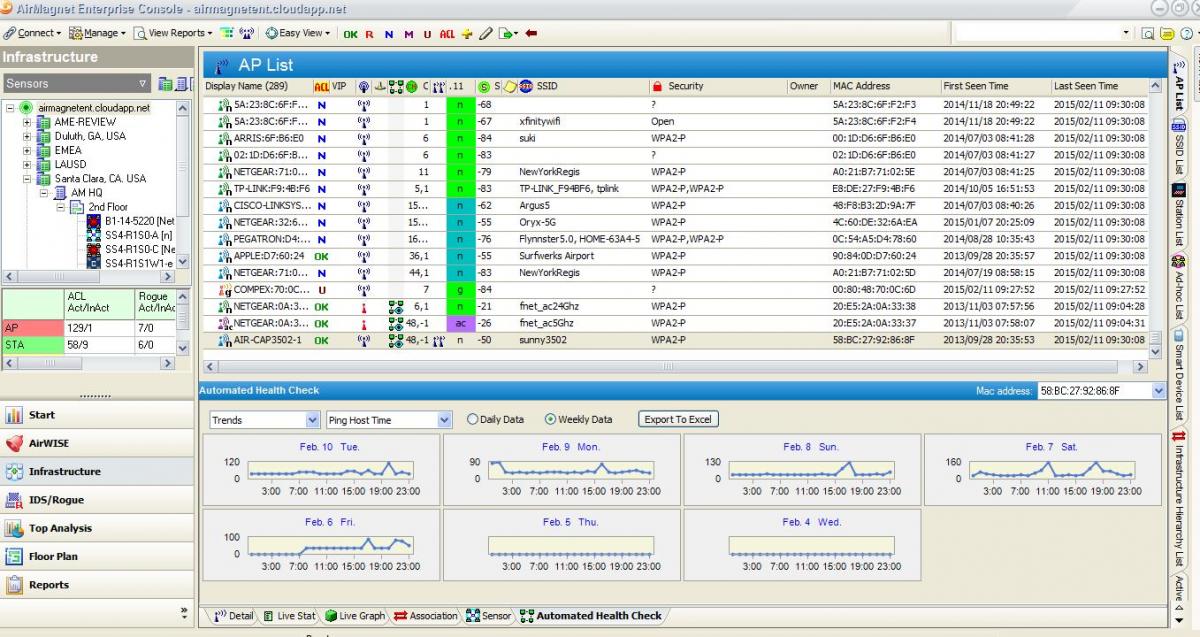

AirMagnet Enterprise

Еще одним распространенным решением по защите беспроводных сетей является AirMagnet. Обеспечивает полную видимость всего беспроводного спектра, так как AirMagnet Enterprise сканирует все возможные каналы 802.11 (в т.ч. 200 дополнительных), исключая наличие «белых пятен», в которых могли бы быть скрыты несанкционированные устройства.

При этом специальные функции спектрального анализа позволяют выявить и классифицировать преднамеренные радиочастотные помехи, устройства Bluetooth и множество типов передатчиков, не относящихся к 802.11, таких, например, как несанкционированные беспроводные видеокамеры.

Для обеспечения обнаружения вторжений использует также динамически обновляющиеся сигнатуры угроз. Здесь, как и в Cisco wIPS, производится непрерывный анализ всех беспроводных устройств и трафика с помощью глубокого анализа фреймов и анализа соответствия шаблонам.

На методах отслеживания и ликвидации угроз остановимся подробнее. Все устройства отслеживаются с использованием набора проводных и беспроводных методов трассировки. Проводные методы трассировки осуществляют контроль трафика, проходящего по проводному сегменту сети, в то время как беспроводные следят за частью Wi-Fi.

Для обнаружения аномальных активностей ведется постоянный анализ ARP-таблиц коммутаторов, к которым подключены точки доступа. Также на машинах клиентов беспроводной сети установлено соответствующее агентское ПО. В случае выявления несоответствий в списках МАС-адресов устройств, подключенных к беспроводной сети и передающих трафик, мы можем сделать вывод о том, что в нашу сеть внедрена система злоумышленника, через которую передается беспроводной трафик.

Если в сети обнаружена посторонняя точка доступа, в случае если она нарушает корпоративные политики безопасности (а не принадлежит соседнему офису), AirMagnet может подавить исходящий от нее сигнал. Для этого на «чужое» устройство отправляется непрерывный сигнал о блокировке соединения.

Также, по заявлениям разработчиков AirMagnet Enterprise умеет захватывать не только фреймы 802.11, но и события радиочастотного спектра, позволяя сотрудникам с соответствующей подготовкой подробно расследовать событие в любой момент времени.

Для развертывания AirMagnet в качестве сенсоров могут использоваться как программные, так и аппаратные агентысенсоры. Совместное использование аппаратных сенсоров и программных агентов позволяет подобрать оптимальную комбинацию защитных и аналитических возможностей.

Существенным недостатком AirMagnet является сложность настройки, так как настройки «из коробки» здесь позволяют использовать только функционал wIPS. Для обнаружения поддельных сетей и нелегальных точек доступа данное решение требует существенных настроек.

Aruba Networks

Решения по защите беспроводных сетей от Aruba Networks не так хорошо известны в России, однако за рубежом они широко представлены и надежно зарекомендовали себя.

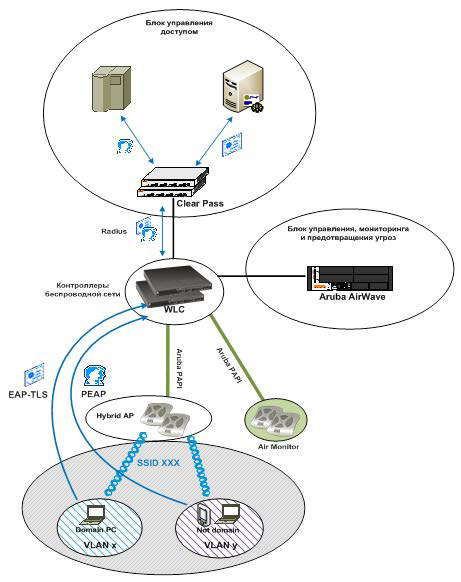

«Гибридная» точка доступа Hybrid AP (см. рис. 1) работает в двух режимах: обслуживания клиентов и wIPS. Режим работы с клиентами – это, по сути, функционал обычной беспроводной точки доступа, то есть предоставление клиентам доступа к сети. WIPS позволяет обнаруживать и предотвращать атаки на Wi-Fi.

AirMonitor – это точка доступа, работающая в режиме монитора. К ней нельзя подключиться клиентам, и ее основная функция – мониторинг трафика на предмет подозрительных активностей. Контроллер беспроводной сети WLC обеспечивает управление точками доступа, применение политик доступа пользователей и контроль их исполнения.

[ad name=»Responbl»]

Многофункциональный сервер Clear Pass предназначен для аутентификации пользователей, профилирования устройств, определения политик доступа и других действий, связанных с управлением правами.

Компонент Aruba AirWave обеспечивает расширенное (по сравнению с базовым функционалом контроллера) управление средствами защиты беспроводной сети, а также сетевым оборудованием других производителей. Кроме того, AirWave содержит в себе расширенный набор сигнатур IDS, имеет функционал по отслеживанию местоположения Wi-Fi-клиентов с возможностью визуализации. Как видно, набор компонентов позволяет выполнять различные задачи как по защите своей сети, так и по обеспечению безопасности клиентов от сторонних Wi-Fi.

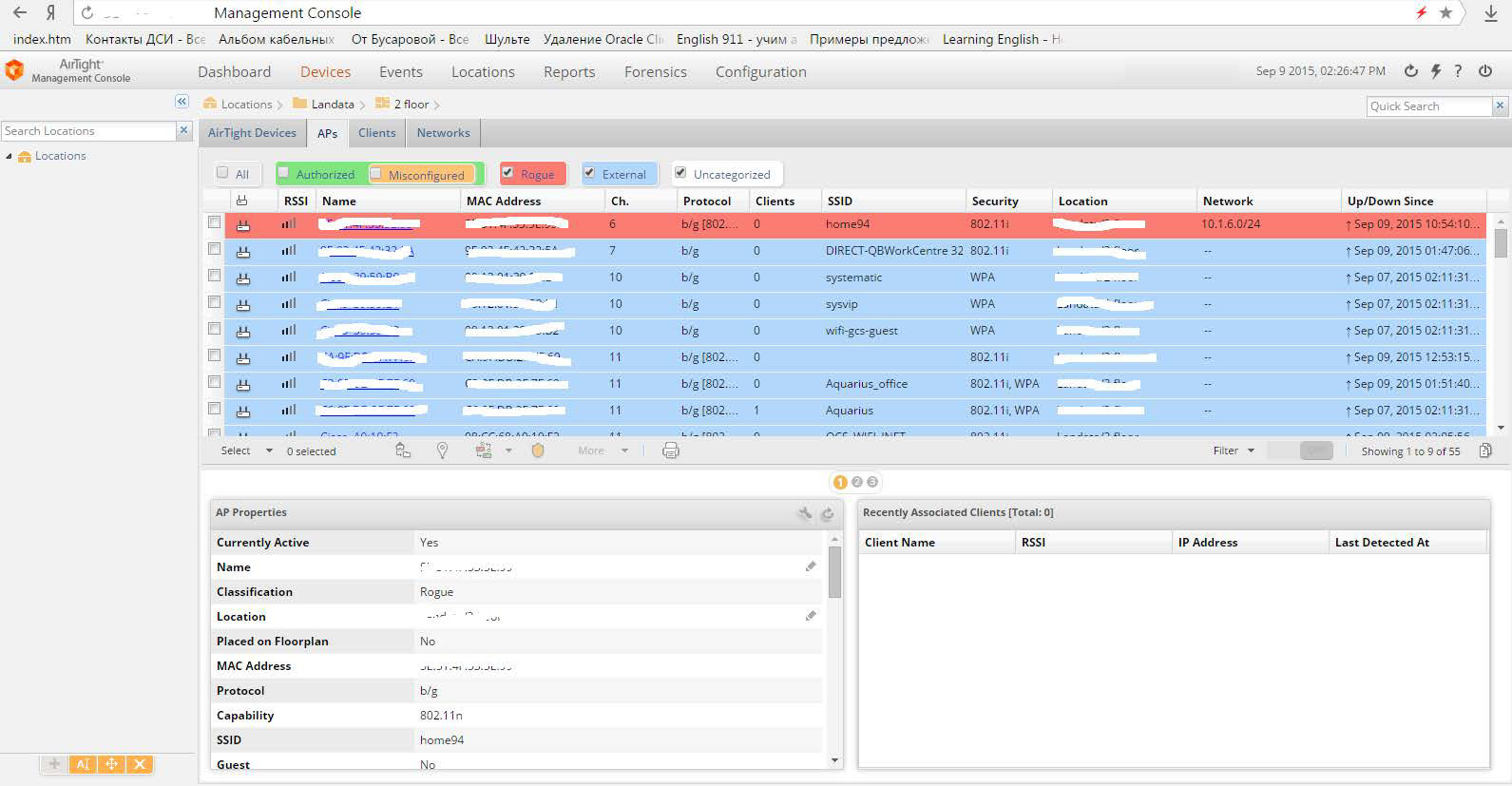

AirTaight

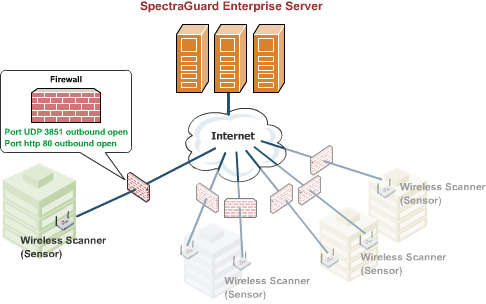

Следующее решение также мало известно в России, хотя оно также широко используется во всем мире и имеет ряд интересных технологических решений по обеспечению безопасности беспроводных сетей. Состоит из трех основных компонентов: точек доступа (AP), сенсоров и облачной или программно-аппаратной системы предотвращения вторжений AirTight wIPS.

Точка доступа и сенсор физически представляют собой одно устройство, которое может переключаться в тот или иной режим по мере необходимости.

AirTight позволяет обнаруживать беспроводные устройства в корпоративной сети с помощью собственной технологии нанесения меток на передаваемые пакеты. Делается это следующим образом. Беспроводной сенсор отправляет помеченный пакет в сеть, к которой ему удалось подключиться. При этом устройство wIPS «слушает» весь «проводной» трафик, который пересылается на него посредством SPAN-зеркалирования. В случае если wIPS обнаруживает помеченные пакеты, данная сеть считается доверенной. Если подключение к беспроводной сети осуществлено, но wIPS пакеты не обнаружил, значит, на территории организации развернута несанкционированная точка доступа.

В случае если к сети, сигнал которой принимается на территории, сенсору не удалось подключиться (к примеру, доступ запаролен), данная сеть считается чужой (см. рис. 2).

Кстати, здесь нет жесткой привязки к сетевой инфраструктуре и к сбору ARP-таблиц с коммутатора. То есть в случае, если коммутатор по какой-либо причине не позволяет собирать с него информацию о MAC-адресах, для AirTight это не будет большой проблемой. Также к преимуществам решения AirTight стоит отнести простоту развертывания и низкую стоимость владения.

Данное решение не требует долгих и сложных настроек, как в AirMagnet, и позволяет обнаруживать подозрительную активность при использовании конфигурации «из коробки». Компонент AirTight SpectraGuard осуществляет автоматическое определение и классификацию всех беспроводных устройств и угроз, а также производит определение местонахождения устройств беспроводного доступа и угроз с высокой точностью. Кроме того, SpectraGuard совместим со стандартными корпоративными системами управления безопасностью и механизмами отчетности.

Теперь об облачном сервисе AirTight Cloud Services. Это набор сервисов на основе SaaS-технологии, который объединяет решения для предоставления безопасного беспроводного доступа AirTight Secure Wi-Fi с другими сервисами AirTight для безопасности и соответствия требованиям отраслевых стандартов в области беспроводных технологий.

Выводы:

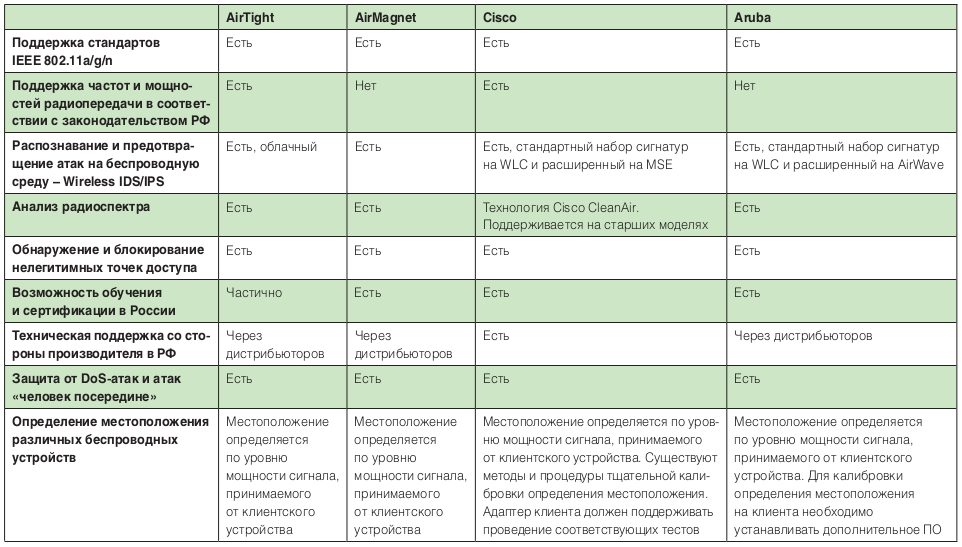

В статье описаны четыре решения по защите беспроводных сетей. Каждое из них имеет свои достоинства и недостатки. В таблице 1 я сделал сравнение по основным критериям. Большинство параметров, приведенных в таблице, мы обсуждали в статье, за исключением соответствия частот законодательству. Учитывая некоторые особенности использования частот связи, стоит отметить, что все приведенные в статье устройства поддерживают работу в разрешенных частотных диапазонах. Как видно из таблицы, все решения поддерживают функции по защите беспроводных сетей, однако для применения некоторых дополнительных функций необходимо использовать совместимые модели оборудования. Например, для работы с функционалом по определению точного местоположения беспроводных устройств.

В статье я рассмотрел основные виды угроз беспроводным сетям и наиболее распространенные средства защиты от них. Хотя построение защищенной беспроводной сети не является дешевым решением, тем не менее оно позволяет существенно усилить защиту корпоративной сети.

Ссылки:

[1] Материалы по Cisco wIPS – http://www.cisco.com/c/en/us/products/collateral/wireless/adaptive-wireless-ips-software/data_sheet_c78-501388.html.

[2] Cайт Fluke AirMagnet – http://airmagnet.com.

[3] Сайт Aruba Networks – http://www.arubanetworks.com.

[4] Сайт AirTight – http://airtight-networks.ru.

На нашем сайте вы можете найти информацию по ссылке: взлом Wi-Fi