Веб-приложения широко распространены в современном онлайн-мире, и умение атаковать их становится все более ценным навыком. Но ключом к успешной атаке является хорошая разведка, поскольку чем больше информации у вас есть, тем легче быть сосредоточенным и эффективным. Существует множество доступных инструментов снятия отпечатков пальцев, таких как httpprint и WebTech, но есть еще больше, которые могут помочь нам в разведке. Сегодня рассмотрим веб-приложения и серверы для успешных взломов.

Рубрика: web

Чтобы показать вам основы заметания следов, мы сначала скомпрометируем цель, а затем рассмотрим некоторые методы, используемые для удаления истории Bash, очистки журналов и сохранения скрытности после использования системы Linux. В этой статье мы рассмотрим как

…Прежде чем атаковать любой веб-сайт, хакер или пентестер сначала составляет список целевых поверхностей. После того, как проведена хорошая разведку и найдены нужные места, на которые можно направить прицел, будет использован инструмент сканирования веб-сервера, такой как Nikto,

…Сканирование портов веб-сайта может показаться простым, но прежде чем запускать команду Nmap на нашей цели, мы должны сначала немного покопаться. Мы собираемся сканировать правильную цель? В этой статье мы подробно рассмотрим, как правильно сканировать порты

…В этой статье я хочу рассказать вам о том, как мы обнаружили проблему, которая была вызвана неправильной конфигурацией пула соединений и как настраивать пулы HTTP-соединений в микросервисах GO. Проблема была скрыта в нашем API

…Большинство исторических протоколов продолжают жить в программном обеспечении еще долго после своего пика популярности и остаются доступными, если вдруг нужны,

…Сегодня мы подготовили для вас интересный материал о взломе крупной корпорации. Не скрою что это кропотливая и долгая работа, требующая терпения и усидчивости. Но собранная в данной статье база инструментарием позволит вам взломать корпоративную сеть, при

…Сегодня мы рассмотрим не совсем новый но достаточно надежный инструмент который позволяет осуществить взлом почты на таких известных системах как Майл, Яндекс, Рамблер, Gmail, неважно. Этот способ универсален и применим ко всем сервисам. Ведь почта, нынче

…В этой статье мы поговорим о хакерских инструментах, которые помогут эксплуатировать уязвимости, закрепиться и продвинуться в целевой инфраструктуре. Для этого рассмотрим основные актуальные проекты, их функции и особенности. Надеюсь, ты найдешь для

Что самое первое делает любой начинающий хакер? Конечно же показывает свои способности по воздействию на тот или иной онлайн ресурс. Самым простым видом демонстрации силы является показать что он может положить сайт. В сегодняшнем

…Постепенно месенджер телеграмм становится неотьемлемой частью нашей жизни. И не только жизни. Он превращается в эфективный бизнес инструмент который приности не мало денег. Одним из таких направлений является создание и раскрутка телеграмм каналов. На

…Чтобы испытать новое средство для реверса, созданное в стенах АНБ США, я решил поломать замечательную и несложную крэкми MalwareTech. Выбрал ее неслучайно. В одной из своих статей я рассказывал о том, как устроена

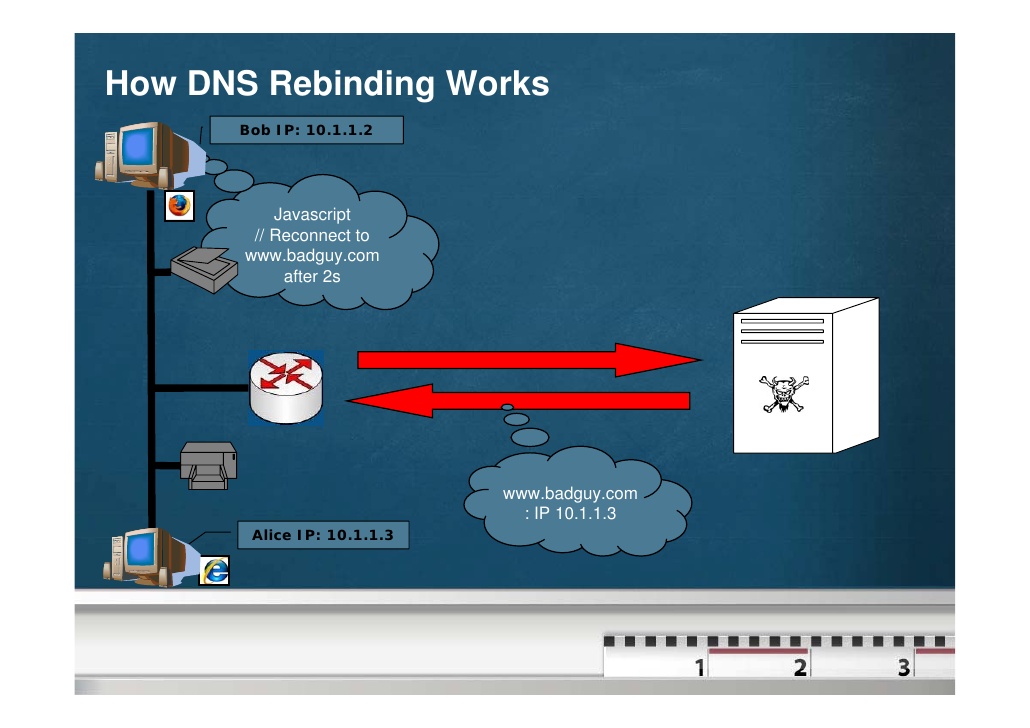

…Сегодня мы бы хотели рассказать об одной старой и почти всеми забытой атаке под названием DNS rebinding. Первые разговоры о ней начались еще в 2007 году, однако тогда эксперты из области практической информационной безопасности

…Сегодня я хочу тебе показать на практике, как может применяться атака Directory Traversal или Path Traversal. Это очень простая и популярная атака. Но с ее помощью можно получить доступ к важной информации на сервере.

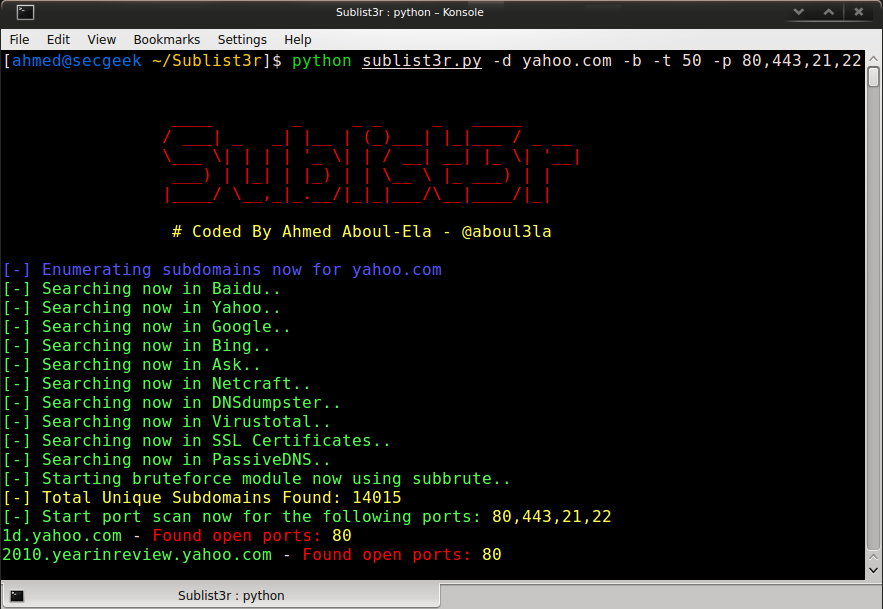

…Во время пентестов очень часто возникает задача просканировать все поддомены у целевого домена. Делать это вручную не очень удобно, поэтому сегодня мы предлагаем вам подборку инструментов для автоматизации сканирования поддоменов.

…

Как известно, браузер Mozilla Firefox не пользуется особой популярности среди рядовых пользователей глобальной сети. Но зато его очень любят те, кто знают толк в компьютерном деле. И это оправдано, исходя из многих критериев. В этой

…Думаю, вам часто приходилось сталкиваться с вопросом аудита веб-уязвимостей в разнообразных приложениях. При этом важно не только понимать особенности и главные аспекты данного вопроса, но и обладать хорошими инструментами для выполнения подобных задач. Сегодня

…Любое средство электроники, при помощи которого мы выходим в интернет, имеет свой ip-адрес. Это своеобразный цифровой индикатор, который характеризуется служебной информацией касательно нашего местонахождения, операционной системы прибора, а также многих других важных характеристик об определённом

…Касательно поиска и анализа уязвимостей в веб-приложениях уже известно и сказано не мало. Но сегодня хотелось бы поговорить об относительно новом фреймворке для сканирования веб-уязвимостей, который оснащен довольно интересными утилитами и разобраться в механизме

…Сегодня нашей целью станет атака на веб-приложение. Давайте-ка рассмотрим случай нахождения ./git при переборе каталогов посредством dirb, dirbuster и других утилит для этих целей. Практиковаться будем на основе одного из интересных заданий CTF, так

…Практическое применение фишинга, а также особенности apache2, php, javascript, httrack и dnsspoofing

Сегодня нашим с вами развлечением станет рыбалка в виртуальной сети, а именно фишинг как один из наиболее распространённых типов атаки касательно конфиденциальных данных пользователя. Он всегда будет актуален, что лишний раз доказывают его отменные

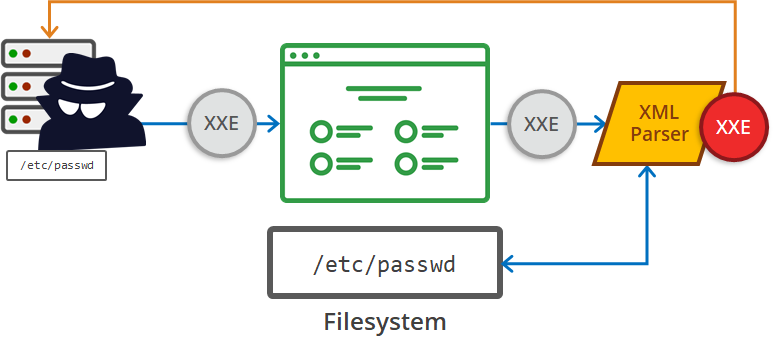

…Довольно часто встречаются ситуации, когда злоумышленники отправляют полезную нагрузку ХХЕ в веб-приложение, при этом не получая обратного ответа. Это явление можно охарактеризовать как уязвимость вне зоны обслуживания. Чтобы оптимизировать данный процесс, злоумышленнику необходимо заставить

…Сейчас хотелось бы поговорить о том, с чего же всё-таки нужно начать процесс тестирования сайта, а также осветить вопрос, что делать, если редакция ковычек не помогает справиться с возникшей проблемой. Именно эти и другие

…Сегодня порадую ценителей информационной безопасности новинкой в пентесте. Автор скромно представляется ником HA71 , но его работа заслуживает уважения. Третий день, как отметил день рождения инструмент , который соответствует званию framework. В его задачу

…В наше время очень популярной стала беспроводная передача файлов. В Вашем телефоне скорее всего есть возможность запустить ftp-сервер и сбрасывать файлы с компьютера на смартфон. Но стоит учесть что сам протокол FTP не

…Привет молодые хакеры. Сейчас речь пойдет о том, как ложить на сайты большой и тостый хуй простые сайты! Ясное дело в ВК вы не опрокинете! Но сайты школы или ВУЗа опрокинуть на изи… Но это не точно

Итак, первым

…Сегодня начнем знакомство с Burp Suite. Возможно в следующих статьях я затрону OWASP-ZAP. Также рассмотрим специализированный браузер для пентестеров(очень советую ознакомиться). И напоследок зальем шел в уязвимый CRM.

…