Чтобы взломать сеть Wi-Fi с помощью Kali Linux, вам нужна беспроводная карта, поддерживающая режим мониторинга и внедрение пакетов. Не все беспроводные карты могут это сделать, поэтому я собрал список лучших адаптеров беспроводной сети для взлома Kali Linux, чтобы вы могли начать взламывать сети Wi-Fi WEP и WPA. Здесь мы рассмотрим адаптер беспроводной сети для взлома Wi-Fi.

Группа Vice Society внедрила новую полезную нагрузку программы-вымогателя под своим брендом во время недавних вторжений. Этот вариант программы-вымогателя, получивший название «PolyVice», реализует надежную схему шифрования с использованием алгоритмов NTRUEncrypt и ChaCha20-Poly1305. В этой статье рассмотрим

…Атака «человек посередине», или атака MitM, — это когда хакер проникает в сеть и заставляет все близлежащие устройства напрямую подключаться к их машине. Это позволяет им шпионить за трафиком и даже изменять некоторые вещи. Bettercap

…Без ведома многих поклонников Samsung, большинство телефонов Galaxy имеют встроенный секретный диагностический режим, доступ к которому можно получить, просто введя малоизвестный код. И что самое приятное, эта функция чрезвычайно проста в доступе и представляет собой

…В этой статье мы расскажем, как красная команда Mandiant исследует и использует уязвимости нулевого дня в сторонних установщиках Windows, что должны делать разработчики программного обеспечения, чтобы снизить риск использования, а также представим новый инструмент для

…В этом сценарии злоумышленник с правами администратора в конвейере CI добавляет неавторизованного пользователя в качестве утверждающего, потенциально обходя необходимые проверки безопасности. В данной статье рассмотрим методы атак на конвейер (RTC0011).

Pi-hole, все более популярный блокировщик сетевой рекламы, предназначенным для работы на Raspberry Pi. Pi-hole функционирует как DNS-сервер вашей сети, позволяя ему блокировать рекламные домены, вредоносные домены и другие домены (или подстановочные знаки TLD), которые вы

…Веб-приложения широко распространены в современном онлайн-мире, и умение атаковать их становится все более ценным навыком. Но ключом к успешной атаке является хорошая разведка, поскольку чем больше информации у вас есть, тем легче быть сосредоточенным и

…Поисковые системы индексируют веб-сайты в Интернете, чтобы вы могли находить их более эффективно, и то же самое верно для устройств, подключенных к Интернету. Shodan индексирует такие устройства, как веб-камеры, принтеры и даже промышленные элементы управления,

…Все знают, что нельзя хранить конфиденциальную информацию в незашифрованных файлах, верно? Файлы PDF и ZIP часто могут содержать кладезь информации, такой как сетевые схемы, IP-адреса и учетные данные для входа. Иногда даже определенные зашифрованные файлы

…Взлом пароля для сетей WPA2 был примерно одинаковым в течение многих лет, но более новая атака требует меньше взаимодействия и информации, чем предыдущие методы, и имеет дополнительное преимущество, заключающееся в возможности нацеливаться на точки доступа,

…Пароли в Windows хранятся в виде хэшей, и иногда их бывает сложно взломать. Однако в некоторых ситуациях мы можем обойти это, используя хэш как есть, без необходимости знать открытый пароль. Особенно интересно, если нам удастся

…Чтобы показать вам основы заметания следов, мы сначала скомпрометируем цель, а затем рассмотрим некоторые методы, используемые для удаления истории Bash, очистки журналов и сохранения скрытности после использования системы Linux. В этой статье мы рассмотрим как

…ESP32-CAM — это удобный небольшой модуль камеры с большой встроенной мощностью, и вы можете превратить его в незаметную шпионскую камеру, чтобы спрятать ее в любой комнате. Есть только одна проблема: в нем отсутствует порт USB. Это

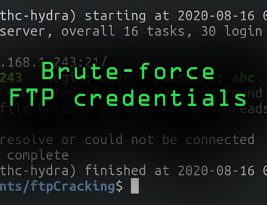

…Хакеры часто находят интересные файлы в самых обычных местах, например, на FTP-серверах. Иногда удача возобладает, и будет разрешен анонимный вход в систему, то есть любой может просто войти в систему. Но чаще всего потребуются действительные имя

…Прежде чем атаковать любой веб-сайт, хакер или пентестер сначала составляет список целевых поверхностей. После того, как проведена хорошая разведку и найдены нужные места, на которые можно направить прицел, будет использован инструмент сканирования веб-сервера, такой как Nikto,

…Вы когда-нибудь задумывались, зачем существуют контейнеры паузы? Когда мы создаем поды, мы не помним, что когда-либо создавали эти контейнеры паузы, так откуда они берутся? Вы можете подумать, что раз мы не создавали эти контейнеры сами, может

…В даной статье мы воспользуемся правом AddKeyCredentialLink на учетную запись, и позлоупотребляем этим правом. Потом поработаем со службой WSUS для повышения привилегий. Для удобства используем недавно опубликованный C2-фреймворк Havoc. И наконец я покажу, как эксплуатировать

…В этой статье мы представляем новые методы восстановления хэша NTLM из зашифрованных учетных данных, защищенных Credential Guard в Защитнике Windows. В то время как предыдущие методы обхода Credential Guard были сосредоточены на атакующих, нацеленных на

…Считается что будет полезным настроить виртуальную машину Ubuntu. Одна из причин заключается в том, что можно иметь доступ к хосту Linux, который очень похож на различные системы Linux, которые просматриваются во время поиска угроз и

…Эфемерные контейнеры действительно хороши и очень нужны. Самый быстрый способ начать работу — это команда kubectl debug. Однако эту команду может быть сложно использовать, если вы не разбираетесь в контейнерах.

Burp Suite Pro может быть сложным и пугающим. Даже после изучения и освоения основных функций Burp Suite остается достаточно глубоким, и многие пользователи могут не отклоняться далеко от основных продуктов, которые они знают. Безопасность веб-приложений:

…AvosLocker — это группа программ-вымогателей, которая была обнаружена в 2021 году и специально нацелена на компьютеры с Windows. Теперь новый вариант вредоносного ПО AvosLocker также нацелен на среды Linux. В этой сттье мы подробно рассмотрим поведение

…