Kali Linux — это дистрибутив Linux для тестирования на проникновение и этического взлома. Тем не менее, это не рекомендуется для повседневного использования, например, для ответов на электронные письма, игр или проверки Facebook. Вот почему лучше запускать систему Kali Linux с загрузочного USB-накопителя. Рассмотрим сегодня тестирование на проникновение и взлом

Что нам понадобится

Чтобы продолжить, вам понадобится USB-накопитель. Вы можете использовать один размером всего 4 ГБ для основ или 8 ГБ, если вы хотите постоянства, но больший может пригодиться, особенно если вам нужна возможность сохранять данные. Когда дело доходит до USB-накопителей емкостью 4 ГБ, вы в основном найдете только скорости USB 2.0, если только вы не потратите сумасшедшую сумму денег на Kingston IronKey или iStorage datAshur Pro с 256-битным шифрованием.

Вам также понадобится ISO-файл Kali Live и программа обработки изображений, такая как Etcher или Rufus, о которых мы расскажем ниже.

Загрузка правильной версии Kali Linux

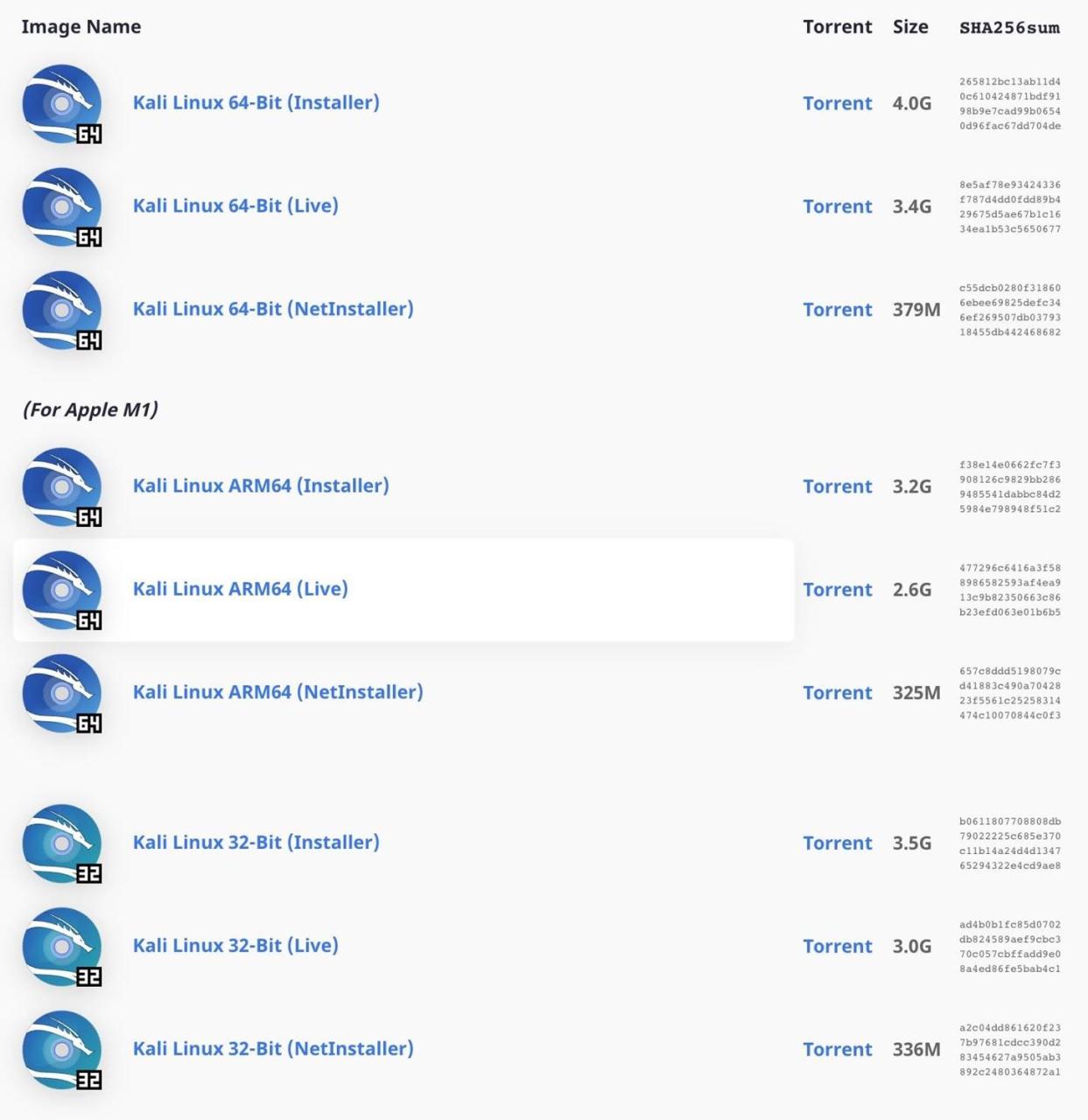

Несмотря на то, что существует множество различных типов образов Kali Linux, для переносимой live-версии нам нужна «живая» загрузка. Вы можете выбирать между 64-битной для AMD (для чипов Intel), 64-битной для ARM64 (например, чипы M1 в новых компьютерах Mac) и 32-битной для i386 (которую вы, вероятно, никогда не будете использовать, потому что она устарела). ).

Посетите kali.org/downloads и загрузите соответствующий Live-образ. Мы будем использовать 64-разрядную версию для ARM64, так как используем M1 Mac. Независимо от того, какой из них вы выберете, обратите внимание, что вы сможете использовать только среду рабочего стола Xfce и не сможете указать дополнительные (мета) пакеты для установки.

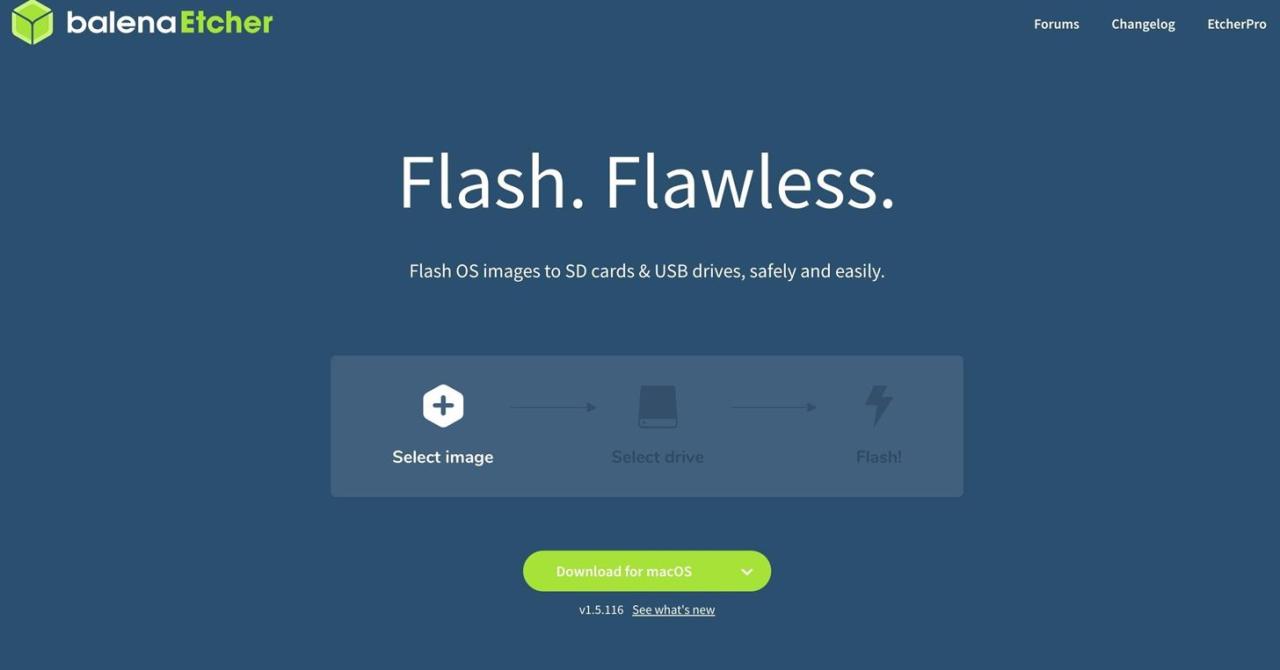

Установка инструмента форматирования USB

На компьютерах с Linux и macOS вы можете использовать команду dd для копирования образа Kali Live на USB-накопитель, но вы всегда рискуете выбрать неправильный диск и сильно напортачить, перезаписав важный диск. Поэтому мы рекомендуем использовать инструмент форматирования USB. Если вы работаете в Windows, Rufus — хороший инструмент, но Etcher работает для Linux, macOS и Windows, поэтому мы используем его.

Перейдите на balena.io/etcher и нажмите кнопку «Загрузить», которая должна определить, в какой системе вы находитесь, и дать вам правильную версию. Если нет, нажмите кнопку раскрывающегося списка рядом с ним, чтобы выбрать свою ОС. После загрузки установите его, как и любое другое приложение. Например, в macOS откройте DMG, перетащите balenaEtcher в папку «Приложения», затем извлеките DMG и удалите его.

Запись образа Kali Live на флешку

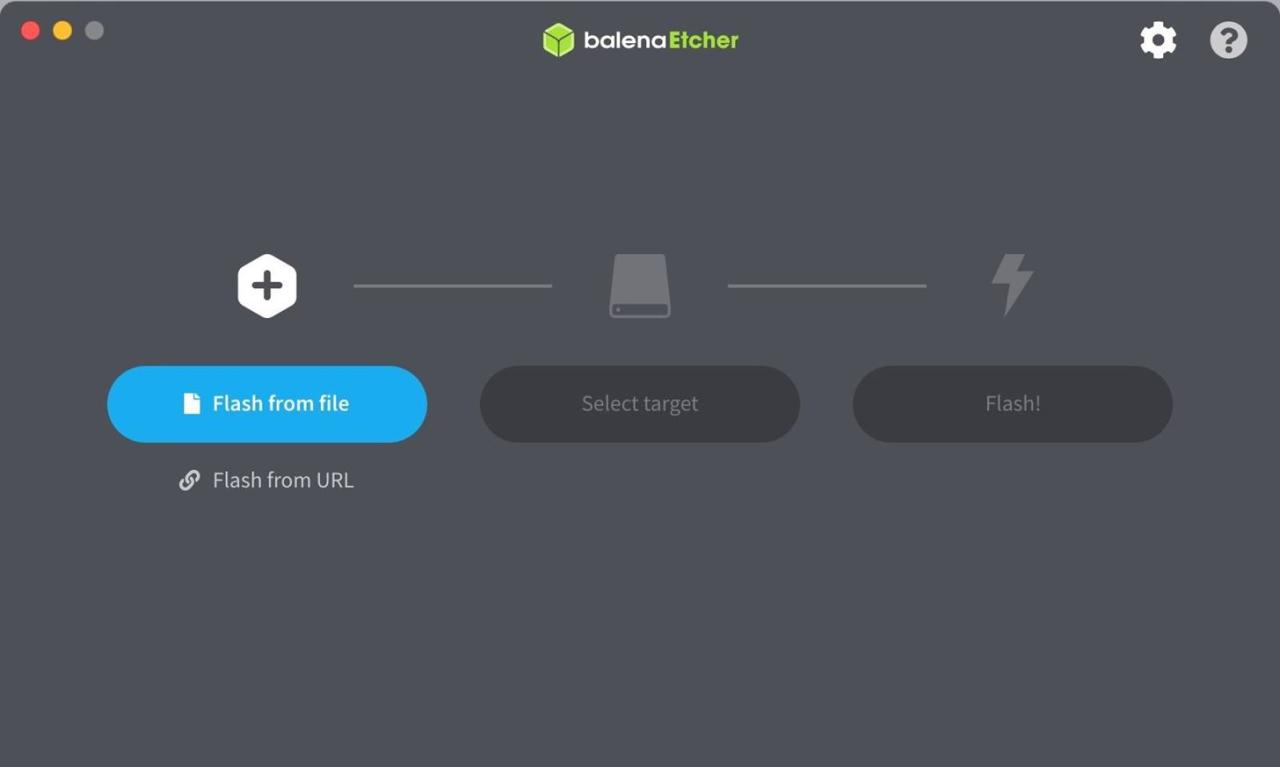

Откройте Etcher, затем нажмите «Выбрать изображение». Вместо этого вы можете увидеть варианты «Flash из файла» и «Flash из URL»; выберите «Flash from file», если вы это видите.

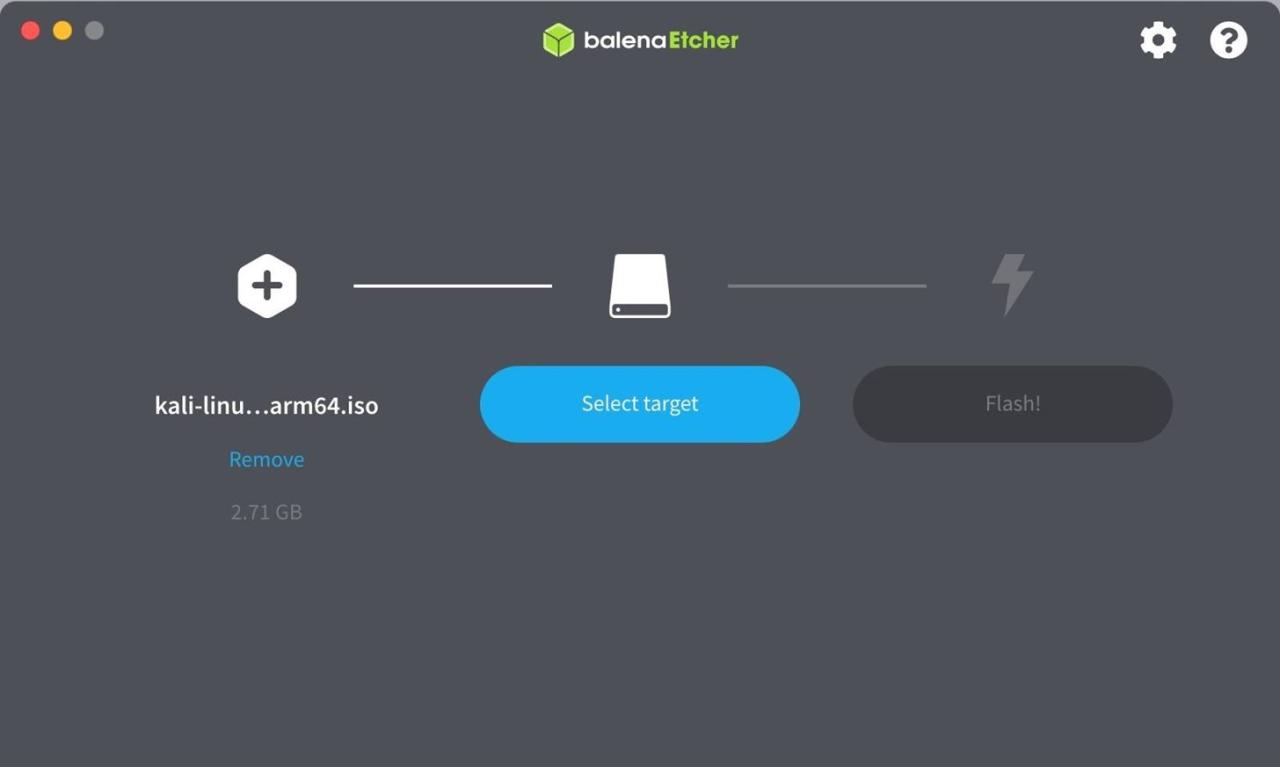

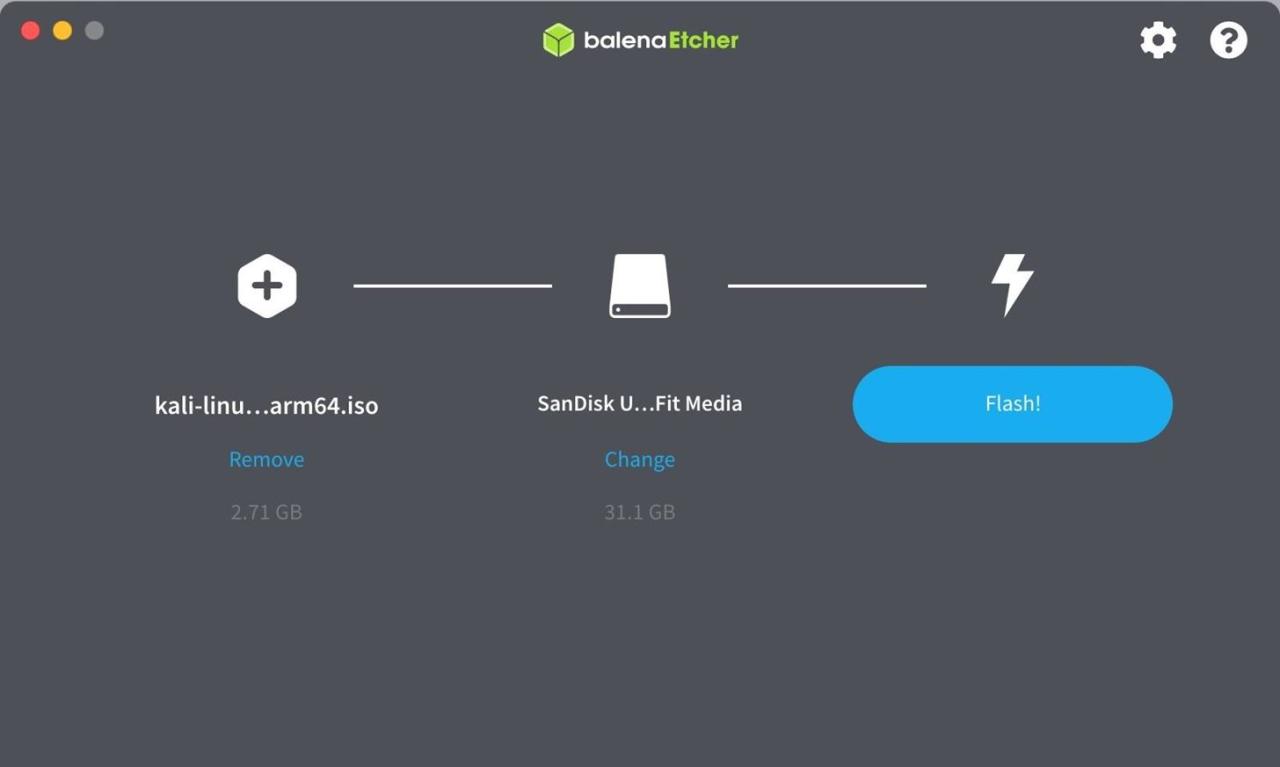

Перейдите к изображению Kali, загруженному на шаге 1, и выберите его. Затем вам нужно нажать «Выбрать цель», чтобы выбрать флэш-накопитель USB. Дважды и трижды проверьте правильность выбора диска, взглянув на имя диска и доступное место.

Теперь все, что осталось сделать, это нажать на «Flash!» Это переформатирует вашу флешку, чтобы все было стерто и перезаписано образом Kali Live.

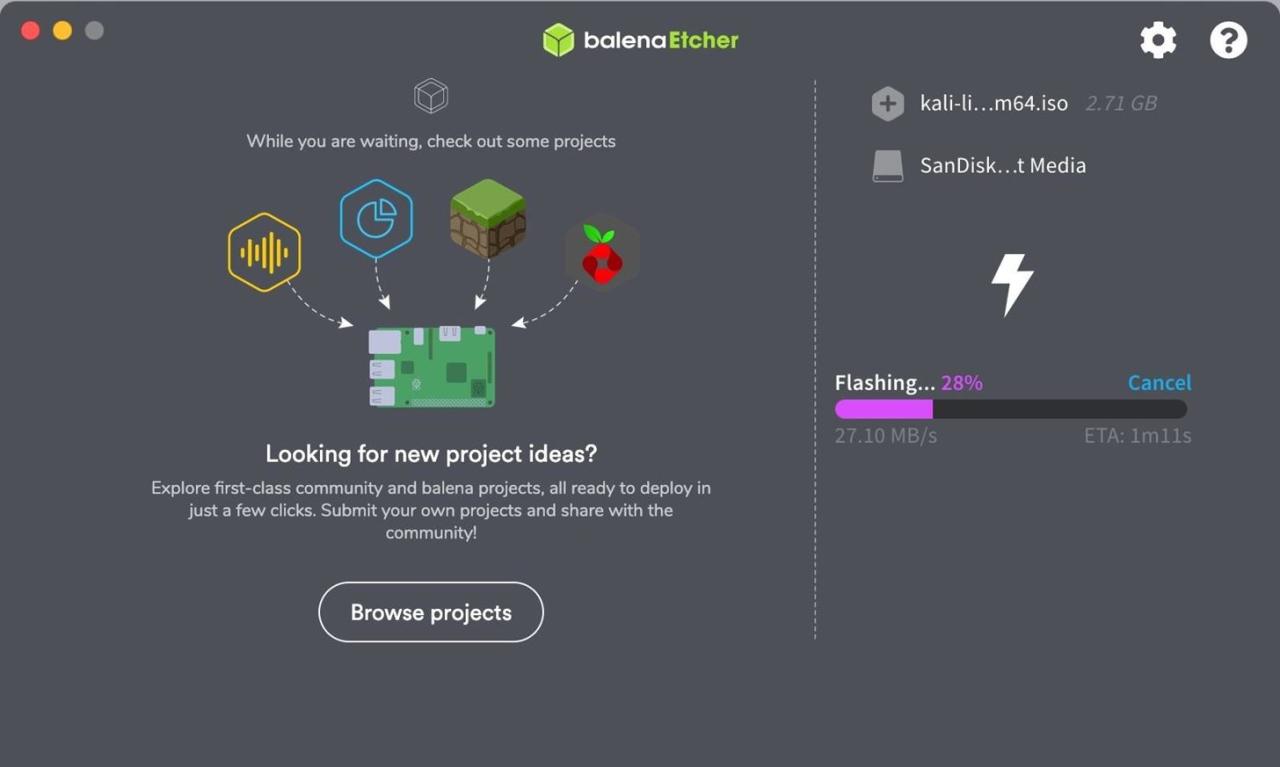

Вас могут попросить ввести пароль администратора, чтобы позволить Etcher творить чудеса, так что сделайте это, если это произойдет. Затем Etcher покажет индикатор выполнения, показывающий, сколько времени осталось для перепрошивки содержимого. Когда это будет сделано, вы увидите сообщение «Flash Complete».

Загрузка с Kali Live USB

Теперь пришло время загрузиться с вашего нового USB-накопителя Kali Live, но процесс будет зависеть от марки компьютера, операционной системы и процессора.

В macOS это намного проще. Если у вас есть чип Apple M1, просто выключите компьютер Mac, затем включите его и удерживайте кнопку питания, пока не появится окно запуска. На компьютерах Mac с процессором Intel нажимайте клавишу Option сразу после включения или перезагрузки компьютера, пока не появится окно запуска. Затем просто выберите флешку Kali Live для загрузки.

Чтобы узнать, как войти в BIOS и изменить параметры загрузки и/или загрузить меню запуска, погуглите «загрузка с USB-накопителя» для вашей модели компьютера и ОС и найдите соответствующие инструкции. Их слишком много, чтобы перечислять здесь множество хороших онлайн-руководств с инструкциями по загрузке с внешних дисков.

Выберите, как вы хотите загрузить Kali

После того, как вы загрузились с USB-накопителя Kali Live, вы должны увидеть несколько различных вариантов того, какую версию Kali вы хотите загрузить. Они могут включать:

- Live system: это загрузит Kali Live. В этом режиме вы не можете сохранять изменения. Никаких отчетов, никаких журналов, никаких других данных — ни одно из этих изменений не сохраняется. Таким образом, вы начинаете с новой версии Kali Live каждый раз, когда загружаете ее. Данные сохраняются только в ОЗУ, а не на диск.

- Live system (fail-safe mode): То же, что и действующая система, но более надежная версия на случай сбоя системы. Таким образом, сбойная система не испортит вашу флешку. Это хороший вариант, если вам нужно устранить проблему

- Live system (forensic mode): То же, что и действующая система, с удобными инструментами для криминалистики, чтобы вы могли восстанавливать файлы, собирать доказательства и выполнять другие криминалистические задачи на хост-компьютере. Однако внутренний жесткий диск никогда не трогается, а внешние устройства и носители не монтируются автоматически, поэтому у вас есть полный контроль над тем, к чему вы можете подключаться.

- Live system (persistence): Как и в реальной системе, будут сохранены только изменения, и это позволит вам проверять хост-систему, не беспокоясь о запущенных или заблокированных процессах.

- Live system (encrypted persistence): То же, что и действующая система (постоянство), только зашифрованная с помощью LUKS, поэтому другим будет сложнее получить доступ к вашим данным. Запустить установщик: позволяет запустить установщик для установки Kali на внутренний диск.

- Start installer with speech synthesis: То же, что и установщик запуска, только с голосовыми инструкциями для облегчения навигации.

- Advanced options: Включает такие опции, как MemTest, обнаружение оборудования и т. д.

Чтобы загрузить его без сохранения каких-либо изменений, просто выберите опцию «Live system», которая перенесет вас прямо в новую среду рабочего стола Xfce в качестве пользователя без полномочий root. Однако, если вы хотите сохранить свои изменения, загрузитесь с использованием «Live system (постоянство)» или «Live system (зашифрованное постоянство)».

Настройка постоянства на Kali Live

Выбор одного из вариантов сохраняемости не означает, что он будет работать из коробки. Сначала нужно выполнить некоторую настройку, в основном создание нового раздела для сохранения всех ваших данных. В Kali есть несколько отличных инструкций, которыми мы и воспользуемся.

Чтобы создать раздел над разделами Kali Live, заканчивающийся на 7 ГБ, введите следующие три команды в окне терминала от имени пользователя kali, что сохранит параметры Live в разделе 7 ГБ, освободив остальные для вашего хранилища данных. Убедитесь, что вы делаете это из вашей системы Kali Live, в которую вы только что загрузились.

~$ end=7GiB

~$ read start _ < <(du -bcm kali-linux-2021.1-live-arm64.iso | tail -1); echo $start

~$ parted /dev/sdb mkpart primary ${start}MiB $endКогда это будет сделано, у вас должен появиться третий раздел, помеченный как /dev/sdb3 или /dev/disk1s3. Проверьте свой идентификатор тома, потому что он понадобится вам для остальной части этого процесса.

Если вы хотите добавить шифрование на случай, если вы думаете, что кто-то может завладеть вашим диском, введите следующие две команды от имени kali. Введите «YES» всеми заглавными буквами, если будет предложено продолжить перезапись нового раздела. Когда вас попросят ввести парольную фразу, выберите ее и введите дважды. Вы можете пропустить шифрование, если оно вам не нужно.

~$ cryptsetup --verbose --verify-passphrase luksFormat /dev/sdb3

~$ cryptsetup luksOpen /dev/sdb3 my_usbЗатем выполните следующие две команды от имени kali, чтобы создать файловую систему ext3 с пометкой «постоянство». Если вы решили пропустить шифрование, используйте это:

~$ mkfs.ext3 -L persistence /dev/sdb3

~$ e2label /dev/sdb3 persistenceЕсли вы зашифровали раздел, используйте:

~$ mkfs.ext3 -L persistence /dev/mapper/my_usb

~$ e2label /dev/mapper/my_usb persistenceЗатем создайте точку монтирования, смонтируйте туда новый раздел, создайте файл конфигурации, чтобы включить сохранение, затем размонтируйте раздел. Если вы не зашифровали раздел, используйте:

~$ mkdir -p /mnt/my_usb/

~$ mount /dev/mapper/my_usb /mnt/my_usb

~$ echo "/ union" > /mnt/my_usb/persistence.conf

~$ umount /dev/mapper/my_usbЕсли вы не зашифровали раздел, все готово. Если вы это сделали, у вас есть еще одна команда от имени kali, которая закроет зашифрованный канал для нового раздела:

~$ cryptsetup luksClose /dev/mapper/my_usbТеперь перезагрузитесь в Kali Live и выберите подходящую систему, и все должно быть настроено.

Добавление пароля для пользователя root

В новых версиях Kali вы по умолчанию являетесь пользователем без полномочий root, но вы можете выполнять команды root как обычный пользователь, используя:

~$ sudo suЕсли вас попросят ввести пароль, используйте kali. Однако Kali Live может не прикреплять пароль к пользователю root, поэтому вам придется создать его, если вы не хотите, чтобы другие люди входили в вашу систему и возились с ней. Если он есть, вы можете изменить его на что-то лучше. Используйте для этого пароль root с привилегиями root. Введите выбранный вами пароль, затем подтвердите его.

~# passwd root

New password:

Retype new password:

passwd: password updated successfullyИсследование своей новой систему Kali Live

Теперь все, что осталось сделать, это использовать Kali. Вы можете посмотреть наше руководство по установке Kali в качестве основной системы, в котором рассматривается множество инструментов и настроек для установки и настройки.

Заключение

Удобный для хакеров дистрибутив на основе Debian получил серьезное обновление от Offensive Security в конце 2019 года, которое изменило среду рабочего стола по умолчанию с тяжеловесного Gnome на более легкий Xfce, что сделало Kali более быстрым и отзывчивым в целом. Но мы по-прежнему не можем рекомендовать его в качестве ежедневного водителя, если вы не занимаетесь хакерством 24 часа в сутки, 7 дней в неделю.