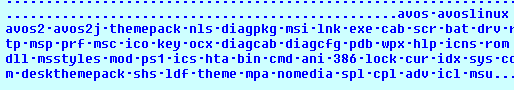

AvosLocker — это группа программ-вымогателей, которая была обнаружена в 2021 году и специально нацелена на компьютеры с Windows. Теперь новый вариант вредоносного ПО AvosLocker также нацелен на среды Linux. В этой сттье мы подробно рассмотрим поведение этих двух программ-вымогателей AvosLocker.

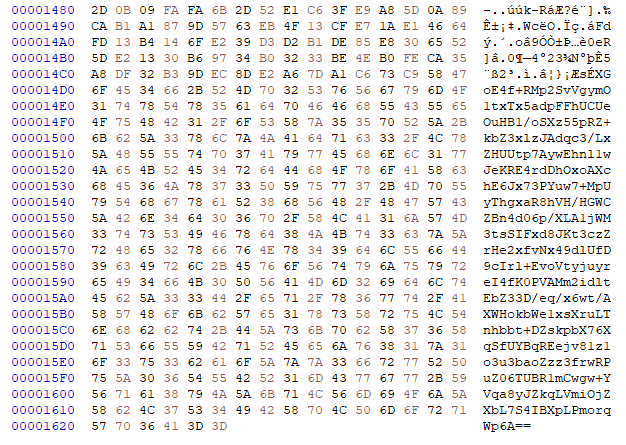

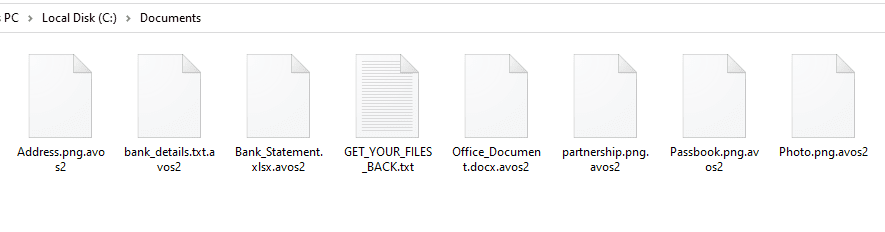

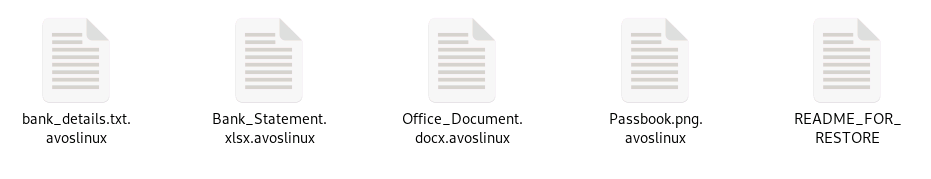

AvosLocker — это относительно новая программа-вымогатель как услуга, которая была впервые обнаружена в конце июня 2021 года. Злоумышленники используют спам-кампании по электронной почте в качестве начальных векторов заражения для доставки полезной нагрузки программы-вымогателя. Во время шифрования к файлам процесса добавляется расширение «.avos». Обновленный вариант добавляется с расширением «.avos2». Точно так же версия для Linux добавляется с расширением «.avoslinux».

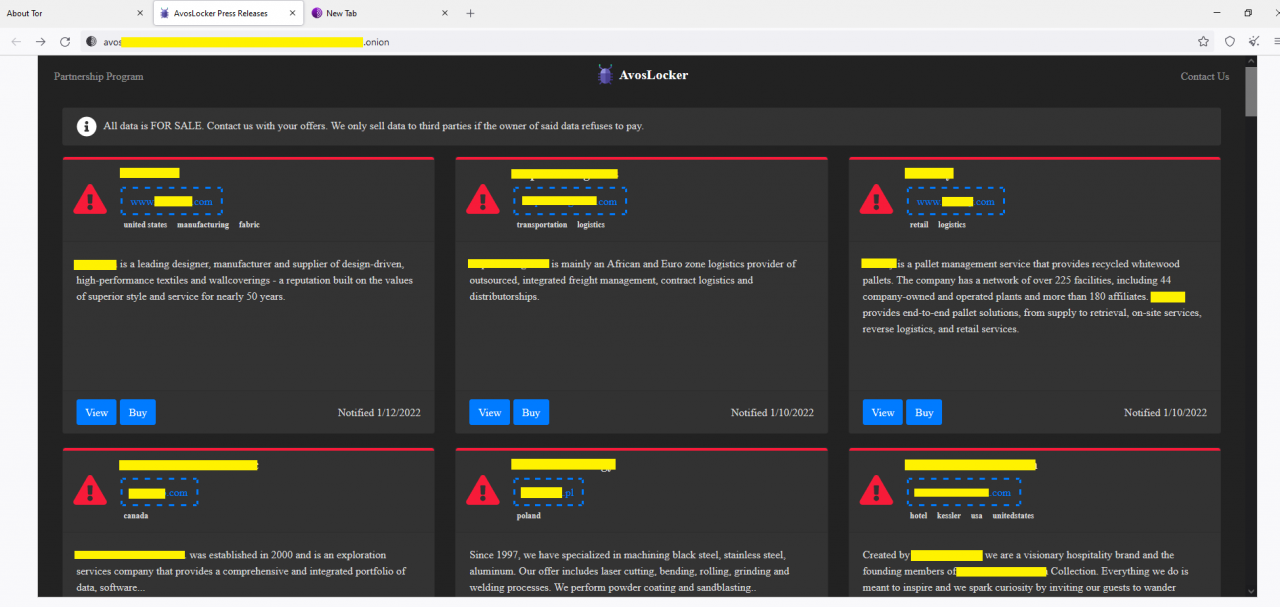

После каждой успешной атаки банда AvosLocker публикует имена своих жертв на веб-сайте Dark Leak, размещенном в сети TOR, и предоставляет похищенные данные для продажи. Структура URL: hxxp://avosxxx…xxx[.]onion

Технический анализ версии AvosLocker для Windows

Параметры командной строки

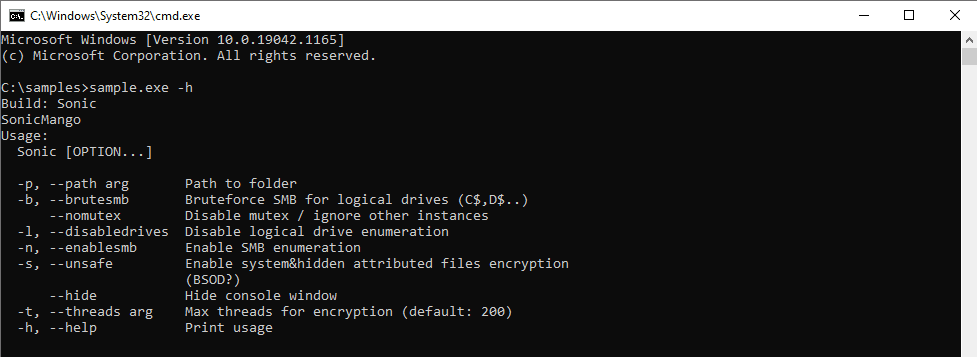

На следующем рисунке показан пример параметров командной строки.

Рис. 1: Опция командной строки

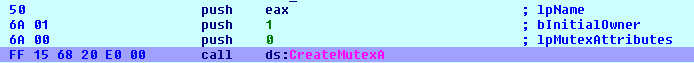

Доступные параметры позволяют управлять такими элементами, как включение/отключение грубой силы SMB, создание мьютекса или управление количеством параллельных потоков.

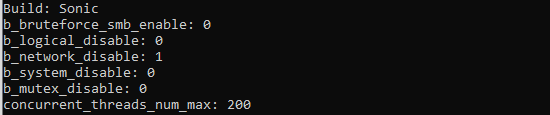

Если параметры не указаны, вредоносное ПО запускается с параметрами по умолчанию, как показано на рисунке 2, где оно игнорирует шифрование сетевых дисков и общих ресурсов SMB. Он одновременно запускает 200 потоков своей процедуры шифрования файлов.

Рис. 2: Выполнение с параметром по умолчанию

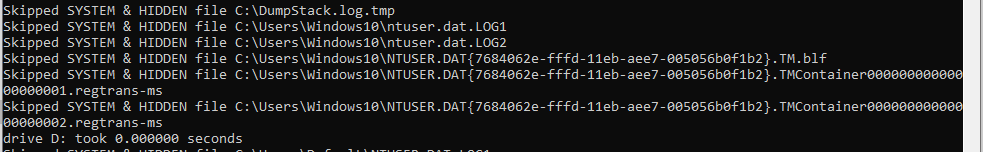

Во время выполнения консоль вредоносного ПО выводит на экран подробную информацию о его ходе (рис. 3).

Рис. 3: Детали прогресса

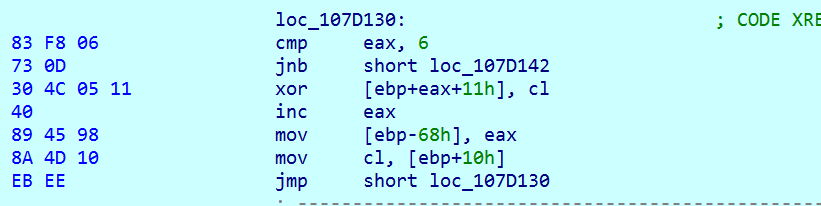

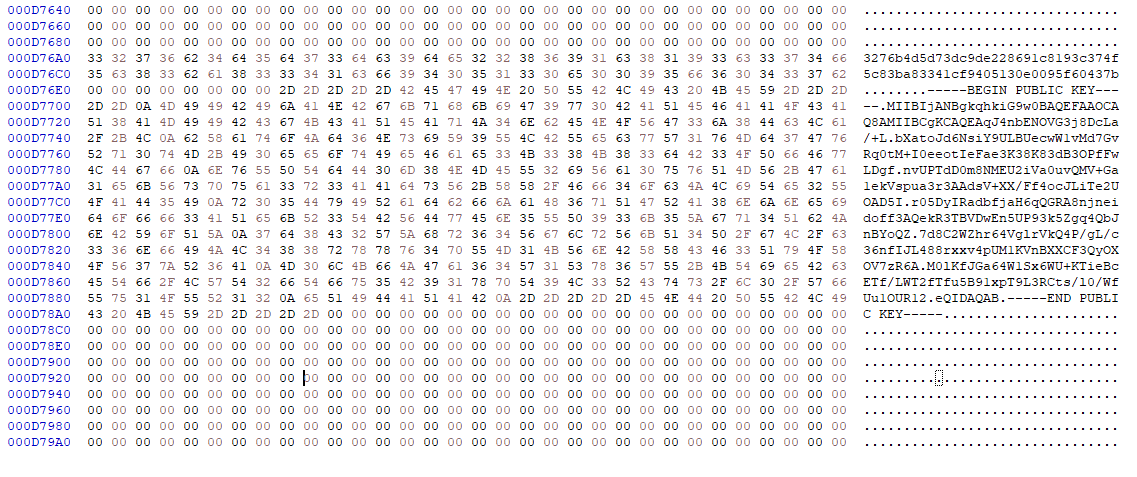

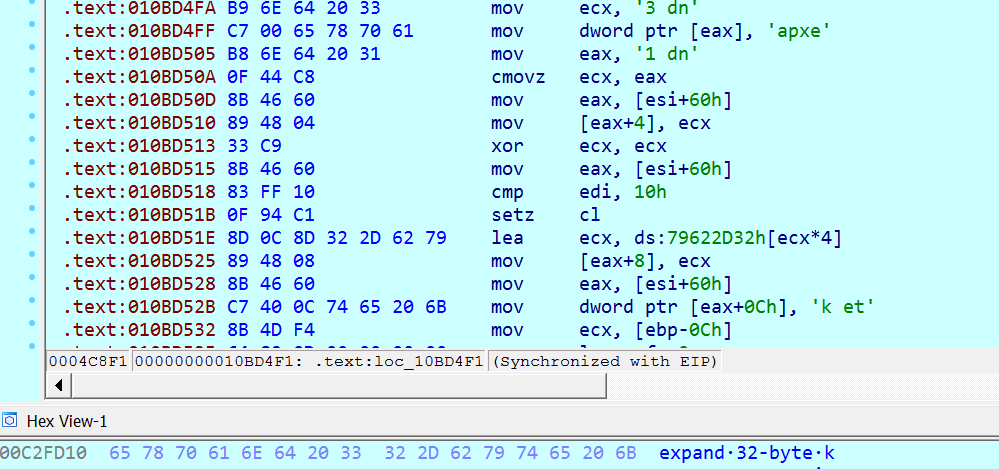

Большинство строк вредоносного ПО хранятся в зашифрованном формате XOR. Процедуры расшифровки аналогичны, отличаются только регистры и ключи (рис. 4). Строки расшифровываются непосредственно перед их использованием.

Рис. 4: Обычно используемая процедура расшифровки

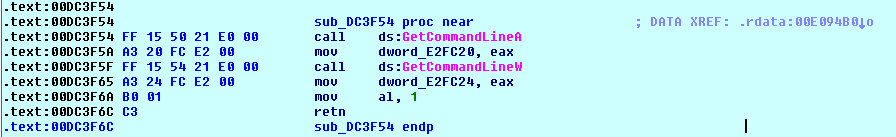

Изначально вредонос собирает параметры командной строки, указанные при запуске приложения (рис. 5).

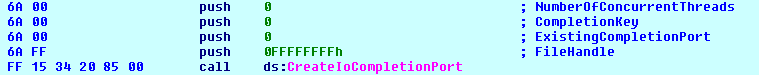

- CreateIoCompletionPort()

- PostQueuedCompletionStatus()

- GetQueuedCompletionPort()

Рис. 7: Использование CreateIoCompletionPort

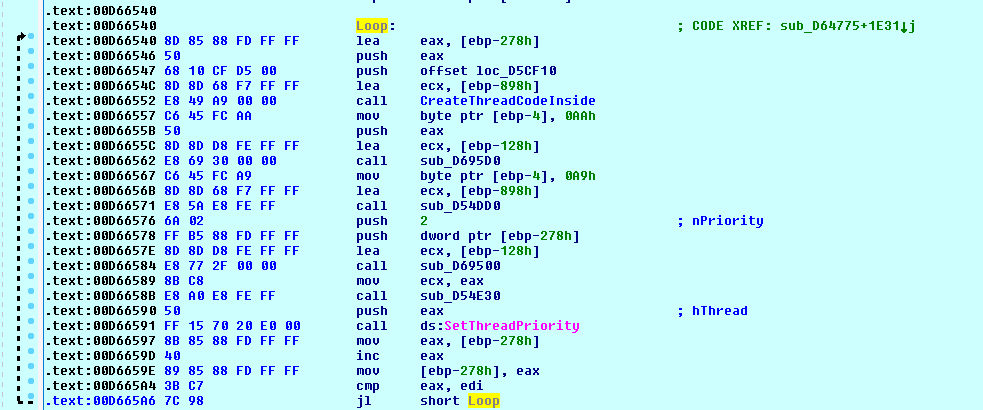

Код создает несколько потоков в цикле (рис. 8). Потоки имеют наивысший приоритет для быстрого шифрования данных.

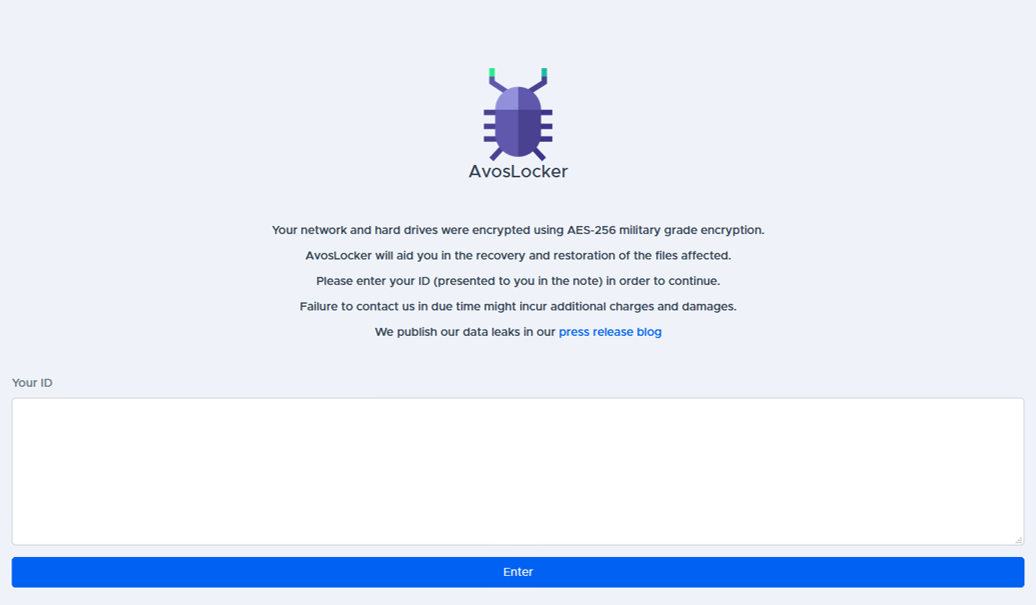

Платежная система AvosLocker

После отправки «ID», указанного в записке о выкупе, на сайт AvosLocker (рис. 19), жертва будет перенаправлена на страницу «оплаты».

Рис. 19: Веб-сайт AvosLocker

Если жертва не платит выкуп, злоумышленник выставляет данные жертвы на продажу. На рис. 20 показан список пострадавших (отредактированный по понятным причинам), упомянутых на сайте.

Рис. 20: Список жертв

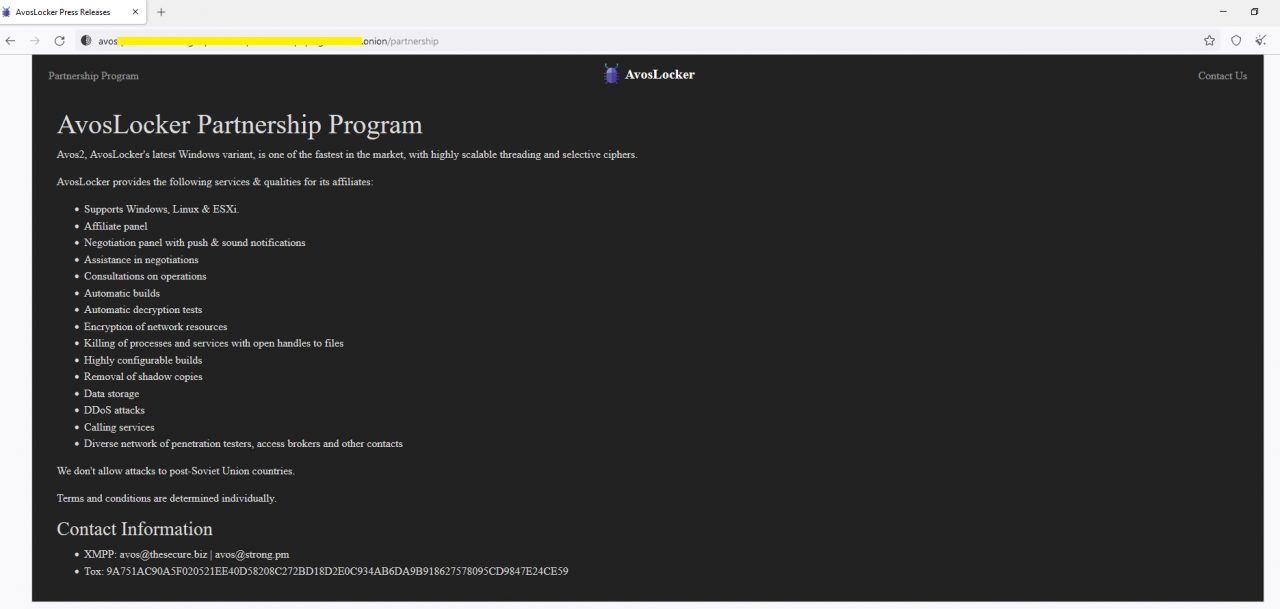

AvosLocker также предлагает партнерскую программу, которая предоставляет программу-вымогатель как услугу (RaaS). Они предоставляют «полезные» услуги клиентам, такие как:

- Поддерживает Windows, Linux и ESXi.

- Партнерская панель

- Панель переговоров с push- и звуковыми уведомлениями

- Помощь в переговорах

- Консультации по операциям

- Автоматические сборки

- Автоматические тесты дешифрования

- Шифрование сетевых ресурсов

- Уничтожение процессов и служб с открытыми дескрипторами файлов

- Гибко настраиваемые сборки

- Удаление теневых копий

- Хранилище данных

- DDoS-атаки

- Звонки

- Разнообразная сеть тестеров на проникновение, брокеров доступа и другие контакты

Рис. 21: Партнерская программа

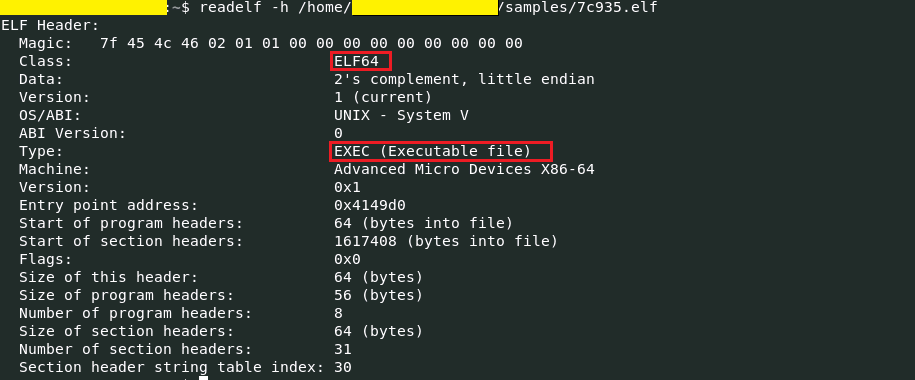

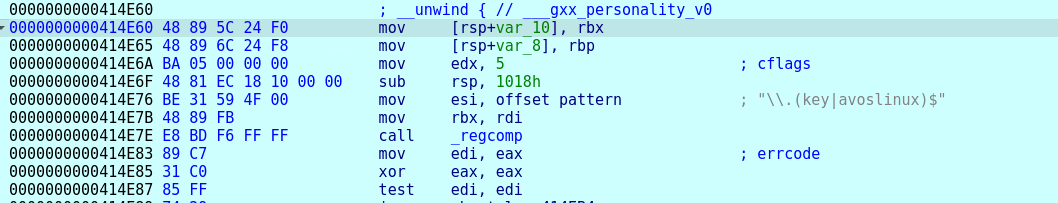

Технический анализ варианта AvosLocker для Linux

В этом случае вредоносная программа AvosLocker поступает в виде elf-файла. Как показано на рисунке 22, анализируемый файл представляет собой исполняемый файл Linux на платформе x64.

Рис. 22: Детали файла

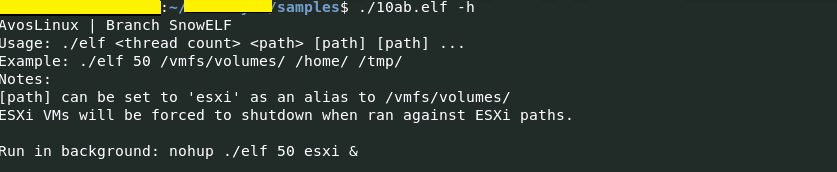

Это приложение командной строки с некоторыми параметрами командной строки (рис. 23).

Рис. 23: Параметры командной строки

Параметр <Thread count>, как показано выше, представляет количество потоков, которые можно создать для одновременного шифрования файлов. Он обладает способностью убивать виртуальные машины ESXi на основе параметра, предоставленного во время выполнения.

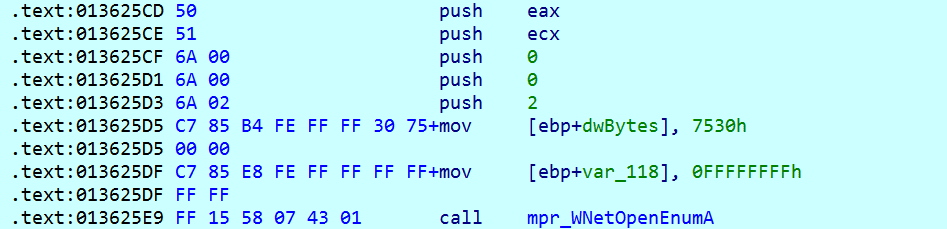

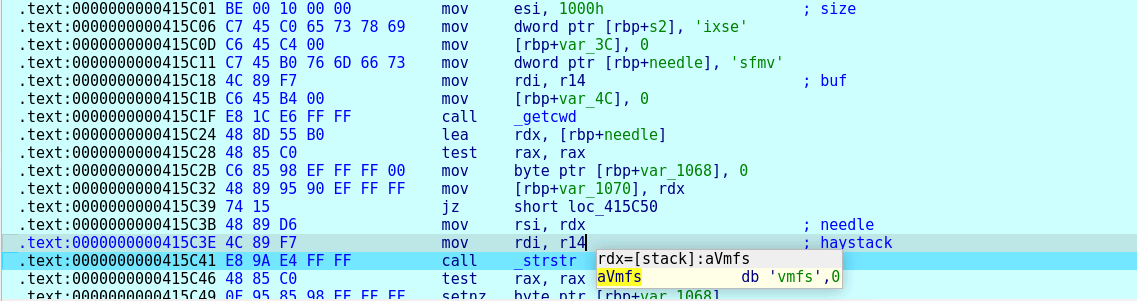

При выполнении вредоносная программа сначала собирает информацию о количестве потоков, которые необходимо создать. Затем он проверяет наличие строки «vmfs» в пути к файлу, указанном в качестве аргумента командной строки (рис. 24).

Рис. 24: Проверка «vmfs»

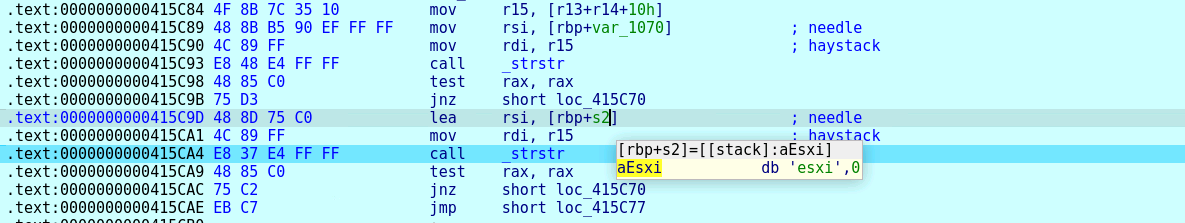

После этого он также проверяет наличие строки «ESXi» в пути к файлу, указанном в качестве аргумента командной строки (рис. 25).

Рис. 25: Проверка «ESXi»

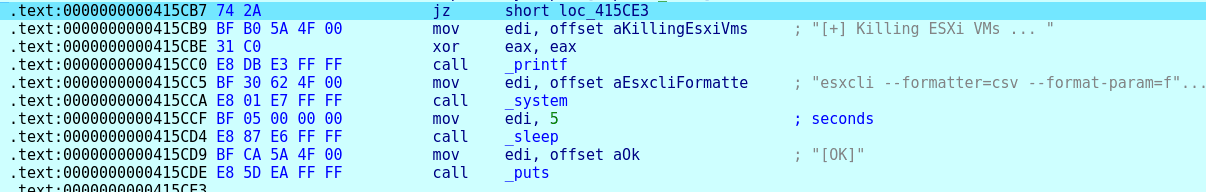

Если этот параметр найден, то вызывается подпрограмма для уничтожения работающей виртуальной машины ESXi (рис. 26).

Рис. 26: Код для уничтожения виртуальной машины ESXi

Команда, используемая для уничтожения виртуальной машины ESXi, показана на рисунке 27.

![]()

Рис. 27: Команда для остановки работающей виртуальной машины ESXi

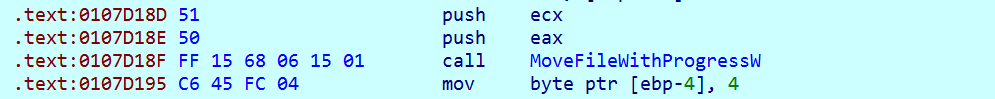

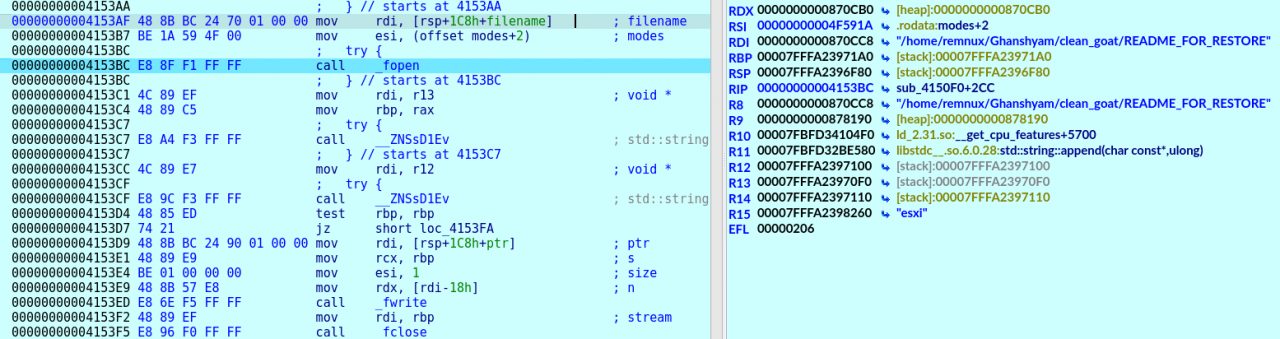

Далее AvosLocker сбрасывает файл с запиской о выкупе (рис. 28) в целевой каталог.

Рис. 28: Создать записку с требованием выкупа

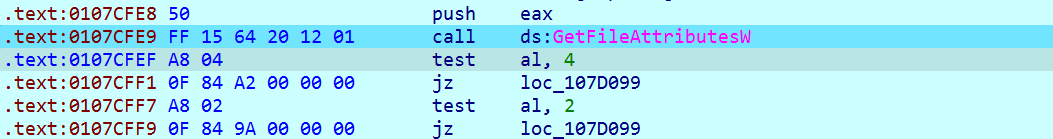

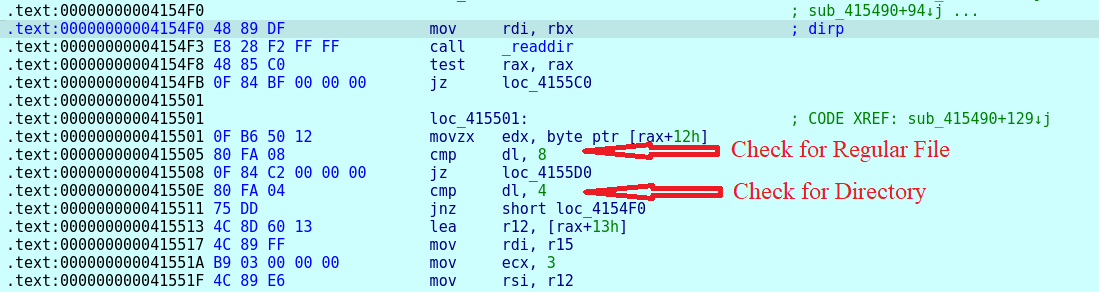

После этого он начинает создавать списи файлов, которые необходимо зашифровать. Прежде чем добавить путь к файлу в список, он проверяет, является ли он обычным файлом или нет (рис. 29). В список шифрования добавляются только обычные файлы.

Рис. 29: Проверка информации о файле

AvosLocker пропускает файл с запиской о выкупе и любые файлы с расширением «avoslinux» из добавления в список шифрования (рис. 30).

Рис. 30: Пропустить файл расширения «avoslinux»

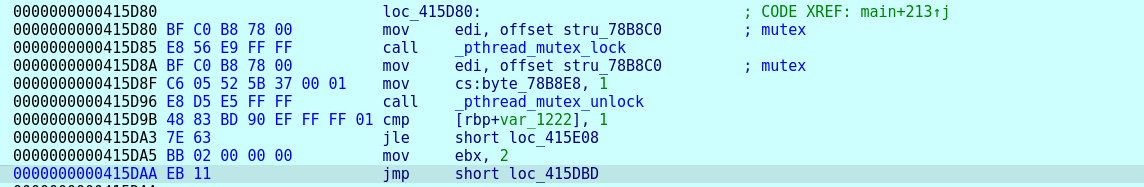

Затем он вызывает API блокировки/разблокировки мьютекса для синхронизации потоков, как показано на рисунке 31.

Рис. 31: Блокировка-разблокировка мьютекса для синхронизации потоков

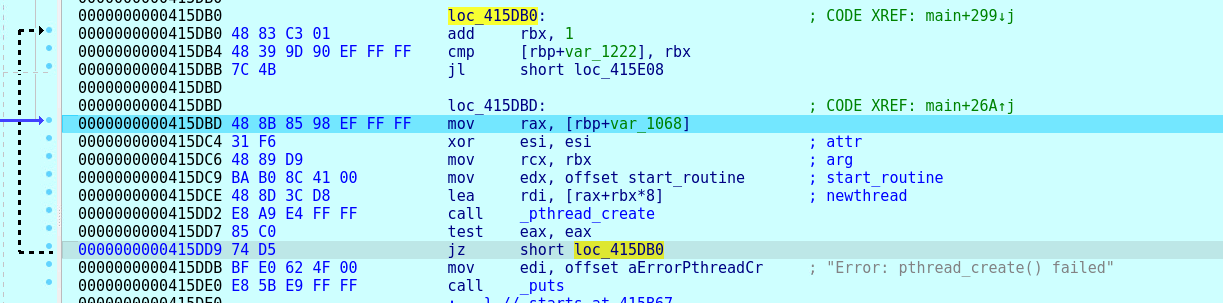

На основе указанного количества потоков он создает параллельные потоки ЦП (рис. 32). Это помогает одновременно шифровать разные файлы на очень высокой скорости.

Рис. 32: Создание потоков в цикле

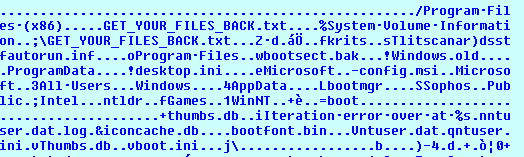

Вариант AvosLocker для Linux использует алгоритмы расширенного стандарта шифрования (AES) и криптографии на основе эллиптических кривых (ECC) для шифрования данных.

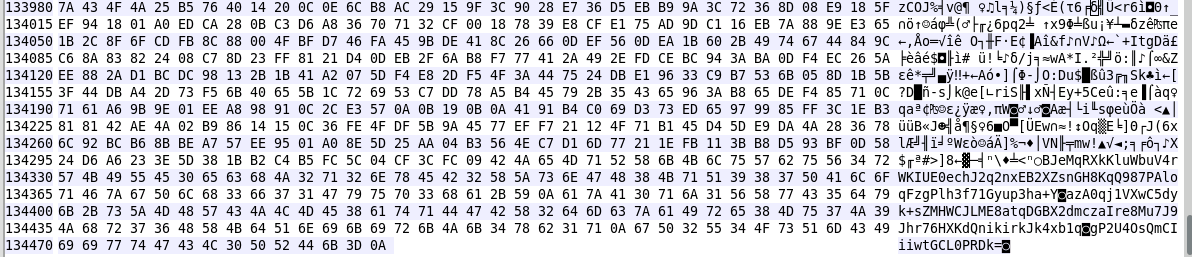

Информация, связанная с файлом, вместе с используемым ключом шифрования может быть зашифрована, а затем закодирована в форматах base 64. Эта закодированная информация добавляется в конец каждого зашифрованного файла (рис. 33).

Рис. 33: Информация о файле добавлена в конце

На рис. 34 показано, как вредоносное ПО добавляет расширение «.avoslinux» к именам зашифрованных файлов.

Рис. 34: Добавление расширения файла «.avoslinux» после шифрования

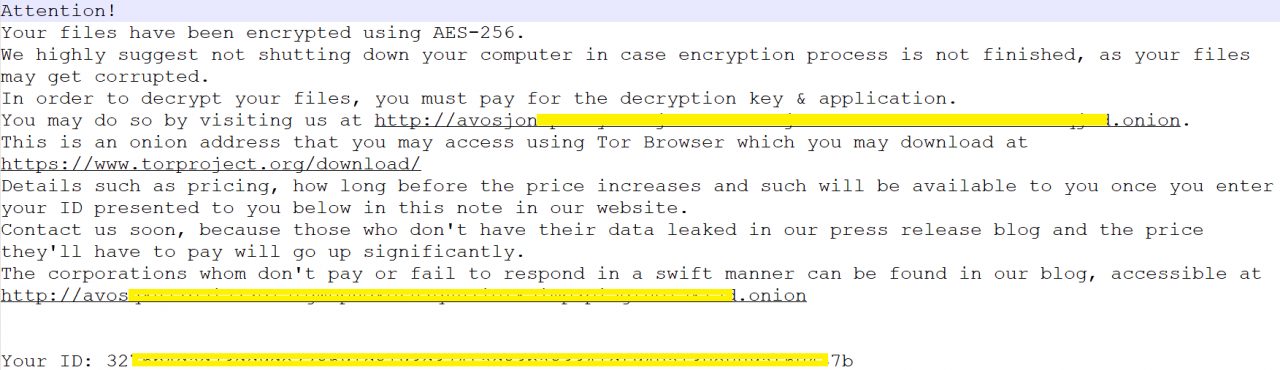

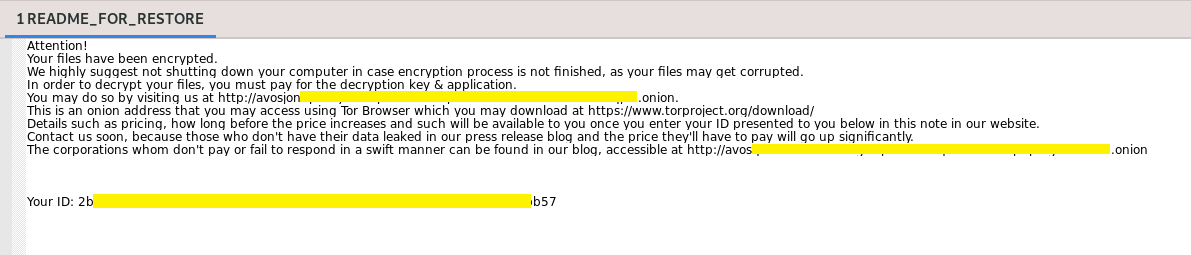

Перед началом шифрования файла создается заметка о выкупе с именем «README_FOR_RESTORE». Содержание этой записки о выкупе показано на рисунке 35.

Рис. 35: Записка о выкупе

В записке о выкупе жертве рекомендуется не выключать систему в случае, если выполняется шифрование, чтобы избежать повреждения файлов. Он просит жертву посетить луковый адрес с помощью браузера TOR, чтобы заплатить выкуп и получить ключ дешифрования и приложение для дешифрования.

Индикаторы компрометации (IOC):

Windows: C0A42741EEF72991D9D0EE8B6C0531FC19151457A8B59BDCF7B6373D1FE56E02

Linux: 7C935DCD672C4854495F41008120288E8E1C144089F1F06A23BD0A0F52A544B1

URL: hxxp://avosjon4pfh3y7ew3jdwz6ofw7lljcxlbk7hcxxmnxlh5kvf2akcqjad[.]onion. hxxp://avosqxh72b5ia23dl5fgwcpndkctuzqvh2iefk5imp3pi5gfhel5klad[.]onion

Карта ТТP:

| Initial Access | Execution | Defense Evasion | Discovery | Impact |

|---|---|---|---|---|

| Phishing (T1566) | User Execution (T1204) |

Obfuscated Files or Information (T1027) | System Information Discovery (T1082) | Data Encrypted for Impact (T1486) |

| File and Directory Discovery (T1083) | Inhibit System Recovery (T1490) |

Заключение

Согласно исследованию DeepWeb, проведенному Cyble Research Labs, участники групп вымогателей AvosLocker используют уязвимости Microsoft Exchange Server с помощью Proxyshell, компрометируя сеть жертвы.

В этих эксплойтах задействованы CVE-2021-34473, CVE-2021-31206, CVE-2021-34523 и CVE-2021-31207.