Программы-вымогатели представляют собой растущую угрозу в последние несколько лет, и, похоже, сейчас их популярность среди киберпреступников достигла пика. Операторы программ-вымогателей часто прячутся в юрисдикциях, которые выводят их за рамки международного сотрудничества правоохранительных органов, таких как Россия, Иран или Северная Корея, и это лишь некоторые из них. Поэтому сегодня мы рассмотрим практические советы по защите от программ-вымогателей.

Что не защитит от программ-вымогателей:

- Резервные копии — резервные копии — это здорово, и они могут спасти вашу задницу, когда ваши системы скомпрометированы программами-вымогателями. Но наличие резервных копий абсолютно ничего не сделает для предотвращения заражения вредоносным ПО — вымогателям все равно, сделали ли вы резервные копии или нет. И рука об руку, мы все говорим о создании резервных копий данных — многие ли из нас на самом деле планируют и выполняют регулярные резервные копии ОС и данных, которые мы храним вне наших систем, с несколькими доступными версиями? Кто из нас тестирует и восстанавливает свои резервные копии во время имитации потери данных или нарушения целостности системы?

- Не переходить по ссылкам и вложениям — теоретически отличный совет. Особенно, когда их дают нетехнические бюрократы, которым нужно заполнить немного места на своем слайде Powerpoint. На практике любой, кто работает в любом бизнесе, скажет вам, что внешнее общение во многом зависит от этих вещей. Как вы собираетесь обрабатывать платежи или счета, не открывая вложения в формате PDF?

- Антивирусное программное обеспечение — более 20 лет назад антивирусное программное обеспечение считалось золотым стандартом и обязательным элементом для каждой операционной системы. Теперь его часто называют прославленным змеиным маслом, тем более что текущие операционные системы поставляются со встроенным набором продуктов безопасности (см. Защитник Windows). У большинства жертв программ-вымогателей есть какая-то антивирусная защита, но они по-прежнему страдают от потери данных и систем из-за мошеннического шифрования? Это потому, что многие антивирусные продукты бесполезны против программ-вымогателей.

Практические вещи, которые могут действительно сработать:

Начнем с менее технических и простых в реализации шагов:

- Переход в облачную среду — программы-вымогатели направлены на традиционную инфраструктуру на основе конечных точек. Ему нужно место на жестком диске, чтобы установить точку опоры и загрузить вредоносный код, который будет шифровать ваши данные, также хранящиеся на том же жестком диске. Чтобы смягчить это, вы можете перейти к модели «тонкого клиента» — на вашем компьютере ничего не хранится, все находится в облаке, с автоматическим резервным копированием и повышенной избыточностью. Даже если вы представляете малый бизнес, эта модель позволяет вам передать безопасность и стабильность ваших операций облачному провайдеру, который гораздо более устойчив к заражению программами-вымогателями.

- Переключитесь на стороннюю инфраструктуру для работы с файлами — аналогично вышеупомянутому пункту, это означает перенос всех ваших повседневных операций на что-то вроде Google, не перемещая все в облако. Это также означает изменение ваших цифровых привычек и того, как вы работаете с файлами. Больше не нужно загружать и загружать документы или таблицы Microsoft Office с макросами — выберите вместо этого Google Документы или Таблицы. Google часто критикуют за нарушение конфиденциальности (и это справедливо), но их функции безопасности не имеют себе равных. Он также позволяет использовать такие утилиты, как предварительный просмотр вложений — вы можете быстро взглянуть на документ, прежде чем загружать его.

- Переключите свою почтовую инфраструктуру на Gmail — вы можете сохранить доменное имя своей компании на своем адресе электронной почты, и никто не узнает ничего другого, если вы используете Google Gmail на сервере. Google предлагает расширенные функции безопасности входящих сообщений, от интеграции физического ключа 2FA до сканирования вложений и обнаружения спама и фишинга. Кроме того, Gmail может хорошо определять вредоносные документы и изолировать их или даже полностью отбрасывать электронные письма, которые он идентифицировал как вредоносные, до того, как они попадут в ваш почтовый ящик.

Хорошо, теперь еще несколько технически сложных советов:

- Выполняйте сравнение хэш-значений загруженных файлов, даже если файлы и программы загружаются из надежных источников. Доверяй, но проверяй. Превращение этого в стандартную практику поможет вам избежать неприятных сюрпризов, таких как загрузка программы-вымогателя, замаскированной под пакет обновления программного обеспечения.

- Используйте Shodan — чтобы увидеть, что является общедоступным с точки зрения вашей сети, и какую информацию может найти злоумышленник, проводящий пассивную разведку.

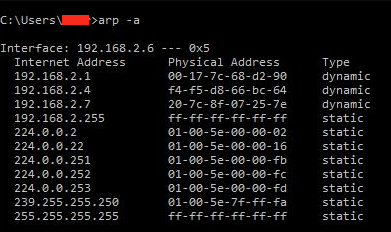

- Проведите инвентаризацию — узнайте, что именно подключено к вашей сети. Вы не всегда знаете, что представляет собой потенциальный риск, включая принтеры или устаревшие устройства. Чтобы сделать это самостоятельно, если в вашем малом бизнесе нет администратора (и если вы используете машину с Windows), выполните в терминале следующие команды: net view (в нем будут перечислены компьютеры и устройства в сети с той же ОС) и arp -a (покажет MAC-адреса устройств, присутствующих в сети). Определите, что вы узнаете и что вам нужно, и удалите другие нераспознанные или ненужные устройства (особенно старые устройства Интернета вещей — цифровой асбест!) — они только добавляют к тому, что называется поверхностью вашей атаки.

И некоторые еще более требовательные с технической точки зрения решения включают в себя:

- Используйте виртуализацию — здесь требуется определенный уровень технических навыков, но если вас беспокоит, что электронные письма со ссылками или вложениями могут стать серьезным вектором атаки, и по какой-либо причине вы не хотите переключаться на Google, вы можете по существу запустить свою электронную почту. клиенты в виртуальной среде. В случае компрометации затрагивается виртуальная машина, а не ОС хоста.

- Проведите тест на проникновение — в настоящее время операторы программ-вымогателей любят подстраиваться под корпоративные услуги и использовать некоторый жаргон, часто называя свою преступную деятельность «незапрашиваемыми аудитами безопасности». Так что опередите их — закажите или проведите реальный тест на проникновение, чтобы выявить бреши в вашей защите, или посвятите некоторое время и деньги «красной команде», что означает выделение преданных сотрудников, которым поручено проводить смоделированные атаки против вашей компании. Да, это не всегда возможно из-за бюджетных ограничений, но кто знает, это может помешать вам однажды заплатить выкуп.

- Повышайте уровень защиты рабочих станций — это особенно актуально в таких местах, как школы и публичные библиотеки, где несколько непроверенных пользователей получают доступ к общедоступным рабочим станциям. Усиление защиты означает выявление и отключение второстепенных служб и ресурсов на этих машинах. Сюда могут входить порты USB — настройки управления можно изменить, чтобы разрешить использование только ранее внесенных в белый список устройств через USB или полностью отключить USB.

- Проведите сегментацию сети — не управляйте всем с одного IP-адреса. Сегментированная сеть означает, что устройства и ресурсы принадлежат определенным группам и ограничены тем, к чему и как они могут подключаться. Это может быть достигнуто путем создания виртуальных локальных сетей или подсетей для различных отделов или секций вашей организации. Например, база данных заработной платы не должна быть доступна для устройств на складе и т. д.

- Используйте токены канарейки — это решение представляет собой цифровую версию канарейки в угольной шахте, предупреждающую о наличии токсичного газа. Это может быть пустой документ Word или другой файл, который при открытии или взаимодействии с ним (например, при шифровании) отправляет раннее предупреждение о действии. Эти документы Word можно оставить на общих дисках или в местах в сети, которые содержат то, что кажется прибыльными целями для программ-вымогателей — обычно это базы данных.

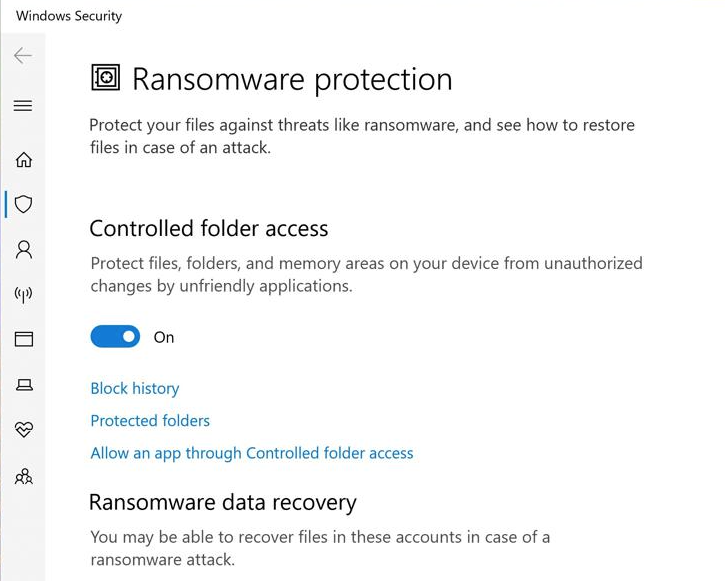

- Настройте защиту от программ-вымогателей в Windows 10 — не все об этом знают, но на самом деле в Windows 10 есть некоторые средства защиты от программ-вымогателей, хотя они отключены по умолчанию, поэтому необходимо их настроить. Эту функцию можно найти в Центре безопасности Windows> Защита от вирусов и угроз. Там вы можете выбрать опцию «Управление защитой от программ-вымогателей». Более подробную информацию можно найти здесь.

Недавно многие компании приготовились к ударам, и некоторые из них получили прямые атаки от различных видов программ-вымогателей. Тем временем различные правительственные органы и должностные лица изо всех сил старались дать благие намерения, но зачастую устаревшие или непрактичные советы общественной безопасности о том, как предотвратить атаки программ-вымогателей. Многие из этих советов стали повторяться в течение последних нескольких лет — и очевидно, что они в значительной степени бесполезны, поскольку число жертв, пострадавших от программ-вымогателей, увеличивается с каждым годом, а банды операторов вымогателей также становятся сильнее.