В рамках тестирования на проникновение часто требуется выполнить перехват трафика. Во множестве локальных сетей это довольно просто сделать через MitM атаку. Один из вариантов проведения MitM атаки (человек-по-середине) это отправить клиентам свои настройки шлюза, DNS сервера, конфигурацию прокси через WPAD файл и т.д. (как создать свой WPAD — описывается в статье Автоматическая настройка прокси через DHCP (WPAD)).

Сделать это можно с помощью запуска собственного DHCP сервера в атакуемом сегменте сети и так же препятствовать работе родного DHCP сервера. Как препятствовать работе легитимного DHCP сервера — рассказывается в статье DoS атака на DHCP сервер. DHCP Starvation. вариантов запуска DHCP сервера существует огромное множество. Например использовать isc-dhcp-server, как это сделать, описывается в статье DHCP сервер под Debian, но это если хочется провести долгую атаку, на которую не жалко времени или требуется передача дополнительных DHCP опций (так же для этого можно использовать многие другие DHCP сервера под Windows и Linux). А вот в случае быстрого развертывания Rogue DHCP сервера нам пригодится Yersinia.

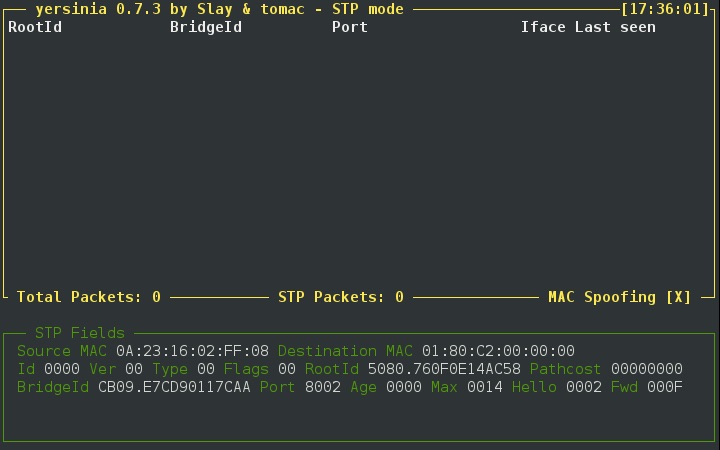

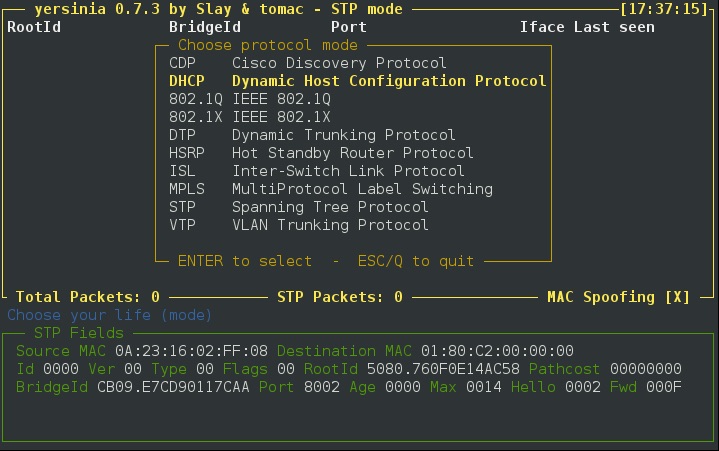

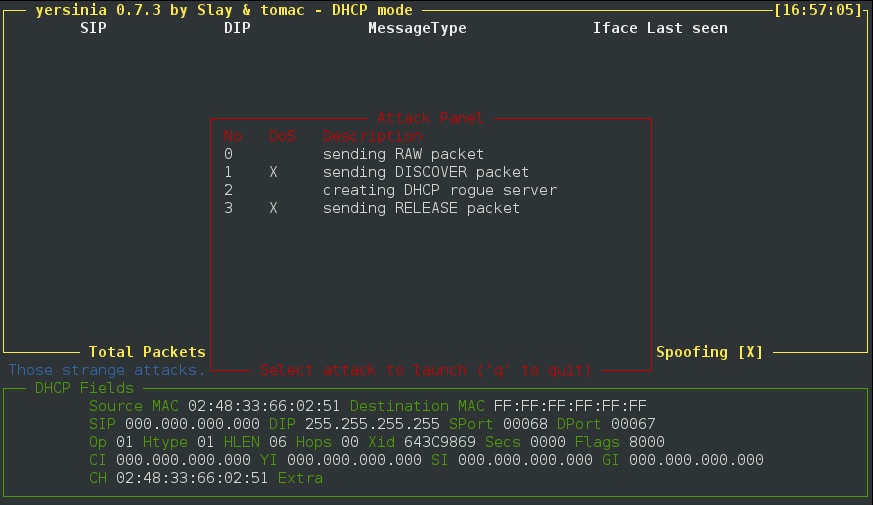

Запускаем Yersinia:

yersinia -I

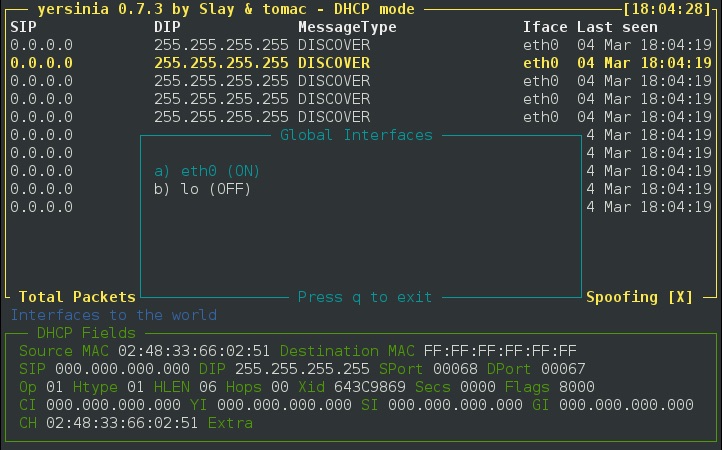

Теперь сконфигурируем Rogue DHCP сервер.

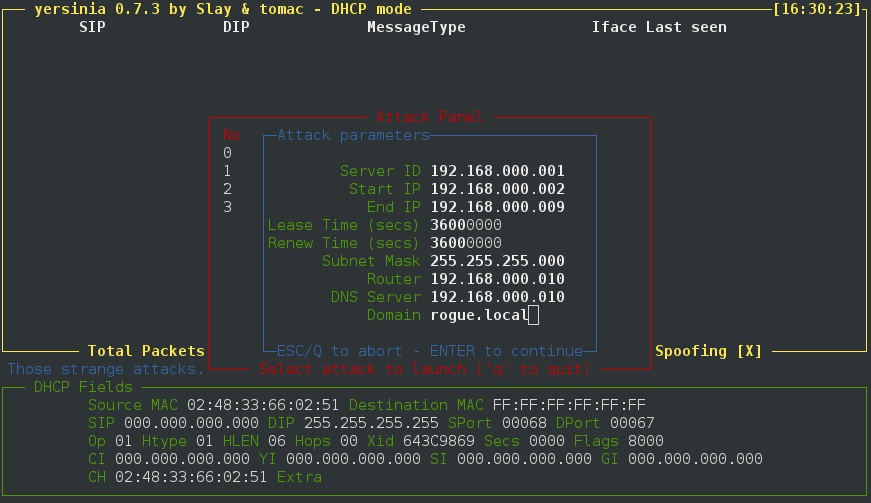

Server ID — IP сервера, от имени которого будут отправляться ответы DHCP(192.168.0.1);

Start IP — начальный IP-адрес диапазона адресов, выдаваемых клиентам (192.168.0.2);

End IP — кончный IP-адрес диапазона адресов, выдаваемых клиентам (192.168.0.9);

Lease Time (secs) — время в секундах, на которое выдается адрес (3600 сек);

Renew Time (secs) — время в секундах, через сколько клиент должен продлить аренду адреса (3600 сек);

Subnet Mask — маска подсети для клиентов (255.255.255.0);

Router — адрес маршрутизатора, выдаваемый клиентам (192.168.0.10, адрес поддельного маршрутизатора);

DNS Server — DNS сервер, выдаваемый клиентам (192.168.0.10, адрес поддельного DNS сервера);

Domain — имя домена в локальной сети (rogue.local);

и нажимаем Enter для старта DHCP сервера.

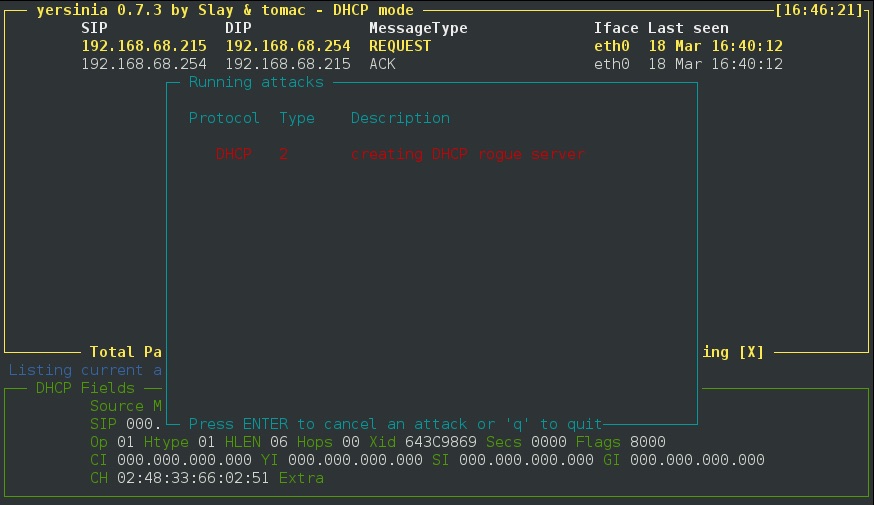

Таким способом можно развернуть поддельный DHCP сервер в локальной сети.

Остается только дождаться пока подключатся клиенты и получат наши настройки сети. Или можно попробовать заставить клиентов переполучить адреса, с помощью отправки пакетов DHCP RELEASE. Как разослать пакеты DHCP RELEASE — описывается в статье Yersinia. DHCP RELEASE — как заставить клиентов переполучить DHCP адреса.

При подготовке статьи, использовались материалы сайта — http://blackdiver.net/it/linux/4029

3 comments On YERSINIA инструмент для создания поддельного DHCP сервера.

Pingback: DOS АТАКА НА DHCP СЕРВЕР. DHCP STARVATION - Cryptoworld ()

Pingback: MITM атака на DHCP с помощью YERSINIA. - Cryptoworld ()

Pingback: Обход HTTPS с помощью SSLSTRIP. - Cryptoworld ()