Многие считают, что бизнесом движут информационные технологии: управление складом, управление логистики, прогнозирование, ситуационное моделирование, оценка рисков, системная динамика и т.д. Но в большинстве своем бизнесом управляет информационное противоборство.

Из двух компаний, производящих один товар, победит не та компания, что выполняет работу лучше, а та, что победит в тендере. То есть не важно, как хорошо и качественно ты производишь товар, а важно то как правильно используешь полученную информацию. Если грамотный руководитель получил правильную информацию и если эта информация правильно подготовлена, то тогда и навороченные аналитики не нужны. Всю нужную информацию он держит в руках.

В большинстве случаев утечка информации происходит из – за воздействия внутренних угроз – невнимательные сотрудники или неорганизованное и неаккуратное хранение данных. А раз существует утечка, то и существуют люди по специализирующиеся на ее поиске. Специалистам данной специальности приходиться просматривать в день более сотен ресурсов. И находить нужные данные, не прибегая к незаконным взломам.

Хорошему специалисту по поиску информации хватает недели, чтобы получить все необходимые данные о предприятии. Сам процесс поиска подобной информацией называют конкурентной разведкой. Конкурентная разведка — сбор и обработка данных из разных источников, для выработки управленческих решений с целью повышения конкурентоспособности коммерческой организации, проводимые в рамках закона и с соблюдением этических норм (в отличие от промышленного шпионажа). И важно именно то, что данный способ получения данных является абсолютно законным. Специалист данной сферы не взламывает никаких сайтов и не получает эту информацию любим другим уголовно наказуемым путем. Сам факт того, что компания допустила «ляп» в защите своей конфиденциальной информации, и ее кто-то заполучил, незаконным не является.

Итак, рассмотрим несколько приемов получения подобной информации:

[ad name=»Responbl»]

Прием 1

Демаскирующий признак конфиденциальной информации является само наличие слово – конфиденциальный. Так же демаскирующим является ее гриф: Для служебного пользования.

Не хочешь, чтобы секретную информацию нашли не привлекай к ней внимание.

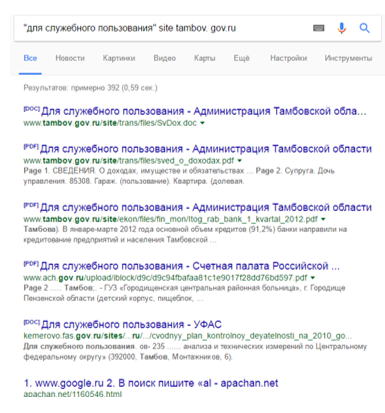

Давайте посмотрим, адекватно ли мы защищаем свою конфиденциальную информацию. Открываем браузер. Запускаем гугл и пытаемся посмотреть, нет ли утечек документов для служебного пользования на сайте Тамбовского государственного учреждения – 392 результата.

Команда site: –искать в пределах одного адреса сайта. Что бы найти определенную информацию ее надо записать в кавычках: «Для служебного пользования»

[ad name=»Responbl»]

Прием 2

«Конфиденциально, Confidential»

Как вытянуть главное из кучи найденных файлов? Протоколы HTTPS. Придумывался для обмена между доверенными партнерами. Обмена сертификатами. Т.е. https- в адресе документа становиться демаскирующим признаком особо важных документов.

Демаскирующим признаком становиться документы с гифом — Конфиденциально. Ни одна компания не обеспечиваем регламентных проверок своей конфиденциальности информации. Многие компании не знают, что у них есть утечка, только потому что не проверяли. И даже если компания начла проводить периодические проверки, то не значит, что у их партнеров нет утечки.

[ad name=»Responbl»]

Прием 3

«Секретно»

Есть грифы: Совершенно секретно, top secret и т.д…

Каждый из нас не задумывается, что поисковая система индексирует не только текст вашего документа, но и свойства этого документа. Если это офисный документ, то там еще содержаться буфера, которые использовались ранее.

Правило: Проверьте, нет ли у вас документов с гифом – Конфиденциально, которые видит Гугл или Яндекс.

Прием 4

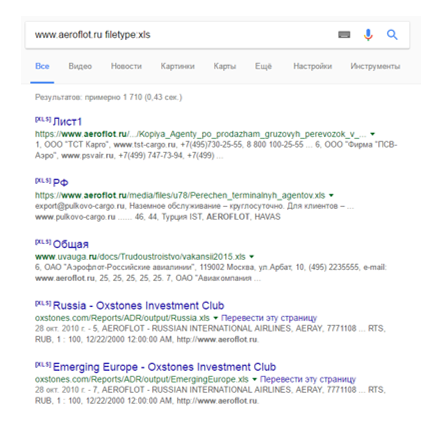

Следующие файлы, которые нам нужны — это документы с грифом exls. Почему? Excel провоцирует человека на обобщение имеющейся информации конфиденциальной и не очень. В таких файлах могут быть списки клиентов их адреса, телефоны и особые пометки. В общем, очень хороший подарок для конкурентов.

Поисковики ведущих поисковых систем ведут себя как шпионы. Они залазят в те разделы, которые мы считаем конфиденциальными.

Давайте проверим:

Появляются файлы. Если откроем их сохраненную копию, то найдем очень много интересной информации. Т.е. xls – это подарок судьбы для хакеров.

[ad name=»Responbl»]

Прием 5

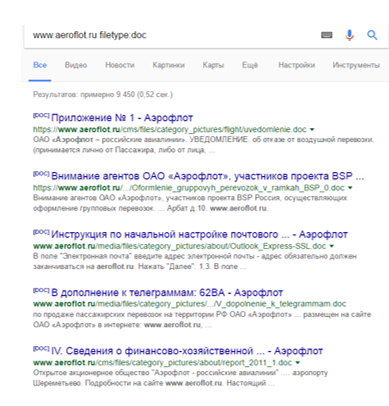

Поиск документов в формате DOC. Почему? Если документ будет готов к тому, что его будут просматривать посторонние глаза, то он будет оформлен в формате PDF. Если документ все еще не закончен, то он скорей всего будет сохранен в формате DOC.

Ищем на заданном целевом ресурсе документы в формате DOC.

Прием 6

Попытка найти весь сервер ftp.

Очень часто компания оставляет его открытым. Попробуйте ввести адрес сайта: ftp.xxx.ru

Прием 7

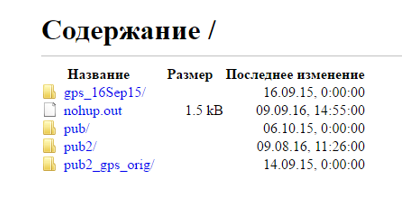

Угадываемые имена

Всегда просматривая файл, старайтесь запомнить его адрес. Цифра 1711 на картинке показывает, что нам доступно 1711 файла. И изменяя эти цифры можно открыть и другие файлы.

[ad name=»Responbl»]

На заметку

Статья 29, ч.4 Конституции Р.Ф. – «Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию». Но даже несмотря на это, любая компания о которой вы получите данные будет считать, что вы получили их незаконным путем и будет пытаться разобраться с вами досудебными методами.

Ежели мы охотимся за государственной тайной какой-то страны, то мы нарушаем закон. Наказание последует незамедлительно. Если же в наши руки попала не государственная тайна и мы не использовали дорогостоящих, порицаемых методов, то оспорить не правомерность наших действий затруднительно. Раньше даже существовала статья, что, если информация была получено с помощью общедоступных методов, забудьте, что это коммерческая тайна. Предъявить какие-либо претензии тому, кто эту информацию получил невозможно. Вы действительно можете нарушить закон, если используете троянов или подбираете пароль. Либо если вы используете информацию неправильно – во вред. То тогда вы действительно нарушаете закон и понесете наказание.

Из всего этого следует, что всегда необходимо быть осторожным, даже если вы считаете свои действия законными.