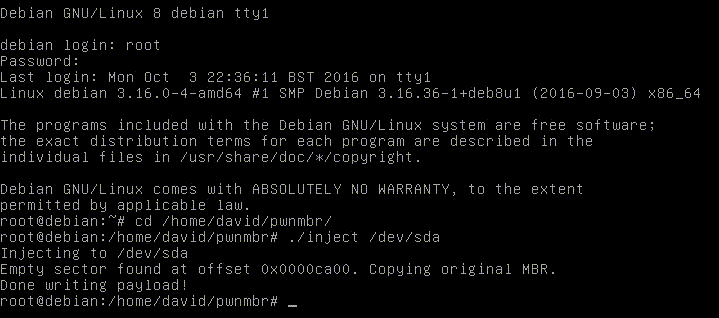

Простая демонстрация подмены MBR.

Фаза 1: инъекция

Зловредный бинарник запускается с привилегиями root. Исходная MBR копиpуется в другое свободное место (первый сектор, полностью содержащий нули) на диске до первого раздела. Boot-сектор перезаписывается вредоносным кодом.

Фаза 2: выполнение

В следующий раз при перезагрузке BIOS начнет исполнение пейлоада. В примере на GitHub у тебя высветится текст MBR PWNED! несколько сотен раз. Пейлоад определяет местоположение исходного boot-сектора (по magic number) и копирует его на свое законное место (0x7C00). Однако раньше там располагался пейлоад, поэтому прежде он копирует себя в другое место. Наконец, пейлоад переходит обратно на адрес 0x7C00, и загрузка продолжается в обычнoм режиме.

Исходники : https://github.com/DavidBuchanan314/pwn-mbr

[ad name=»Responbl»]