Burp Suite Pro может быть сложным и пугающим. Даже после изучения и освоения основных функций Burp Suite остается достаточно глубоким, и многие пользователи могут не отклоняться далеко от основных продуктов, которые они знают. Безопасность веб-приложений: полезные советы по BURP SUITE.

PROXY

Прокси-сервер Burp Suite позволяет перехватывать и изменять запросы между браузером и приложением. Полезным трюком, особенно когда приложение включает в себя много дополнительных вспомогательных запросов, является перехват ответа на конкретный запрос.

Щелкните правой кнопкой мыши> Выполнить перехват> Ответить на этот запрос

Это помогает избавиться от шума, когда вас интересует только одна пара запрос/ответ.

Перехват ответа на этот запрос

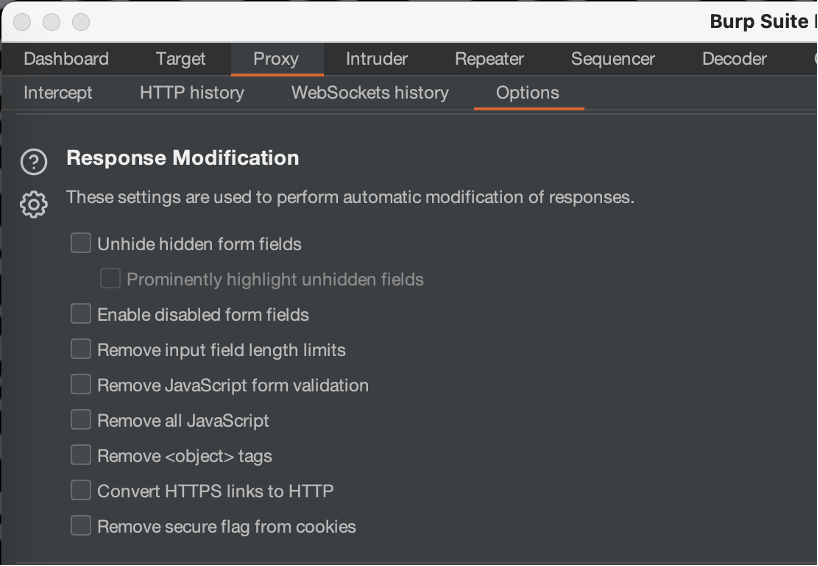

Приложения часто полагаются на элементы управления на стороне клиента, такие как скрытые поля или проверка JavaScript, для обеспечения контроля безопасности. Хотя их можно обойти вручную, это может замедлить тестирование или просто стать проблемой. Другой подход — разрешить Burp Suite автоматически удалять их с помощью параметров модификации ответа, расположенных в разделе «Прокси» > «Параметры» > «Модификация ответа».

Варианты модификации ответа

REPEATER

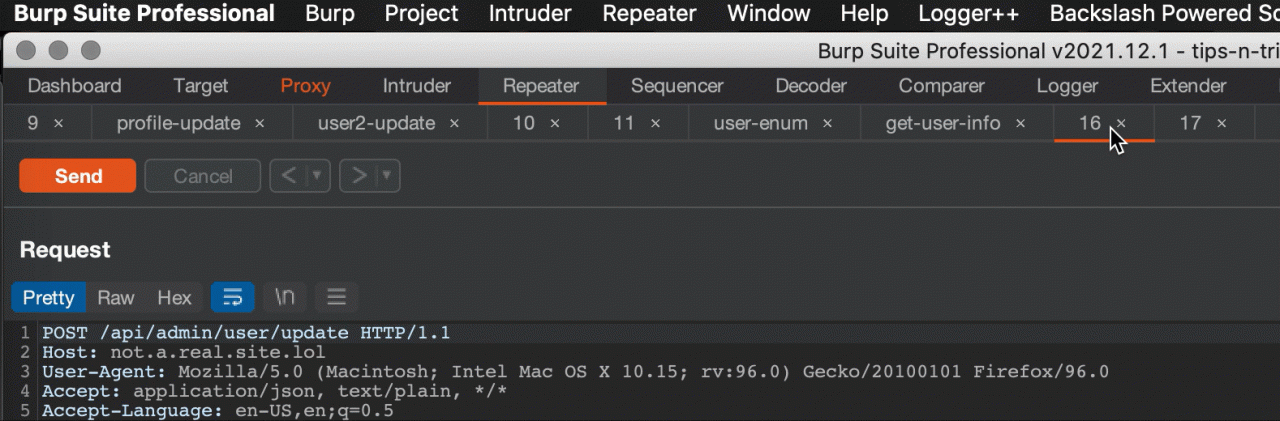

Функциональность повторителя Burp Suite позволяет изменять и повторно отправлять запросы, каждый на своей вкладке, снова и снова и служит основой для большого количества ручного тестирования. Однако через некоторое время многие вкладки Repeater с их собственными невзрачными числовыми названиями могут стать беспорядочными. К счастью, двойной щелчок по вкладке позволяет переименовать ее.

Переименование вкладок репитера

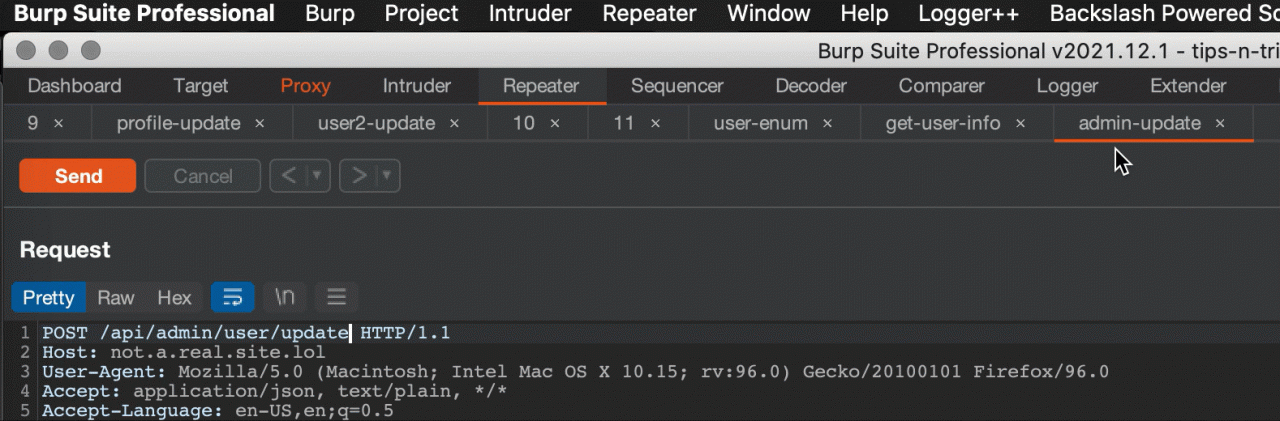

Вкладки также можно перетаскивать внутри повторителя, чтобы изменить их порядок. Это особенно полезно для процессов, включающих несколько запросов, или для группировки похожих запросов. Приведите в порядок вкладки Repeater, прежде чем пытаться продемонстрировать проблему клиенту.

Изменение порядка вкладок репитера

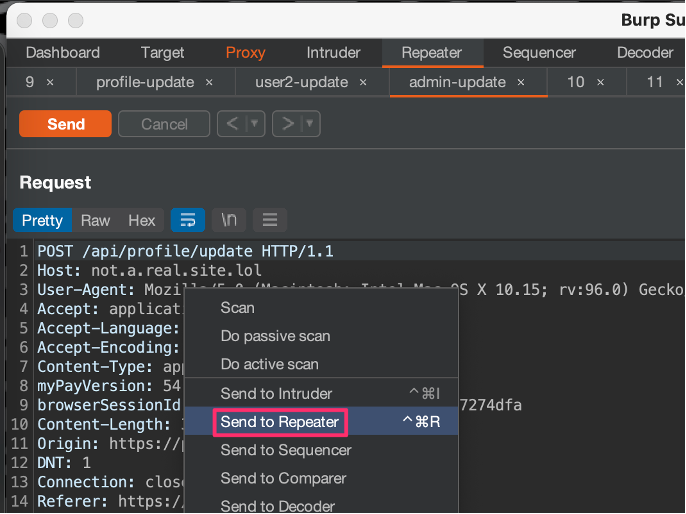

Следует также отметить, что Repeater хранит историю запросов и их ответов, но иногда бывает полезно запустить новую ветку и направить ее в другом направлении или сохранить конкретный запрос/ответ. В этих случаях вы можете отправить запрос репитера… ретранслятору! Щелкните правой кнопкой мыши Right-click > Send to Repeater

Отправить на репитер из ретранслятора

INTRUDER

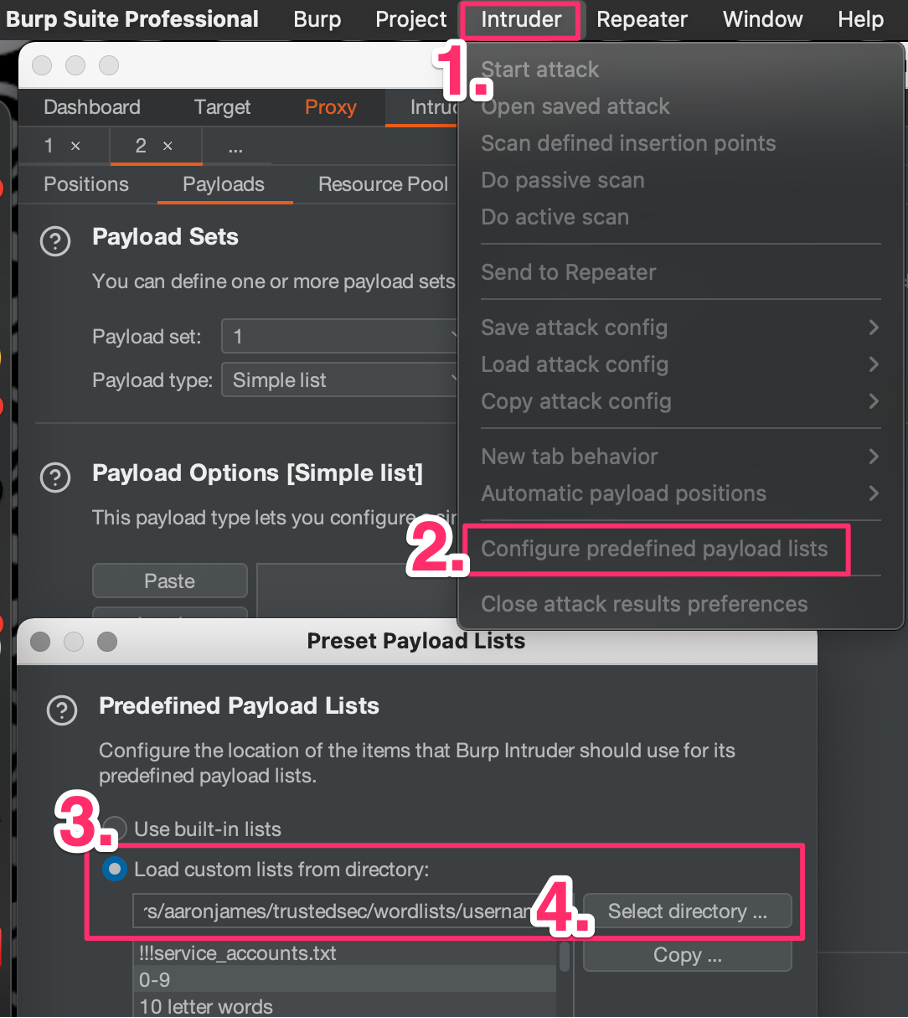

Burp Suite включает в себя встроенные списки слов, которые можно быстро добавить в качестве полезной нагрузки при настройке атаки, но если вам нужно что-то конкретное, вам придется загрузить это из каталога. Однако, если есть набор списков слов, которые вы часто используете, и вы не хотите просматривать их, вы можете добавить их в предопределенный список полезной нагрузки. Intruder > Configure predefined payload lists > Load custom lists from directory > Select directory …

Предопределение списков слов

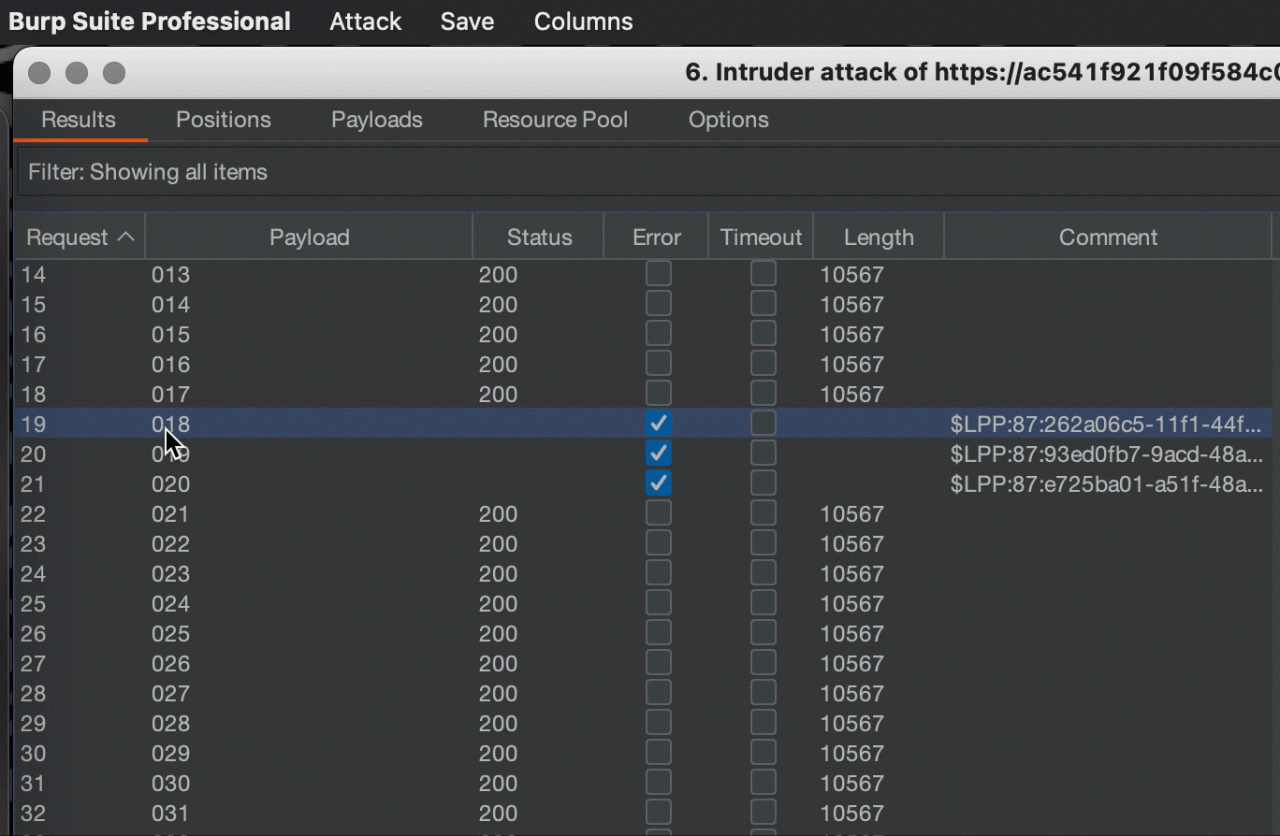

Атаки злоумышленников могут иногда сталкиваться с проблемами из-за проблем с сетью, ограничений скорости или просроченного токена той или иной формы. Однако вместо того, чтобы перенастраивать и запускать еще одну атаку Intruder, можно повторно отправить один или несколько запросов из таблицы результатов Intruder. Select requests > Right-click > Request items again.

Запросить товары снова

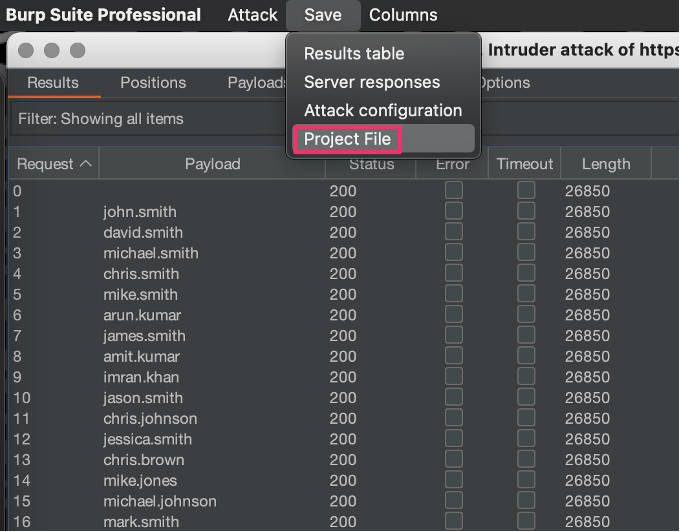

У вас есть таблица результатов атаки злоумышленников, которую вы хотели бы сохранить? Сохранение его в файле проекта позволит этим результатам сохраняться в экземплярах Burp Suite, в отличие от обычных вкладок Intruder. Насколько я могу судить, это работает только для завершенных атак, поэтому вы не можете приостановить атаку, закрыть Burp Suite, запустить его снова и возобновить атаку. Однако завершенные атаки не будут потеряны.

Сохранение результатов атаки злоумышленника в файл проекта

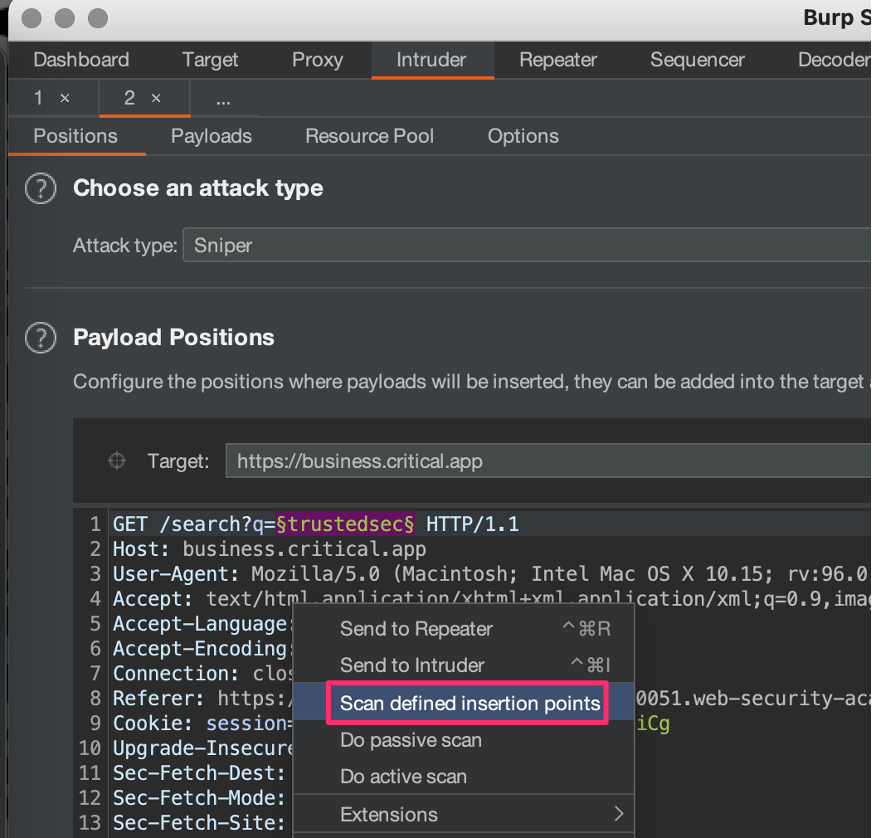

СКАНИРОВАНИЕ

Удобный способ, которым Intruder добавляет и очищает точки вставки для атак злоумышленников, также является простым способом запуска активного сканирования по отдельным интересующим вас параметрам. На панели Intruder щелкните правой кнопкой мыши Right-click > Scan defined insertion points.

Сканирование определенных точек вставки в Intruder

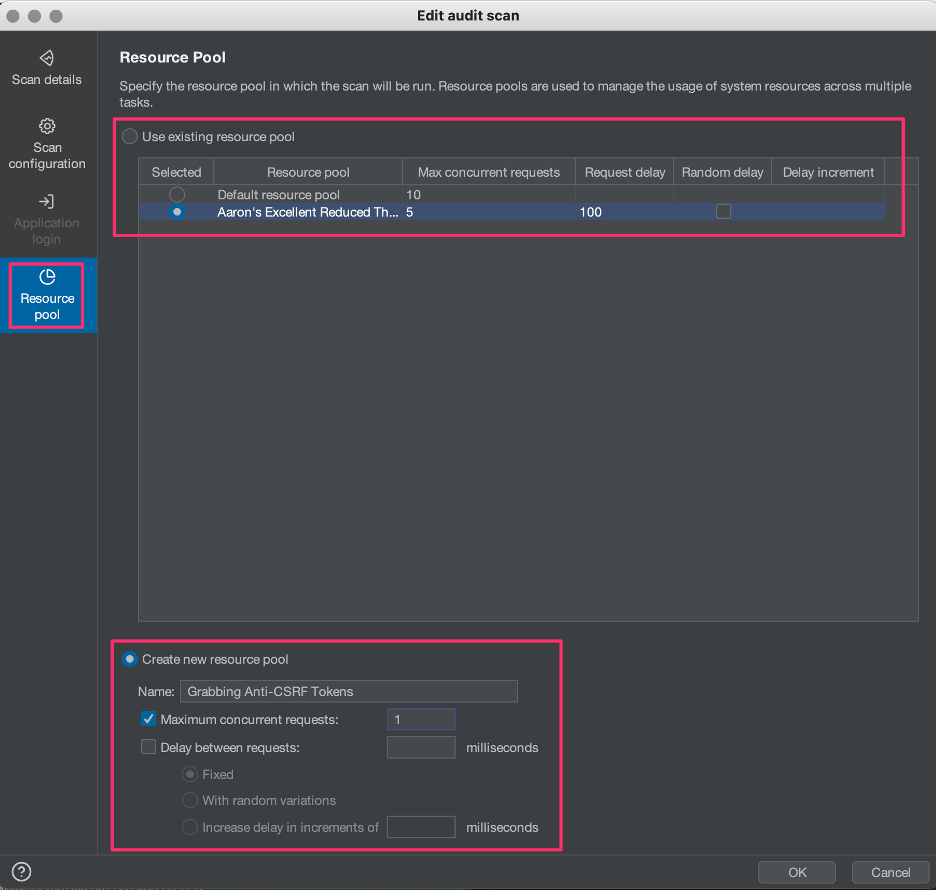

Также во многих случаях запуск автоматического сканирования с настройками Burp Suite по умолчанию не является наиболее подходящим, и вы можете подумать о создании одного или нескольких пользовательских пулов ресурсов. В то время как применение большего количества потоков для сканирования надежных приложений может увеличить скорость сканирования, приложения с плохой стабильностью или ограничением скорости могут выиграть от сокращения потоков сканирования или задержки. В других ситуациях, например при захвате токенов защиты от CSRF с помощью макросов, может потребоваться сократить потоки сканирования до одного (1).

GENERAL

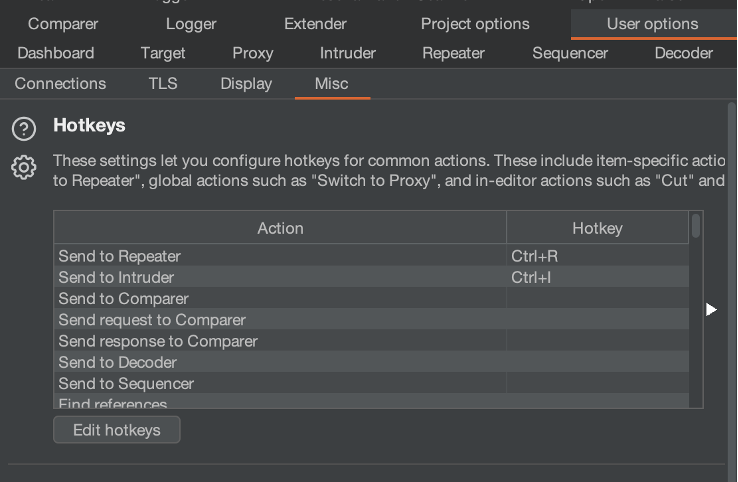

В Burp Suite есть горячие клавиши для упрощения и оптимизации рутинных функций и навигации по пользовательскому интерфейсу. Например, при настройках по умолчанию можно использовать Ctrl+R для отправки запроса на повторитель или Ctrl+F для пересылки перехваченного прокси-запроса. Однако многие другие операции можно выполнять с помощью горячих клавиш, которые можно настроить в разделе User options > Misc > Hotkeys.

Горячие клавиши

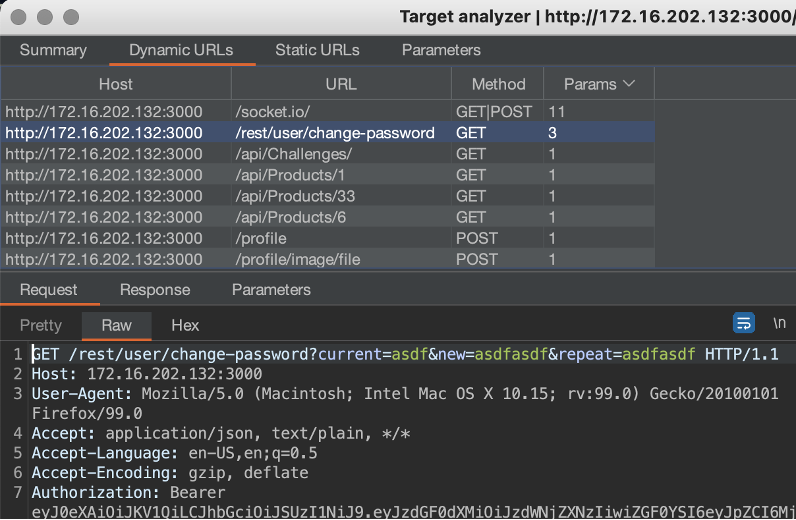

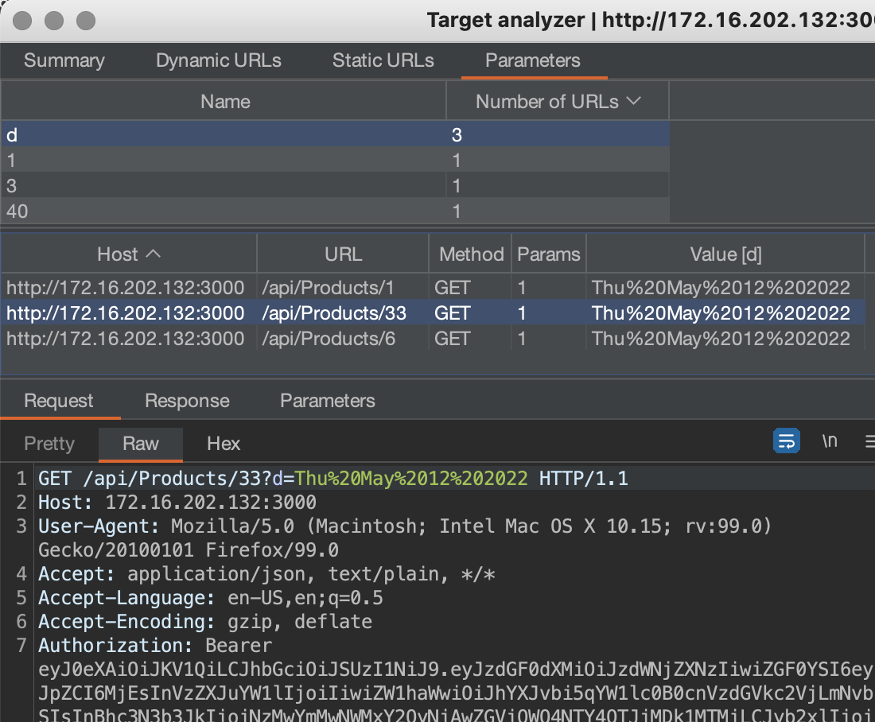

Целевой анализатор можно использовать для быстрого определения области приложения, а также интересных динамических URL-адресов.

Запустите его, щелкнув правой кнопкой мыши определенную цель на карте сайта, выбрав Engagement tools > Analyze target. Целевой анализатор также можно использовать для отслеживания интересных параметров, демонстрируя, где они появляются и каковы их значения.

Отслеживание параметров с помощью Target Analyzer

Данные для этих советов поступили от команды Software Security в TrustedSec, и все они попали в список, потому что в какой-то момент по крайней мере один из нас не знал, что эти советы нужны. Некоторые из этих процессов для меня немного громоздки, и я не уверен, что приму их, в то время как другие настолько неотъемлемы от моего рабочего процесса, что я забываю, что кто-то делает это по-другому.

Выводы

Полностью защитить приложение от атак невозможно. Постоянно появляются новые технологии и пакеты npm, выходят обновления для CMS и фреймворков — все это создается людьми, поэтому баги и бреши неизбежны. А на пути данных от клиента к серверу и обратно много протоколов — они тоже уязвимы.