Чтобы объяснить свою логику реальной возможности 100% безопасности работы в темных направлениях (при условии, что вы не террорист и не несете реальную угрозу государству/миру), начну от обратного. Что предпримет полиция, получив на вас заявления от потерпевших, которые будут настойчивы в своих желаниях вас разыскать?

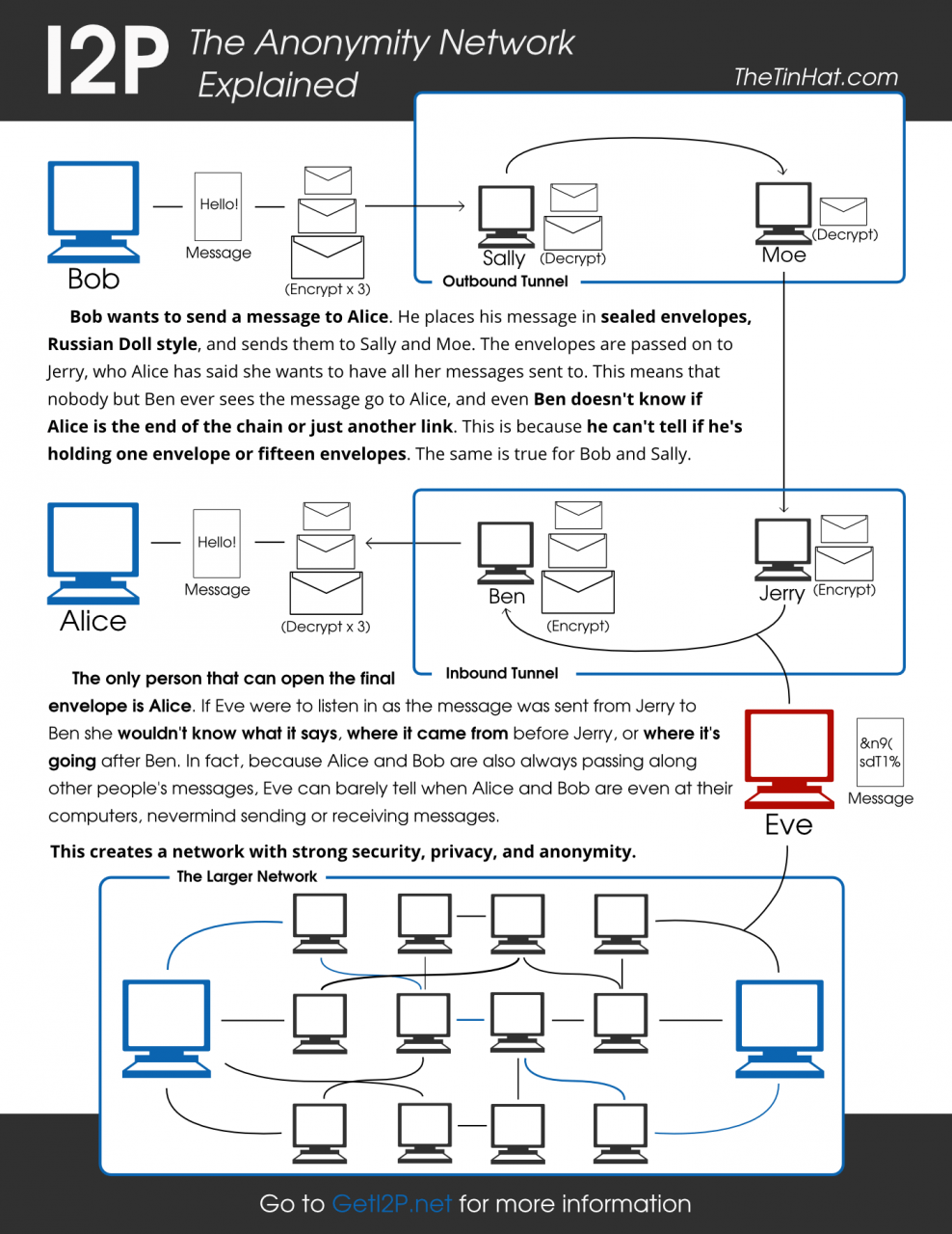

Они получат от потерпевших переписку по эл.почте, номера телефонов, по которым общались, описания людей, кому передавались деньги и/или реквизиты, на которые платились деньги. По переписке они выяснят IP отправителя (сохраняется в заголовке письма).

По номерам телефонов — имена, на кого они оформлены, а также местоположение человека, который разговаривал по телефону с потерпевшим. При желании они даже могут выяснить, какие номера телефонов работали рядом в исследуемом времени/местоположении, сопоставить их с вами.

Если вы используете комплект работы из первой части статьи, то они увидят в первую очередь выделенный IP VPS, т. е. ваше виртуальный удаленный рабочий стол, через который вы работали/переписывались с потерпевшими, выходили на почту, эл.кошельки, другие свои аккаунты. Для того, чтобы усложнить жизнь ищейкам — используйте VPS находящийся в стране отличной от той, в которой работаете. Если работаете по России — НЕ используйте VPS находящийся в России. У преследователей в этом случае появится большой геморрой в виде получения доступа к логам сервера, через который вы выходили в инет.

Предположим, что они все-таки со временем получат доступ к логам и изучат их, узнают IP, с которого осуществлялся коннект к VPS. А т.к. вы коннектились через VPN – они лишь получат IP этого VPNа! И им опять придется начинать все сначала.

VPN, в случае использования NordVPN имеет иностранный IP. Ваши оппоненты попытаются выяснить кому принадлежит этот IP. Выяснив — будут пытаться получить доступ к логам.

NORDVPN заявляет, что не ведет записи лог файлов, но на провайдерском уровне, при большом упорстве (если у полиции есть огромное желание взять вас за одно место, если они сильно замотивированы в вашем поиске), можно будет получить инфу и полиция, через определенное время, узнает, что коннект осуществлялся с IP оператора сотовой связи, а уже по этому IP, опять же через судебные запросы, они смогут выяснить номер телефона и получить доступ к биллинговой информации, по которой можно определить примерное местоположение 3G модема по вышкам сотовой связи.

Чтобы полиция имела такое упорство и затратила кучу времени, сил, финансов, вы должны быть как минимум вторым Мавроди и/или сильно напакостить кому-нибудь из высокопоставленных лиц в ФСБ. Но если вы сократите свой рабочий цикл по одной теме от недели до месяца (не больше) и удалите после окончания этого цикла всю инфу, выкинете 3G модем с сим картой, то к тому времени, когда (при большом если) получат примерное местоположение — номер телефона уже будет нерабочим и не останется никаких доказательств.

[ad name=»Responbl»]

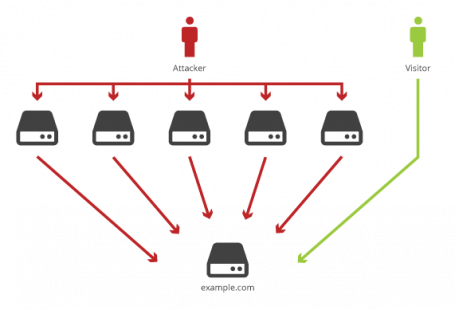

Полиция это понимает, поэтому увидя иностранный IP, представляя всю тягомотину по вытаскиванию инфы и сбору доказательной базы, будет пытаться выйти на вас с другой стороны. А именно через получение вами денег. Часто именно этот момент и является основным проколом. Поэтому не контактируйте в оффлайне со своей клиентурой лично, используйте дропов.

Не общайтесь по телефону с клиентами, не встречайтесь с ними. НИКОГДА НЕ принимайте деньги на СВОИ кошельки/счета или на левые кошельки, зарегистрированные на ВАШИ личные номера телефонов. С дропами-менеджерами также не разговаривайте по телефону (не светите свое местоположение и свой голос), не встречайтесь.

В третьей части статьи вы ознакомитесь с алгоритмом безопасной работы.

Конечно, каким-то образом вы должны будете получать деньги от клиента. Если напрямую или через дропа — то обязательно только через «левый» эл.кошелек (или счет), на который выходите только через свой VPS. Тогда полиция, получив доступ к логам платежного сервиса/банка — увидит, во-первых, все тот же IP, находящийся в другой юрисдикции, а также захочет проследить движение денег с этого счета. И они упрутся в то, что деньги с приемного кошелька ушли через обмен в сервисе LocalBitcoins.com, головной офис которого находится в Финляндии.

С LocalBitcoins.com деньги уйдут на ваш кошель в Blockchain.info, головной офис в Люксембурге. С кошеля в BlockChain деньги уйдут на биржу BTC-E у которой вообще нет правовой юрисдикции. С этой биржи, когда вы будете выводить деньги через BTC-E код используя обменник (для выбора обменника используйте сайт https://www.bestchange.ru/ — мониторинг обменников) — след денег окончательно потеряется.

Когда полиция поймет, что и со стороны денег до вас не достать, то попробует достать вас через дропа, если вы его будете использовать в своей схеме (рекомендую!). Но со своим дропом-менеджером вы должны будете также контактировать ТОЛЬКО через инет и в этом случае, при изучении логов переписок, полиция опять увидит все тот же злополучный IP вашего VPS, находящегося в другой юрисдикции.

Вас могут также прихватить, если вы будете с VPS выходить на сайты, так или иначе связанные лично с вами. Поэтому запомните — с рабочего VPS выходите только по работе! Никаких личных имейлов и социалок!

Платите за различные сервисы тоже отмытыми деньгами, не личными! Если у вас нет онлайн источника доходов и вы вводите реальные деньги в инет — пропустите их через отмыв в биткоинах, чтобы связь с вами потерялась.

Простая иллюстрация, как могут еще выйти на вас:

К примеру, вам понадобилась разработка сайта для своей темной схемы и вы заказываете эту разработку у дизайнера. Вы оплачиваете своими деньгами, со своего личного счета/карты, за разработку. Дизайнер устанавливает сайт на хостинг и при этом в логах оставляет свой IP. Если логи попадут в полицию, то через этот IP могут выйти на дизайнера, а он укажет на сделку и покажет ваши реквизиты, откуда получил оплату за сайт.

[ad name=»Responbl»]

Примеров возможных проколов может быть масса. Поэтому если вы работаете по какой-то схеме, то работайте с ней ТОЛЬКО через свой VPS! Платите за различные онлайн сервисы очищенными от связями с вами деньгами! Принимайте деньги также только на «левые» кошельки!

5 comments On Анонимная работа в сети. Полный курс для параноиков. Часть 2

Отличная статья. Но у меня есть некоторые замечания (не только по этой статье). Можно ли их излагать здесь в комментариях? Можно ли давать ссылки на сторонние ресурсы, где есть информация по теме? Заметьте, без одобрения Админа постинг не состоится.

С уважением, Иван.

Вы можете прислать свой материал нам на почту и мы разместим его, либо можете писать в коментах. Ссылки также приветствуются. Если они имеют ценность.

Спасибо за интерес к сайту.

>Вы можете прислать свой материал нам на почту и мы разместим его, либо можете писать в коментах.

Хорошо. Спасибо.

>Ссылки также приветствуются. Если они имеют ценность.

Хорошо. Думаю, определённую ценность они имеют)

>Спасибо за интерес к сайту.

Не за что. Если сайт интересный, а ваш сайт таковым и является, то проявление интереса к нему логично.

Попробую сначала взять одну статью или группу родственных статей и пройтись по ней/ним с поверхностным анализом написанного и, возможно, дополнением. По настоящей трилогии «Анонимная работа в сети», например.

С уважением, Иван.

Здравствуйте! Хороший цикл из 3-ех статей, однако возникает вопрос по поводу безопасности использования 3g модема и левой симки — ведь вычислить местоположение по вышкам сотовой связи очень даже реально. Конечно, можно постоянно менять места своих сеансов, менять модем с симкой каждый месяц и свести вероятность обнаружения минимуму, но может существуют какие то другие рабочие схемы?

Есть еще вариант с использованием направленной антены с усилителем. Дальность за счет этого возрастает в разы и будет сложновато определить точное местоположение. Другой вариант — таже антена с усилителем + открытый или взломаный WIFI. Но если ваш 3G модем поддерживаем смену IMEI то можно менять IMEI + новая симка. отработали в одном месте, сменили эти вещи и переехали в другое место.