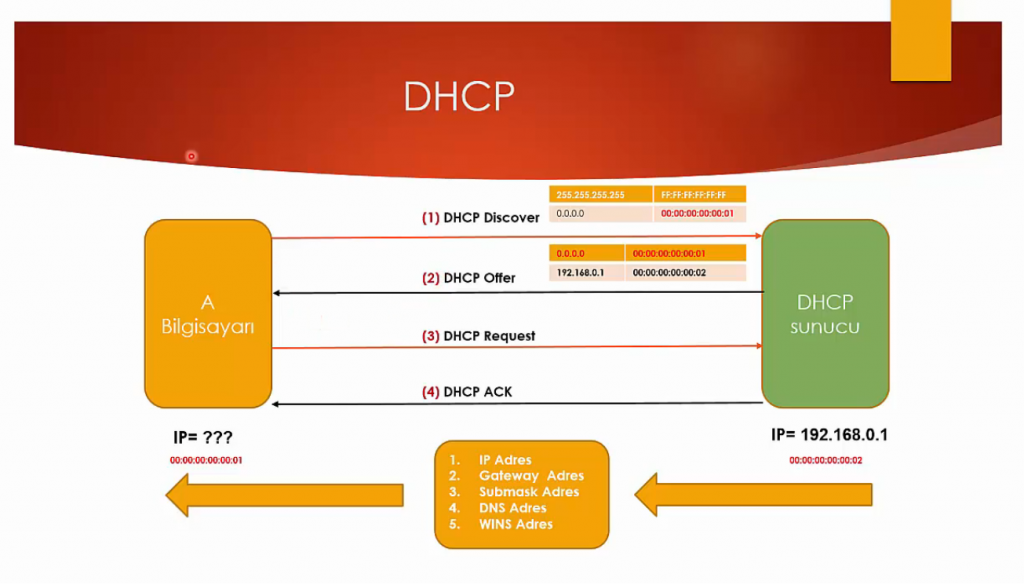

Когда при тестировании на проникновение (Pentest) требуется провести атаку MitM то существует множество способов, например: Проведение ARP poisoning атаки. Но так же можно развернуть поддельный DHCP сервер (Rogue DHCP Server) и передавать адреса

…Рубрика: *NIX

В рамках тестирования на проникновение часто приходится искать что-то интересное в сети, особенно если мы находимся в сегменте рабочих станций. Например поискать АРМ конкретных пользователей, которые занимают должности подразумевающие повышенные привелегии. Зачем это делать?

…Все настройки сетевых интерфейсов в Raspberry в Debian/Ubuntu и основанных на них дистрибутивах, таких как Raspbian, Kali и т.д. производятся в конфигурационном файле /etc/network/interfaces.

Сегодня ознакомимся с базовой настройкой сетевых интерфейсов. Для этого откроем файл

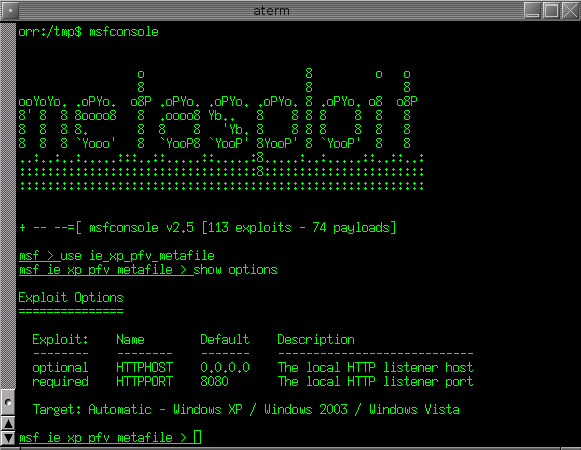

Winpayloads — это инструмент для генерации полезных нагрузок (payload), который использует Meterpreter-шелл-коды из Metasploit с пользовательскими настройками (ip, port и так далее) и создает Python-файл, выполняющий данный шелл-код с помощью ctypes. Затем данный код шифруется с

…Торренты и файлообменные сети пытаются запретить с момента их создания. Десятки трекеров уже закрылись, Rutracker.org был заблокирован, а топовые сиды давно на прицеле. Поэтому

Сегодня на просторах интернета можно найти огромное количество решений для управления виртуализацией от коробочных до панельных версий. Одни ставятся вместе с системой, другие «наворачиваются» отдельно. Среди них есть с виду обычная система управления виртуальными

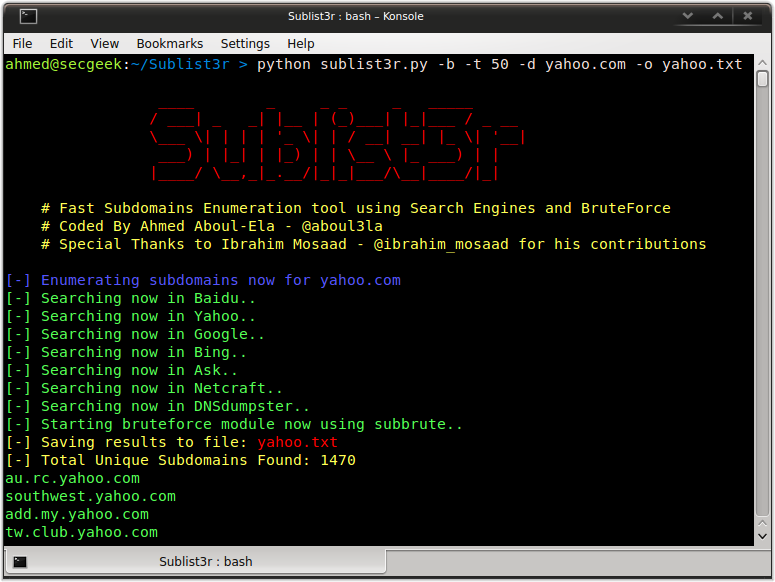

…Sublist3r — это инструмент на языке Python, предназначенный для перечисления поддоменов веб-сайта с использованием поискового движка. Это отличный помощник для специалистов по проникновению (ака пентестерам) и просто баг-хантеров для сбора поддоменов интересующей

…Данный инструмент представляет собой быстрый путь для генерации различных базовых полезных нагрузок Meterpreter через msfvenom (часть Metasploit framework).

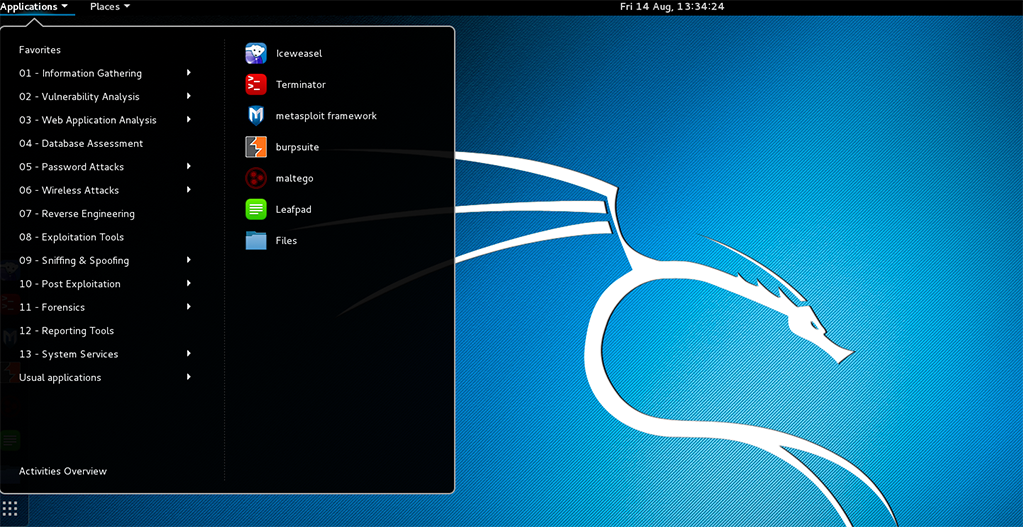

Существует несколько популярных securty дистрибутивов, содержащих большинство популярных утилит и приложений для проведения тестирования на проникновение. Обычно они основаны на существующих Linux-дистрибутивах и представляют из себя их переработанные версии. В этой статье будут представлены

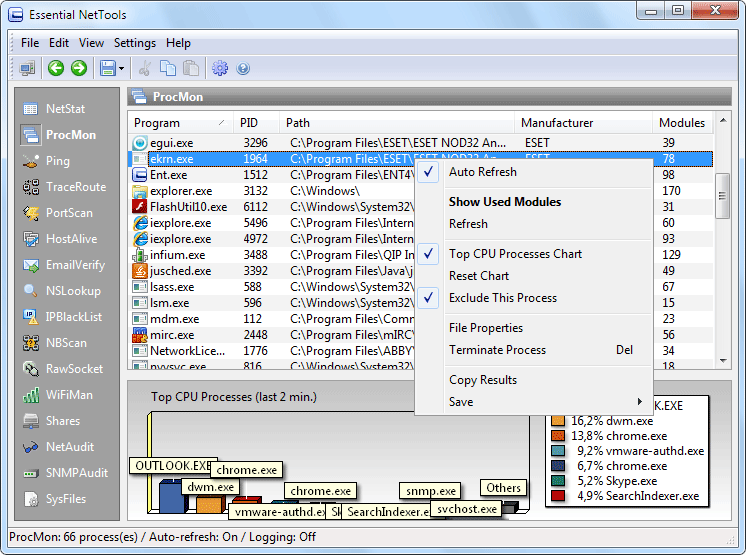

…Опять-таки задачка, связанная с анализом какого-либо приложения, когда нам хочется оперативно посмотреть, как работает программа, какие файлы она читает или порты открывает. На основе таких данных мы найдем критичные файлы, возможно какието некорректные права

…По данным cvedetails.com, с 1999 года в ядре Linux найдено 1305 уязвимостей, из которых 68 — в 2015-м. Большинство из них не несут особых проблем, помечены как Local и Low, а некоторые можно вызвать

…Nodejs предоставляет довольно скромные возможности IPC в принципе, а для windows уж и подавно. Конечно, можно для коммуникации в пределах одной машины делать клиент-сервера на сокетах, если это windows. Так же можно юзать UNIX

…Любому уважающему себя системному администратору необходимо знать, как работать с сетевыми анализаторами, будь то tcpdump или Wireshark. Поэтому сегодня расскажу вам о сетевом анализаторе tcpdump и покажу 12 примеров его применения.

…

Жизнь в цифровом мире означает, что вы неизбежно оставляете за собой след из своих личных данных и, возможно, даже важной информации. Даже если вы знаете о cookies и файлах кэша приложений, всегда есть шанс

…Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера.

Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.

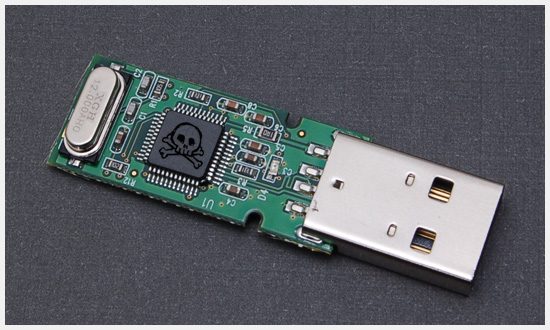

Мы не раз касались темы полезных устройств которые жизненно необходимы успешному хакеру. Вы можете ознакомится с этим в статьях: Собираем хакерский чемоданчик. и

Добиваться желаемого результата почти всегда можно несколькими способами. Это применимо и к области ИБ. Иногда для достижения цели можно брутить, самостоятельно искать дыры и разрабатывать сплоиты или же прислушаться к тому, что передается по сети. Причем

…