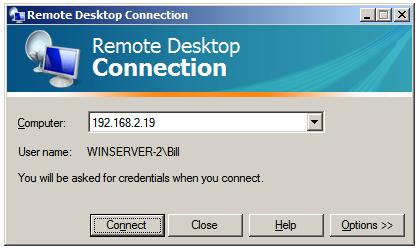

RDP — это Remote Desktop Protocol, специальный протокол для удалённого доступа, который поддерживают все современные ОС семейства Windows. Это один из основных протоколов для удалённого доступа в корпоративных сетях, и потому он всегда был

…Рубрика: Hacking

За безумным словосочетанием Terminal Access Controller Access-Control System Plus (TACACS+) скрывается специальный протокол Cisco для AAA (authentication, authorization and accounting). Проще говоря, это протокол для централизованного управления доступом — чаще всего доступом именно к

…Нет на свете человека который бы не сталкивался с проблемами с компьютером. Рано или поздно вы открываете google и ищите ответы на часто задаваемые вопросы о решении тех или иных апаратных неисправностей. В этой

…CyanogenMod — одна из первых кастомных прошивок Android. Ее история началась еще во времена T-Mobile G1 и продолжается по сей день. Сегодня CyanogenMod развивается компанией Cyanogen Inc. и официально доступна для более чем 220

…В сети присутствует огромное количество сетевых устройств CISCO. С их помощью строятся как домашние сети так и магистральные каналы связывающие континенты и обслуживающие милионы пользователей. Мы начинаем цикл публикаций в которых раскажем о уязвимостях

…Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера.

Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.

В операционной системе Android 5.x обнаружена опасная уязвимость с повышением привилегий. Кто угодно способен без труда снять блокировку экрана, введя чрезмерно длинный пароль методом «копипаст».

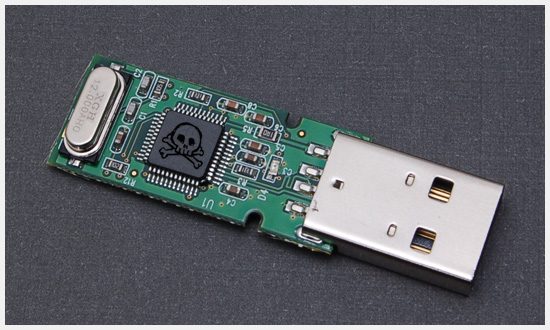

Мы не раз касались темы полезных устройств которые жизненно необходимы успешному хакеру. Вы можете ознакомится с этим в статьях: Собираем хакерский чемоданчик. и

В прошлый раз мы расказывали как можно залить файл на удаленный сервер под управлением windows, сегодня мы продолжаем тему изучения уязвимостей, так широко распространенной системы Windows, и расказываем как получить пароль админа

…Сегодня обзор безымянного роутера. По внешнему виду он является клоном Hame A15, но по начинке он превосходит оригинал, плюс он дешевле. Плюс… эй, стоп, хватит! И так достаточно причин предпочесть его перед оригиналом 😉

Вот

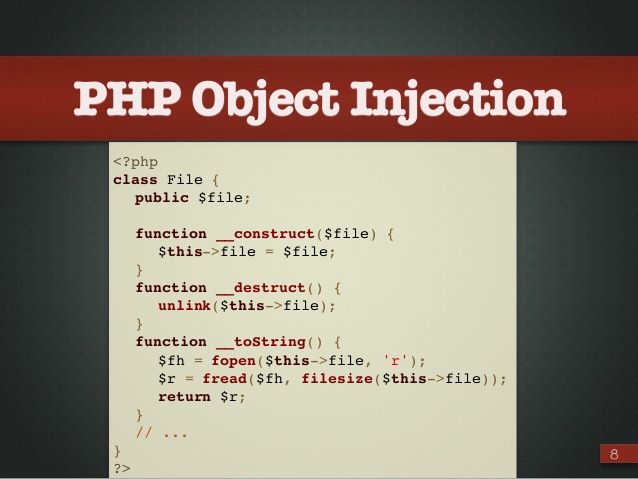

Уязвимости связанная с преобразованием непроверенных сериализованных данных в представление PHP, они же unserialize-баг, все еще актуальны. Более того, проведенное мной исследование встроенных классов PHP показало, что возможны и новые, более универсальные

способы эксплуатации,

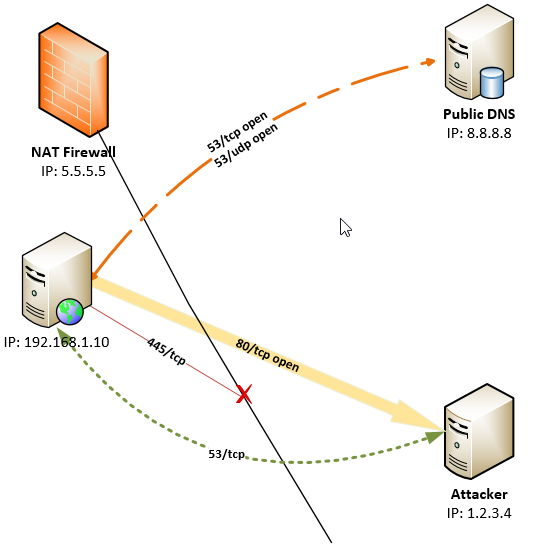

Как правило, большие и средние компании строят свою внутреннюю инфраструктуру на решениях Microsoft. В основном это парк машин на XP/7, состоящих в домене с функциональным уровнем леса — Windows Server 2003. Периметр и демилитаризованные

…Сегодня мы раскажем о достаточно простом способе как сменить IMEI вашего Android смартфона. Вам потребуется получить root доступ к системе и установить несколько простых программ.

Прелесть Android систем безусловно в том, что она базируется на открытых исходных кодах и в большинстве случаев не составляет большого труда получить root доступ к вашему гаджету. А устройств работающих под управлением Android на

…Тестирование на проникновение (penetration testing) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника. Для кого-то это хобби, для кого-то работа, для кого-то это стиль жизни. На страницах нашего сайта мы

…Предлагаем Вашему вниманию обзор приложений которые позволяют скрыть данные в вашем мобильном помошнике от посторонних глаз. Такие приложения будут жизненно необходимы в дополнении к станционарной защите телефона с помощью пароля. К сожалению стандартная защита

…Количество сканеров, представленных на рынке сегодня, просто огромно. Среди них как и узкоспециализированные под какую-то одну багу или технологии, так и серьезные монстры, способные найти уязвимость, раскрутить ее и вытащить необходимые данные. Есть как

…The PenTesters Framework (PTF) — это Python-скрипт для основанных на Debian/Ubuntu дистрибутивов, призванный унифицировать и упростить инструменты для теста на проникновение. Как правило, пентестеры собирают все свои наработки и любимые инструменты в директории /pentest/,

…Metasploit — это мощный открытый фреймворк с продуманной архитектурой, сотнями контрибьюторов, который включает в себя тысячи модулей для автоматизации эксплуатации огромного количества уязвимостей. Несмотря на то что мы часто упоминаем Metasploit на …

Продолжим тему различных уязвимостей в роутерах. Очередной жертвой стало устройство от компании TP-Link. Несколько XSS- и одна CSRF-уязвимость. Перейдем сразу к их эксплуатированию.

Вардрайвинг (англ. Wardriving) — процесс поиска и взлома пароля уязвимых точек доступа беспроводных сетей Wi-Fi человеком либо группой лиц, оснащенных переносным компьютером с Wi-Fi-адаптером. При этом для пространственного поиска и локализации точки используется транспортное

…Во время анализа защищенности WIFI сетей часто появляется задача отключить пользователя от текущего подключения. Это нужно для того чтобы осуществить перехват Handshake и в последующем декодировать WIFI пароль.

Сегодня мы раскажем о еще одном дистрибутиве который позволяет проверить безопасность вашей WIFI точки доступа и взломать шифрование WPAPSK в качестве проверки. Итак встречайте —

Сегодня мы раскажем вам о относительно старой атаке — возможности «Обхода» НТТРS в браузере. Если точнее, возможности внедрить свой JavaScript-кoд в любой сайт, защищенный НТТРS, при условии, что злоумышленник может «вставить» свой прокси в

…DNSChef — это кросс-платформенный DNS прокси на Python для пентестеров и аналитиков малвари с возможностью тонкой настройки. DNS прокси (aka «Fake DNS») — это инструмент, используемый для анализа сетевого трафика приложений.

…

Работа системного администратора часто требует постоянного участия в жизни подопечных сетей. Часто это участие заключается в выполнении простых операций которые не занимают много времени. Но такое вмешательство как правило всегда очень критично по времени.

…Нас окружает все больше разнообразных железячек. Но не простых, а с мозгами, которые представляют интерес. Причем на многих стоят знакомые системы вроде ОС Linux. И это создает такой большой простор для всевозможного хардварного хакерства,

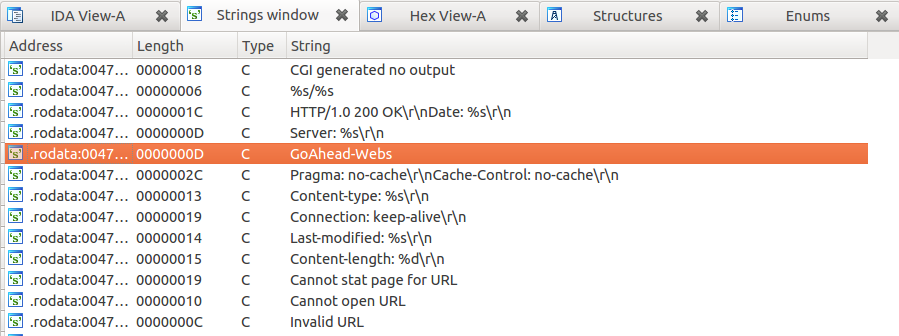

…В последнее время в сети появилось много информации о том что множество домашних роутеров подвержены уязвимостям. Как привило эти уязвимости связаны с встроеной операционной системой роутеров. Сегодня мы расмотрим очередной пример уязвимых устройств только

…