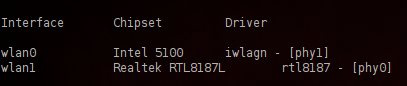

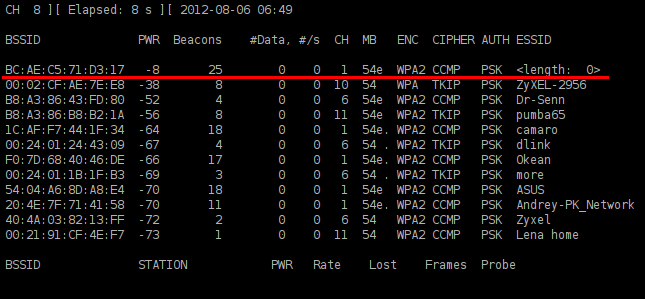

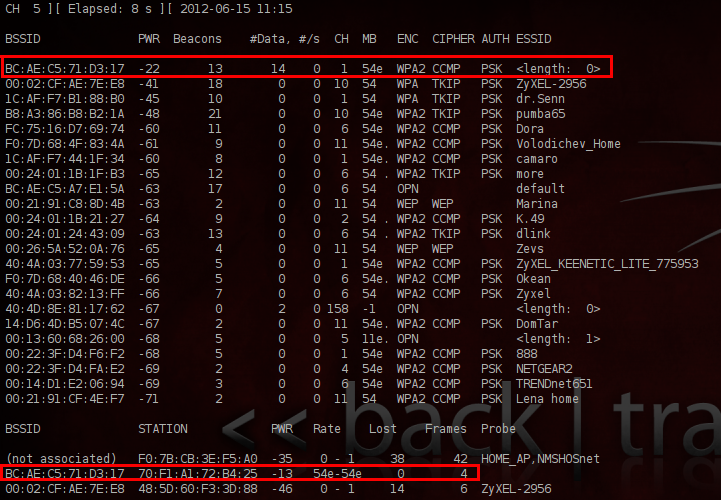

В этой статье речь пойдет о том, как взломать Wi-Fi сеть с шифрованием WPA/WPA2 путем перехвата handshake. Но для начала теория.

Рубрика: Hacking

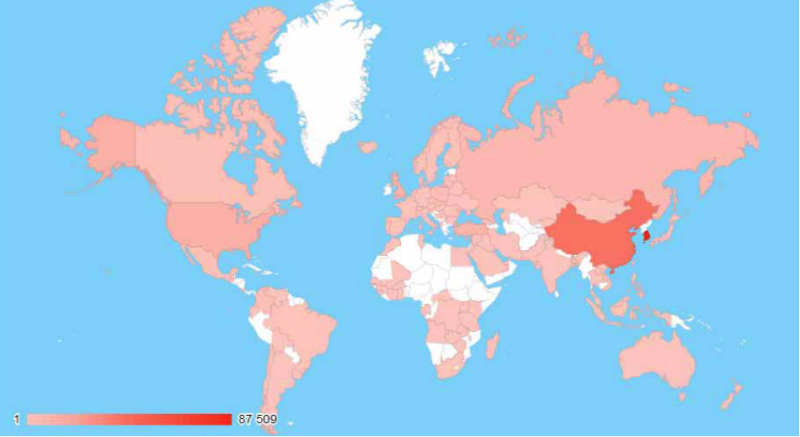

Эта статья предназначена для тех, кто либо вовсе не слышал о Shodan, либо слышал, но так и не понял, как им пользоваться. Подобных материалов на русском языке я не нашел, часть информации почерпнул

Wi-Fi Protected Setup (WPS) – стандарт, предназначенный для полуавтоматического создания беспроводной домашней сети, созданный Wi-Fi Alliance. Официально запущен 8 января 2007 года.

Целью протокола WPS является упрощение процесса настройки беспроводной

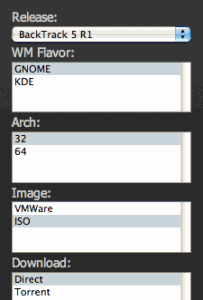

…Из-за того, что все движется и не стоит на месте, решил сказать вам кое какую обновленную информацию. Один из разделов в этой статье говорит о том, как устанавливать reaver на BackTrack 5 R1 и

…В предыдущей статье было рассказано, о том как узнать SSID скрытой точки доступа. Однако SSID можно было узнать, только если к АР подключены клиенты, мол без них никак. В этой статье речь пойдет о том,

…В этой статье расскажу вам, как узнать SSID скрытой точки доступа. Это не сложный вопрос и его описания хватило бы несколько строк. Но на мой взгляд лучше один раз описать, как это делается. Чем по сто

…В этой статье будет рассказано о том, как взломать пароль от Wi-Fi роутера (маршрутизатора) методом “грубой силы” (bruteforce attack).

Для чего это нужно? Допустим, что вы успешно “вскрыли” Wi-Fi сеть. Но, что делать дальше?

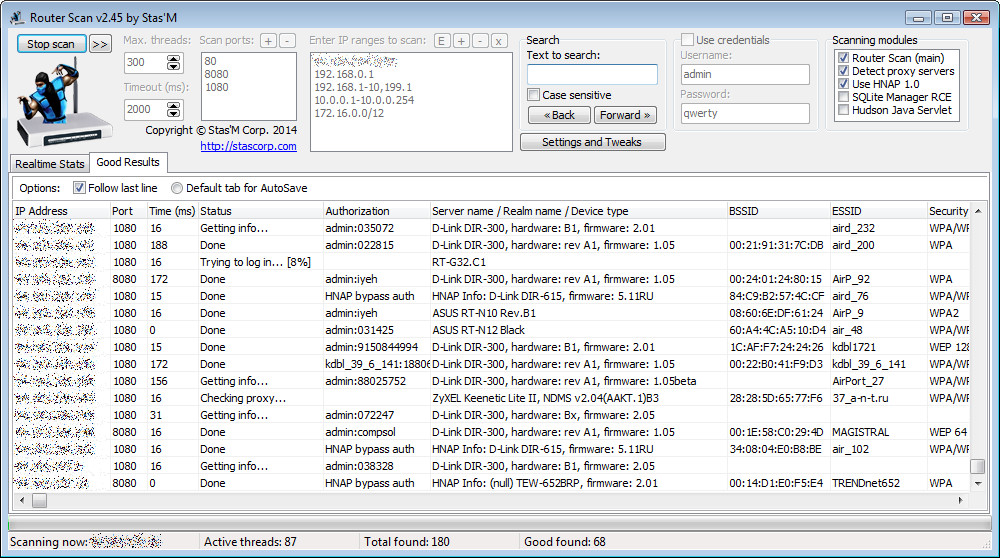

…Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, — вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя

…Недавно мне было нужно расшифровать карточные данные из считывателя магнитных дорожек. Казалось бы, это просто. Беру ключ и выполняю определенный алгоритм расшифровки. Но не тут-то было.

Recently I found myself in a position where I needed to decrypt card data coming off of a magnetic stripe scanner. I originally thought this was going to be straight forward. Get a key and pass

…Программное обеспечение, от веб-приложений до операционных систем и микропрограмм, постоянно атакуется всеми способами, причем как злоумышленниками, так и исследователями-безопасниками. Теперь же на передний план вышло аппаратное обеспечение — вчера было опубликовано описание нового метода эксплуатации

…РЕШЕНИЕ

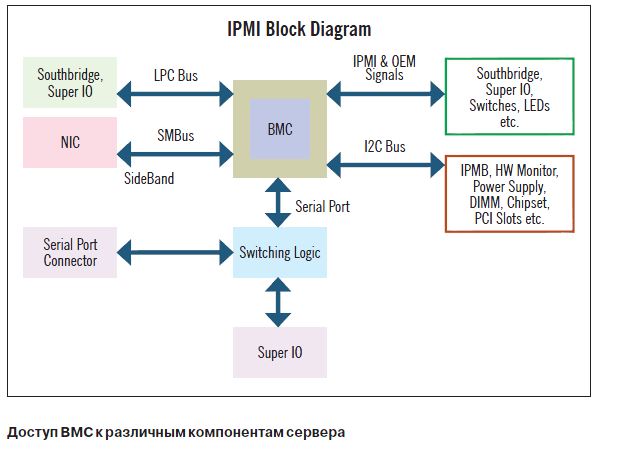

Продолжим тему про безграмотную конфигурацию железок. Где-то с год назад прокатилась большая волна инфы про взлом серверов с использованием протокола IPMI. И могу тебе подтвердить — почти во всех корпоративныхсетях это

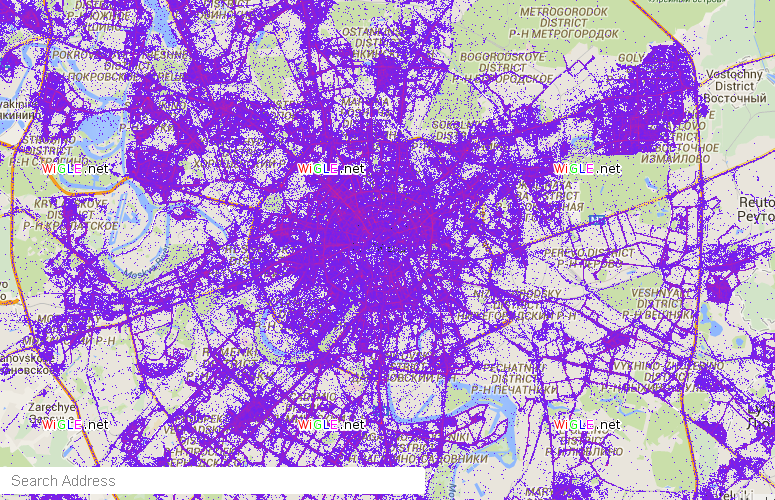

…За последний год мне попадалось много историй использования пассивного отслеживания WiFi. В основном все сосредотачиваются на вопросах безопасности и приватности, но мало кто рассказывает, как это работает. Я сделал целый проект Casual Encounters и могу поделиться

…Прошлой весной мы с Juliano Rizzo (@julianor) придумали криптографическую атаку на «секретный» чат MTProto из Telegram, которая может быть осуществлена приблизительно за 2^64 операций. Атака осуществляется с позиции человека посередине на серверах Telegram.

В реализации TLS в OpenSSL и Apple TLS/SSL, исследователями из INRIA, IMDEA и Microsoft была обнаружена уязвимость, которой они дали название FREAK (Factoring attack on RSA-EXPORT Keys). Уязвимость заключается в недостаточной проверке при выполнении TLS

…Hackers and security experts make a living from sourcing bugs and vulnerabilities with our everyday software, but while the aim of the game is to find and patch these bugs as swiftly as possible, some lie

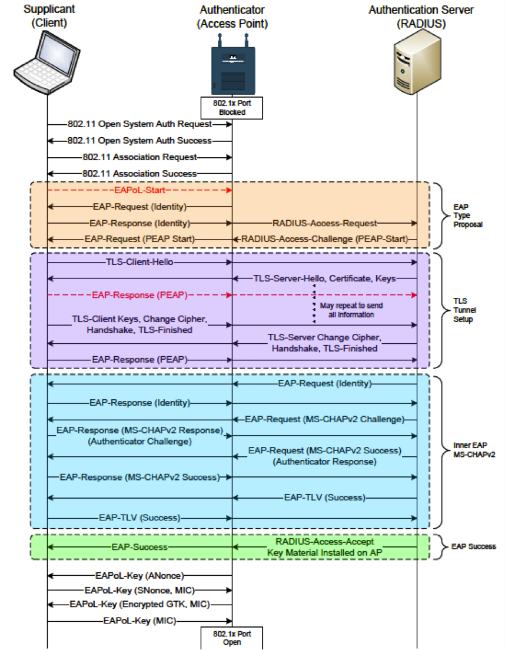

…Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по

…По всем каналам пролетела новость, небезынтересная для технических специалистов. А также, для разгадывателей головоломок и кроссвордов. Правило, которое иллюстрирует данный факт, говорит: проблема не всегда отыскивается под фонарём, где светло и удобно искать. Уязвимость и «жучки»

…Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologies