На нашем сайте уже порядка 30 статей так или иначе связанные с шифрованием, но иногда возникает ситуация, когда быстро нужна информация по тому или иному алгоритму. Поэтому мы решили собрать для вас небольшой справочник,

…Рубрика: Security

Элeктронная цифровая подпись сейчас на слуху — многие современные компании потихоньку переходят на электронный документооборот. Да и в повседневной жизни ты наверняка сталкивался с этой штукой. Если в двух словах, суть ЭЦП очень проста:

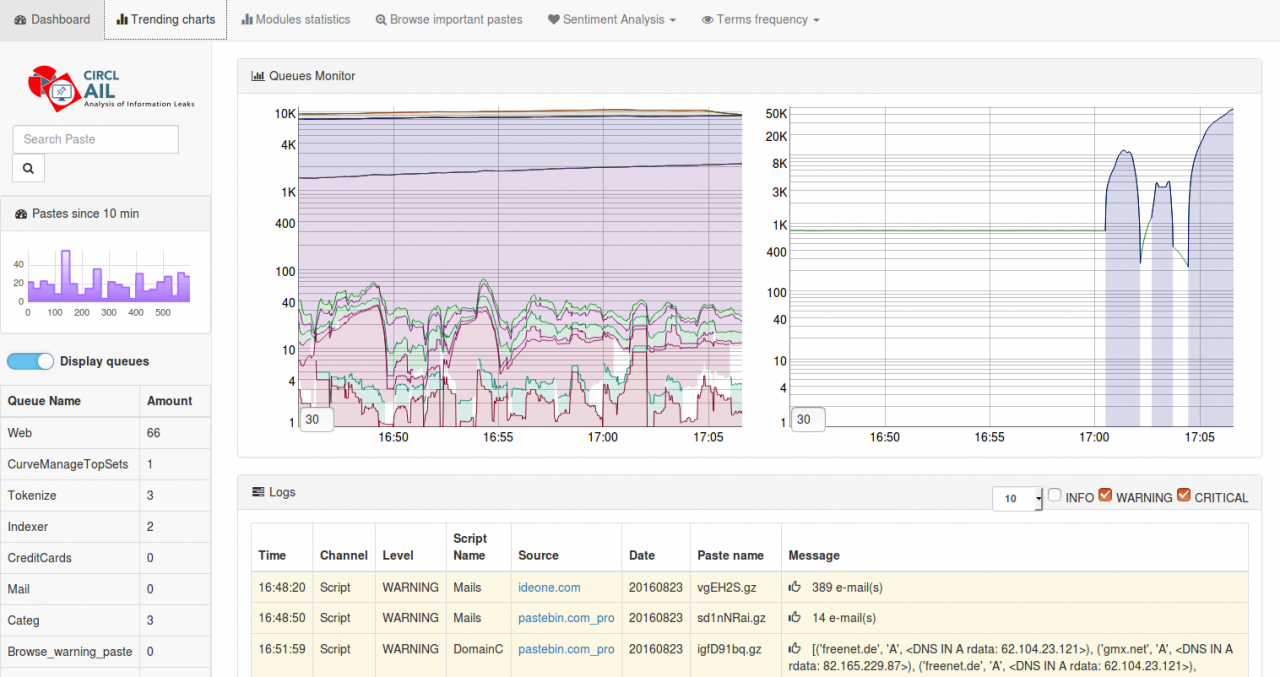

…AIL — это модульный фреймворк для анализа потенциальных утечек информaции в различных неструктурированных открытых источниках данных. Например, таком, как Pastebin. Благодаря своей гибкости AIL очень просто расширяется (модули на Python) новой функциональностью для обработки

…Энди Гроув был венгерским беженцем, который сбежал от коммунистов, изучал инженерное дело, и в конечном итоге возглавил революцию компьютеров в качестве генерального директора Intel. Он умер в начале этого года в Силиконовой долине после

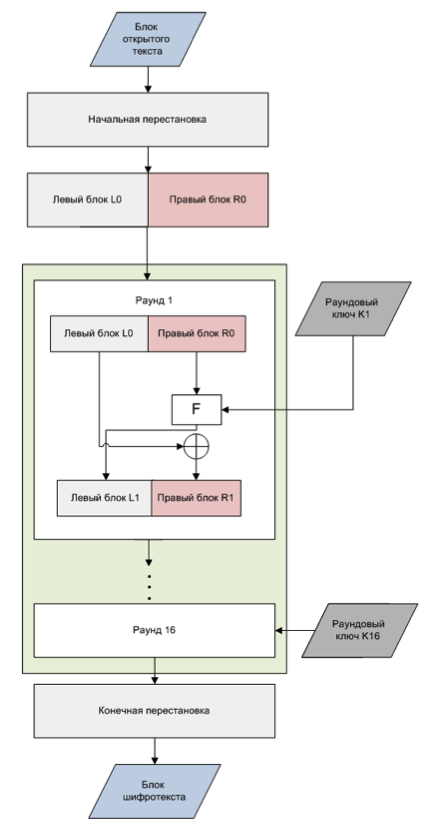

…В прошлый раз ты познакомился с великими и ужасными отечественными блочными шифрами. Это был очень непростой урок, ведь

Каждое утро я проверяю почтовые уведомления logwatch и получаю основательное удовольствие, наблюдая несколько сотен (иногда тысяч) безуспешных попыток получить доступ. (Многие довольно прозаичны — попытки авторизоваться как root с паролем 1234 снова и

История переписки — лакомый кусок для многих. Хакеры ищут в ней личные и корпоративные секреты, компании анализируют почтовый трафик для рассылки таргетированной рекламы, а

В наших предыдущих статьях о основах криптографии мы уже рассказали о основных шифрах прошлого и системах распределения ключей. …

…

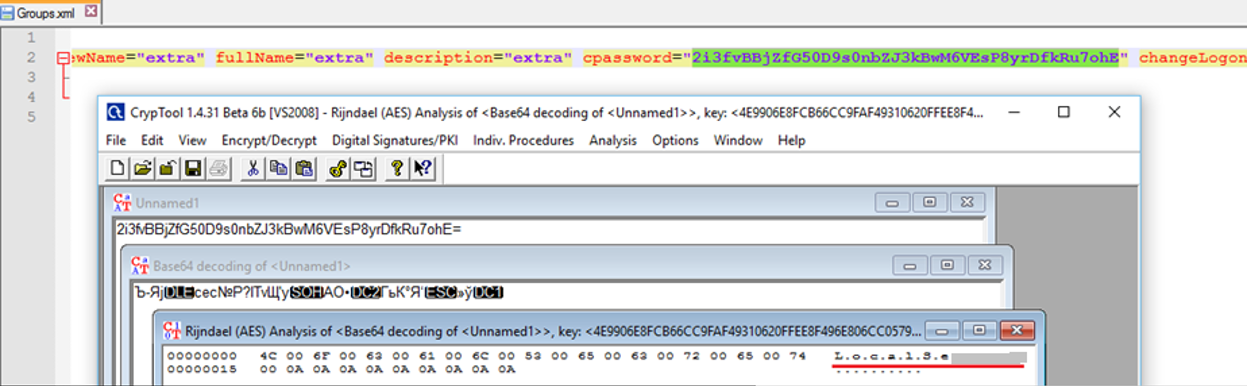

В этой статье я не буду рассказывать про использование сложных паролей, максимального ограничения прав доступа, смене учетных записей по умолчанию, обновлению ПО, и других «типовых» рекомендациях. Цель статьи – рассказать о самых частых ошибках

…В последнее время в Google Play появилось очень много VPN-приложений. И неудивительно — с нынешней-то обстановкой в Сети. То один сайт падет жертвой Роскомнадзора, то другой. Недавно в Бразилии заблокировали WhatsApp, и там

…Сегодня на операционном столе у нас компания Tanium. Хоть я и кручусь в нужной области и посещаю практически все ивенты, я о ней до недавнего времени почти не слышал. Но сейчас она привлекает все

…На нашем сайте мы начали публикацию цикла статей по основам криптографии. В первой части вы могли прочитать о основных шифрах применявшихся в современной истории, дальше мы рассказали вам о системах распределения ключей

…Что такое шифрование без распределения ключей? Эти понятия неотделимы. В современном мире криптографии вопросу распределения ключей уделяется особое внимание, ведь злоумышленники не дремлют. Во второй части нашего ликбеза по криптографии мы доступно объясним, как

…Архаичные шифраторы канули в Лету, чего нельзя сказать об алгоритмах шифрования. Операции сдвига, замены и перестановки до сих пор применяются в современных алгоритмах, однако с существенной поправкой в стойкости. За многие столетия, прошедшие со

…Предлагается новый способ рассылки защищенных данных в электронной форме по общедоступным открытым каналам электросвязи, позволяющий точно регулировать моменты доступа получателей рассылаемых данных к отдельным их разделам даже после момента рассылки. При этом достигается защита

…Охотники на онлайновых мошенников вряд ли станут героями боевика. Ни тебе сложных многоходовок, ни погонь и перестрелок. Но кого это волнует, когда на кону

В базах современных антивирусных продуктов содержатся описания свыше десяти миллионов вредоносных программ. Многие из них уже не способны запуститься в современных ОС или вовсе никогда не встречались в диком виде, но «сухой остаток» представляет

…Давай отвлечемся от веба и перенесемся поближе к реальному миру. Здесь все проще. Банковские карточки все больше и больше наполняют нашу страну, и используют их люди все чаще (если не ошибаюсь, по статистике, люди

…Если пароль невозможно запомнить — он никуда не годится! Знаете ли Вы, как придумать пароль, который не только трудно отгадать, но и легко запомнить?

Сегодня мы раскажем вам об очень интересном устройстве — флешке SJ Data Killer с функцией

мгновенного уничтожения данных по нажатию кнопки. Работает волшебная кнопочка сама

по себе, без использования компьютера. Разработчик уверяет,

Каждый пользователь а тем более сисадмин сталкивался с ситуацией когда приходится удалить вирус с компьютера. На помощь всегда приходят множество антивирусных программ. Но опытный пользователь всегда может найти альтернативу и удалить вирус вручную. Часто

…Наверное, никогда не наступят те времена, когда атака «человек посередине» (MITM) потеряет

свою актуальность и уйдет в учебники истории. Атака продолжает работать, активно использо-

ваться и в некоторых направлениях даже расцветать. Автоматизировать

Мы не раз затрагивали тему хакерских устройств на нашем сайте. Также мы рассматривали большой набор хакерских программ под андроид и iphone ранее. Сегодня мы раскажем о очередном устройстве, точнее о наборе программ,

…На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или

…В сети есть много информации о уязвимостях домашних роутеров которые находят чуть ли не каждую неделю. Сегодня мы покажем несколько примеров как можно проэксплуатировать плохо защищенные домашние роутеры. Мы рассмотрим примеры определения удаленного

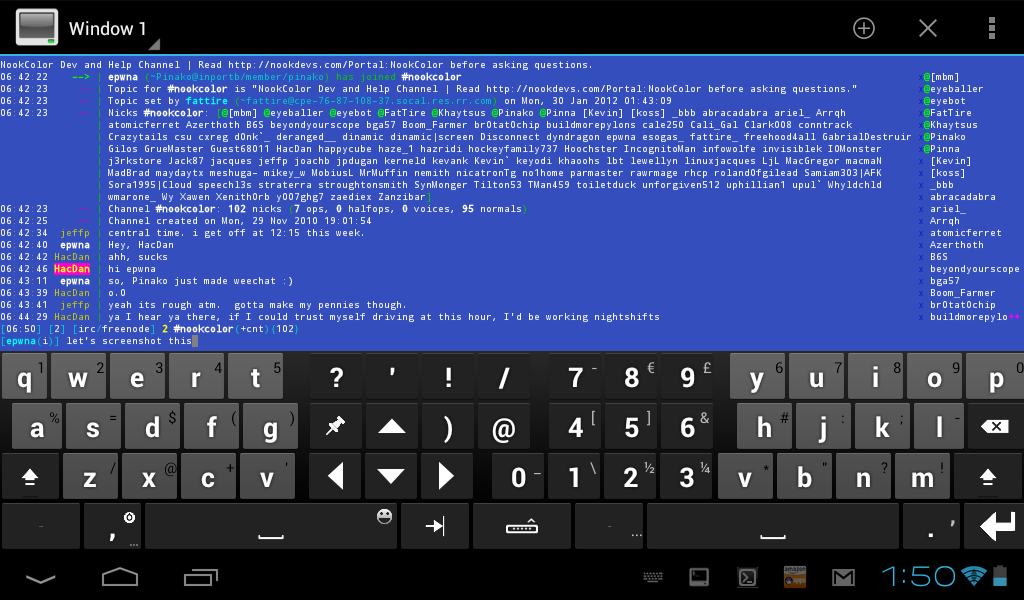

…«Смартфон с хакерскими утилитами? Нет такого», — еще недавно сказали бы мы тебе. Запустить привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие инструменты портировали под iOS и

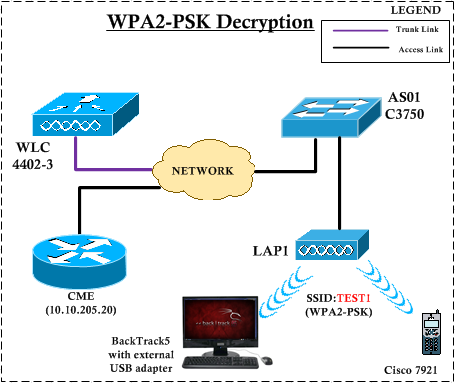

…В этой статье мы расмотрим расшифровка WPA2-PSK трафика с использованием wireshark. Это будет полезно при изучении различный протоколов шифрования которые используются в беспроводных сетях. Ниже представлена топология иследуемой сети.

ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android давно. Некоторые инструменты в них не работали, другие работали медленно, но в целом дистрибутив шевелился, и можно было носить в кармане несколько

…Производители роутеров зачастую не слишком заботятся о качестве кода, поэтому и уязвимости нередки. Сегодня роутеры — приоритетная цель сетевых атак, позволяющая украсть деньги и данные в обход локальных систем защиты. Как самому проверить качество

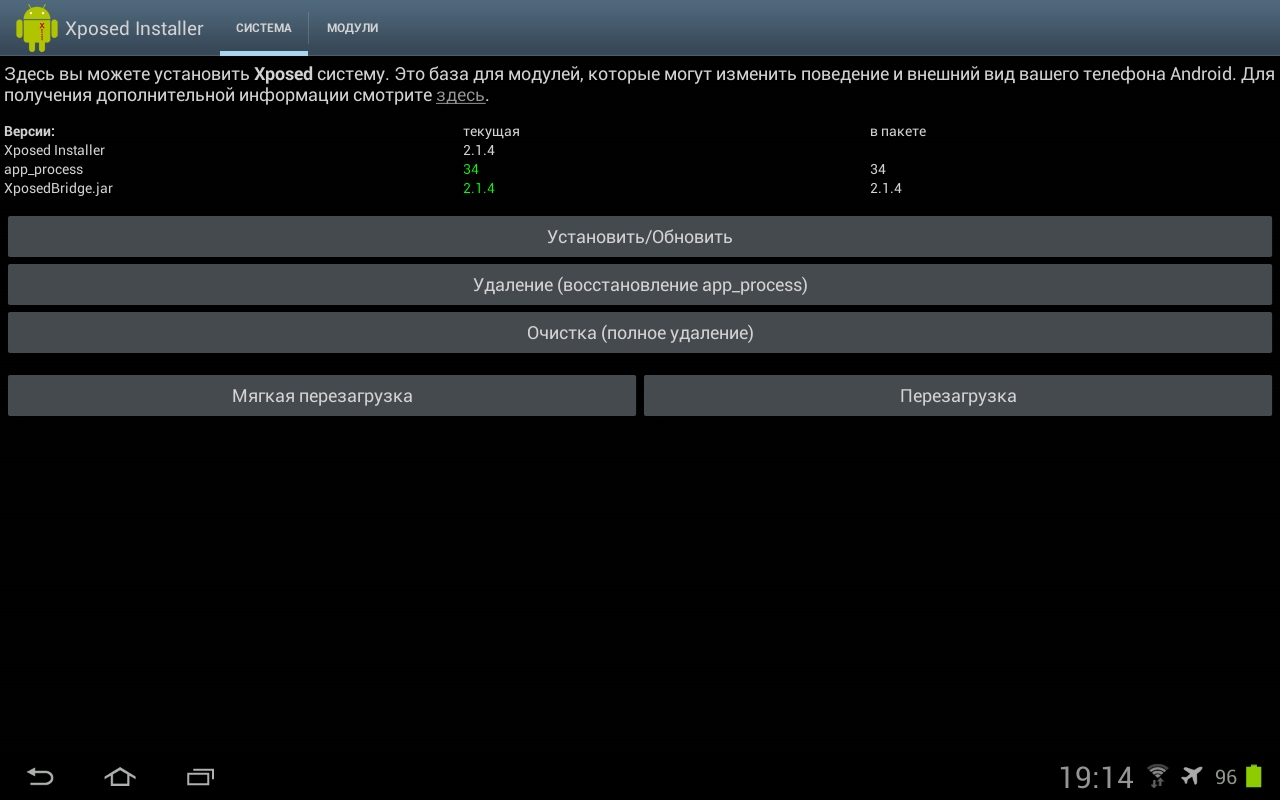

…Основанный на ядре Linux и полностью открытый Android как будто создан для разных хаков и модификаций. За все время существования ОС на ее основе были созданы сотни кастомных прошивок, найдены десятки способов изменения ее

…