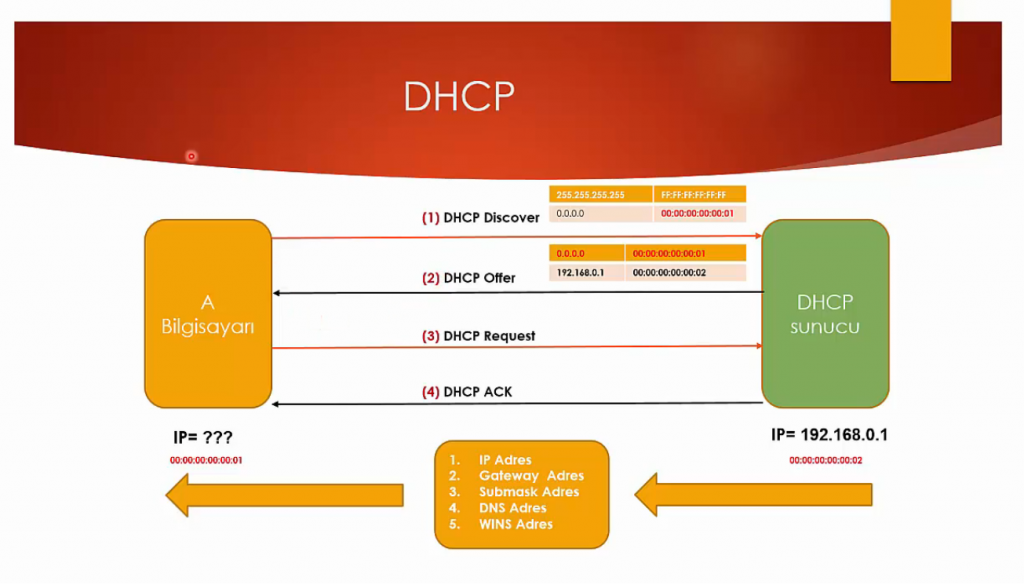

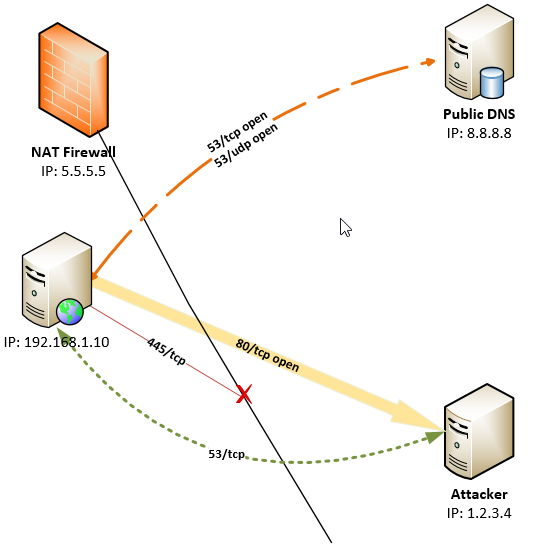

Когда при тестировании на проникновение (Pentest) требуется провести атаку MitM то существует множество способов, например: Проведение ARP poisoning атаки. Но так же можно развернуть поддельный DHCP сервер (Rogue DHCP Server) и передавать адреса поддельного шлюза и DNS сервера клиентам. Но в этом случае хорошо бы устранить существующий в сети DHCP сервер, чтобы он не посылал свои ответы клиентам. Устранить его можно многими способами, например DoS атакой, описанной в статье SYN flood атака или с помощью атаки DHCP Starvation, которая исчерпает весь IP пул DHCP сервера.

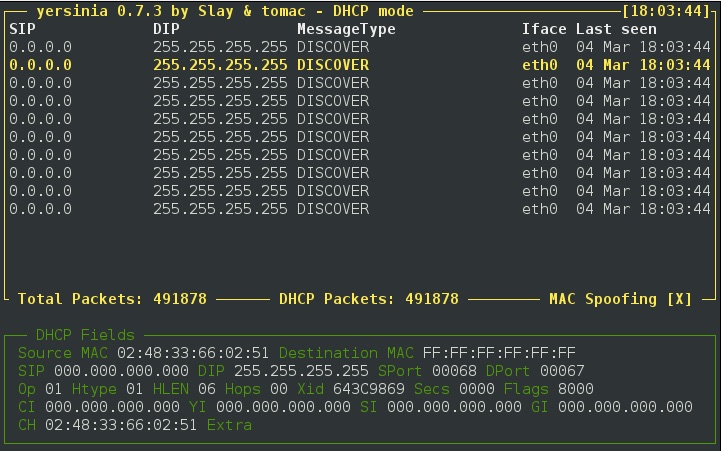

Принцип работы данной атаки очень прост:

1) Запрашиваем себе IP-адрес у DHCP-сервера и получает его;

2) Меняем MAC-адрес и запрашиваем следующий, уже другой IP-адрес, маскируясь под нового клиента;

3) Такие действия повторяем пока весь пул IP-адресов на DHCP сервере не будет исчерпан.

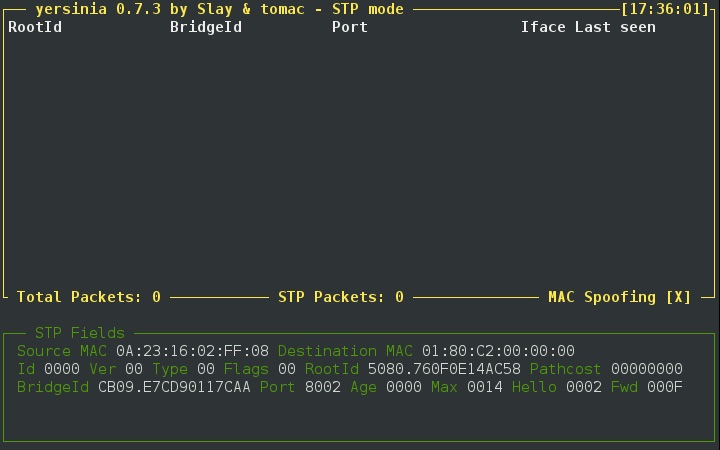

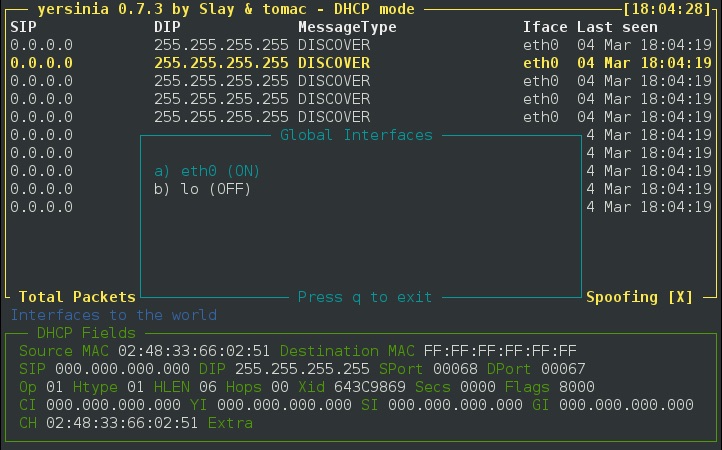

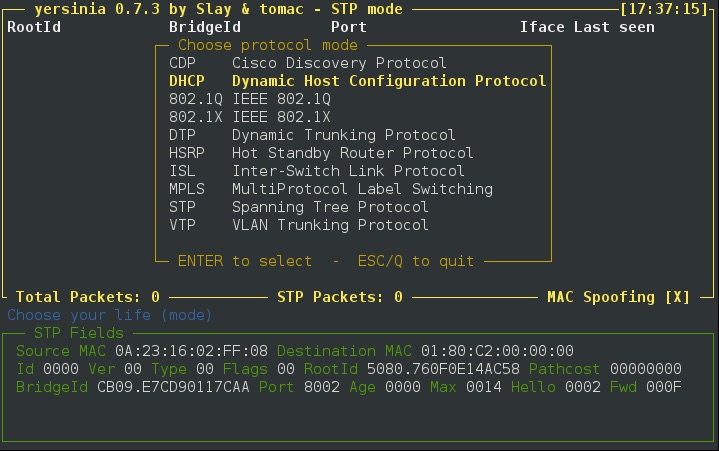

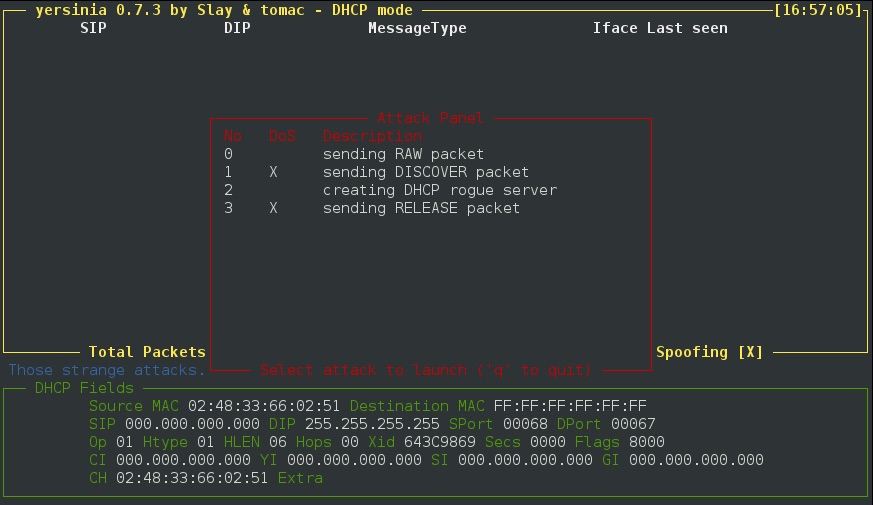

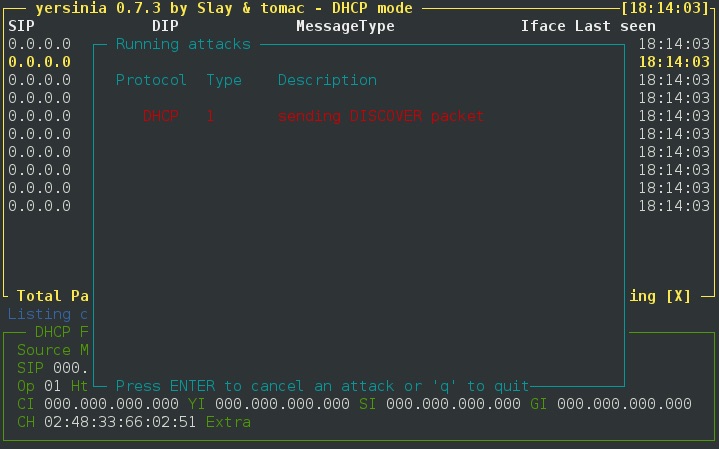

Для автоматизации данного типа атаки существует утилита Yersinia

Запускаем Yersinia:

yersinia -I

Таким образом можно провести атаку на отказ в обслуживании DHCP сервера.

А после устранения легитимного DHCP сервера, запускаем свой и передаем клиентам настройки сети, которые нужны нам. Как создать свой Rogue DHCP сервер — рассказывается в статье Yersinia. Создание поддельного DHCP (Rogue DHCP) сервера.

1 comments On DOS АТАКА НА DHCP СЕРВЕР. DHCP STARVATION

Pingback: MITM атака на DHCP с помощью YERSINIA. - Cryptoworld ()