Фишинг — один из видов интернет-мошенничества. Цель злоумышленников — спровоцировать пользователя пройти по фальшивой ссылке, чтобы конфиденциальные данные (логин, пароль и т.д.) попали в их руки. Рассказываем, что надо знать, чтобы не попасться на удочку фишеров.

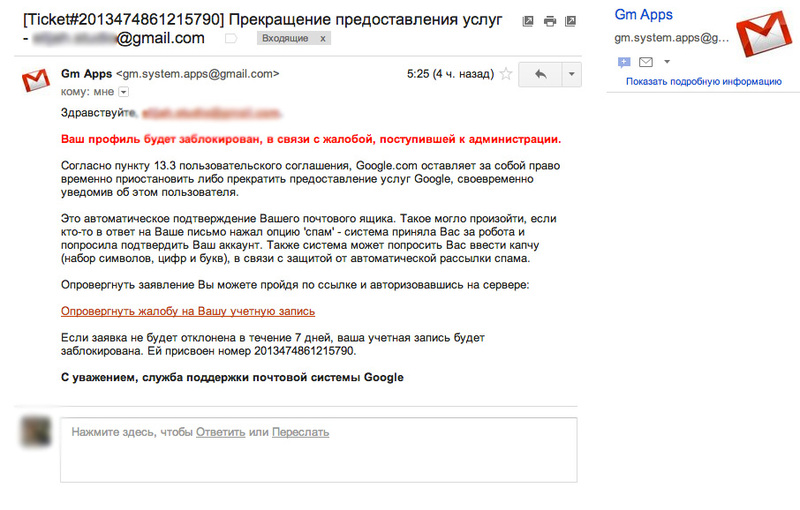

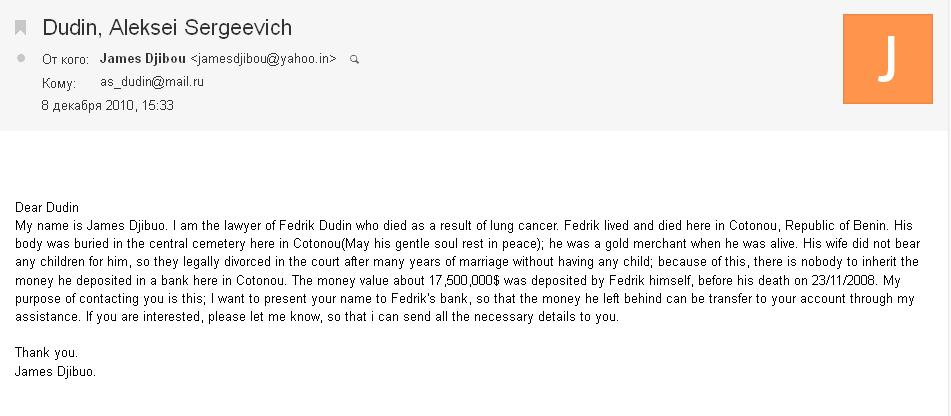

1.Письмо. Кому и от кого?

Если в поле «Куда» указано не ваше имя, значит, это массовая безличная рассылка, где имена в поле «Куда» не имеют отношения к реальности или проставляются методом перебора. И если в поле «От кого» указан неизвестный вам адрес, при этом в самом письме в качестве отправителя указывается сайт хорошо знакомый, значит, письмо пришло вовсе не от той организации, под которую подделываются мошенники. Имейте в виду, ни одна крупная организация не будет посылать письма с бесплатного почтового ящика.

2. Слова искажены

Например, «Lloan» вместо «Loan», «Youwon» вместо «You won». Это один из приемов, которым пользуются спамеры, чтобы обойти спам-фильтры.

3. Dear friend!

Безличные обращения, например, Dear Friend, Dear Customer, Уважаемый пользователь, означают, что адресант не знает вашего имени, то есть письмо разослано наудачу по многим адресам.

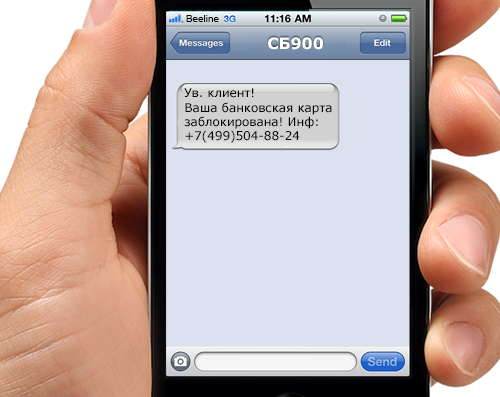

4. Нежданное письмо

Вы получили письмо, СМС или звонок от банка/платежной системы/почтового провайдера с просьбой сообщить свои персональные данные. Вы не пользуетесь данным банком/платежной системой/почтовым провайдером. Значит, письмо определенно мошенническое.

5. E-mail: пройди по ссылке и залогинься

Вы получили сообщение от банка/платежной системы/почтового провайдера. У вас есть учетная запись в данной системе. Внимательно прочитайте текст сообщения: если вас под каким-нибудь предлогом просят ввести логин/пароль, пройдя по ссылке, то письмо мошенническое, — банки, платежные и почтовые системы никогда не просят пользователей залогиниться, пройдя по ссылке в письме. В этих системах логин и пароль требуется вводить только для доступа в свой персональный кабинет.

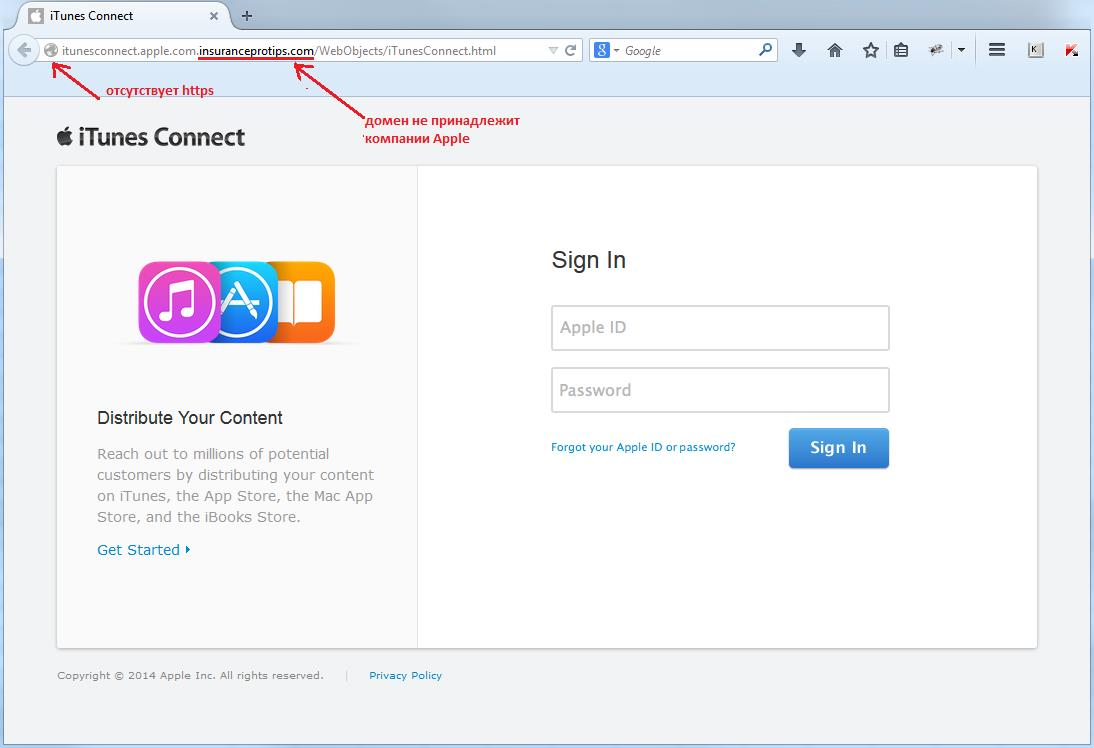

6. Не совпадает домен второго уровня

Еще один простой способ отличить фишинговое письмо от настоящего — подвести курсор к ссылке. Тогда во всплывающей подсказке, либо в нижнем левом углу почтового клиента, вы увидите настоящий адрес сайта, на который попадете, если пройдете по ссылке. Внимательно посмотрите на него: домен второго уровня (то, что стоит непосредственно перед первым слешем) должен принадлежать организации, от которой идет рассылка.

[ad name=»Responbl»]

Так, в письме от платежной системы PayPal ссылка вида

будет верной, в то время как ссылки

- http://paypal.confirmation.com/anything,

- http://anything.pay-pal.com/anything,

- http://anything.paypal.com.anything.com/anything

и любые другие ссылки, не содержащие непосредственно перед первым слешем домена paypal.com, будут мошенническими.

7. Обновите ваш профиль в Fakebook

Смотрите внимательно, на какой сайт вы переходите, зачастую мошенники делают названия своих доменов похожими на названия легальных сайтов, заменяя или переставляя местами лишь одну букву.

8. Внезапная удача

Щедрое рекламное предложение, внезапная акция, выигрыш в лотерею, для участия или получения денежного приза в которой требуется ввести данные своей карты или другую персональную информацию также должны вызывать подозрения. Если организатором акции обозначена известная организация — следует связаться с ней напрямую и уточнить условия конкурса. Если нет — не стоит рисковать своими деньгами ради сомнительной выгоды.

[ad name=»Responbl»]

9.Смартфоны, банкоматы и «умные» устройства

Пользоваться публичными зарядными устройствами может быть небезопасно — при зарядке смартфона через кабель можно получить доступ к данным на устройстве:

Ведь обычно для зарядки используется тот же самый кабель, что и для синхронизации, а он подразумевает двустороннее взаимодействие со всеми вытекающими отсюда угрозами. Правда, для этого, вы должны «доверять» компьютеру, который захочет получить доступ к информации на вашем компьютере, что требует определенных действий от пользователя (по крайней мере на iOS это так). Но где гарантия, что этот механизм «доверия» нельзя обойти? А может быть на мобильном устройстве его и вовсе нет?

На конференции DEF CON демонстрировали практическую реализацию угрозы: фальшивые зарядные устройства, которые перехватывали пароли, картинки и все остальное, что отображается на экране подключенного мобильного устройства:

10.Проверьте, уязвимо ли ваше устройство.

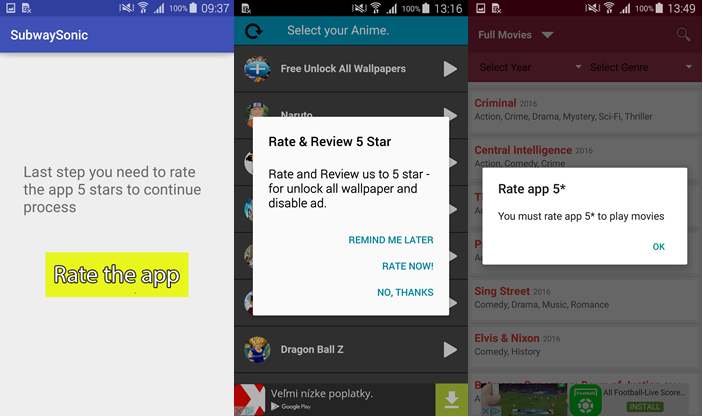

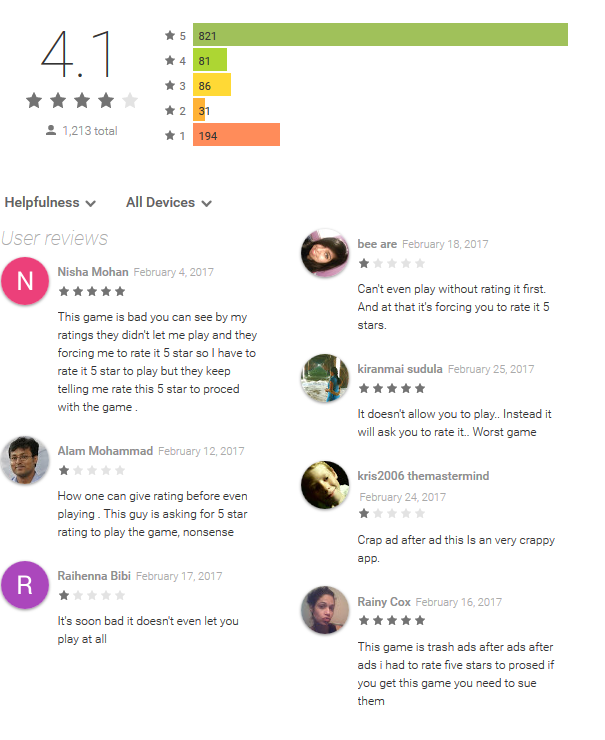

Обнаружены вредоносные программы под Андроид, которые используют агрессивную рекламу для получения высоких рейтингов в Google Play Market. Авторы заставляют пользователей поставить программе высокий рейтинг и написать положительный отзыв:

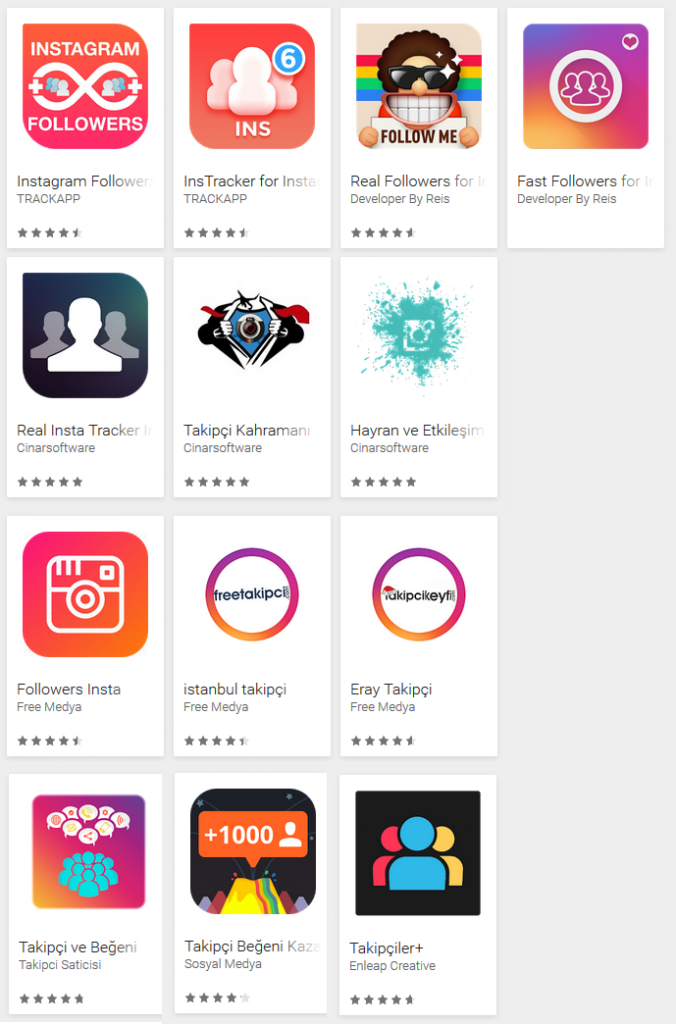

Исследователи обнаружили в Google Play Market приложения, созданные специально для кражи аккаунтов пользователей Инстаграма. До момента удаления их установили больше 1 миллиона пользователей:

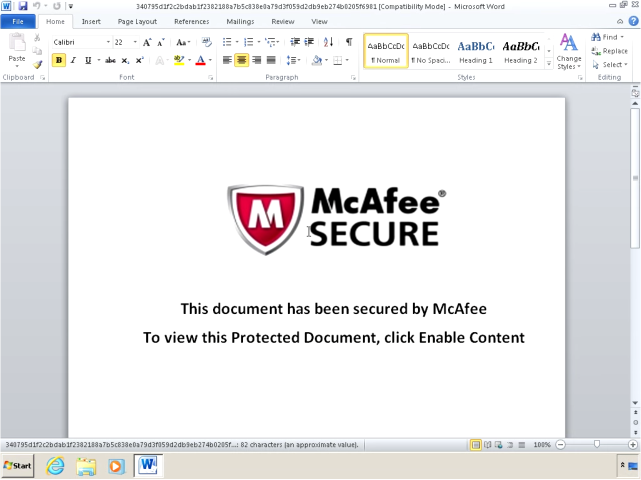

Специалисты Cisco’s Talos Intelligence описали работу вредоносной программы DNSMessenger, которая использует протокол DNS для взаимодействия с управляющим центром. Первичное заражение происходит через фишинг с вложением в виде «защищенного» документа Microsoft Word, для просмотра которого жертве предлагают разрешить активное содержимое:

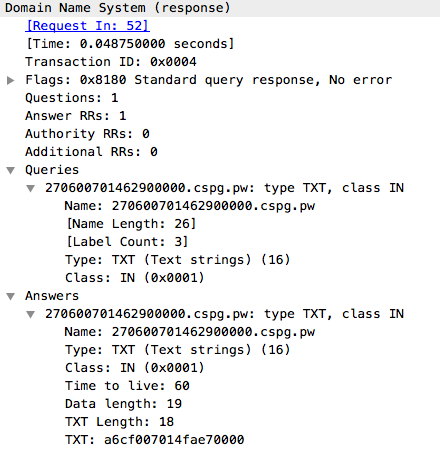

За вредоносную функциональность отвечает запускаемый Powershell-скрипт. Для обмена сообщениями используются TXT-записи DNS:

Создан конструктор вирусов-вымогателей «Филадельфия». За $400 долларов любой желающий получает обновляемую копию программы для создания собственных вредоносных программ.

Авторы даже сняли рекламный видео-ролик:

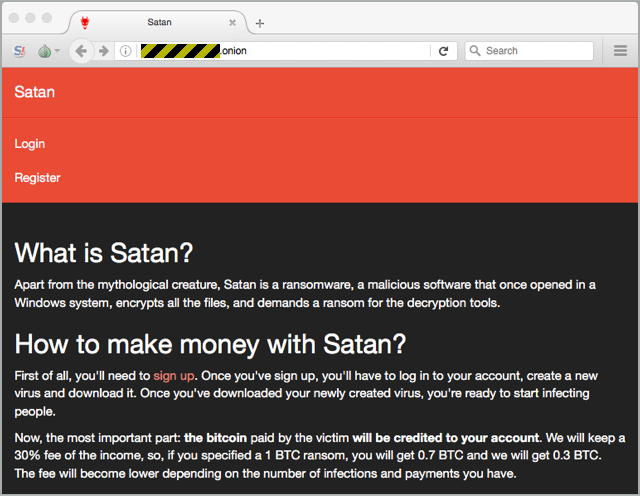

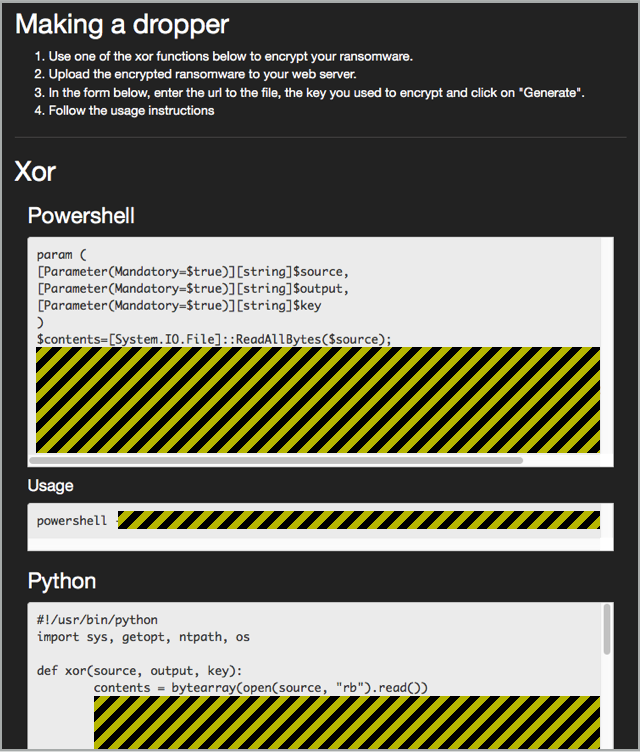

Исследователи опубликовали отчёт о другом конструкторе — Satan, с помощью которого можно создать собственную версию вымогателя:

Вымогатель может работать на базе макровируса для документа Word или файла CHM.

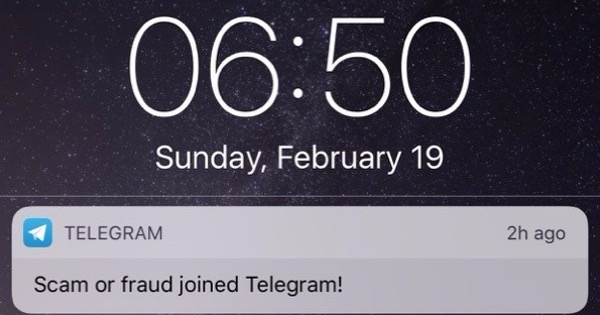

Телеграм может стать дополнительным вектором атаки на пользователя, если мошенники знают номер его телефона:

Если [мошенники] зарегистрируются в Телеграм, и ваш номер есть у них в списке контактов, они получат уведомление, что вы тоже пользуетесь Телеграм. Это позволит им напрямую связаться с вами и попытаться обмануть вас.

— Джон Бамбенек, Fidelis Cybersecurity.

[ad name=»Responbl»]

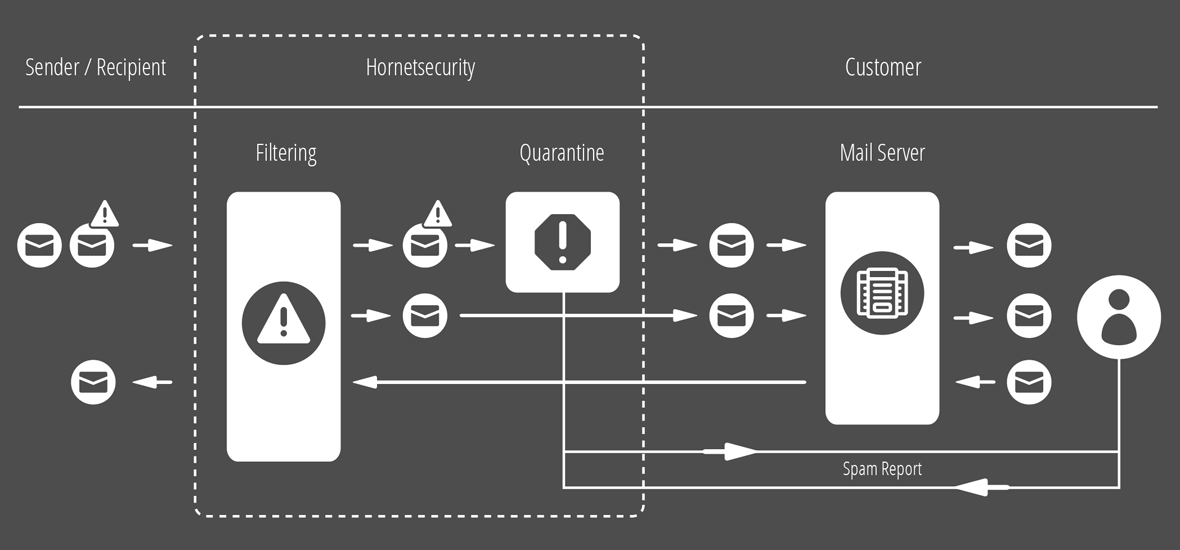

Согласно отчёту AT&T, более 50% компаний не заботятся об эффективной защите данных и не модернизируют свои стратегии безопасности более трех лет. Современные технологичные атаки, такие как целевой фишинг, могут стать существенной проблемой для таких компаний.