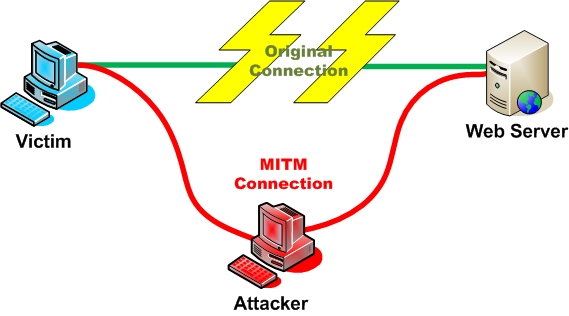

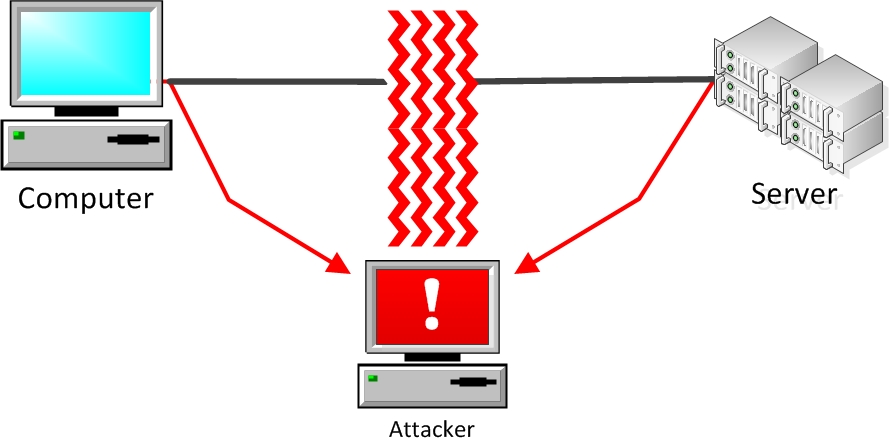

Атака «человек посередине», или атака MitM, — это когда хакер проникает в сеть и заставляет все близлежащие устройства напрямую подключаться к их машине. Это позволяет им шпионить за трафиком и даже изменять некоторые вещи. Bettercap — это один из инструментов, который можно использовать для таких типов атак MitM, но Xerosploit может автоматизировать высокоуровневые функции, которые обычно требуют больше работы по настройке в Bettercap. И сегодня мы рассмотрим осуществление атак с помощью Xerosploit.

MITM атака на сегодняшний день является одной из самых эффективных атак направленных на кражу идентификационных данных для входа в различные web сервисы. Как ни парадоксально но это также является одной из самых легко реализуемых

…Думаю, все вы знаете о таком типе атаки, как MITM (man in the middle), которая позволяет тайно слушать трафик определённой цели. Нужно всего лишь встать между роутером и компьютером избранной жертвы. Как правило, делается

…Чтобы в рамках тестирования на проникновение быстрее провести MitM атаку с использованием поддельного DHCP сервера (как создать поддельный DHCP сервер рассказывается в статье Yersinia. Создание поддельного DHCP (Rogue DHCP) сервера, как провести

…Сегодня мы поговорим о бесплатном интернет который мы получаем подключаясь к общедоступным точкам доступа WIFI. Таких точек, становится все больше и больше, и подключатся к ним, без соответствующих мер предосторожности, может быть достаточно опасно.

…Wifiphisher — это инструмент, который позволяет быстро развернуть автоматизированную фишинг-атаку в Wi-Fi-сетях для получения различных секретов и аутентификационных данных.

В общем, он помогает провести атаку по социальной инженерии. Таким образом, пользователь сам

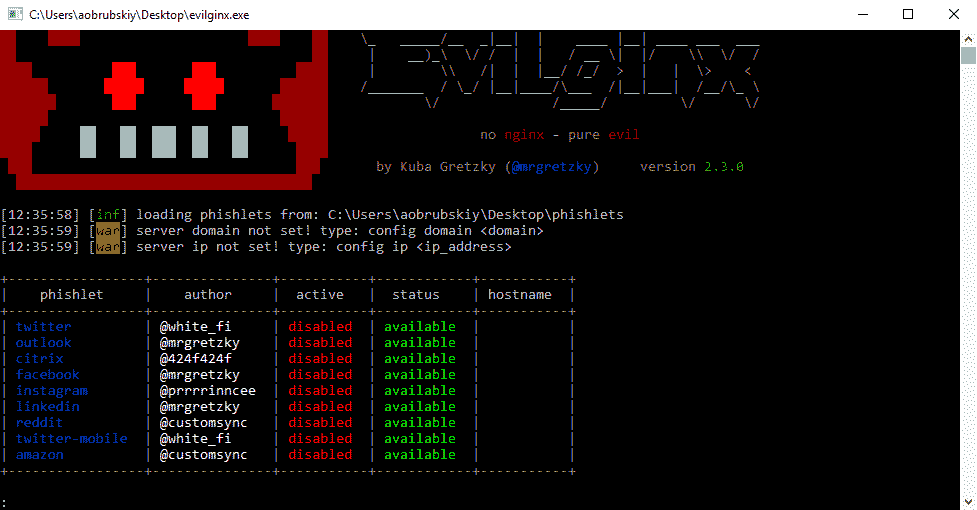

Сегодня мы раскажем вам о относительно старой атаке — возможности «Обхода» НТТРS в браузере. Если точнее, возможности внедрить свой JavaScript-кoд в любой сайт, защищенный НТТРS, при условии, что злоумышленник может «вставить» свой прокси в

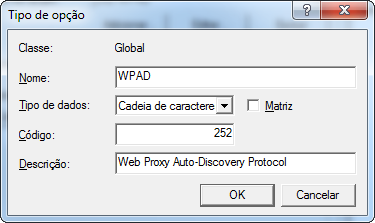

…WPAD — это весьма простой протокол для автоматической настройки прокси-сервера. В этой статье я расскажу, как он устроен, какие возможности для эксплуатации он предоставляет с точки зрения злоумышленника, а также поделюсь идеями, как можно

…Очень распространенная задача, которая возникает при анализе работы какого-то протокола или при проведении атак, — это подменить в передаваемом трафике данные. Есть, например, клиентская программа, которая коннектится к серверу, и у них происходит обмен

…В последнее время мы много писали о проведении MITM (man in the midle) атак. Сегодня мы раскажем о интересном инструменте который дает возможность скачать вирус на компьютер жертвы просто и незаметно. Это стало

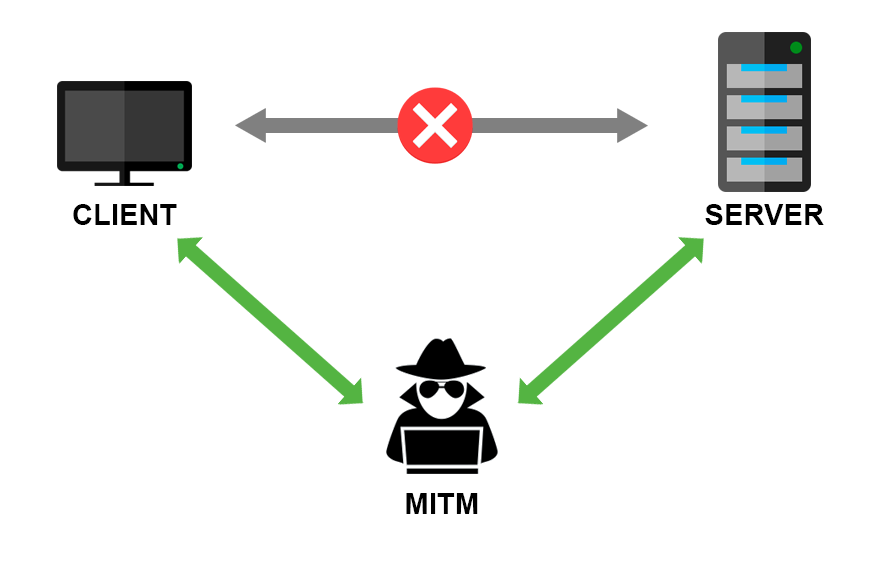

…Итак, напомню. MITM (man-in-the-middle) — общее название для типа атак, когда хакер получает возможность манипулировать трафиком, передаваемым между двумя хостами. Самая классика — это ARP poisoning и DNS spoofing. Хотя ясное дело: и разных

…Итак, обычная ситуация: есть некая корпоративная сеть, в ней пользователь (наша жертва) и сервер, на котором пользователь аутентифицируется.

И задача атакующего — внедриться в сетевое подсоединение между ними, то есть провести атаку man

Наверное, никогда не наступят те времена, когда атака «человек посередине» (MITM) потеряет

свою актуальность и уйдет в учебники истории. Атака продолжает работать, активно использо-

ваться и в некоторых направлениях даже расцветать. Автоматизировать

Добиваться желаемого результата почти всегда можно несколькими способами. Это применимо и к области ИБ. Иногда для достижения цели можно брутить, самостоятельно искать дыры и разрабатывать сплоиты или же прислушаться к тому, что передается по сети. Причем

…В этой статье будет рассказано, как перехватывать трафик в локальной сети с помощью Ettercap. Используя для этого MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”).

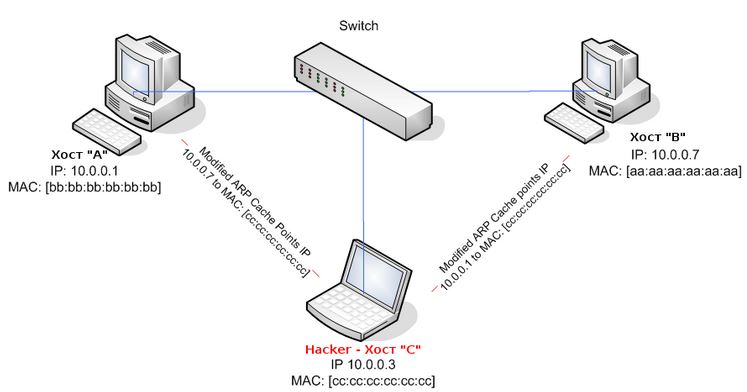

Давайте на минуту представим, что имеются два хоста “А” и “В”. Они очень сильно дружат и хост “А” рассказал все свои секреты хосту “В”. Теперь представим, что есть еще хост “С” (злоумышленник), который представился

…