Сегодня мы поговорим о бесплатном интернет который мы получаем подключаясь к общедоступным точкам доступа WIFI. Таких точек, становится все больше и больше, и подключатся к ним, без соответствующих мер предосторожности, может быть достаточно опасно.

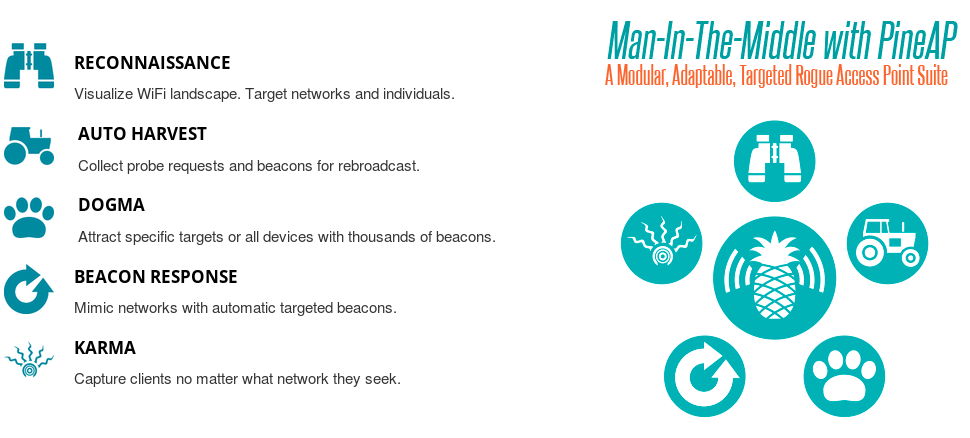

Большинство современных устройств запоминают название Wi-Fi сети, к которой они успешно подключались хотя-бы один раз, и сразу

…