Мы уже не раз касались темы снифинга трафика. Лично у меня она систематически всплывает, а потому поиск идеального пути продолжается. Данное решение — часть предыдущей задачи, но для удобства вынесено в отдельный пункт.

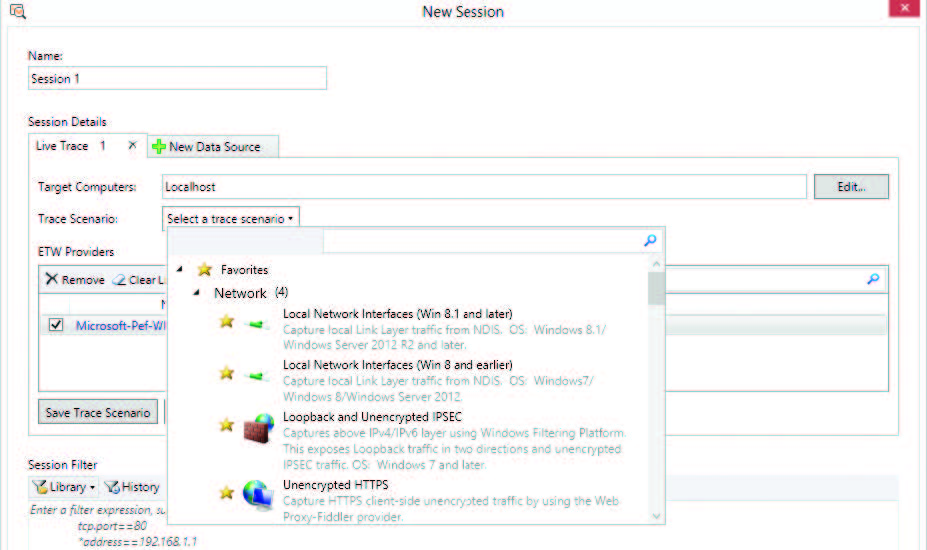

Оказывается, что через подсистему логирования событий мы можем снифать и трафик с loopback. Причем и исходящие, и входящие пакеты. Все, что необходимо, — это, как я понял, использовать провайдер Microsoft-Pef-WFP-MessageProvider.

[ad name=»Responbl»]

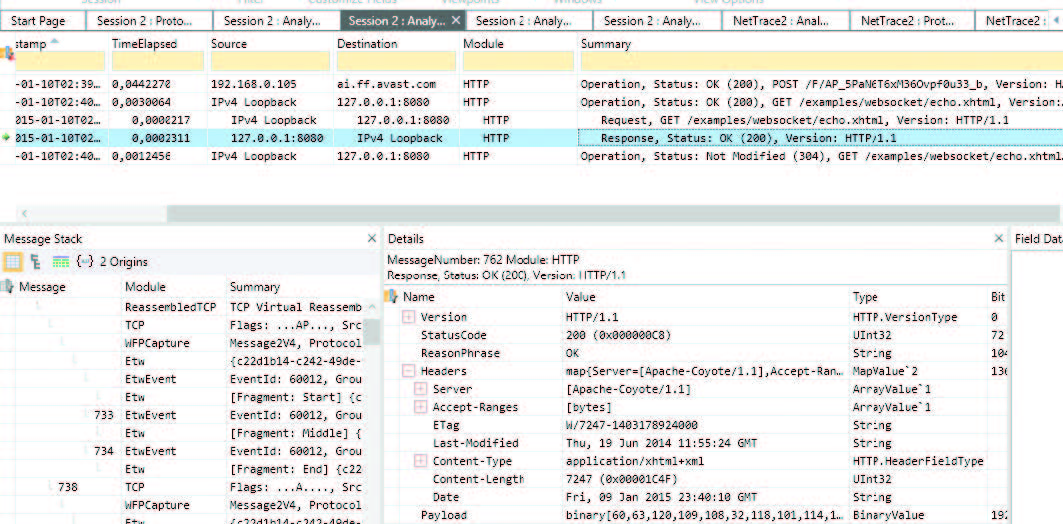

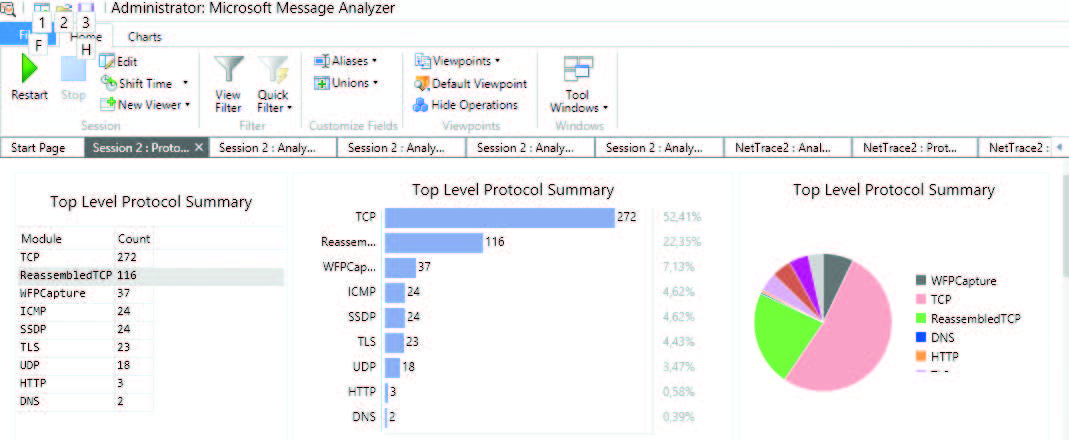

Информация была получена при тестировании относительно нового снифера от MS — Message Analyzer (goo.gl/jLD0AZ).

В нем есть отдельная опция для работы с loopback-интерфейсом, которая позволяет выбрать вышеуказанный провайдер и сохранять данные пакетов, передаваемые по loopback.

Хотя снифать можно и через команду netsh, но Message Analyzer значительно удобнее. Выглядит этот продукт очень прилично и содержит интересный функционал. Советую взглянуть. Но более важный момент — он позволяет сохранить итоги в необходимом нам pcap-формате. Причем иногда то, что не выгружалось нормально из Network Monitor, получилось экспортировать Message Analyzer’ом, хотя со стабильностью здесь еще есть проблемы.