Об очередной уязвимости «нулевого дня» стало известно сегодня от специалиста по информационной безопасности по имени Марк. Он обнаружил интереснейший факт — в некоторых моделях роутеров TP-Link в качестве пароля используются последние символы MAC-адреса этого устройства. Прежде, чем заявить об этом в Сети, Марк написал в компанию, но там не отреагировали.

[ad name=»MiBand2″]

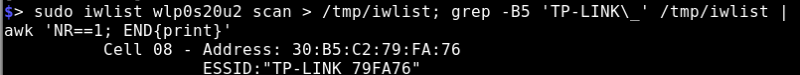

Пока что речь идет только о модели WR702N. Это небольшой и быстрый роутер с низким потреблением энергии. Да и стоит он немного. Но вот пароль такого устройства можно узнать вообще без проблем — нужно только просканировать сеть специальным «эксплоитом» в одну строчку. А поскольку обычные пользователи не меняют дефолтные пароли, то и доступ сохраняется к большинству девайсов.

@TPLINK Spot the #zeroday in your TL-WR702N routers. Do you even test your #infosec? This is so stupid, it’s funny. pic.twitter.com/P8W3pnR9By

— Mark C. (@LargeCardinal) 31 декабря 2015

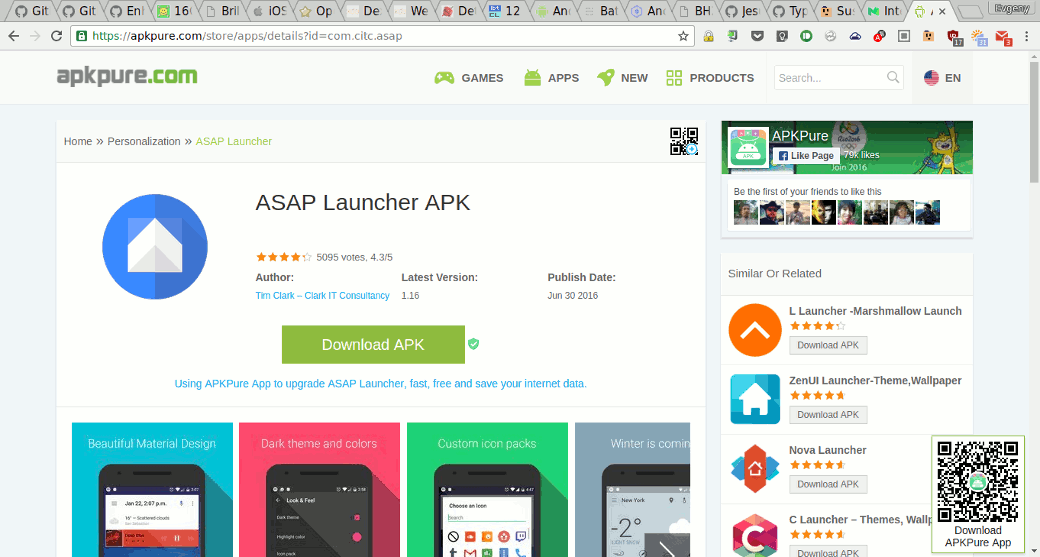

И это не шутка, попробуйте поискать в гугле, в картинках, изображения роутера по названию модели. Фотографии обнаруживаются и в обзорах, и в изображениях из интернет-магазинов. Вот одно такое изображение:

Пароль-то уникален, но вот сосканировать MAC-адрес устройства не представляет особой сложности. MAC доступен для любого девайса, который может «слушать» беспроводную сеть. Все, что осталось, это подключиться к точке доступа, MAC которой известен.

Вот сканер в одну строчку:

Да, пользователи должны менять пароли, оставленные производителем по умолчанию. Но все же хочется по умолчанию лучшей защиты.

2 comments On Взлом роутеров TP-LINK с помощью пароля по умолчанию

Pingback: Взлом роутера. Методы и примеры. - Cryptoworld ()

проверено на 27 роутах TL-WR702N. абсолютная правда.