Kali Linux по умолчанию, вероятно, не имеет всего, что вам нужно для легкого ежедневного тестирования на проникновение. С помощью нескольких советов, приемов и приложений мы можем быстро начать использовать Kali как профессиональную белую шляпу. Сегодня рассмотрим что сделать после установки Kali Linux.

Установка Git

Git — это приложение для контроля версий программного обеспечения с открытым исходным кодом. Его можно использовать для совместного использования и редактирования кода, но обычно он упоминается как основной инструмент для копирования (или «клонирования») репозиториев кода, найденных на GitHub. Git — это обязательный инструмент для тестировщиков на проникновение, которые хотят расширить свой набор инструментов за пределы того, что доступно в репозиториях Kali по умолчанию.

Git можно установить с помощью приведенной ниже команды apt-get.

apt-get install gitНастройка псевдонимов Bash

Псевдонимы Bash отлично подходят для создания настраиваемых ярлыков командной строки. Например, мы можем переназначить команду ls для автоматического использования наших любимых аргументов. Ниже приведен пример нормального вывода ls.

ls

androidbins.txt folder-pictures.png smtp.cracked text-x-generic.png

bogus_gmail.creds folder.png smtp.list Windows-10

dumpzilla-b3075d1960874ce82ea76a5be9f58602afb61c39 package-x-generic.png text-x-generic.ico 'Windows 10 Icons'Вот он снова после создания псевдонима ls.

ls

total 220K

-rw------- 1 root root 15K Aug 24 2015 folder-pictures.png

-rw------- 1 root root 8.7K Aug 24 2015 folder.png

-rw------- 1 root root 11K Aug 24 2015 package-x-generic.png

-rw------- 1 root root 5.5K Sep 3 2015 text-x-generic.png

drwxr-xr-x 12 root root 4.0K May 31 00:44 'Windows 10 Icons'/

drwxr-xr-x 18 root root 4.0K May 31 00:44 Windows-10/

-rwxr-x--- 1 root root 103K May 31 00:49 text-x-generic.ico*

drwxr-xr-x 5 root root 4.0K Jun 11 21:57 dumpzilla-b3075d1960874ce82ea76a5be9f58602afb61c39/

-rw-r--r-- 1 root root 52 Jul 5 18:13 bogus_gmail.creds

-rw-r--r-- 1 root root 15K Jul 5 18:28 smtp.list

-rw-r--r-- 1 root root 181 Jul 5 18:43 smtp.cracked

-rw-r--r-- 1 root root 23K Jul 23 18:18 androidbins.txt

drwxr-xr-x 5 root root 4.0K Jul 23 19:22 ./

drwxr-xr-x 23 root root 4.0K Aug 9 04:25 ../Мы получаем гораздо более подробный вывод. Команда ls теперь автоматически использует аргументы -l, -a, -t, -h и -r. Все эти аргументы будут указывать ls использовать формат списка (-l), перечислять все (-a) файлы, включая скрытые файлы, и печатать размеры файлов в удобочитаемом формате (-h) (например, 1K, 234M, 5G).

Мой псевдоним также будет сортировать вывод по времени модификации (-t) и обратному (-r) порядку списка, чтобы недавно измененные файлы отображались в нижней части терминала. Этот набор аргументов является моим личным предпочтением ls, но ваши могут отличаться.

Чтобы создать псевдонимы, откройте /root/.bash_aliases с помощью nano или вашего любимого текстового редактора. Добавьте следующую строку, чтобы создать псевдоним.

alias ls='ls --color=always -rthla'Мы также можем пойти дальше и добавить более сложные функции в файл .bash_aliases. Ниже приведен простой пример функции, предназначенной для поддержания Kali в актуальном состоянии.

function apt-updater {

apt-get update &&

apt-get dist-upgrade -Vy &&

apt-get autoremove -y &&

apt-get autoclean &&

apt-get clean &&

reboot

}После сохранения изменений, внесенных в файл .bash_aliases, откройте новый терминал, чтобы изменения вступили в силу. Запуск только что созданной функции apt-updater вызовет ряд команд apt-get, которые будут автоматически обновлять и поддерживать вашу систему. Амперсанды (&&) гарантируют, что функция не продолжит выполнение следующей команды в случае сбоя предыдущей команды.

apt-updaterЧтобы узнать больше о псевдонимах Bash, ознакомьтесь со статьей Коди «Настройка системы MacOS для захвата пакетов Wi-Fi».

Создание нового пользователя с низким уровнем привилегий

Многие приложения, такие как Chromium Browser и Tor Browser, никогда не следует открывать или использовать в качестве пользователя root. Такие приложения в значительной степени полагаются на низкоуровневые разрешения для обеспечения некоторой степени безопасности. Некоторым пользователям может быть полезно создать учетную запись с низким уровнем привилегий для таких действий.

Эта концепция более подробно описана в статье Takhion «Блокировка Kali Linux для безопасного использования рабочего стола», поэтому обязательно ознакомьтесь с ней для получения помощи.

Установка терминального мультиплексора

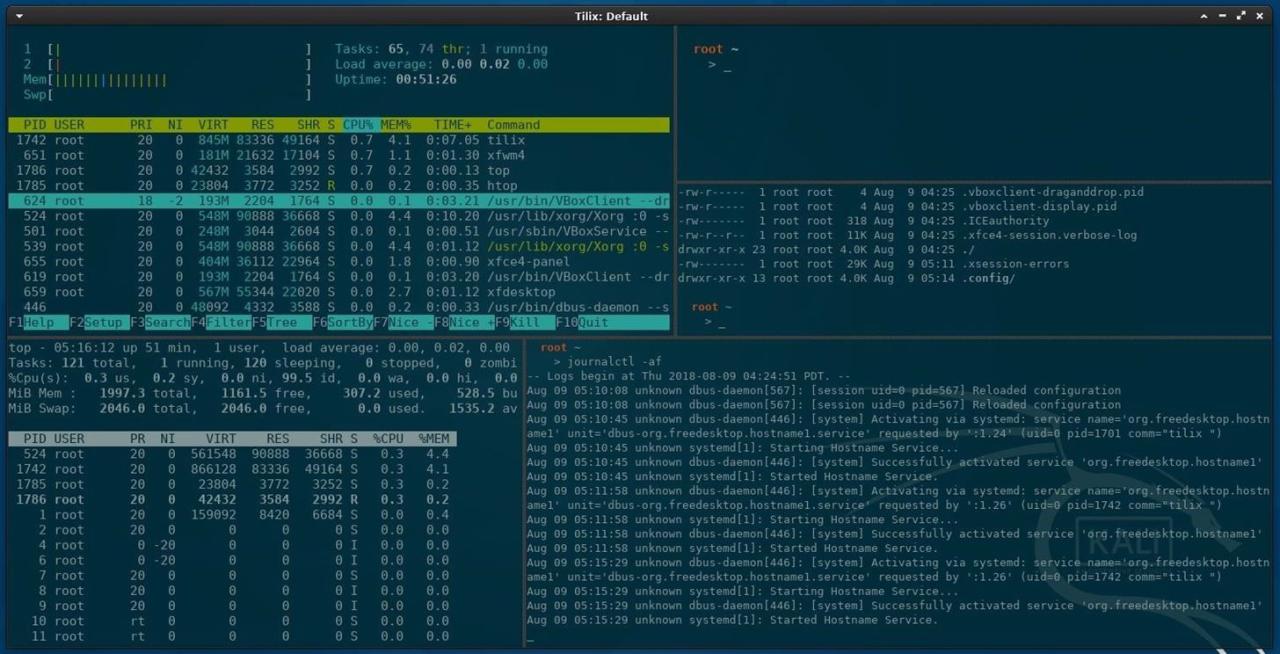

Мультиплексор — это мозаичный эмулятор терминала, который позволяет открывать несколько сеансов терминала в одном окне. Основным преимуществом этого является возможность одновременного просмотра всех наших открытых сеансов терминала, а не наложения окон друг на друга. Ниже приведен пример мультиплексора.

Есть много заслуживающих внимания мультиплексоров. Tilix, как видно на скриншоте выше, является надежным вариантом с открытым исходным кодом. Альтернативы включают tmux и screen.

Tilix доступен в APT-репозиториях Kali и может быть установлен с помощью приведенной ниже команды.

apt-get install tilix

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following additional packages will be installed:

libgtkd-3-0 libphobos2-ldc-shared78 libvted-3-0 tilix-common

Suggested packages:

python-nautilus

The following NEW packages will be installed:

libgtkd-3-0 libphobos2-ldc-shared78 libvted-3-0 tilix tilix-common

0 upgraded, 5 newly installed, 0 to remove and 466 not upgraded.

Need to get 10.7 MB of archives.

After this operation, 49.1 MB of additional disk space will be used.

Do you want to continue? [Y/n] yУстановка ваших любимых хакерские инструментов

Некоторые версии Kali ориентированы на пентестеров-минималистов, предпочитающих не иметь предустановленных сотен хакерских инструментов. Это означает, что нам придется устанавливать наши любимые инструменты вручную. Типы инструментов, которые мы используем, различаются в зависимости от нашего набора навыков и областей знаний, но ниже приведены некоторые популярные хакерские инструменты.

- Aircrack-ng: Утилиты для взлома беспроводных сетей WEP/WPA.

- BeEF: инфраструктура эксплуатации браузера через веб-приложения.

- Burp Suite: графическое приложение, предназначенное для обеспечения безопасности веб-приложений.

- Hydra: Утилита подбора пароля для входа в систему.

- Nikto: сканер безопасности веб-сервера.

- Maltego: судебная экспертиза и сбор разведывательных данных с открытым исходным кодом.

- Nmap: сканер портов и сетевой картограф.

- Wireshark: графическое приложение для анализа сетевого трафика.

Эти инструменты можно установить с помощью приведенной ниже команды.

apt-get install maltego metasploit-framework burpsuite wireshark aircrack-ng hydra nmap beef-xss nikto

Reading package lists... Done

Building dependency tree

Reading state information... Done

hydra is already the newest version (8.6-1kali1).

The following NEW packages will be installed:

beef-xss binfmt-support burpsuite fastjar fonts-droid-fallback fonts-lato

fonts-noto-mono ghostscript gsfonts imagemagick imagemagick-6-common

imagemagick-6.q16 jarwrapper java-wrappers javascript-common libc-ares2

libcupsfilters1 libcupsimage2 libdjvulibre-text libdjvulibre21 libdouble-conversion1

libfftw3-double3 libgmp-dev libgmpxx4ldbl libgs9 libgs9-common libhttp-parser2.8

libijs-0.35 libilmbase23 libjbig2dec0 libjs-jquery libjs-jquery-easing

libjs-jquery-fancybox libjs-jquery-mousewheel libjs-jquery-ui libjs-source-map

libjs-uglify libjxr-tools libjxr0 liblqr-1-0 liblua5.2-0 libmagickcore-6.q16-6

libmagickcore-6.q16-6-extra libmagickwand-6.q16-6 libnetpbm10 libnl-route-3-200

libopenexr23 libpaper-utils libpaper1 libpcre2-16-0 libqt5core5a libqt5dbus5

libqt5gui5 libqt5multimedia5 libqt5multimedia5-plugins libqt5multimediagsttools5

libqt5multimediawidgets5 libqt5network5 libqt5opengl5 libqt5printsupport5 libqt5svg5

libqt5widgets5 libruby2.5 libsbc1 libsmi2ldbl libspandsp2 libssh-gcrypt-4 libuv1

libwhisker2-perl libwireshark-data libwireshark11 libwiretap8 libwmf0.2-7

libwscodecs2 libwsutil9 libxcb-icccm4 libxcb-image0 libxcb-keysyms1 libxcb-randr0

libxcb-render-util0 libxcb-xinerama0 libxcb-xkb1 libxkbcommon-x11-0 libyaml-0-2

maltego netpbm nikto nodejs nodejs-doc openjdk-8-jre openjdk-8-jre-headless

qt5-gtk-platformtheme qttranslations5-l10n rake ruby ruby-addressable ruby-ansi

ruby-atomic ruby-buftok ruby-celluloid ruby-celluloid-io ruby-daemons

ruby-dataobjects ruby-dataobjects-mysql ruby-dataobjects-postgres

ruby-dataobjects-sqlite3 ruby-dev ruby-did-you-mean ruby-diff-lcs ruby-dm-core

ruby-dm-do-adapter ruby-dm-migrations ruby-dm-serializer ruby-dm-sqlite-adapter

ruby-docile ruby-domain-name ruby-em-websocket ruby-equalizer ruby-erubis

ruby-eventmachine ruby-execjs ruby-faraday ruby-geoip ruby-hitimes ruby-http

ruby-http-cookie ruby-http-form-data ruby-http-parser.rb ruby-json ruby-librex

ruby-libv8 ruby-memoizable ruby-mime-types ruby-mime-types-data ruby-minitest

ruby-mojo-magick ruby-msfrpc-client ruby-msgpack ruby-multi-json ruby-multipart-post

ruby-naught ruby-net-telnet ruby-nio4r ruby-oj ruby-parseconfig ruby-power-assert

ruby-public-suffix ruby-qr4r ruby-rack ruby-rack-protection ruby-ref ruby-rqrcode

ruby-rspec-expectations ruby-rspec-support ruby-rubydns ruby-simple-oauth

ruby-simplecov ruby-simplecov-html ruby-sinatra ruby-sqlite3 ruby-term-ansicolor

ruby-test-unit ruby-therubyracer ruby-thread-safe ruby-tilt ruby-timers ruby-tins

ruby-twitter ruby-uglifier ruby-unf ruby-unf-ext ruby-xmlrpc ruby-zip ruby2.5

ruby2.5-dev ruby2.5-doc rubygems-integration thin wireshark wireshark-common

wireshark-qt zip

The following packages will be upgraded:

aircrack-ng libcups2 libnl-3-200 libnl-genl-3-200 libxkbcommon0 metasploit-framework

nmap nmap-common

8 upgraded, 182 newly installed, 0 to remove and 458 not upgraded.

Need to get 381 MB of archives.

After this operation, 616 MB of additional disk space will be used.

Do you want to continue? [Y/n] yУстановка последней версии Tor

Tor доступен в репозиториях Kali, но программное обеспечение для обеспечения анонимности следует приобретать непосредственно из источника (torproject.org). Более того, версия Tor от Kali не поддерживается и не обновляется надежно. Это означает, что может отсутствовать важные обновления стабильности и безопасности.

Добавьте репозитории проекта Tor в список репозиториев APT.

echo 'deb https://deb.torproject.org/torproject.org stretch main

deb-src https://deb.torproject.org/torproject.org stretch main' > /etc/apt/sources.list.d/tor.listЗатем загрузите ключ подписи пакета Tor Project и импортируйте его в связку ключей APT.

wget -O- https://deb.torproject.org/torproject.org/A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89.asc | sudo apt-key add -

--2019-02-18 19:28:23-- https://deb.torproject.org/torproject.org/A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89.asc

Resolving deb.torproject.org (deb.torproject.org)... 138.201.14.197

Connecting to deb.torproject.org (deb.torproject.org)|138.201.14.197|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 19665 (19K) [text/plain]

Saving to: ‘STDOUT’

- 100%[=================================================================================================>] 19.20K 47.5KB/s in 0.4s

2019-02-18 19:28:25 (47.5 KB/s) - written to stdout [19665/19665]

OKВы увидите вывод «ОК», когда ключ подписи будет добавлен в вашу связку ключей. Затем обновите APT, используя приведенную ниже команду apt-get.

apt-get update

Hit:1 http://downloads.metasploit.com/data/releases/metasploit-framework/apt lucid InRelease

Get:2 https://deb.torproject.org/torproject.org stretch InRelease [4,965 B]

Get:4 https://deb.torproject.org/torproject.org stretch/main Sources [1,169 B]

Get:5 https://deb.torproject.org/torproject.org stretch/main amd64 Packages [2,400 B]

Hit:3 http://archive-3.kali.org/kali kali-rolling InRelease

Fetched 8,534 B in 8s (1,091 B/s)

Reading package lists... DoneУстановите Tor с помощью приведенной ниже команды, и все готово.

apt-get install tor deb.torproject.org-keyring

Reading package lists... Done

Building dependency tree

Reading state information... Done

Suggested packages:

mixmaster torbrowser-launcher socat tor-arm apparmor-utils obfs4proxy

The following NEW packages will be installed:

deb.torproject.org-keyring

The following packages will be upgraded:

torНастройка общего доступа к файлам с помощью Syncthing

Syncthing, созданный Якобом Боргом, представляет собой кроссплатформенную, частную и облегченную альтернативу синхронизации файлов (Dropbox). Для пентестера передача журналов нажатий клавиш, снимков экрана, записей с веб-камеры и конфиденциальных файлов добычи между виртуальными частными серверами и локальными машинами Kali может оказаться сложной задачей. Syncthing делает безопасный обмен файлами абсолютно безболезненным.

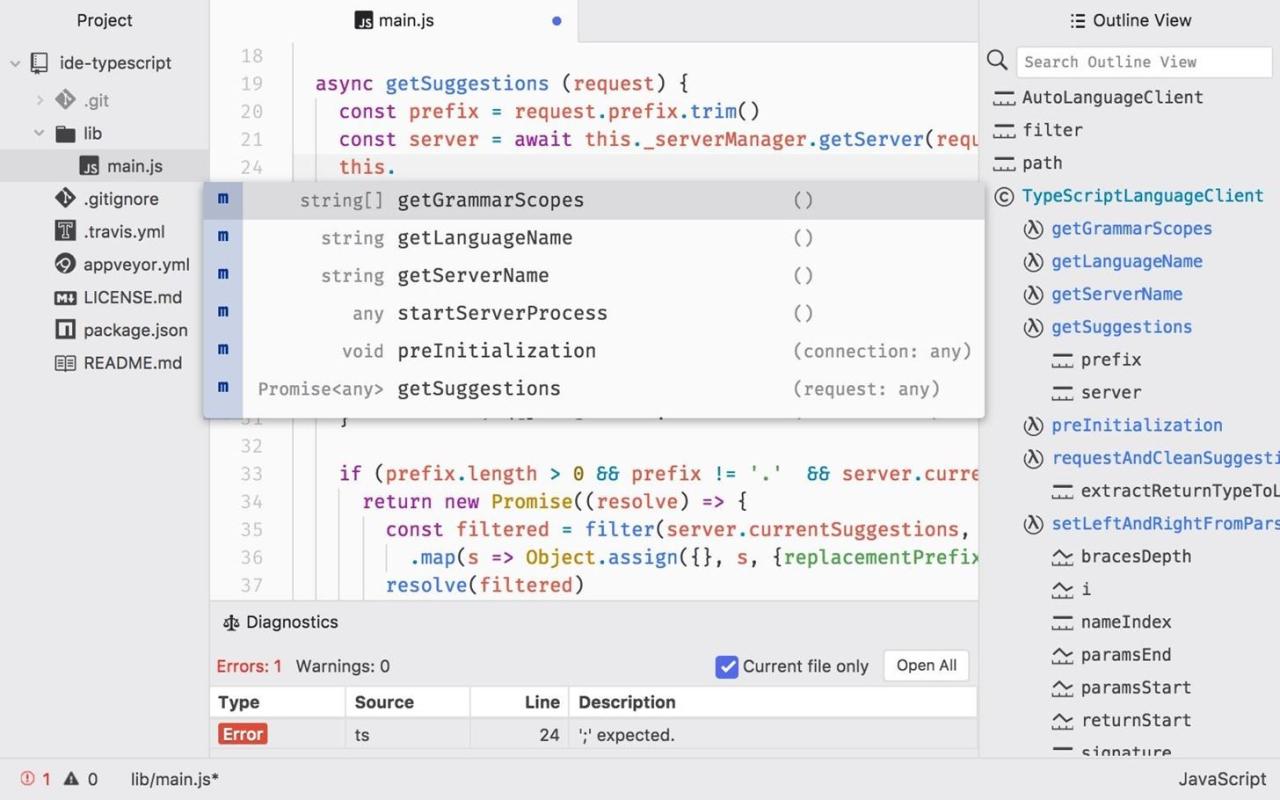

Установка редактора кода

Atom — это бесплатный многофункциональный текстовый редактор с открытым исходным кодом и широкими возможностями настройки. Его функции включают возможность совместного использования кода в режиме реального времени, интуитивно понятное автозаполнение кода и возможность установки пакетов, которые еще больше повышают универсальность Atom. Другие заслуживающие внимания текстовые редакторы включают Geany и Gedit.

Чтобы установить Atom, перейдите на их веб-сайт и загрузите последнюю версию Debian Installer. Затем откройте терминал и установите необходимые зависимости, используя приведенную ниже команду apt-get.

apt-get install gvfs gvfs-common gvfs-daemons gvfs-libs gconf-service gconf2 gconf2-common gvfs-bin psmisc

Reading package lists... Done

Building dependency tree

Reading state information... Done

Correcting dependencies... Done

The following NEW packages will be installed:

gconf-service (3.2.6-4.1)

gconf2 (3.2.6-4.1)

gconf2-common (3.2.6-4.1)

gvfs-bin (1.36.2-1)

libgconf-2-4 (3.2.6-4.1)

psmisc (23.1-1+b1)

The following packages will be upgraded:

gvfs (1.36.1-1 => 1.36.2-1)

gvfs-common (1.36.1-1 => 1.36.2-1)

gvfs-daemons (1.36.1-1 => 1.36.2-1)

gvfs-libs (1.36.1-1 => 1.36.2-1)

4 upgraded, 6 newly installed, 0 to remove and 462 not upgraded.

1 not fully installed or removed.

Need to get 3,317 kB of archives.

After this operation, 8,909 kB of additional disk space will be used.

Do you want to continue? [Y/n] yНаконец, используйте dpkg, диспетчер пакетов командной строки, с аргументом install (-i).

dpkg -i ~/Downloads/atom-amd64.deb

(Reading database ... 191882 files and directories currently installed.)

Preparing to unpack atom-amd64.deb ...

Unpacking atom (1.29.0) over (1.29.0) ...

Setting up atom (1.29.0) ...

Processing triggers for desktop-file-utils (0.23-3) ...

Processing triggers for mime-support (3.60) ...Когда это будет сделано, Atom будет доступен в меню «Приложения».

Клонирование кодировщика Ducky Encoder

USB Rubber Ducky — печально известный инструмент для инъекций нажатием клавиши. С помощью веб-сайта DuckToolKit легко создать полезную нагрузку для утки, но для пентестера небезопасно делиться информацией о клиенте со случайными веб-сайтами. Загрузка содержимого полезной нагрузки на сторонний веб-сайт может быть опасной.

Вместо этого мы можем использовать Git для клонирования репозитория USB Rubber Ducky и локального кодирования полезной нагрузки.

git clone https://github.com/hak5darren/USB-Rubber-Ducky

Cloning into 'USB-Rubber-Ducky'...

remote: Counting objects: 1657, done.

remote: Total 1657 (delta 0), reused 0 (delta 0), pack-reused 1657

Receiving objects: 100% (1657/1657), 31.88 MiB | 162.00 KiB/s, done.

Resolving deltas: 100% (745/745), done.

Checking out files: 100% (1509/1509), done.Затем перейдите (cd) в каталог USB-Rubber-Ducky/Encoder/ и используйте следующую команду java, чтобы начать encoding ducky payloads без сторонних веб-сайтов.

cd USB-Rubber-Ducky/Encoder/

java -jar encoder.jar -i input_payload.txt -o inject.binИзменение ключей SSH и пароля по умолчанию

Пароль по умолчанию для каждой установки Kali Linux один и тот же (toor), что упрощает автоматизацию атак. Кроме того, ключи SSH по умолчанию могут позволить злоумышленнику перехватить ваши сообщения, когда вы управляете чем-то вроде Raspberry Pi через SSH.

Чтобы изменить ключи SSH, сначала перейдите в каталог. Выполнение следующих двух команд приведет к сбросу ключей SSH по умолчанию.

cd /etc/ssh/

dpkg-reconfigure openssh-server

rescue-ssh.target is a disabled or a static unit, not starting it.

Теперь для пароля вашей системы Kali введите пароль root, затем введите новый пароль. После этого введите его еще раз для подтверждения. Если вы не вошли в систему как root, перед этим вас могут попросить ввести текущий пароль.

passwd root

Enter new UNIX password:

Retype new UNIX password:

passwd: password updated successfully

Заключение

Большинство дистрибутивов Linux имеют широкие возможности настройки. Это делает персонализацию вашего дистрибутива для тестирования на проникновение немного сложной задачей. С помощью всего нескольких команд мы можем автоматизировать задачи, установить наше любимое программное обеспечение, создать дополнительные учетные записи пользователей, правильно настроить программное обеспечение для анонимности и оптимизировать наше взаимодействие с терминалами. Есть всего несколько вещей, которые мы можем сделать, чтобы улучшить наше взаимодействие с операционной системой.