Сегодняшний материал посвящен самым распространенным каналам для передачи информации на домашнем либо отчасти корпоративном ноутбуке, а также борьбе за личную безопасность и анонимность.

1. Как защитить браузер от утечек данных.

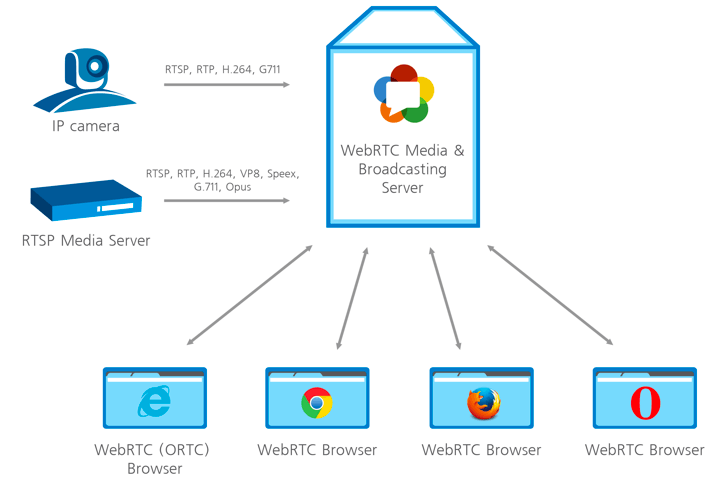

Что такое WebRTC?

WebRTC (Web Real-Time Communication) — это стандарт с открытым исходным кодом, который позволяет передавать в реальном времени видео- и аудиоданные через любой современный браузер с использованием технологии P2P.

Эта технология встроена и включена по умолчанию во всех современных браузерах — Firefox, Chrome, Chromium, Яндекс.Браузере и Opera.

В чем заключается работа WebRTC?

С помощью WebRTC пользователи нескольких браузеров могут передавать свои данные друг другу. Прокси-сервер не требуется для хранения и обработки данных. Вся обработка данных происходит через браузер или мобильные приложения.

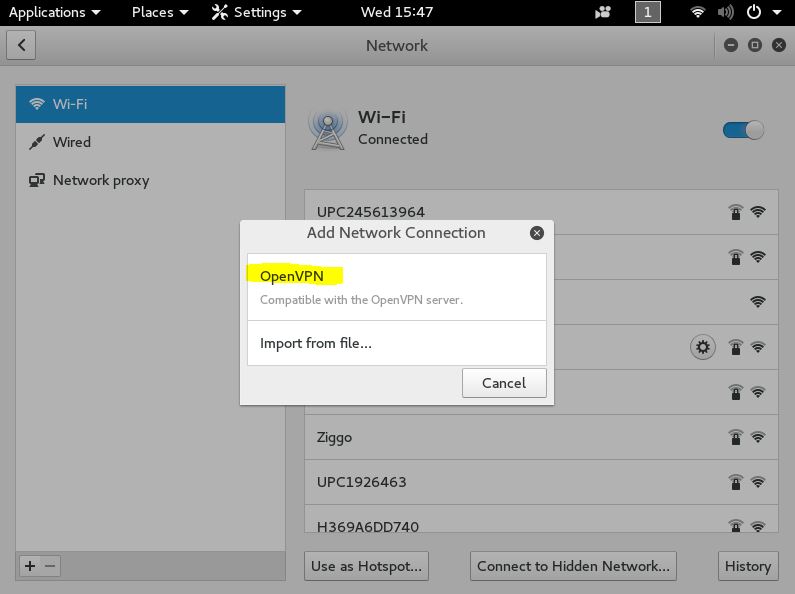

Схема работы WebRTC

Опасности уязвимостей в WebRTC и утечка информации

Наибольшаябольшая опасность от использования WebRTC заключается в том, что эта веб-технология определяет ваш реальный IP-адрес. Когда ваше соединение напрямую связано с любым другим пользователем, веб-сайтом, браузером или любым мобильным приложением, настройки сети ограничены. Чтобы создать ссылку на аудио и видео, браузер должен работать с локальными IP-адресами.

Наиболее оптимальным решением для защиты от утечки IP-адресов является отключение технологии WebRTC, если вы ее не используете. Хотя WebRTC использует локальное шифрование для обеспечения конфиденциальности связи, среди экспертов и специалистов по безопасности все еще существует мнение, что эта технология менее безопасна, чем обычные службы конференц-связи. Эта технология представляет опасность для браузеров пользователей, которые могут быть атакованы вредоносными программами.

Вышеупомянутая технология P2P запрашивает реальный IP-адрес пользователя при обмене информацией, и WebRTC любезно делится этой информацией с кем угодно. Даже если пользователь работает через VPN или TOR, используя это чудо технологии, злоумышленник может легко найти IP-адрес пользователя. Воспользовавшись дырами в безопасности, он, конечно же, сможет вычислить ваш IP-адрес, который является вашим настоящим IP.

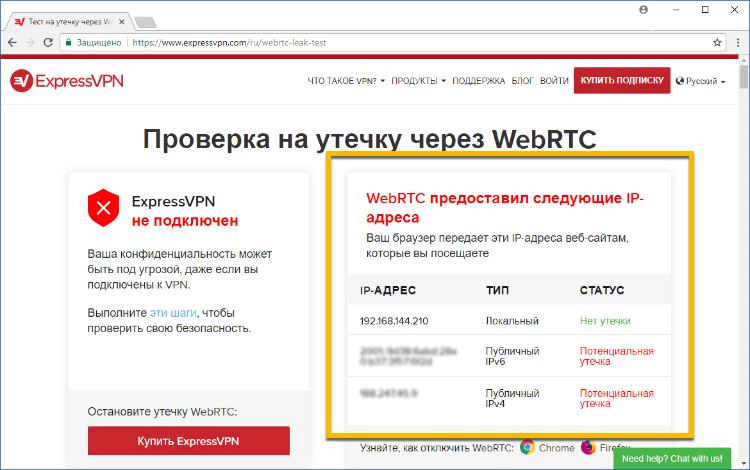

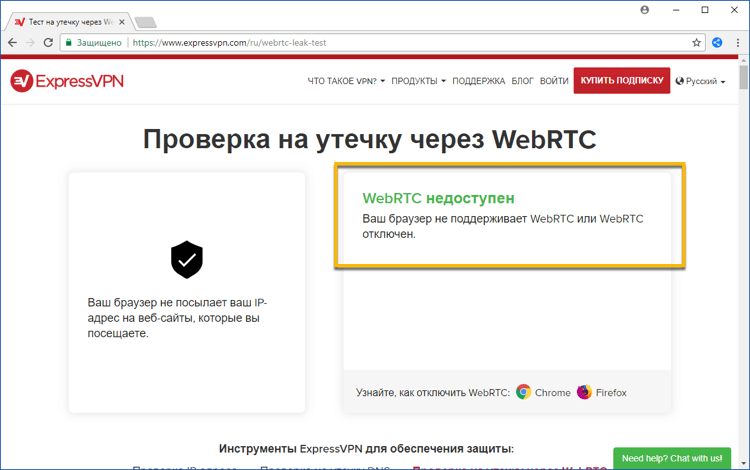

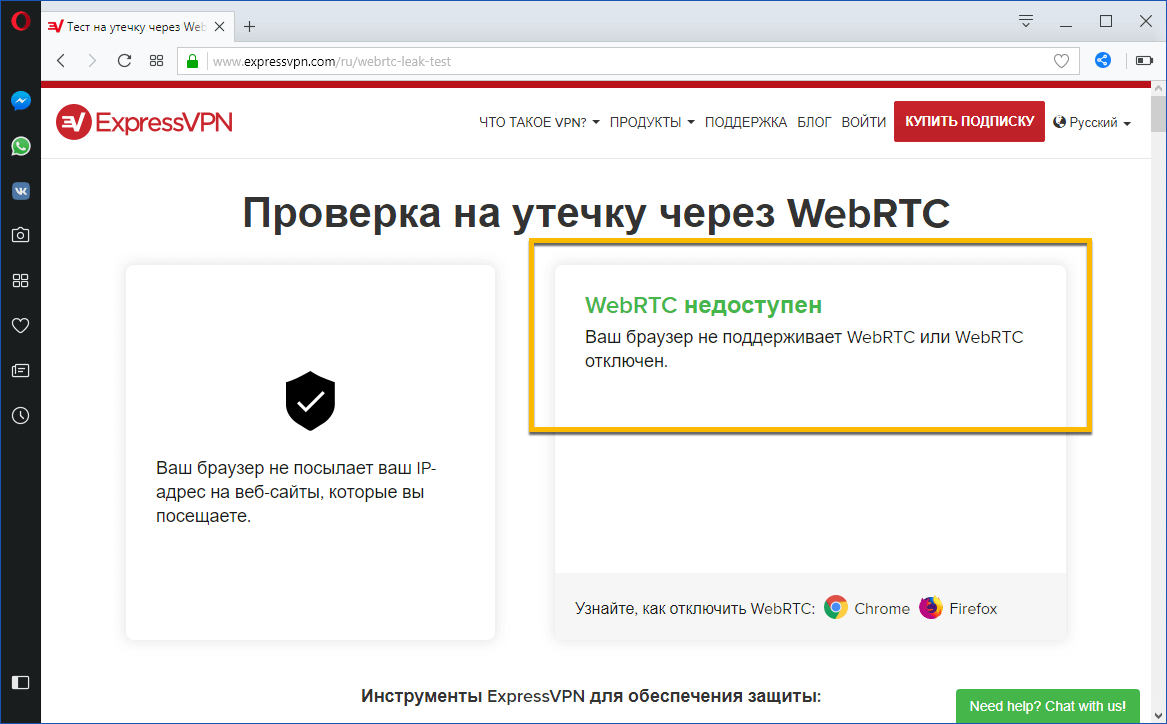

1.1 Тестируем WebRTC на способность утечки данных.

WebRTC может раскрывать ваш реальный IP-адрес посещаемым вами сайтам. Это серьезная угроза для тех, кто пользуется услугами VPN и следит за своей конфиденциальностью в Интернете. Проблема в том, что пользователи обычно не знают об этой функции, а в популярных браузерах, таких как Google Chrome и Mozilla Firefox, WebRTC включен по умолчанию. Следовательно, при отправке запросов на серверы STUN вы можете получить внешний и локальный IP-адреса пользователя.

Чтобы проверить утечку WebRTC, подключитесь к VPN-сервису и запустите WebRTC leak test. Утечка будет идентифицирована, если показывается ваш реальный IP-адрес.

Тестирование на утечку данных на сайте WebRTC leak test

VPN тоже не выход.

Опытные пользователи используют VPN-соединения, чтобы скрыть свой реальный IP-адрес. Таким образом, в этом сценарии в большинстве случаев будет обнаружен только адрес локального устройства, назначенный VPN. Однако есть лазейка, позволяющая раскрыть ваш реальный IP-адрес даже при использовании службы VPN.

Если вы используете прокси-сервер, WebRTC определит ваш фактический IP-адрес для прокси-сервера или IP-адрес VPN-сервера, если вы используете связку VPN и прокси. Еще одна причина отключить WebRTC при использовании прокси — снизить эффективность прокси-соединения.

1.2 Отключаем WebRTC в Chrome

Отключаем WebRTC в Chrome

Для того чтобы полностью выключить технологию WebRTC в Chrome, вы можете использовать расширение WebRTC Control. Установите расширение и активируйте его. Значок плагина должен стать синим — это означает, что теперь вы защищены.

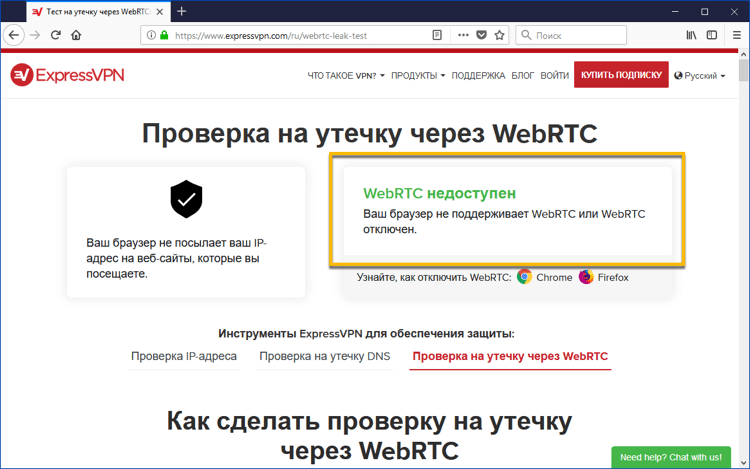

1.3 Отключаем WebRTC в Firefox

Отключаем WebRTC в Firefox

Firefox — один из немногих браузеров, который позволяет отключить WebRTC без установки дополнительных плагинов. Если вы не используете средство WebRTC, его легко полностью отключить. Когда появится необходимость в его использовании, иногда более целесообразно установить плагин для Firefox.

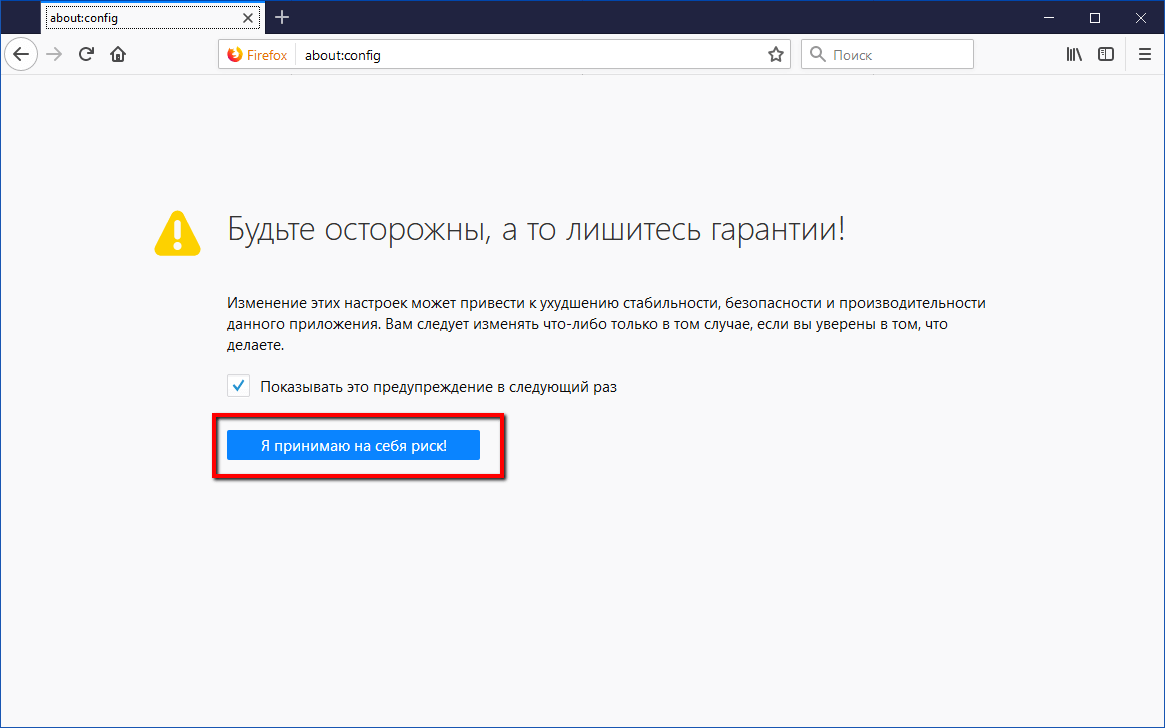

Для того чтобы отключить WebRTC в Firefox, введите about: config в адресной строке и нажмите Enter. Затем нажмите изо всех сил на кнопку «Я рискую!».

Введите media.peerconnection.enabled в строку поиска. Выберите соответствующую запись, щелкните правой кнопкой мыши и выберите параметр «Переключить». Теперь в Firefox отключен WebRTC. Вы также можете установить надстройку управления WebRTC, чтобы быстро включать и отключать WebRTC.

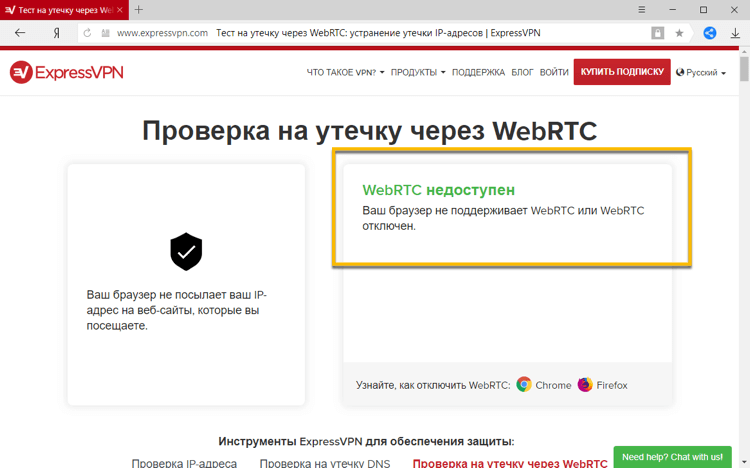

1.4 Отключаем WebRTC в Яндекс.Браузере

Отключаем WebRTC в Яндекс.Браузере

Для того чтобы полностью отказаться от технологии WebRTC в Яндекс.Браузере, вы можете использовать расширение WebRTC Control. Установите расширение и включите его. Значок плагина должен стать синим, что означает, что теперь вы защищены от утечек.

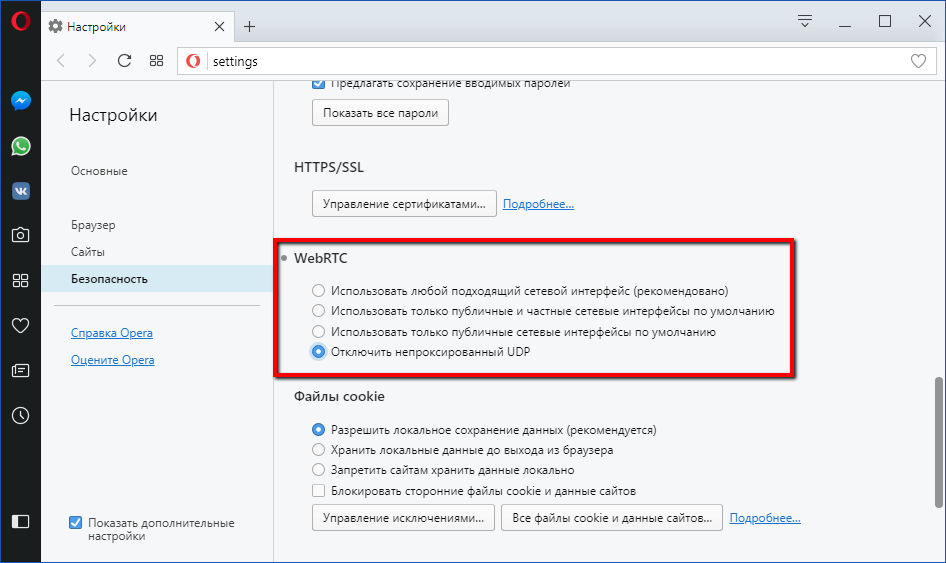

1.5 Отключаем WebRTC в Opera

Чтобы полностью отказаться от технологии WebRTC в Opera, перейдите в Меню > Настройки > Безопасность, поставьте галочку для Показать дополнительные настройки и в разделе WebRTC выберите Отключить непроксированный UDP.

Отключаем WebRTC в Opera

2. Временные почтовые ящики

Для некоторых левых сайтов или личных кабинетов, в которых ты будешь использовать только один раз, подойдет одноразовая почта или временный почтовый ящик.Поэтому, когда вы регистрируетесь на любом сайте, вы можете указать адрес электронной почты одного из ваших временных почтовых ящиков. Получив письмо со ссылкой для подтверждения регистрации, активируйте свою учетную запись, щелкнув ссылку в письме. Вы можете закрыть временный почтовый ящик и забыть о нем — он будет автоматически удален через определенный промежуток времени.

Чаще всего на таких сервисах перед символами @ нужно написать лишь имя пользователя. то есть первую часть адреса электронной почты, после чего вы получаете доступ к содержимому почтового ящика. Также существуют службы, позволяющие создать временный почтовый ящик, в котором почта будет автоматически пересылаться на ваш реальный адрес электронной почты.

Обратите внимание, что временные почтовые ящики не требуют пароля для доступа к временным почтовым ящикам. Это особенно опасно, если на ваш почтовый ящик были отправлены письма с регистрационными данными (как это делают некоторые веб-сайты). Поэтому для повышения уровня безопасности рекомендуется создавать временные почтовые ящики с адресными именами (логинами) в виде хаотичного набора символов — например: 4еdxgr083278@notagone.com или cmpiodwvexsk@yopmail.com.

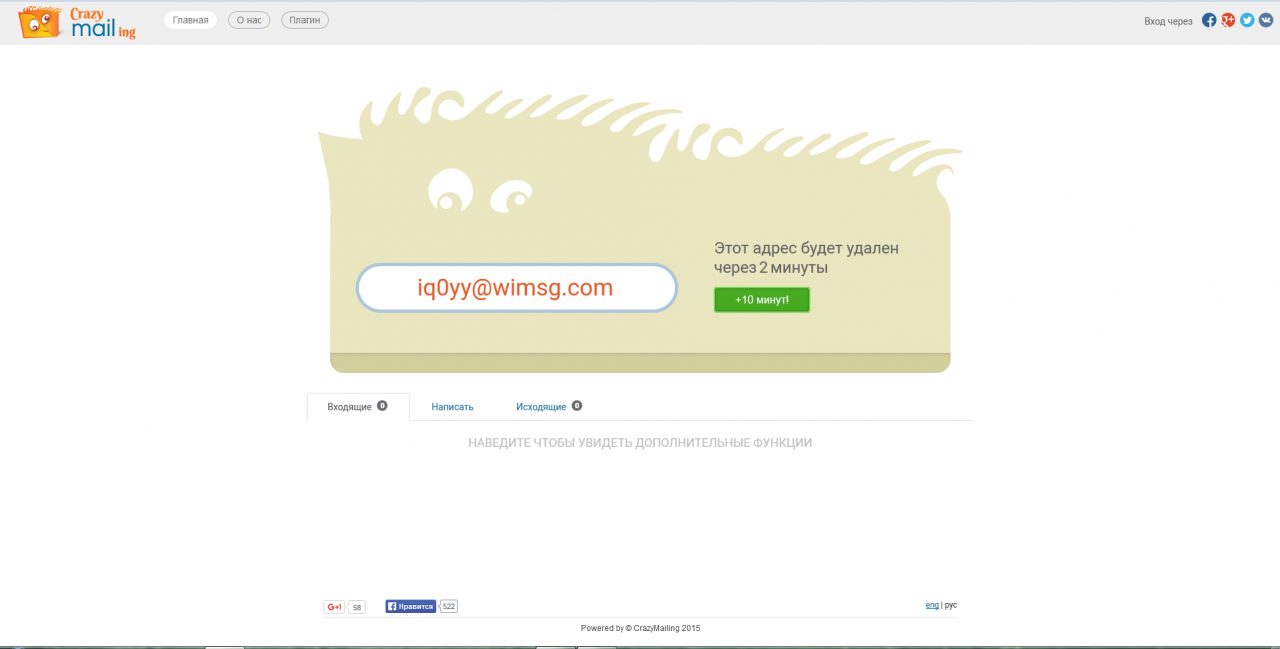

2.1 Сrazymailing

Сrazymailing

Сrazymailing — отличный сервис, который предоставляет временный почтовый ящик совершенно бесплатно. Я сам пользуюсь этим сайтом и меня он совершенно устраивает. Так какой же функционал он предоставляет?

- временный почтовый ящик (10 минут) с возможностью бесконечного продления (жмете на кнопку справа от вашего временного адреса — и добавляется еще 10 минут)

- возможность принимать, писать и пересылать сообщения.

- плагины для firefox/chrome, которые позволяют создать новый временный почтовый ящик «в один клик»

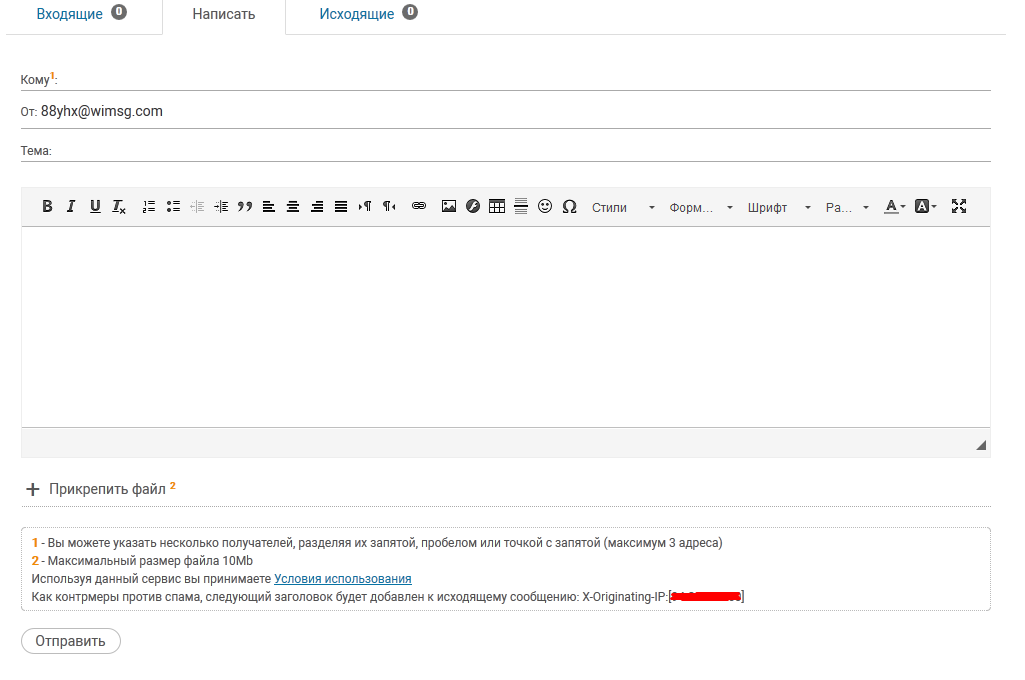

Также сайт имеет неплохой встроенный редактор и возможность прикрепить к письму файл до 10 мб. В целях предотвращения спама к каждому отправленному письму добавляется заголовок с ip-адресом отправителя.

Форма отправки письма

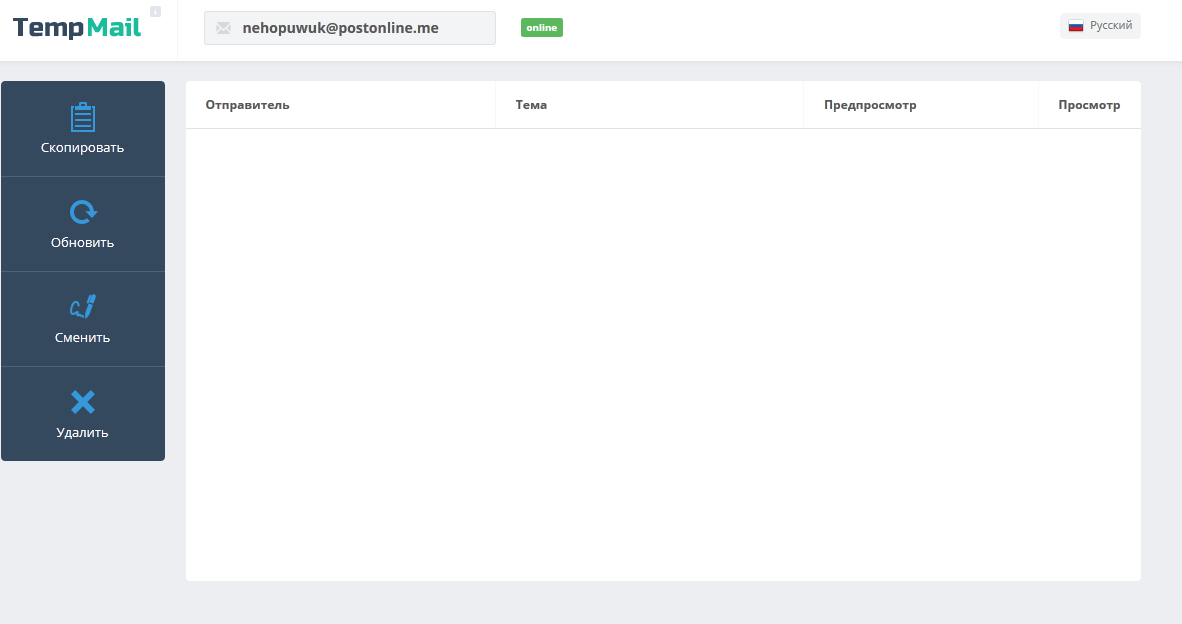

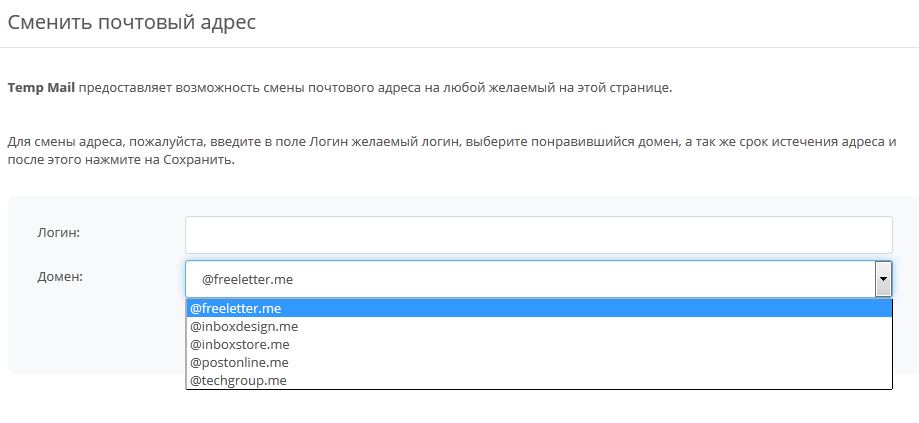

2.2 TempMail

TempMail

TempMail предоставляет временный почтовый ящик на 60 минут (с возможностью продления). Возможность отправки писем отсутствует. Приятно порадовала возможность ручного выбора имени почтового ящика и «человеческого домена».

Форма выбора домена

По истечении указанного времени, ящик можно убрать.В остальном — простой удобный сервис.

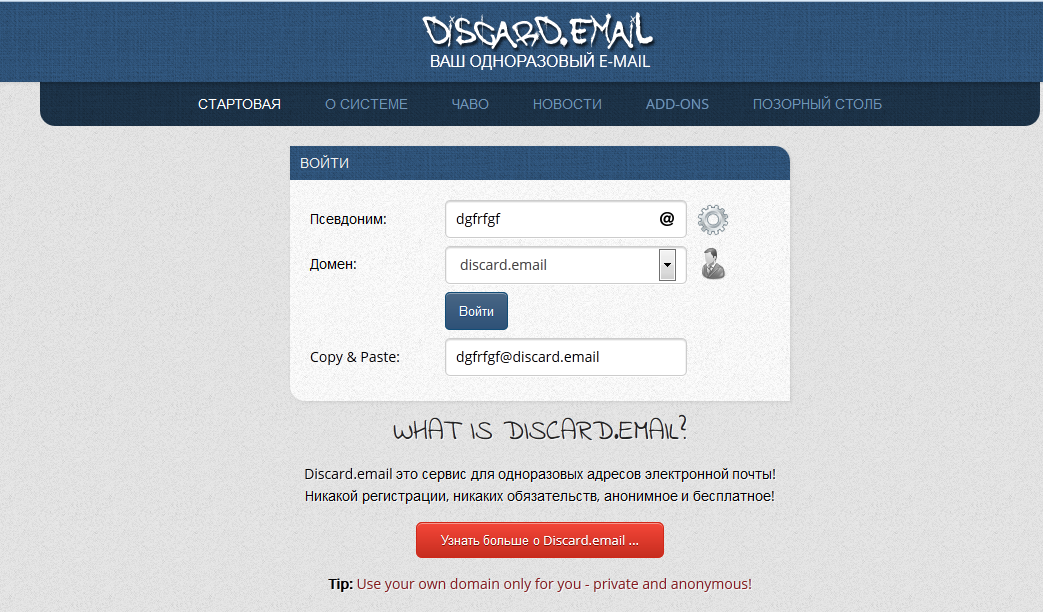

2.3 Discard.Email

Discard.Email—это на сегодняшний день самый «навороченный» сервис временной почты. Предоставляет выбор имени почтового ящика и домена. Доменов на выбор несколько десятков. Почта хранится 30 дней. Каковы же особености у этого сервиса?

Discard.Email

- Можно использовать на компьютере, планшете, смартфоне

- Получение текстовых и HTML электронных писем с вложениями

- Чтение, написание и ответ на письма

- Печать и сохранение полученного e-mail

- Письма хранятся 30 дней

- Доступны различные домены

- Некоторые домена позволяют установить парольную защиту

- Используй свой собственный домен — частно и анонимно

- Чтение поступающих писем в RSS или ATOM ленте

- Прямой доступ к созданному почтовому ящику из закладок

- Управление собственным спам-листом

- Быстрая доставка и получение писем

Как видите, список возможностей данного сервиса довольно велик=) Также Discard.Email имеет свой плагин для Firefox.

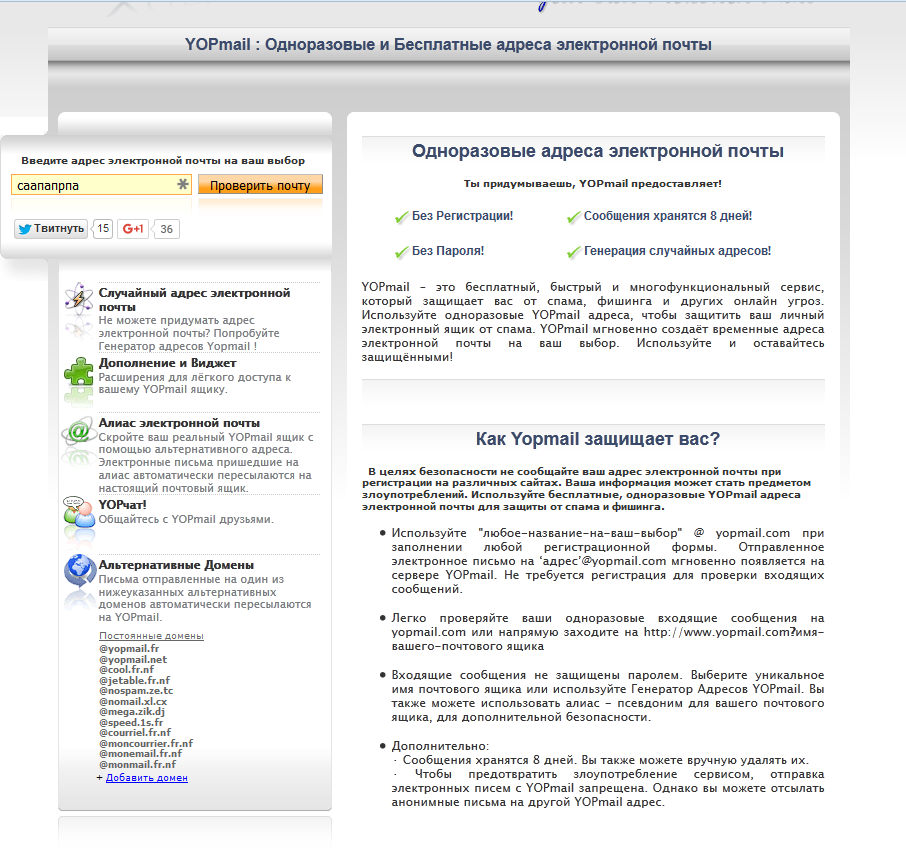

2.4 YOPmail

Сервис одноразовый электронных ящиков YOPmail.

YOPmail

- электронный ящик в домене yopmail.com на выбор

- генератор случайного электронного ящика

- дополнение для firefox и internet explorer и виджет для opera для быстрого доступа к почтовому ящику

- настройка автоматической пересылки с временного ящика на ваш основной адрес электронной почты

- альтернативные домены (все письма, пришедшие на ваш временный ящик в любом из альтернативных доменов автоматически пересылаются на ящик в домене yopmail.com)

- письма хранятся 8 дней

- электронный ящик без пароля — доступ к ящику по ссылке или имени почтового ящика

- свой собственный чат YOPmail

Как получить виртуальный номер для приема SMS.

Для получения СМС онлайн существуют специальные веб-сайты, которые предоставляют специальный виртуальный номер, на который вы можете получить СМС-сообщение. Получение SMS через Интернет можно использовать в первую очередь для повышения анонимности. Используя виртуальные номера, пользователь может избежать отслеживания в Интернете. Вот несколько примеров использования сервисов для получения SMS-сообщений.

- Для получения смс подтверждение онлайн.

- Смс онлайн через интернет можно использовать при регистрации в социальных сетях, одноклассники, вконатке и т.д.

- Также прием смс онлайн может понадобится при регистрация почтовых ящиков.

3.1 Sellaite

Начнем с сайта Sellaite. Этот сайт позволяет вам получать SMS онлайн бесплатно, используя любой из доступных в то время номеров. Сервис не требует регистрации. Чтобы получать смс онлайн, перейдите на страницу сайта и нажмите на доступный номер.

Помните, что предоставленный вам номер для SMS может измениться в любой момент. Поэтому регистрируйте в нем только то, что не требует дальнейшего подтверждения и ссылку на номер.

3.2 Receive-SMS-Online

Следующий сайт Receive-SMS-Online. Среди возможных виртуальных номеров часто встречаются российские и украинские номера. Что может быть очень полезно для нашей аудитории. Для получения СМС регистрация не требуется. Входим, выбираем номер и отправляем смс.

3.3 FreeOnlinePhone

FreeOnlinePhone — сайт предлагает онлайн-номера для приема SMS. Русских номеров замечено не было, но сайт по-прежнему стабильно работает.

3.4 ReceiveSMSOnline

ReceiveSMSOnline — еще один сервис, предлагающий виртуальный номер бесплатно. Были задержки с тестированием этой услуги. С одного источника SMS ушло около 20 минут, с другого около 30.

3.5 ReceiveFreeSMS

Следующая услуга — ReceiveFreeSMS. Предлагает бесплатный виртуальный номер. И не номер, а целая куча виртуальных номеров из разных стран.

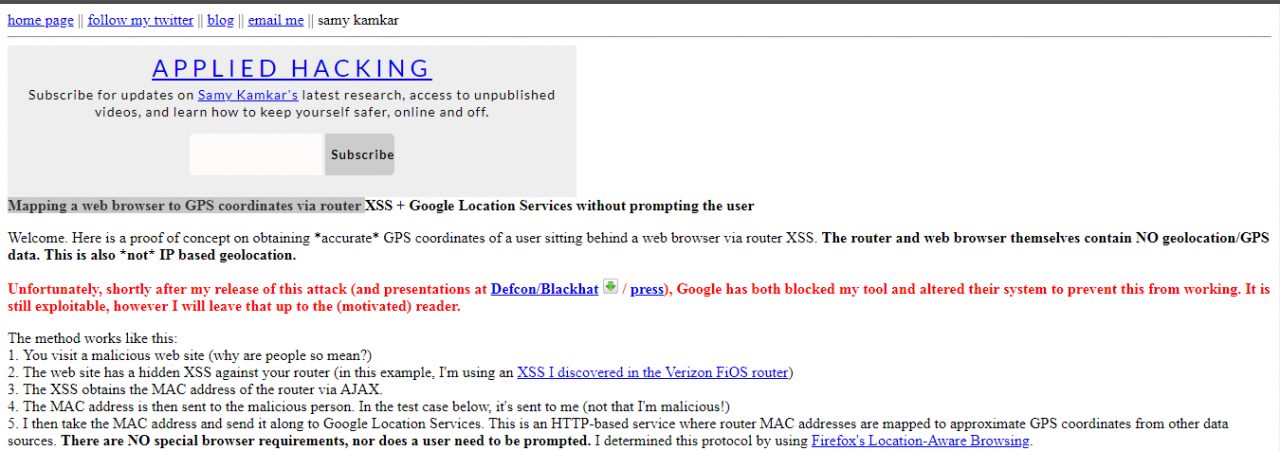

4. Вводим запрет на определение местоположения по MAC адресу.

Сейчас речь пойдет о том как узнать местоположение человека по MAC-адресу его сетевой карты.

Карты Google — это служба, устанавливаемая по умолчанию, что, очевидно, означает: либо вы используете устройство и даете согласие на получение географических данных старшему брату, либо отказываетесь от использования мобильного устройства. И решать вам.

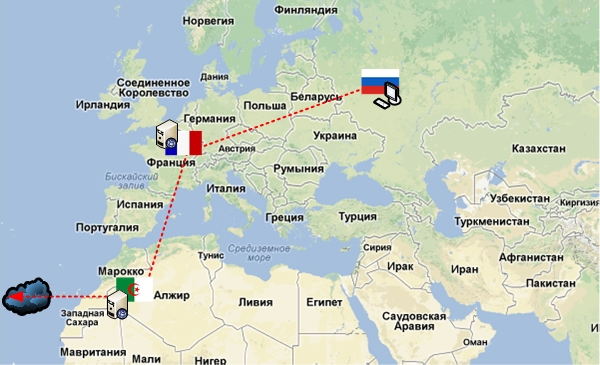

Мы узнаем географическое положение, используя Mapping a web browser to GPS coordinates via router. Заходим на сайт и внизу видим вот такое ничем не примечательное окошко, куда мы будем вводить MAC-адрес нашего роутера.

После ввода, через пару секунд появится знакомый нам всеми интерфейс сервиса Гугл Карты (Google Maps), на котором практически с точностью до нескольких метров точкой будет указано местоположение вашего роутера.

Как защититься?

Отрубайте всю геолокацию, не юзайте Google Maps и не привязывайте свои фотки к геопозиции.

5. Есть ли вероятность утечки данных на VPN?

Каждый пользователь может убедиться, насколько эффективно выбранный VPN-сервис обеспечивает конфиденциальность данных — скрывает ли он ваш реальный IP-адрес, ваше фактическое местоположение и данные об используемом интернет-провайдере. Ожидается, что с помощью VPN весь трафик, отправленный и полученный по зашифрованному каналу, будет хорошо защищен. Это включает в себя ваш реальный IP-адрес, ваше фактическое местонахождение и информацию об интернет-провайдере, которого вы используете. Если эта информация доступна сторонним ресурсам, то отслеживание вашей активности не сильно ограничено, и данные о ваших действиях могут использоваться не только в рекламных целях.

5.1 Проверяем IP-адрес

IP-адрес — это уникальный номер, присвоенный маршрутизатору поставщиком услуг Интернета. Все устройства, подключенные к домашней сети, получают собственный внутренний IP-адрес: компьютеры, смартфоны, игровые консоли, смарт-устройства и т. д. В данном случае нас интересует публичный внешний IP-адрес.

IP-адреса обычно связаны не только с интернет-провайдерами, но и с конкретными местоположениями. Если сторонний сервис получает ваш IP-адрес, он может приблизительно определить ваше местоположение.

IP-адреса представлены в нескольких форматах: версия IPv4 (четвертая версия интернет протокола), например, 172.16.254.1, или IPv6, например 2001:0db8:0012:0001:3c5e:7354:0000:5db1.

Чтобы узнать свой IP-адрес, введите «мой IP-адрес» в Яндексе или воспользуйтесь сторонними сервисами, например whatismyipaddress.com, whatismyip.com или 2ip.ru. Некоторые сервисы не только показывают сам адрес, но и указывают ваше местоположение, определяемое вашим IP-адресом.

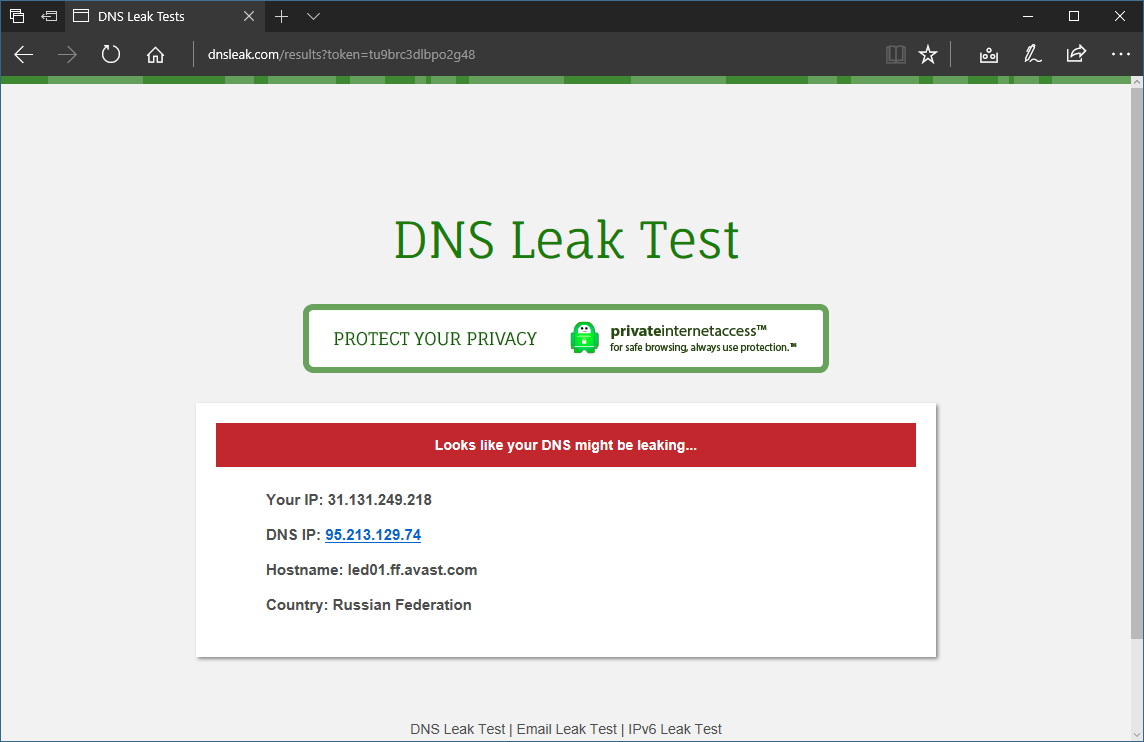

5.2 Проверяем утечку DNS

Система доменных имен (DNS) позволяет преобразовывать IP-адреса в знакомые доменные имена. Пользователь вводит доменное имя в браузере, и DNS разрешает подключение к соответствующему IP-адресу домена веб-сервера. У интернет-провайдеров есть свои собственные DNS-серверы, чтобы упростить процесс преобразования — в результате они получают другой способ отслеживания пользователей.

Фактически, использование VPN означает то, что теоретически ваш интернет трафиком будет перенаправлен на анонимные DNS-сервера. Если ваш браузер просто отправляет запрос вашему интернет-провайдеру, есть утечка DNS.

Есть простые способы проверить утечку DNS с помощью сервисов Hidester DNS Leak Test, DNSLeak.com или DNS Leak Test.com. Эти сайты возвращают информацию о вашем IP-адресе и владельце используемого DNS-сервера. Если в результатах отображается услуга вашего интернет-провайдера, происходит утечка DNS.

Проверка утечки DNS

Защита от утечки

При обнаружении утечки есть несколько возможных вариантов дальнейших действий. Прежде всего, вы можете изменить службу VPN на такую, которая предотвращает утечку DNS.

Вы также можете изменить DNS-серверы, которые использует ваш маршрутизатор при отправке запросов в Интернет. Вы можете использовать альтернативные службы DNS: Google Public DNS, Comodo Secure DNS, Norton ConnectSafe или OpenDNS.

6. Проверяем короткую URL-ссылку на безопасность

Полный путь исходной ссылки маскируется сокращением URL-ссылки, и её истинное назначение становится неизвестным. Из этого условия возникает необходимость проверки сокращенных URL-адресов для обеспечения безопасности.

В чем проблема?

Сокращенные ссылки незаменимы в приложениях, которые накладывают ограничения на количество символов. Популярный сервис микроблогов Twitter имеет ограничение в 280 символов для каждого сообщения. Служба сокращения T.co сокращает длину ссылок до 23 символов и может использоваться только пользователями платформы. В ссылках используется доменное имя t.co. Это позволяет Twitter подсчитывать клики по каждой ссылке и проверять наличие вредоносного контента. Twitter сам проверяет сокращенные URL-адреса на безопасность вредоносных сайтов, занесенных в черный список. Если ссылка указывает на возможное вредоносное содержимое, Twitter отображает предупреждение.

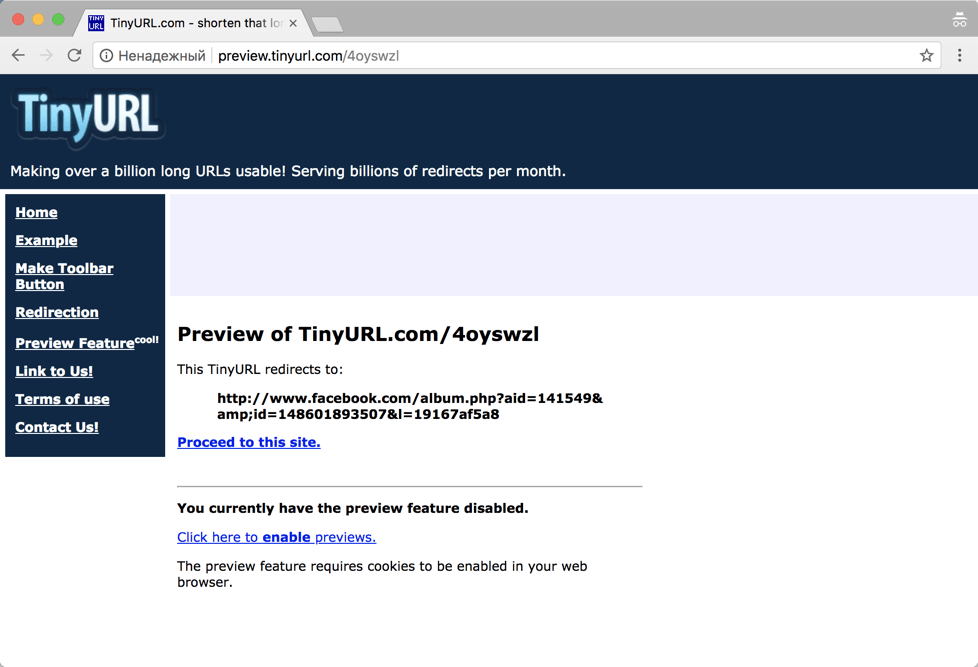

6.1 TinyURL

TinyURL также предоставляет функцию предварительного просмотра. При создании TinyURL ссылка предварительного просмотра доступна на странице ссылки. Добавьте префикс «превью» перед ссылкой TinyURL, чтобы проверить целевой URL.

TinyURL

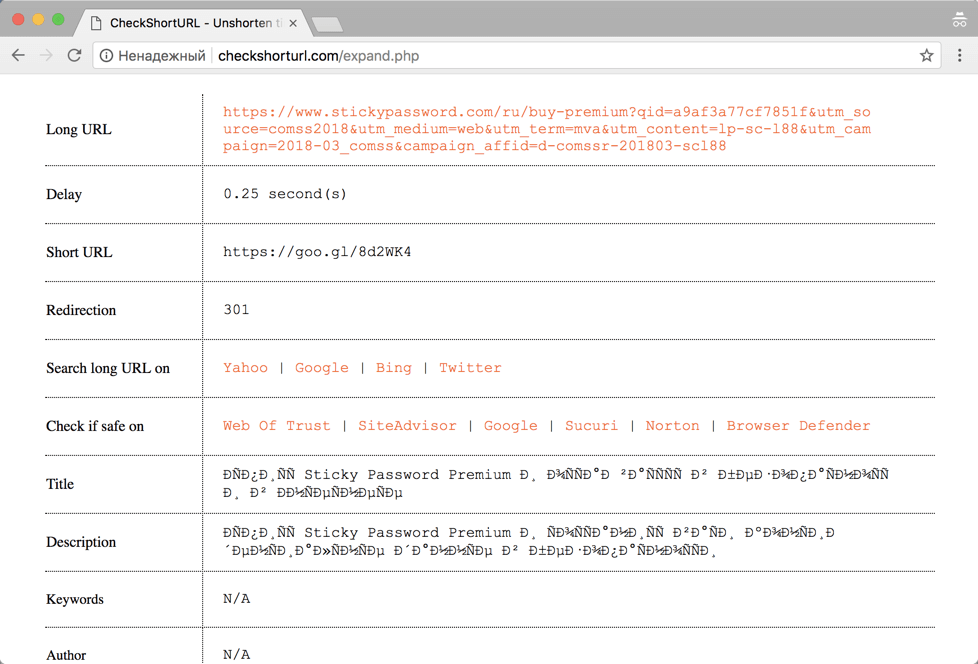

6.2 CheckShortURL

Ссылки t.co, Bitly или TinyURL предоставляют некоторые гарантии безопасности. Но как насчет ссылок, созданных другими сокращателями? Многие сайты предлагают метод проверки сокращенных URL-адресов в целях безопасности. Один из таких сайтов — CheckShortURL. Он поддерживает большинство популярных сервисов сокращения ссылок. Введите короткую ссылку в поле поиска и нажмите «Развернуть».

CheckShortURL

Исходная ссылка назначения отображается на странице результатов. Вы можете проверить безопасность ссылки перед ее посещением с помощью общедоступных сервисов, таких как Norton Safe Web.

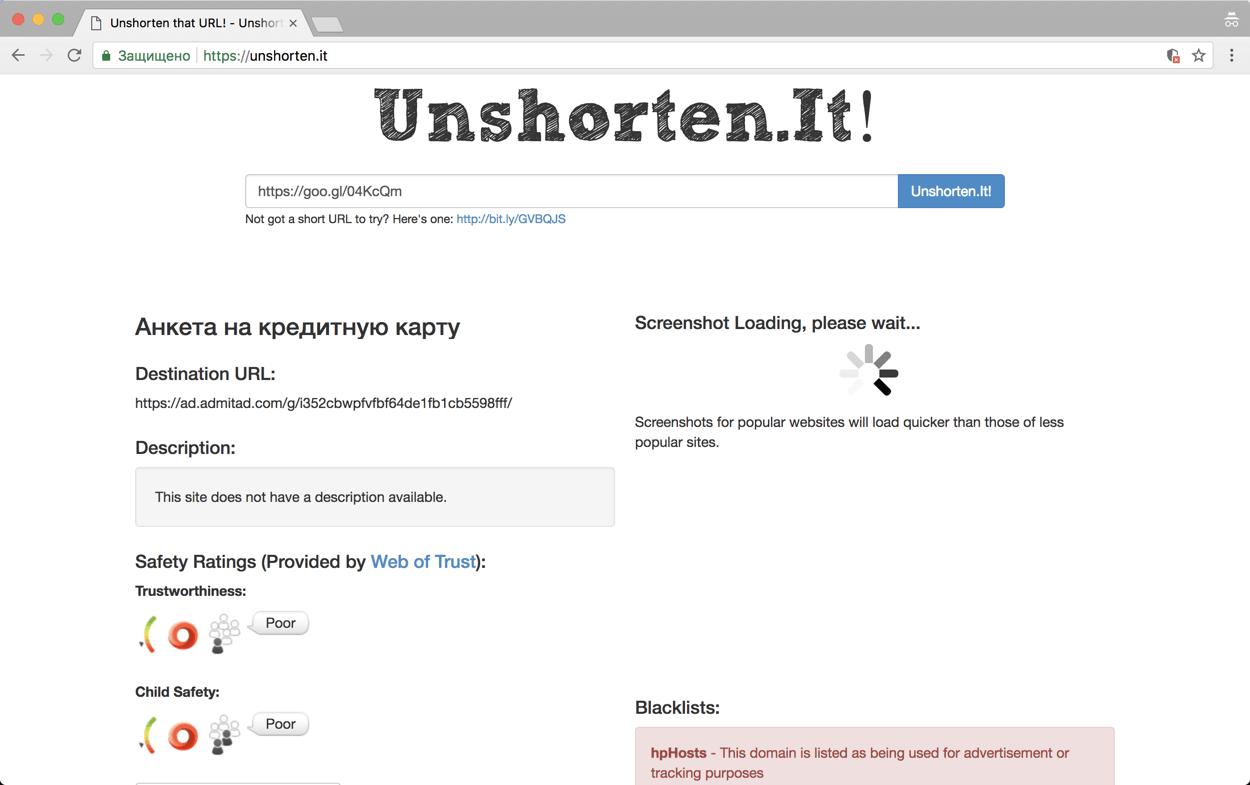

6.3 Unshorten.It

Другой сайт для просмотра сокращенных адресов ссылок Unshorten.It!. Введите сокращенную ссылку в поле поиска, затем нажмите кнопку «Развернуть».

7. Защита от от веб-майнинга?

Криптоджекинг — это новый вид интернет-угроз. Этот термин относится к случаям, когда веб-сайты используют вычислительную мощность устройств посетителей сайта для майнинга криптовалют.

Самая большая проблема с криптоджекингом заключается в том, что цифровые валюты добываются против воли пользователя. Сайты тайно запускают скрипты майнеров для использования ресурсов компьютеров посетителей. У пользователей часто нет возможности отказаться от этого процесса, и они даже не понимают, что происходит.

Многие веб ресурсы используют для монетизации скрипты майнеров. Операции по майнингу криптовалюты происходят в фоновом режиме и не мешают загрузке основного контента сайта. Расширения браузера также могут загружать криптомайнеры. Они работают в фоновом режиме, как сценарии.

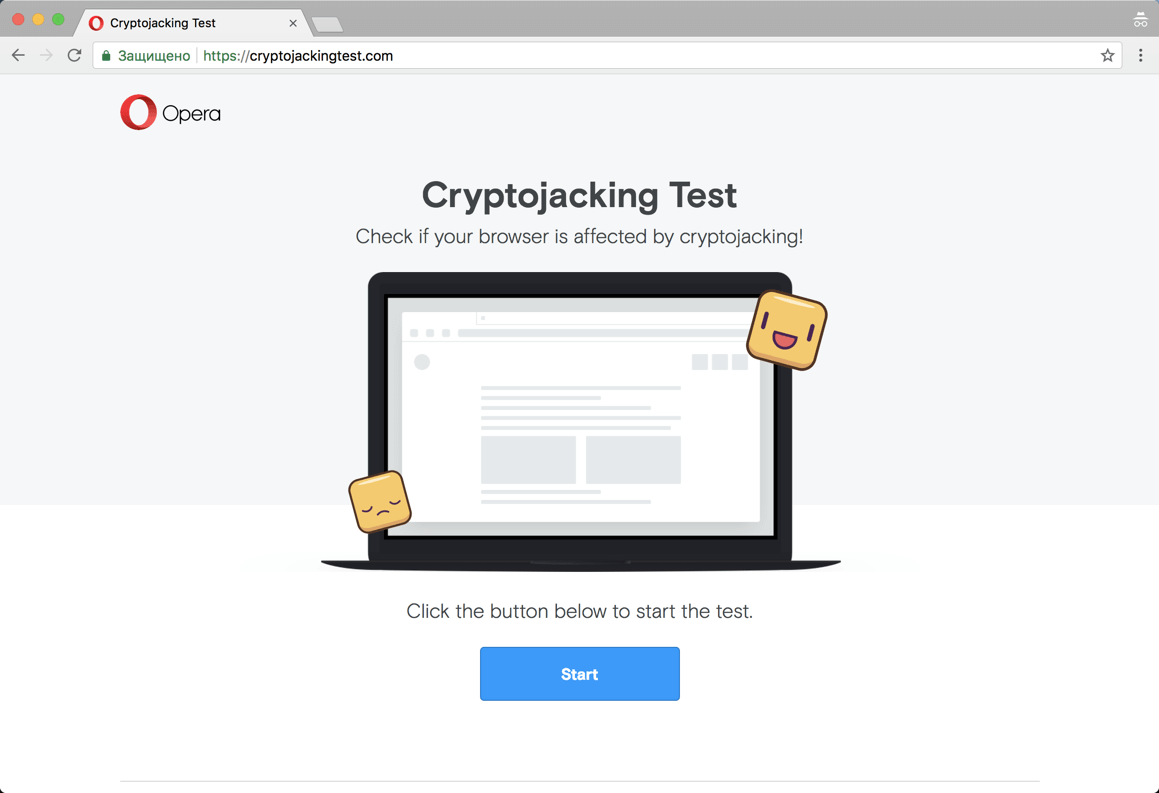

Проверяем браузер

Этот веб-сайт — https://cryptojackingtest.com/ создали инженеры Opera Software. Он позволяет вам проверить эффективность защиты вашего браузера от криптомайнеров.

Сайт cryptojackingtest.com

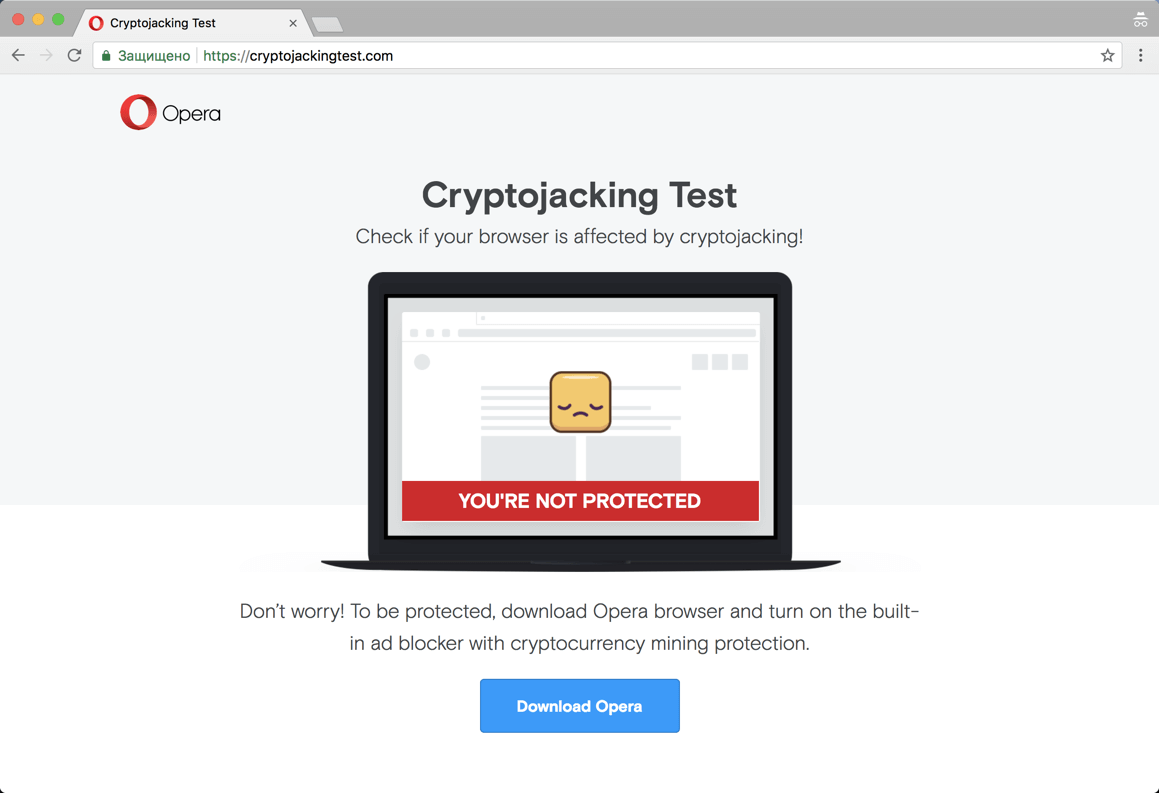

Посетите веб-сайт и нажмите кнопку Start, чтобы запустить тест. Процесс майнинга займет несколько секунд. В результате вы точно будете знать, защищен ли ваш браузер от веб-майнеров или нет.

Результат проверки

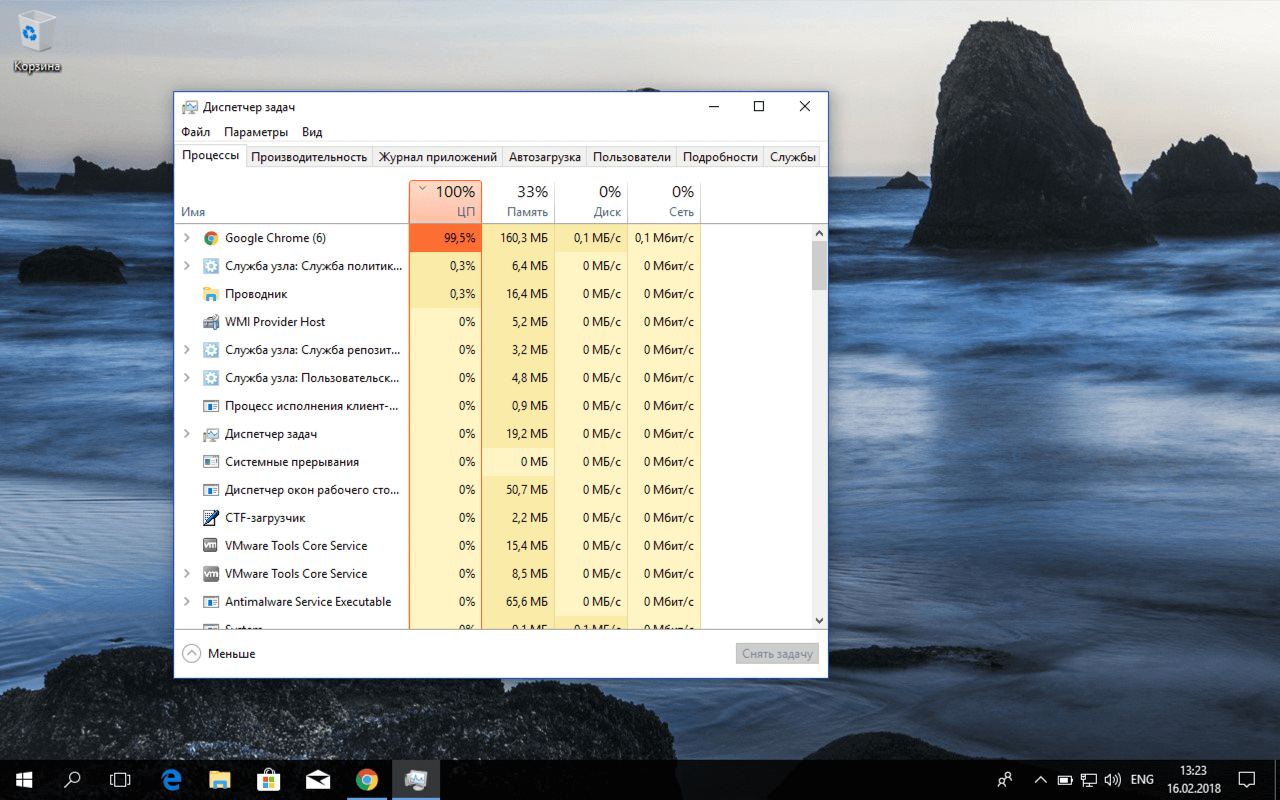

Обнаружение майнера в Google Chrome

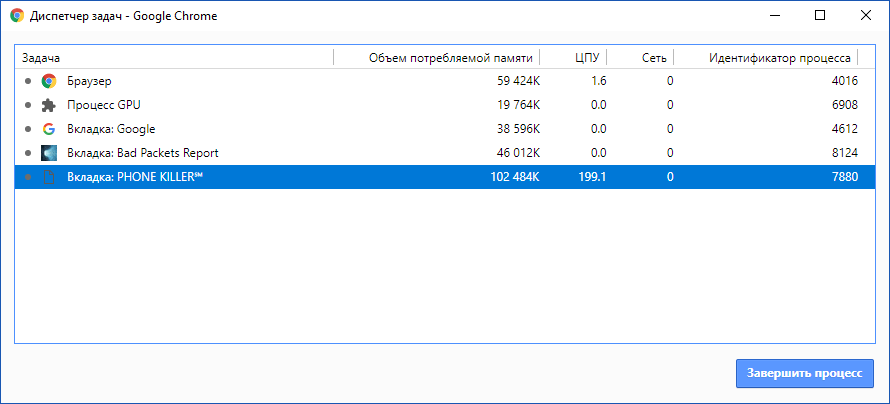

Многие пользователи часто и не подозревают, что их компьютер используется для нежелательного майнинга. Типичными признаками этого процесса являются замедление работы компьютера, его зависание или даже принудительный перезапуск. Если вы переключитесь на Диспетчер задач в Windows, вы обнаружите, что процессы Chrome потребляют неожиданно большой объем ресурсов ЦП.

Веб-майнер в Google Chrome

Таким образом вы действительно сможете распознать странное поведение Chrome, но не сможете выяснить дополнительную полезную информацию: какое расширение или вкладка использовали все свободные ресурсы процессора. К счастью, Google предлагает встроенный инструмент под названием Диспетчер задач, который поможет вам в этом разобраться.

Определяем, какие сайты потребляют много ресурсов процессора

Если в вашем браузере Google Chrome используется слишком много ресурсов ЦП, первое, что нужно сделать, — это определить, является ли причиной этой ситуации сайт или установленное расширение. В нашем примере мы открываем тестовый сайт, созданный порталом Badpackets, который содержит встроенный веб-майнер CoinHive, который использует до 100% доступных ресурсов ЦП.

Запустить Диспетчер задач в Chrome можно с помощью горячей клавиши Shift + Esc или в основном меню: меню Chrome > Дополнительные инструменты > Диспетчер задач.

Веб-майнер CoinHive

По завершении запуска инструмент покажет перечень всех выполняемых процессов и уровень потребления ресурсов ЦП. Для каждого сайта, расширения, внутреннего процесса или субфрейма в списке показан отдельный процесс. Пользователь может проверить список и определить, какой сайт нерационально использует больше всего ресурсов ЦП. Чтобы закрыть эту вкладку, выберите ее из списка и нажмите кнопку «Завершить процесс». После этого нормальная работа компьютера будет восстановлена и будет полезно добавить вредоносный сайт в черные списки антивируса или блокировщика рекламы.

Как защититься от майнинга?

Пользователям, которые оказались не защищены, можно дать несколько рекомендаций:

- Используйте браузерные расширения для защиты против JS-скриптов майнеров. Например, NoScript и uMatrix.

- Используйте браузер Opera со встроенным контент-фильтром или антибаннеры для Google Chrome, Mozilla Firefox и Microsoft Edge.

- Используйте антивирус для защиты против скриптов майнеров. Например, Kaspersky Free и Norton Security.

- Установите расширение против майнеров. Например, расширение No Coin, доступное для Google Chrome, Mozilla Firefox и Opera.

- Отключите JavaScript на сомнительных сайтах.

Заключение

В конце концов, можно сказать, что вы не можете удалить оставленные отпечатки, но можете принять меры профилактики. Это сохранит ваши данные в безопасности. Если вы знаете обо всех возможных рисках, вы можете их избежать. Вы можете начать с малого. Установите, например, блокировщик рекламы, используйте приложения с сквозным шифрованием и посещайте только HTTPS-сайты. Сделав эти маленькие шаги, вы почувствуете огромную разницу.