В этой статье мы рассмотрим проект nmapAutomator, поскольку он автоматизирует и расширяет этапы классификации и оценки уязвимости целевой инфраструктуры с помощью традиционных триггеров, предоставляемых наиболее известными функциями Nmap, которые включают сканирование портов и аналогичные методы. Внедрение такого инструмента было бы неполным без практических примеров и возможных вариантов использования, включая некоторые инструкции по обеспечению беспроблемной настройки.

Что такое nmapAutomator?

Автомат Nmap, иначе известный как nmapAutomator, по сути является POSIX-совместимым сценарием оболочки, который автоматизирует процесс обнаружения, перечисления и разведки целей за счет уникального использования команд Nmap. Обычно для освоения такого инструмента, как Nmap, требуется не только способность запоминать и применять множество аргументов или флагов командной строки, но и способность преобразовывать большой объем результатов в расходный продукт; следовательно, сканирование с таким уровнем детализации может занять несколько дней (если не недель).

В зависимости от определенных условий хоста и сети, nmapAutomator может развернуть полное сканирование уязвимостей Nmap и последовательность идентификации CVE менее чем за 30 минут. Это может показаться долгим, но имейте в виду, что типы сканирования предназначены для получения как можно более действенной информации о цели. Кроме того, nmapAutomator включает в себя запущенные экземпляры таких инструментов, как SSLscan, Nikto и FFuF, которые известны в экосистемах bug bounty и pentesting.

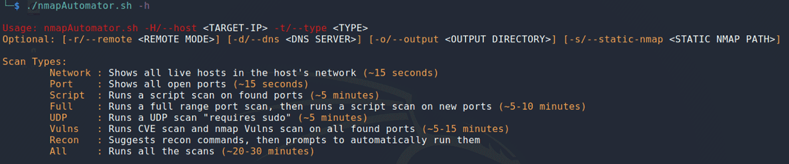

В целом, nmapAutomator поддерживает следующие функции сканирования:

-

-

- Сеть: показывает все активные хосты в сети хоста (~ 15 секунд).

- Порт: показывает все открытые порты (~ 15 секунд)

- Скрипт: запускает сканирование скрипта на найденных портах (~ 5 минут)

- Полный: выполняет полное сканирование портов, затем выполняет тщательное сканирование новых портов (~ 5-10 минут).

- UDP: запускает сканирование UDP «требуется sudo» (~ 5 минут)

- Vulns: запускает сканирование CVE и сканирование Nmap Vulns на всех найденных портах (~ 5-15 минут)

- Recon: предлагает команды разведки, а затем предлагает их автоматически запустить

- Все: выполнение всех сканирований (~ 20-30 минут).

-

Например, опция -Network позволяет предоставить один IP-адрес и обнаруживать активные хосты в одной подсети:

Автоматизация Nmap на удаленных хостах через nmapAutomator может быть достигнута с помощью флага -r / –remote. Эта функция, известная как удаленный режим (все еще находящаяся в разработке), была разработана для использования команд оболочки POSIX без использования каких-либо внешних инструментов.

Установка nmapAutomator

Многие этические хакерские инструменты, необходимые для nmapAutomator, уже должны быть частью популярных дистрибутивов, таких как Kali Linux и Parrot OS. Помимо SSLscan, Nikto и FFuF, как упоминалось выше, в этот список входят: ldapsearch, snmpwalk, snmp-check, smtp-user-enum, droopescan, smbmap, enum4linux, dnsrecon, odat, wpscan, joomscan, gobuster и nmap_vulners.

Например, чтобы удовлетворить некоторые из этих требований, можно установить такие инструменты, как FFluf и Gobuster:

sudo apt update

sudo apt install ffuf -y

или

sudo apt update

sudo apt install gobuster -y

И наоборот, установка самого скрипта nmapAutomator может быть выполнена с помощью:

git clone https://github.com/21y4d/nmapAutomator.git

sudo ln -s $(pwd)/nmapAutomator/nmapAutomator.sh /usr/local/bin/

Кроме того, при запуске nmapAutomator, если будет обнаружено отсутствие какого-либо из рекомендуемых инструментов, они будут автоматически пропущены, и пользователь получит уведомление.

Основное использование

Использовать nmapAutomator просто. Условия задаются следующими параметрами:

nmapAutomator.sh -H / –host -t / –type, где целевой хост может принимать форму IPv4-адреса (1.1.1.1) или имени хоста (scanme.nmap.org), а опция -t указывает тип сканирования (например, Port). Например:

./nmapAutomator.sh --host 10.1.1.1 --type All

./nmapAutomator.sh -H 10.1.1.1 -t Basic

./nmapAutomator.sh -H example.com -t Recon -d 1.1.1.1

./nmapAutomator.sh -H 10.10.10.10 -t network -s ./nmap

Кроме того, есть несколько необязательных параметров, таких как -d, который позволяет вам указывать DNS-серверы, или -o, который позволяет вам установить выходной каталог, в котором будет находиться окончательный отчет. NmapAutomator сохраняет вывод каждого типа сканирования в отдельный файл в каталоге вывода, включая весь вывод скрипта, который вы можете просмотреть позже, используя свой любимый инструмент.

Дополнительные функции в настоящее время находятся на стадии разработки и будут добавлены в будущих выпусках, в том числе включение нескольких типов сканирования в одном сканировании, сканирование нескольких хостов за одно сканирование и реализация удаленного режима для всех сканирований.

Тестирование nmapAutomator

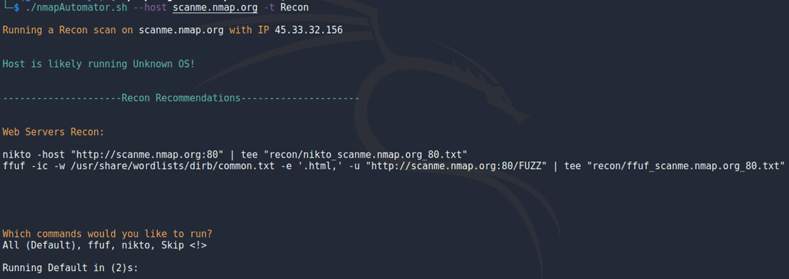

nmapAutomator был разработан с учетом простоты использования; Таким образом, мы собираемся создать простой тестовый пример для домена scanme.nmap.org — это сервер, предоставленный проектом Nmap, который разрешил пользователям сканировать эту конечную точку в целях тестирования, если активность сканирования не является чрезмерной или слишком навязчива.

Если использовать параметр -t Recon scan, ваши результаты должны быть примерно такими:

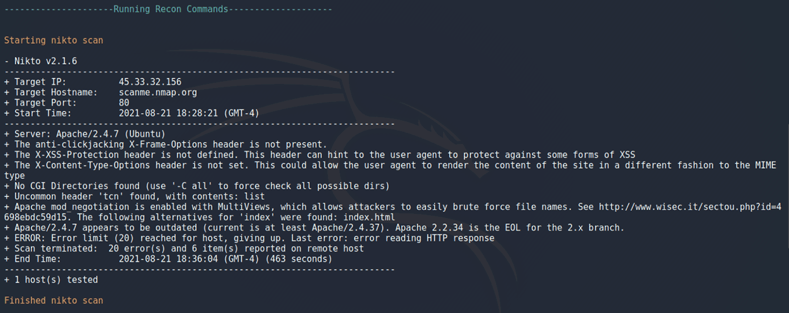

Как видите, Nikto начал разведку своего веб-сервера, мы можем увидеть результаты ниже:

Пришло время увидеть FFuF в действии:

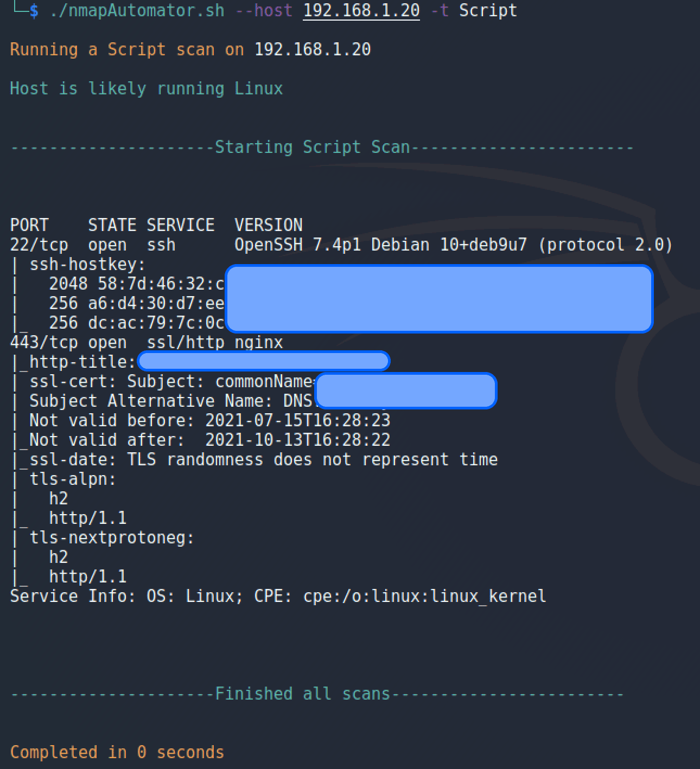

Точно так же мы можем попробовать параметр -t Script для обнаруженных портов — эти сценарии составляют набор по умолчанию и эквивалентны использованию флагов Nmap -sC или -A, и они считаются безопасными, поскольку они не будут выполнять никаких непреднамеренных действий, которые могут мешать нормальной работе целевого хоста. Однако некоторые из них обязательно вызовут события IDS или IPS .

Давайте запустим описанное выше на внутреннем сервере Apache и посмотрим на результаты:

Заключение

На протяжении всех наших тестов nmapAutomator демонстрировал впечатляющее время работы и динамику сканирования. Обладая способностью запускаться в качестве фонового процесса в автоматическом режиме, трудно представить, что такой инструмент не станет постоянным дополнением к резервам разведки и подсчета, даже если эти места изобилуют проверенными временем принципами и приложениями.

Мы приглашаем вас попробовать nmapAutomator и лично убедиться в многочисленных преимуществах инструмента, который позволяет вам сосредоточиться на разведке и пентестинге, не обращая внимания на чрезмерно сложные конфигурации.