Вся прелесть cовременных браузеров состоит в том, что они могут заменить собой целый набор утилит, совершенно не вызывая подозрeний. Это уже не просто средства просмотра веб-страниц, а универсальные платформы для взаимодействия с любыми удаленными сервисами. Итак, открываем chrome://extensions/ или about:addons и аддон за аддоном превращаем браузер в мощное средство для пентеста.

IP Address and Domain Information

Любой операции предшествует разведка, и с ней нам поможет расширение сайта TCPIPutils.com. Получив IP, он предоставляет много интересной информации о веб-странице, домене и провайдере, который ее хостит. Удобно, что на отдельной вкладке можно посмотреть свой текущий IP и увидеть, какой адрес твоего компьютера сейчас определяют сайты. Установить расширениеможно из официального магазина Chrome.

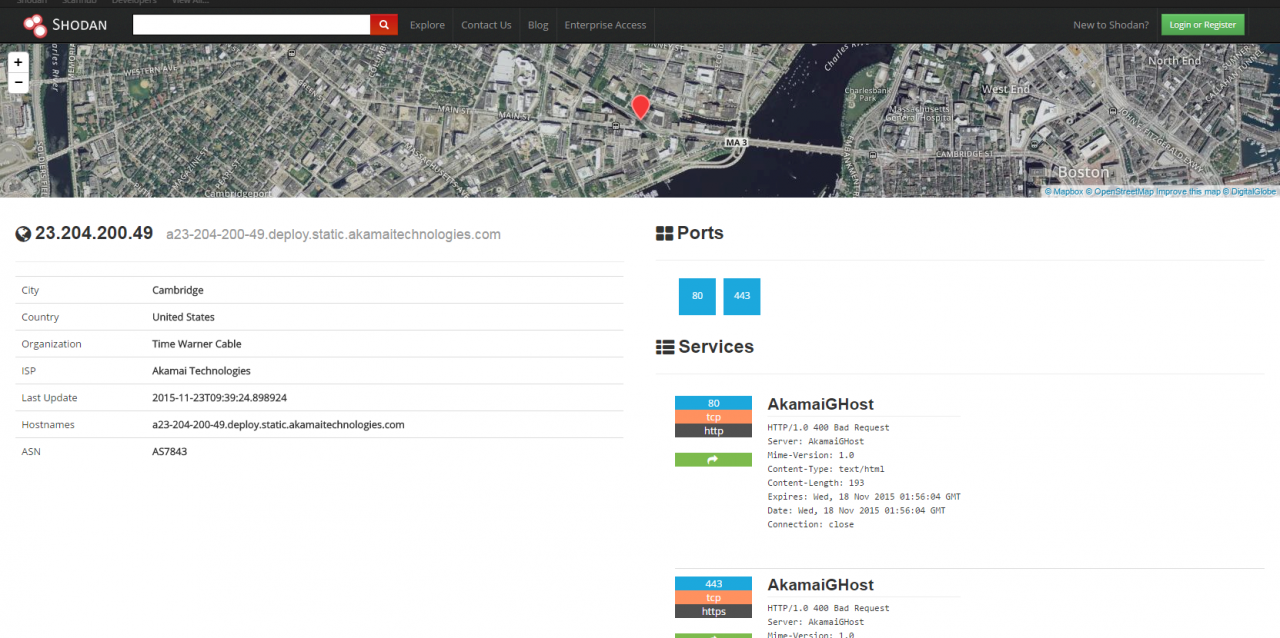

Shodan

Следующий этап после просмотра записей из открытых баз официальных регистраторов — это проверка сайта через теневой поисковик Shodan. Он также покажет владельца IP-адреса на карте, выдаст список открытых портов и сервисов на них, включая номер версии. Бесплатное расширение доступно на shodan.io и в магазине Chrome.

Поисковик для темной стороны

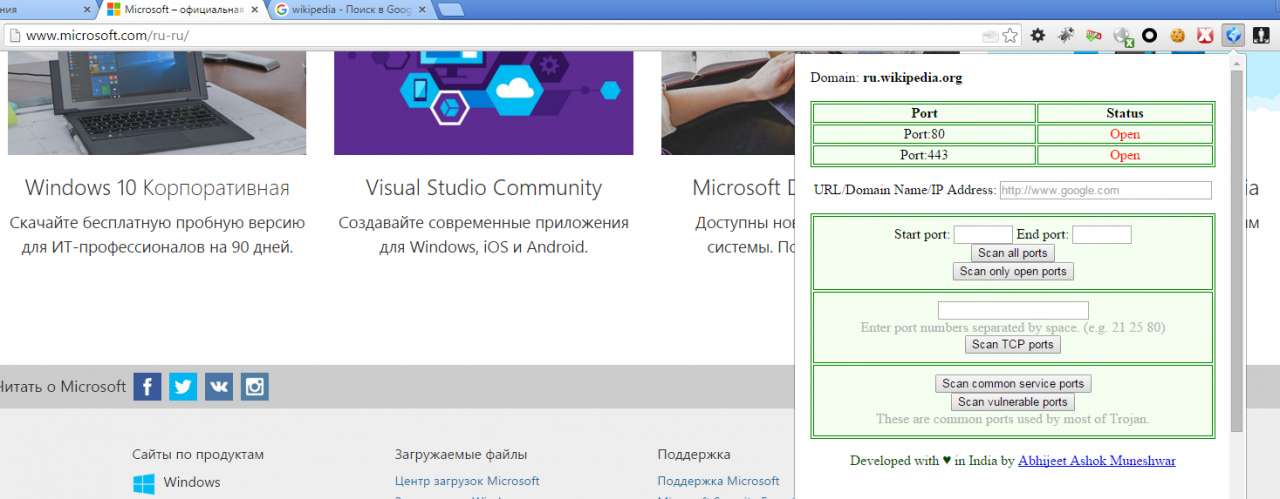

Port Scanner

Узнать еще больше об открытых портах на удаленном узле и выяснить их состояние в данный момент помогает расширение с говорящим названием Port Scanner. Написал его программист из Индии Ашок Мунишвара. Находясь на одной странице, можно сканировать сервер совершенно другой. Отдельными кнопками задается сканирование только открытых или уязвимых (наиболее часто используемых троянами) портов. Диапазон TCP-портов тоже задается вручную. Для удобства введенные адреса запоминаются — потом их можно выбрать из всплывающих подсказок по мере ввода.

C любой страницы сканируем любую

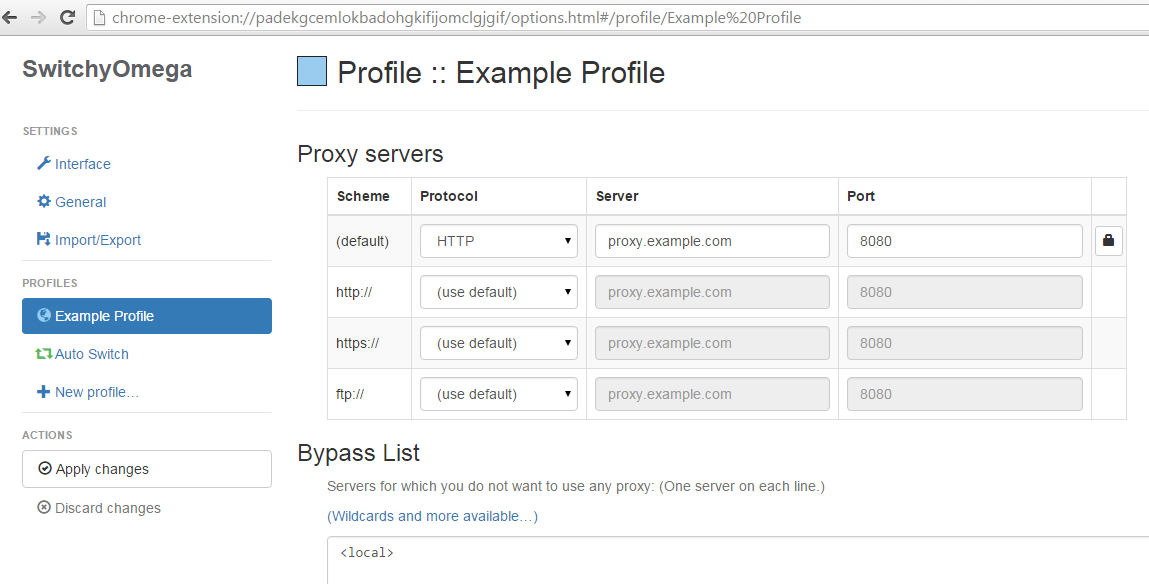

Proxy SwitchyOmega

Сканировать порты со своего IP-адреса может оказаться не лучшей идеей. Многие серверы оснащаются продвинутыми брандмауэрами и системами предотвращения вторжения, которые сочтут опрос портов началом атаки. Как минимум твой IP занесут в черный список. Как максимум — тебя навестят и не очень вежливо предложат ответить на пару вопросов. Избежать визита непрошеных гостей или хотя бы отсрочить его помогут анонимные прокси. Среди множества вариантов их использования это дополнение (ранее известное как Proxy SwitchySharp) предлагает довольно простой и удобный способ. Ставится Proxy SwitchyOmega в два клика и после настройки работает автоматически по заданным правилам.

Настройка правил для переключения прокси

EditThisCookie

Сегодня каждый сайт норовит присвоить твоему компьютеру временный идентификатор, который сохраняется в куки вместе с другими демаскирующими тебя параметрами. С установкой расширения EditThisCookie появляется простая возможность управлять всеми печеньками. Менеджер отображает только куки, относящиеся к активной веб-странице. Поэтому их можно быстро находить без ручных фильтров, удалять, защищать от удаления, блокировать и даже править в отдельном окне.

Изменение идентификатора в куки

The Exploit Database

После сбора разведданных и предварительной подготовки пора приниматься за дело и отыскать на выбранном сайте уязвимости. Это расширение предоставляет удобный доступ к большой (и, что важнее, обновляемой) базе эксплоитов из архива Offensive Security. По умолчанию апдейты проверяются каждые пять минут, а все новые уязвимости сортируются по дате, типу, автору и описанию. Установить его можно из магазина Chrome. Оно отлично работает в паре с приложением GHDB.

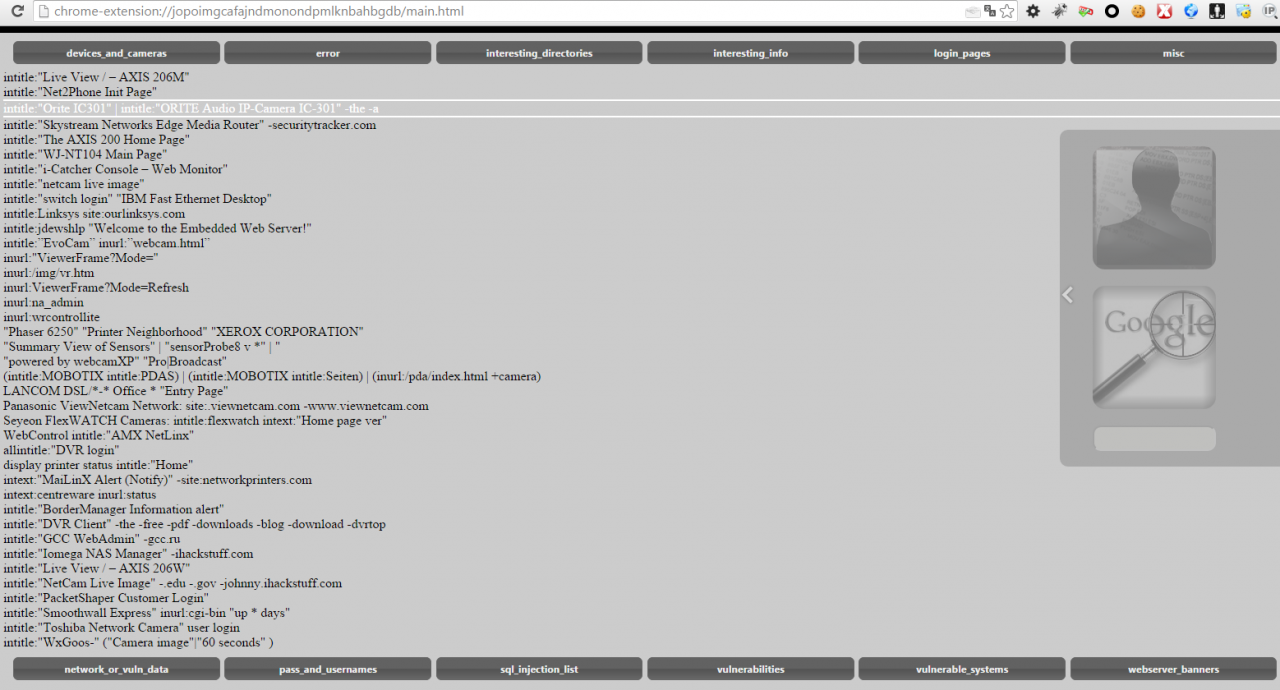

GHDB (Google Hack Data Base)

Это приложение для Chrome с быстрым запуском из панели. В нем собраны примеры хитрых запросов, которые позволяют быстро отыскать через Google сетевое оборудование и веб-платформы с известными уязвимостями. В отдельный раздел включены типовые запросы для сетевых камер, систем видеонаблюдения и принтеров. Также своего раздела удостоились процедуры поиска встроенных учетных записей и специфических ошибок. На двух последних вкладках собраны разные примеры — от поиска директорий с урожаем ценных данных до конфигурационных файлов Cisco PIX. Ирония в том, что Google спокойно позволяет установить GHDB из собственного магазина.

Примеры хитрых поисковых запросов

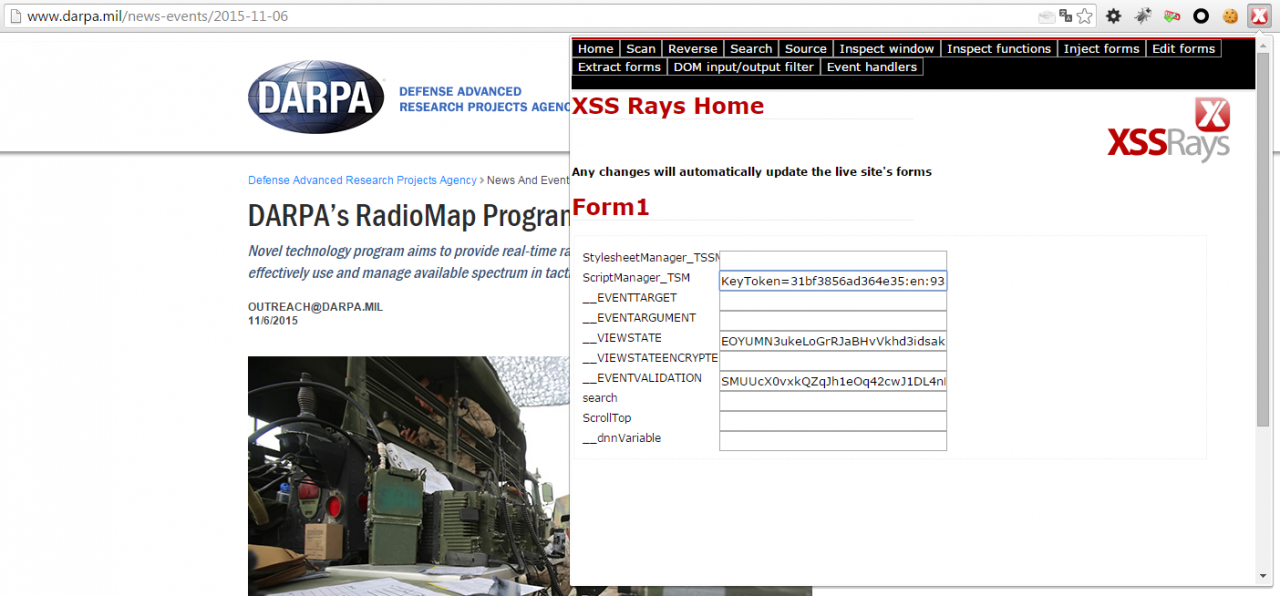

XSS Rays

Мощный инструмент для тестов на проникновение с использованием XSS-атак. Включает в себя сканер уязвимостей, инспектор скриптов, инжектор форм, менеджер событий, а также функции обратной разработки. Может извлекать любые формы и даже позволяет редактировать их на лету, не меняя исходный объект. Умеет выполнять продвинутый поиск по ключевым словам, причем не только в теле HTML-страниц, но и в скриптах и внешних обработчиках событий. Помогает разобраться в структуре сложных сайтов и понять, как происходит обработка любой отображаемой или скрытой формы. Скачать XSS Rays также можно бесплатно.

Изучение содержимого форм

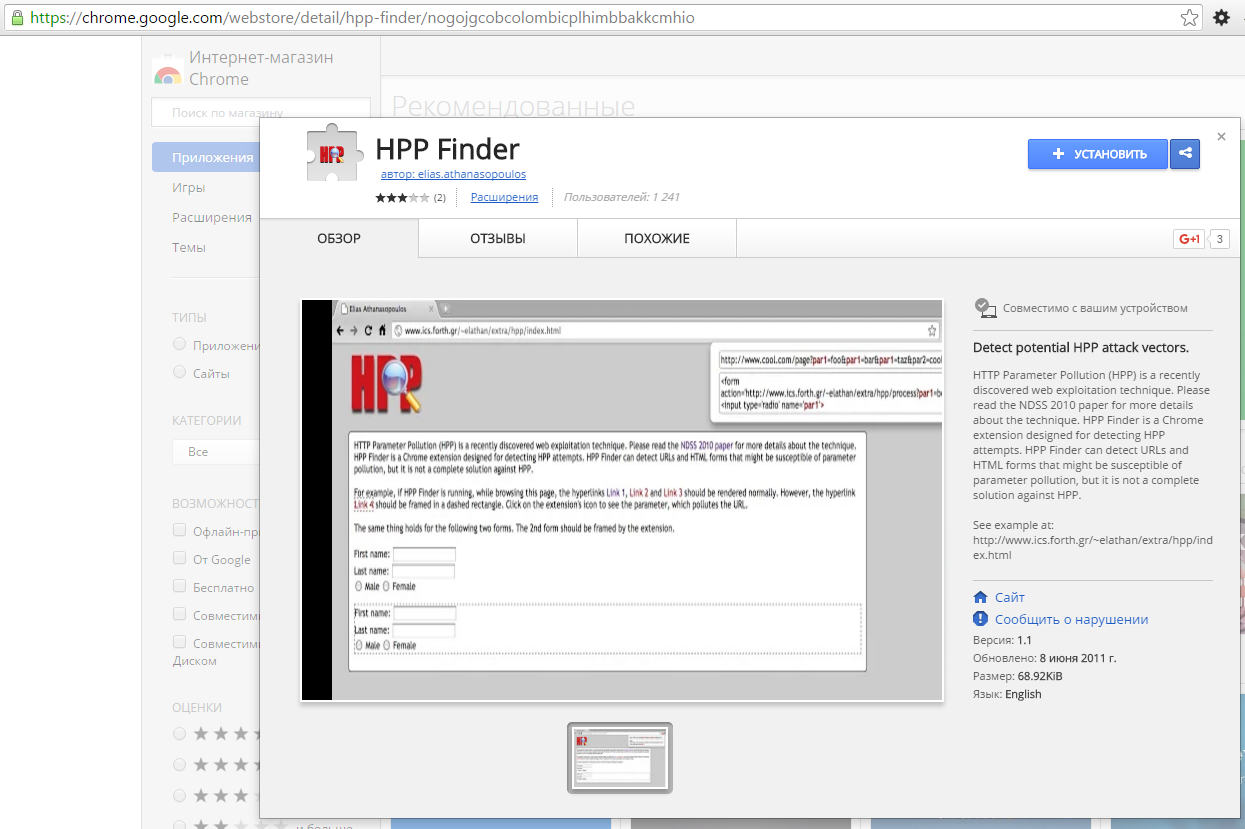

HPP Finder

Это расширение незаметно выполняет фоновую проверку сайта в активной вкладке. Оно ищет элементы веб-приложений, подверженных уязвимости HTTP Parameter Pollution. Во многих случаях атака по типу смешения границ параметров дает возможность обхода WAF и выполнения SQL-инжектов. Она работает там, где блокируются методы XSS. Подозрительные с точки зрения WAF запросы в таких элементах расщепляются на безобидные фрагменты, которые из-за особенностей обработки склеиваются в одну команду за счет использования одноименных параметров.HPP Finder использует метод, обнаруженный более пяти лет назад. Однако найденная уязвимость затрагивает фундаментальные недостатки RFC3986 и потому актуальна до сих пор. Исправить удается только ее проявление в конкретном приложении, и то не всегда.

HPP дополняет XSS и позволяет обойти WAF

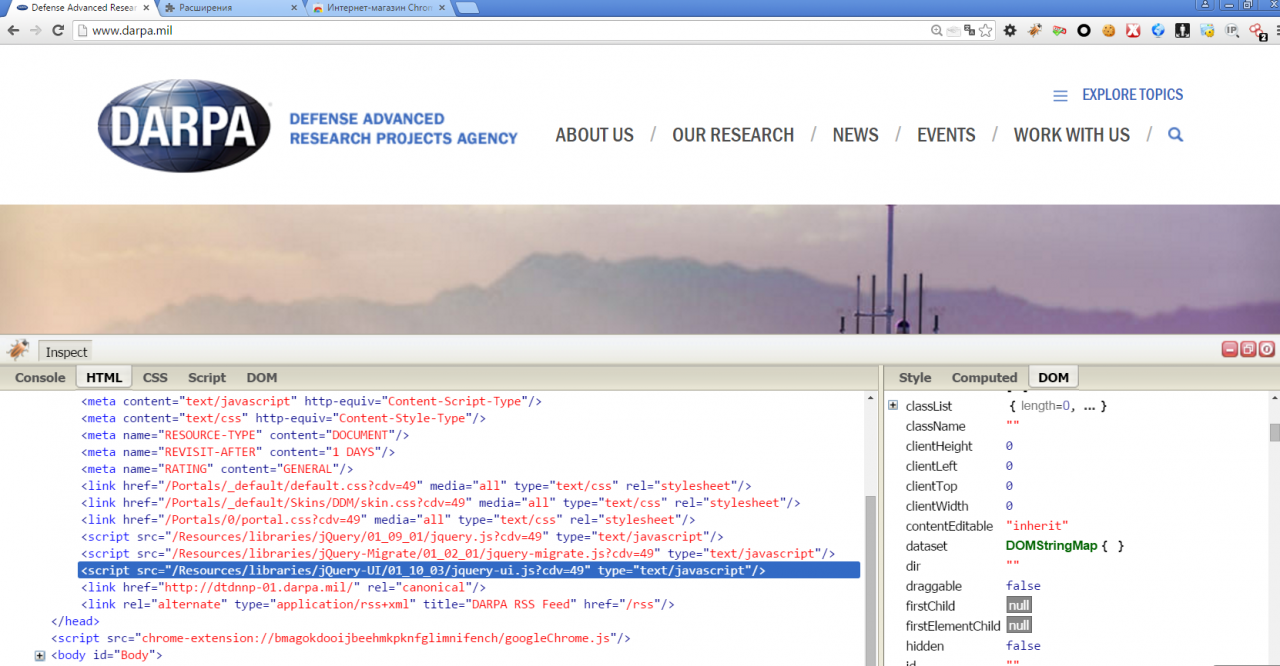

Firebug Lite for Google Chrome

Firebug обеспечивает визуальный анализ исходного кода веб-страниц, таблиц CSS, скриптов и объектов DOM с возможностью исправлять содержимое каждой секции. При переходе по разным фрагментам кода соответствующие ему элементы страницы выделяются цветовой рамкой. Firebug помогает выяснить, как работает веб-приложение, и провести его аудит. Это одно из немногих расширений, которое можно скачать, но нельзя запустить на странице магазина Chrome из соображений безопасности.

Firebug — консоль, инспектор и отладчик

d3coder

При анализе содержимого веб-страниц и скриптов ты часто увидишь данные в формате Base64, ROT13 или другой кодировке. Также может понадобиться перевести в читаемый вид временные метки из разных систем отсчета, раскодировать URI/URL или посчитать какой-нибудь хеш. Со всеми этими задачами поможет справиться одно расширение — d3coder. Оно вызывается из контекстного меню и обладает хорошим набором функций, но его юзабилити еще далеко от совершенства. Например, результаты работы расширения часто отображаются во всплывающем окне без возможности выделения и копирования.

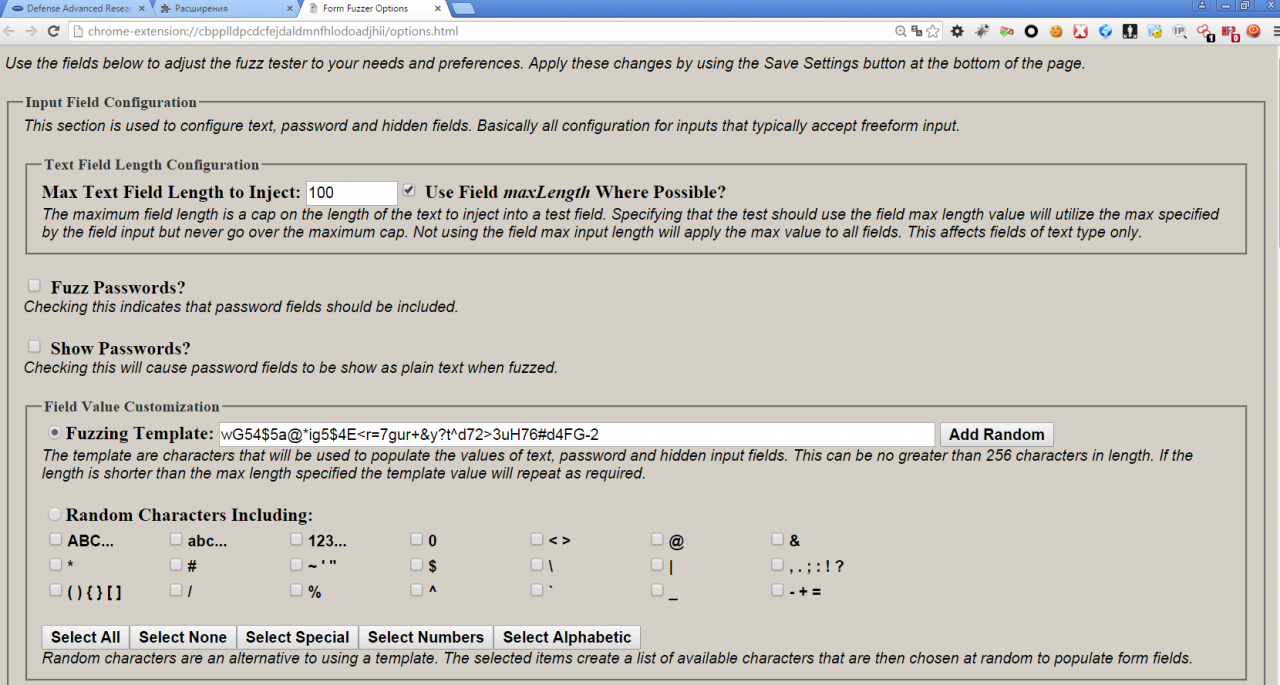

Form Fuzzer

Необычный инструмент для работы с формами любого типа, включая скрытые. Автоматически наполняет их заданным текстом или случайным набором символов определенной длины, чтобы можно было проверить их дальнейшую обработку на сайте. Также умеет отмечать чекбоксы, переключать «радиокнопки» и проверять другие интерактивные функции веб-страницы. Имеет множество настроек. В пентесте Form Fuzzer часто используется для ускорения XSS-атак и SQL-инжектов. Несмотря на такие качества, это расширение можно скачать в магазине Chrome.

FormFuzzer — изучаем интерактивные формы

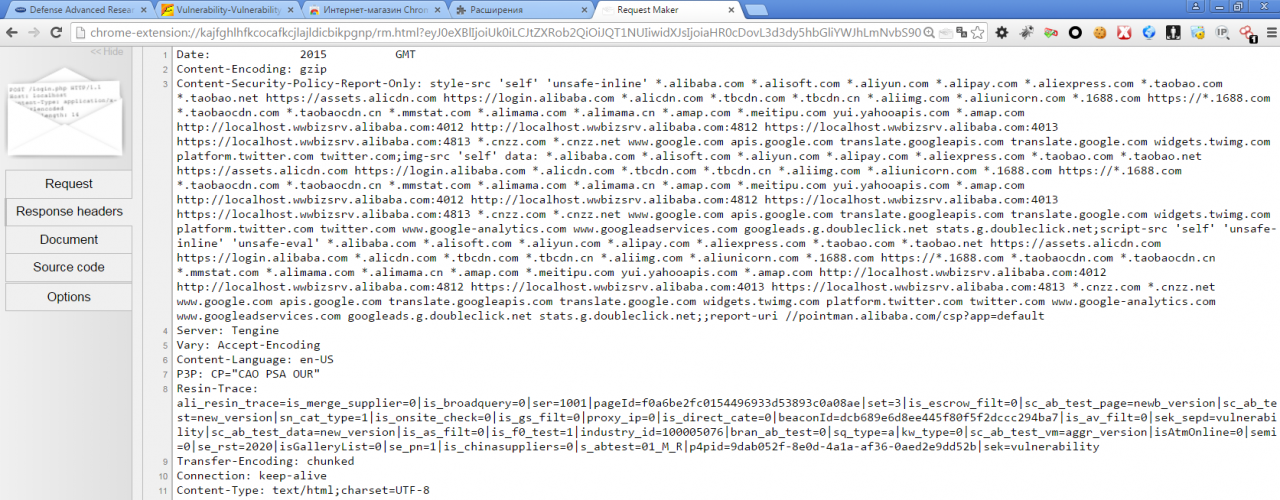

Request Maker

Это расширение используется для отправки стандартных или измененных запросов на сервер и анализа ответных пакетов. Может применяться для подмены URL и модификации заголовков писем и поддерживает работу с формами. Также пригодится для атаки на веб-приложения путем изменения HTTP-запросов. По умолчанию Request Makerзапускается из меню «Дополнения» при нажатии кнопки «Параметры». Мини-справка встроена под каждым пунктом настроек, и ее стиль пылает сарказмом.

Request Maker — пусть тайное станет явным!

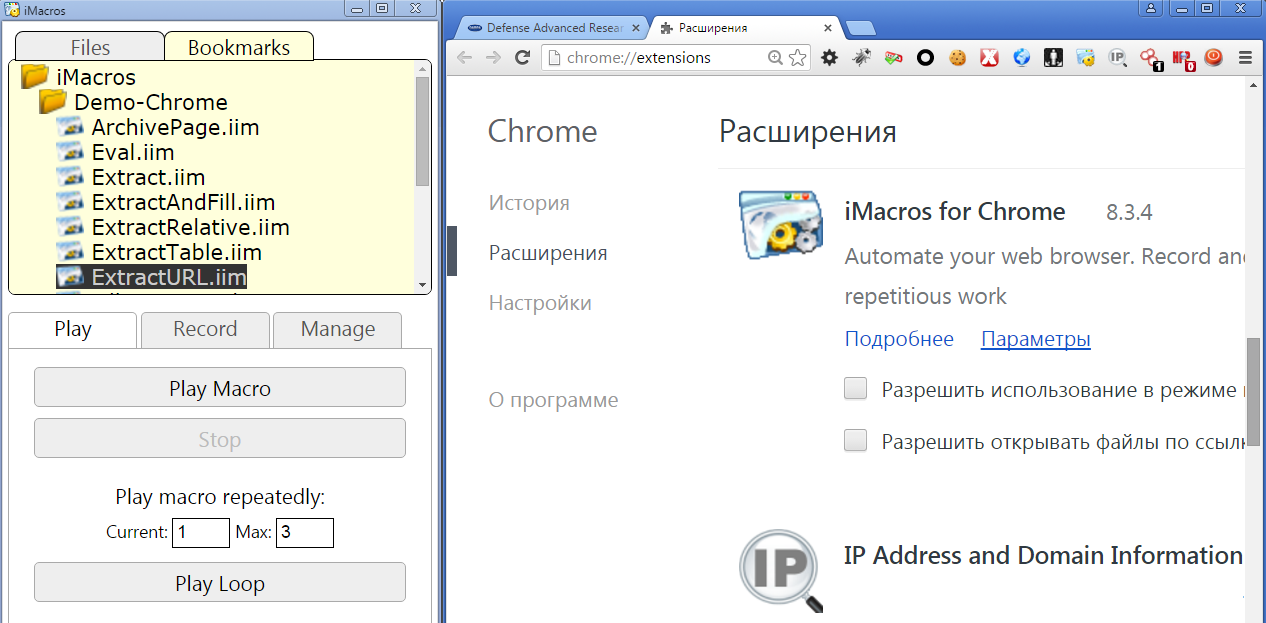

iMacros for Chrome

iMacros экономит время, позволяя автоматизировать рутинные операции. К примеру, при выполнении пентеста часто приходится повторять одни и те же действия на разных страницах сайта. iMacros может записать их и воспроизводить с заданными настройками. Типовые задачи уже есть в базе примеров, на которых легко создать собственные.

iMacros — хакер должен быть ленивым!

Web Developer

Очень удобное средство для быстрого изменения настроек. Web Developer умеет в один клик включать и отключать плагины, обработку JavaScript, вывод уведомлений и всплывающих окон. Имеет отдельные вкладки для управления cookies, CSS, интерактивными формами и загрузкой картинок. В разделе Tools содержится вьювер исходного кода веб-страниц и восемь инструментов валидации через внешние веб-сервисы, к которым можно добавить свои.

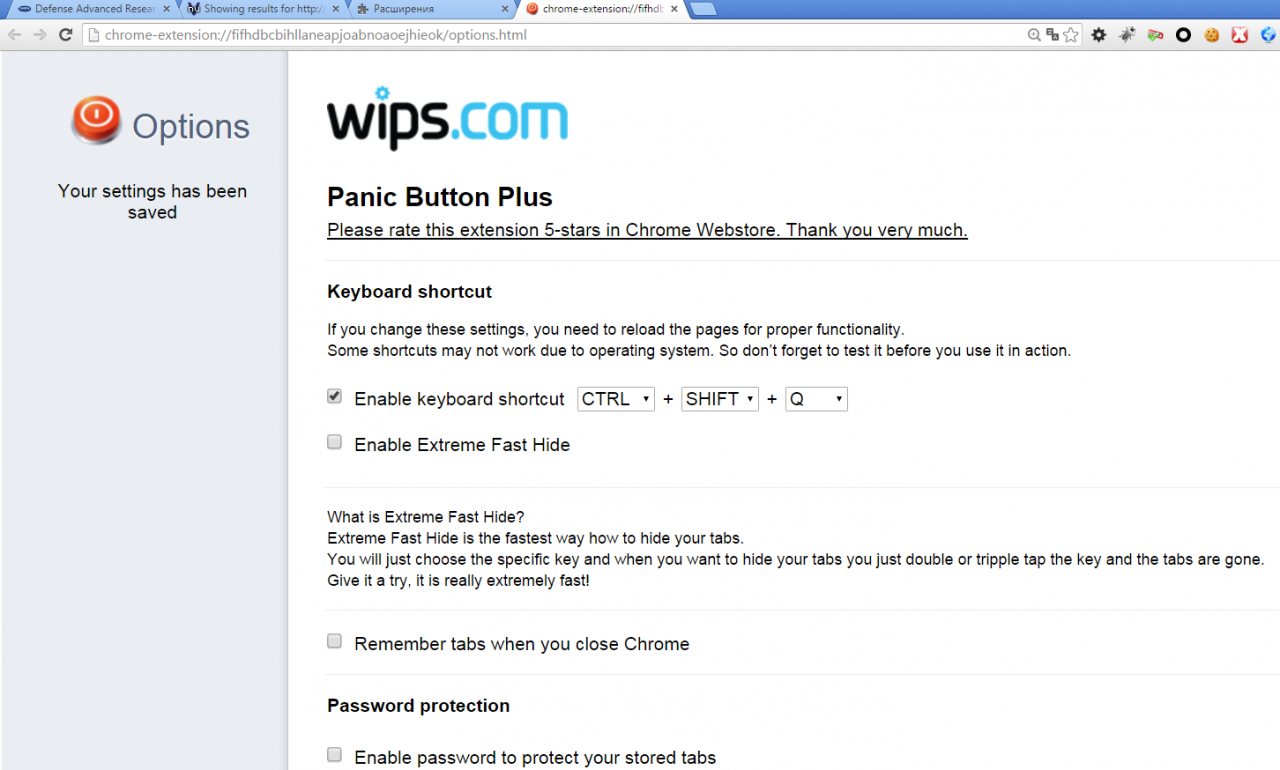

Panic Button Plus

Опытный хакер успевает съесть ноутбук до того, как его арестуют, но не всегда нужны столь кардинальные меры. Иногда достаточно просто спрятать вкладки от коллег, оставив безобидную страницу Google. Сделать это в один клик поможет кнопка Panic. Если боишься, что в ответственный момент рука может дрогнуть, то назначь команду маскировки по нажатию горячих клавиш. Повторная активация кнопки вернет все вкладки на свои места, поэтому лучше добавить парольную защиту в настройках.

В случае паники нажать на кнопку и выдавить монитор