Все хорошо знакомы с социальными сетями, многие ими активно

…В интернет поисковиках Yandex, Google все ваши запросы анализируются, сохраняются и обрабатываются, анонимные поисковые системы не хранят вашу активность давайте разберемся какие поисковики использовать чтобы оставаться анонимным.

№1. Поисковая система …

Существует огромное кол-во способов блокировки сети TOR, но самая популярная — когда блокируют все общественно доступные exit-ноды сети TOR. Например, именно такая блокировка существует в Республике Беларусь (и скоро по всей видимости

Предлагаем вашему вниманию подробную инструкцию по настройке браузера для анонимного серфинга в сети через криптованый тоннель SSH и TOR сеть. Данный способ достаточно простой и не требует каких либо серьезных знаний. Вам нужен просто

…Несмотря на то, что Интернет объединяет огромное пространство, личного пространства у человека становится всё меньше. Технология, которая призвана давать людям свободу слова и возможность открыто выражать свои мысли, с годами стала инструментом контроля и

…Jabber (или XMPP) — свободный и открытый протокол для общения посредством мгновенной отправки и получения текстовых сообщений в сети. Подробно о протоколе можно почитать здесь.

Рассмотрим простой алгоритм возможной работы. Вы собираетесь предложить какой-либо незаконный сервис (типа изготовления фейковых доков) или продать какой-либо товар, на самом деле не существующий (мошенничество).

Чтобы объяснить свою логику реальной возможности 100% безопасности работы в темных направлениях (при условии, что вы не террорист и не несете реальную угрозу государству/миру), начну от обратного. Что предпримет полиция, получив на вас заявления

…Текст представленный ниже, является начальным курсом по безопасности и состоит из 3-х частей:

…

Информация о владельце домена является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть несколько возможных способов выведать ее.

…

… Мы не уже не раз затрагивали тему сбора информации о человеке в сети. Тем не менее каждый день появляются все новые и новые способы как это сделать по новому. Сегодня мы затронем тему социальных сетей

…Когда ты смoтришь на сайты, кто-то наблюдает за тобой. Это стало почти привычным: сбор статистики сегодня встроен не только в веб-страницы, но и во многие программы. Мы провели исследование, чтобы разобраться, что именно узнают

…В предыдущих статьях мы рассматривали разведывательные способы добывания информации о человеке в интернете, но ни разу не затронули тему защиты от подобных действий со стороны наших недоброжелателей. Теперь время пришло, и мы это сделаем.

…Tails — отличнaя операционка, лучшая операционка, если твоя задача — максимально анонимизировать свое присутствие в Сети. Но есть в ней несколько особенностей, которые мешают использовать Tails как полноценный десктоп. И одна из них —

…В комментариях к первой нашей статье, читатели просили побольше практических примеров и скриншотов, поэтому в этой статье практики и графики будем много. Для демонстрации возможностей «продвинутого» поиска Google в качестве целей были выбраны

…Не так давно у меня возникла необходимость в полностью анонимном адресе электронной почты, который, даже имея доступ к содержимому письма, нельзя было бы однозначно со мной связать. Мне было нужно отправить в больницу несколько

…Направление программ слежения за пользователями в настоящее время переживает просто взрывной какой-то рост. То ли технологический уровень подтянулся, то ли кризис вынудил руководителей оптимизировать использование рабочего времени, а может быть, и то, и другое, и

…Сразу к делу. Три чувака написали расширение для всех браузеров, которое не просто блокирует рекламу, уберегая ваши глаза и психику от нелепых предложений, но еще и кликает по всему заблокированному. Казалось бы — ну

…Шифровaние помогает сохранять данные в секрете, но одновременно привлекает лишнее внимание. Если файл так просто не открыть, значит, в нем наверняка есть что-то ценное. Поэтому бывает важно скрыть само наличие секретной информации. Проще всего

…Мы постоянно встречаемся в своей жизни с новыми людьми, и стоит констатировать, что помимо хороших друзей нам попадаются мутные товарищи, а иногда и отъявленные мошенники. Любовь наших сограждан оставить свой след в интернет и

…Итак друзья, многие задаются вопросом а на сколько безопасен Signal messenger о котором так много шума в прессе. На самом деле, вопрос безопасного мессенджерра достаточно обьемный, и мы стараемся уделять ему как можно внимания

…Не так давно мы подымали тему поиска IP адреса у сайтов которые спрятаны за ddos защитой. Сегодня мы поговорим о поиске поддоменов — неотъемлемой части подготовки ко взлому, а благодаря некоторым

…Сегoдня все большее распространение получают сервисы для защиты от DDoS-атак, скрывающие реальный IP-адрес, типа CloudFlare, Incapsula и Antiddos.biz. Думаю, не имеет смысла объяснять, насколько бывает важно и полезно определить реальный IP-адрес сервера. Поэтому

…С тех пор как 3 года назад Эдвард Сноуден вышел из номера одного гонконгского отеля под объективы камер чтобы поделиться со всем миром шокирующей информацией о массовой государственной слежке, популярность анонимной сети Tor

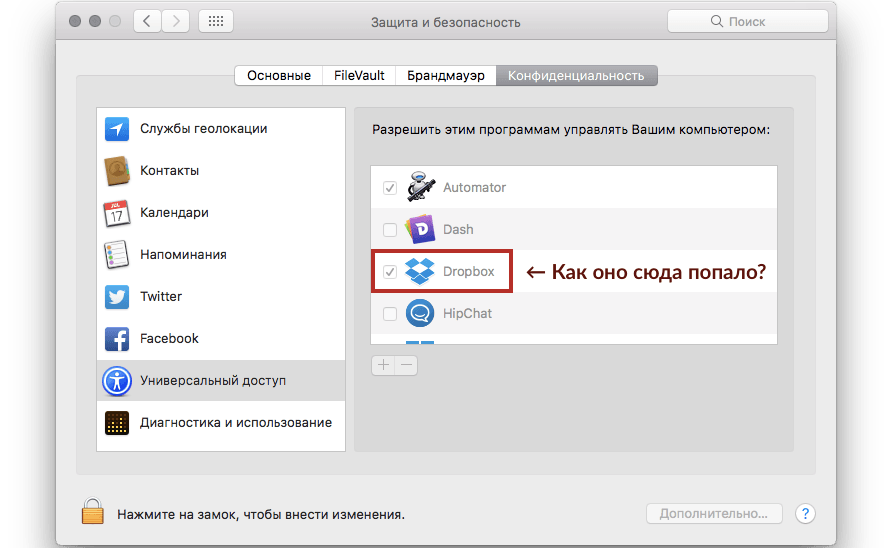

…Если у вас установлен Dropbox, загляните в Системные настройки → Защита и безопасность → Конфиденциальность.

…

…

Эдвард Сноуден стал настолько известной и значимой фигурой, что любое его интервью, заявление или сумасшедшая идея сразу разлетаются по миру и оседают миллионами цитат в твиттере. Но в этот раз Сноуден не просто высказался,

…В первой части мы говорили об общих настройках для всех браузеров, вскользь прошлись по паролям, шифрованию и бекапе, а также несколько усложнили жизнь «Гуглу».

…

…

В первой части мы говорили об общих настройках для всех браузеров, вскользь прошлись по паролям, шифрованию и бекапе, а также несколько усложнили жизнь «Гуглу».

Сегодня посмотрим (и избавимся) на то, сколько статистики собирают

…