Wireshark — это достаточно известный инструмент для захвата и анализа сетевого трафика, фактически стандарт как для образования, так и для траблшутинга. Wireshark работает с подавляющим большинством известных протоколов, имеет понятный и логичный

…Рубрика: Полезное

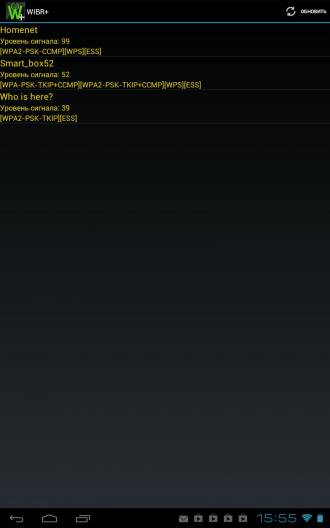

После того, как были опубликованы статьи “Reaver. Взлом Wi-Fi сети” и “Как взломать пароль WPA

…Предлагаю вам перевод третьей части книги “Metasploit Penetration Testing Cookbook“. Не забудьте прочитать: часть 1, …

Предлагаю вам перевод второй части книги “ …

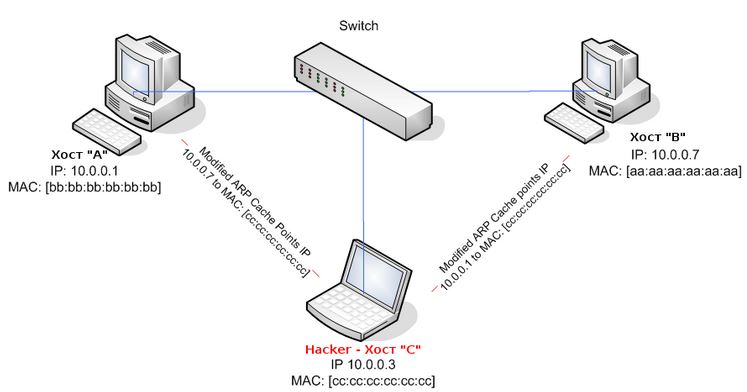

В этой статье будет рассказано, как перехватывать трафик в локальной сети с помощью Ettercap. Используя для этого MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”).

Сегодня расскажу вам, как устанавливать SET на Linux. Так же вы можете обойтись без установки, если скачаетеBackTrack Linux, он уже входит в состав дистрибутива.

Social Engineering Toolkit (SET) – набор инструментов для социальной инженерии. SET

…Давайте на минуту представим, что имеются два хоста “А” и “В”. Они очень сильно дружат и хост “А” рассказал все свои секреты хосту “В”. Теперь представим, что есть еще хост “С” (злоумышленник), который представился

…ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android давно. Некоторые инструменты в них не работали, другие работали медленно, но в целом дистрибутив шевелился, и можно было носить в кармане несколько

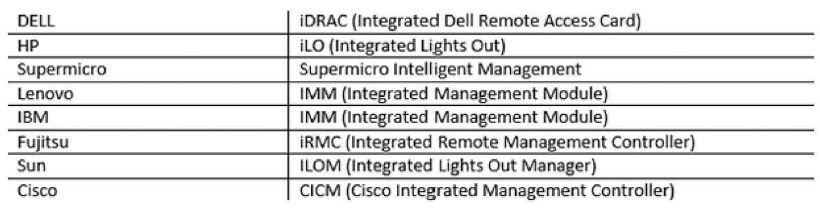

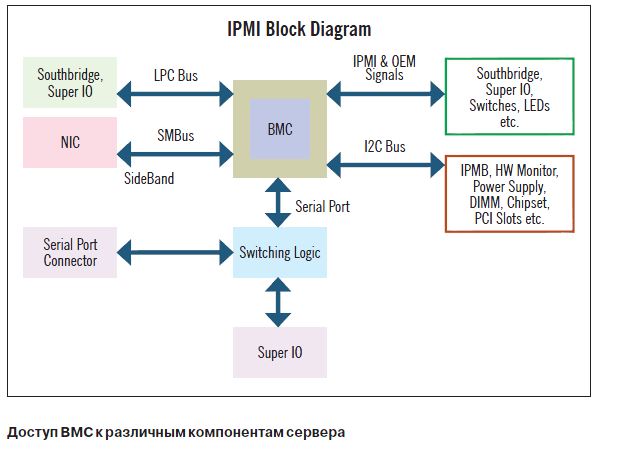

…Абсолютное большинство современных серверов имею IPMI/BMC интерфейс для управления сервером удаленно. Данный инструмент представляет собой доступ к виртуальной клавиатуре и экрану сервера посредством протокола TCP/IP. Сегодня мы коснемся истории исследования безопасности IPMI, рассмотрим

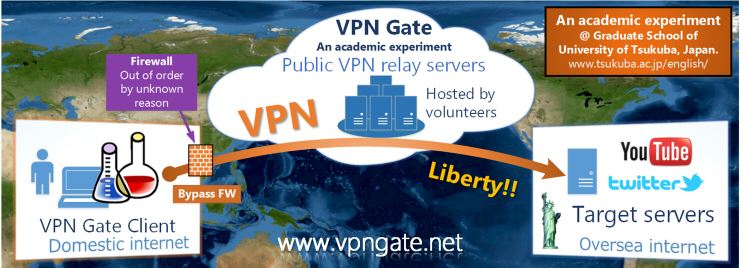

…Сегодня я расскажу вам как получить бесплатный VPN сервис с огромным выбором точек входа. О своей безопасности сегодня не думает только глупый и VPN это первый инструмент, который делает ваше прибывание в сети более

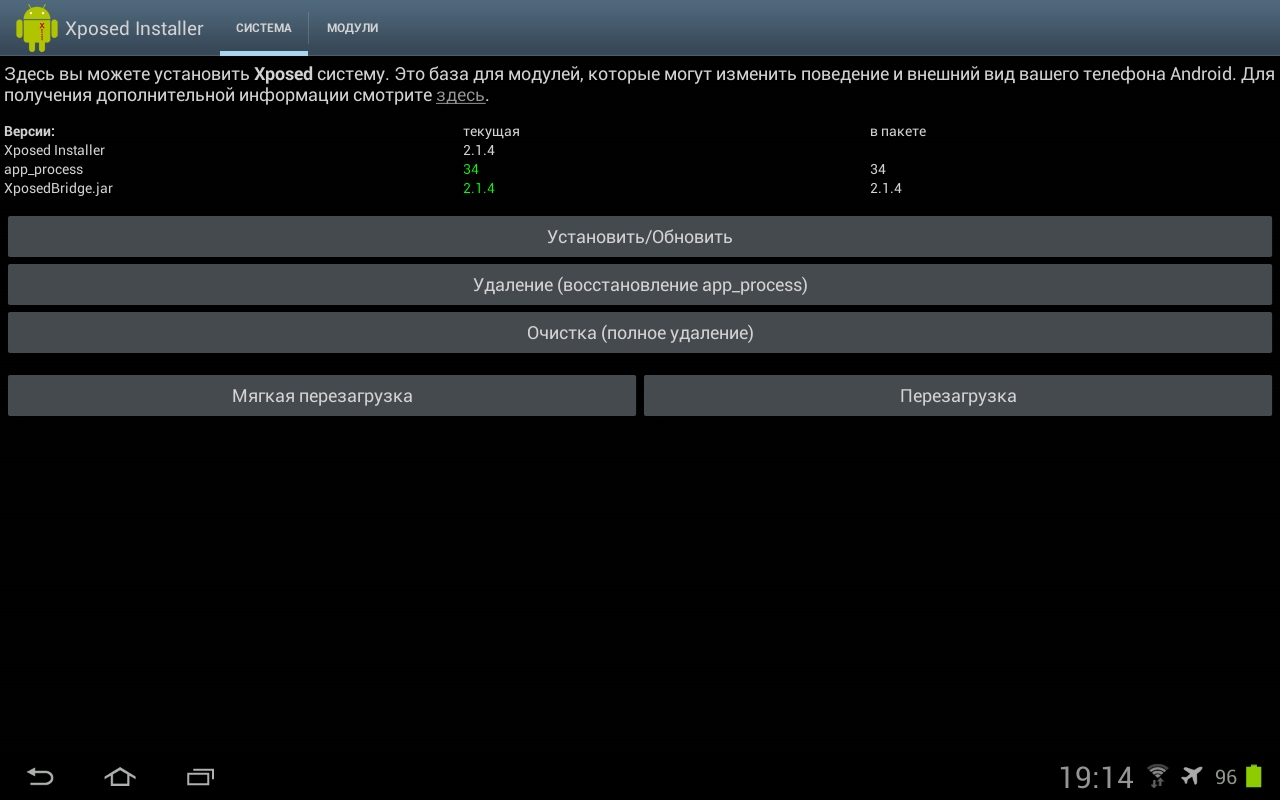

…Основанный на ядре Linux и полностью открытый Android как будто создан для разных хаков и модификаций. За все время существования ОС на ее основе были созданы сотни кастомных прошивок, найдены десятки способов изменения ее

…Часто бывает необходимость быстро проверить уровень WiFi сигнала чтобы выбрать наиболее свободный канал с хорошим качеством приема. Для этой задачи как нельзя лучше подойдет простое android приложение Wifi Analyzer.

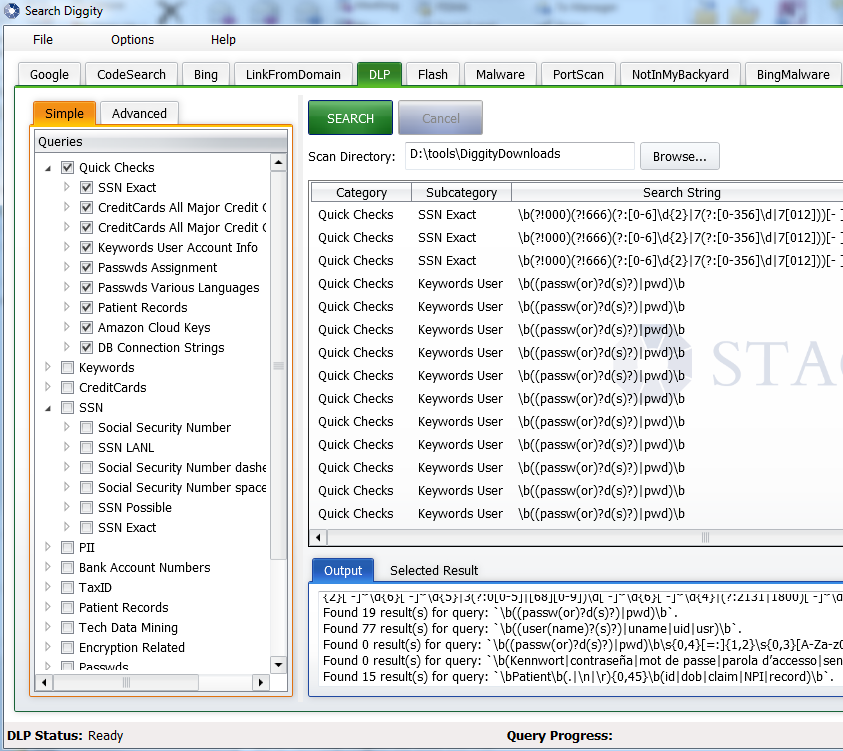

Все давно привыкли искать информацию в интернете с помощью поисковых систем. И в то время как обычный человек ищет ничем не примечательный контент, хакеры давно научились использовать поисковые системы в своих целях. Сегодня я

…Это краткий мануал по установке Reaver и aircrack-ng на Ubuntu 12.04.

Начиная с версии Ubuntu 12.04, aircrack-ng не содержится в репозиториях Ubuntu, но не стоит расстраиваться. Вы все так же можете скачать исходники с официального сайта.

Для установки нам

…Не уверен, что заинтересует большинство присутствующих, но как выяснилось в ходе одной дискуссии, интерес к теме есть и попробовать стоит. Конечно можно раз в неделю покупать себе новый телефон или отдавать имеющийся знакомому специалисту.

…В следующем цикле статей мы коснемся вопроса смена IMEI различных устройств где это присутствует. Как правило это мобильные телефоны и 3G модемы.

Сразу хотим предупредить что данные материалы это не призыв к

…Оптимальные настройки Firefox для обеспечения максимальной приватности при серфинге в сети.

РЕШЕНИЕ

Продолжим тему про безграмотную конфигурацию железок. Где-то с год назад прокатилась большая волна инфы про взлом серверов с использованием протокола IPMI. И могу тебе подтвердить — почти во всех корпоративныхсетях это

…Введение

DD-WRT — это прошивка на основе Linux, которая способна превратить беспроводной широкополосной маршрутизатор потребительского класса (дешевле 70 долларов) в мощный центр сети. DD-WRT реализует для этих дешевых устройств все возможности

…Все начиналось с того, что я приобрел участок земли в деревне, мимо которого не проходили электрические провода. «Ничего страшного, — подумал я. — Ведь по закону меня должны подключить к электросетям за 6 месяцев с момента

…На написание

Для начала посмотрим с каким производителем мы имеем дело.

# lspci ... 04:00.0 Network controller: Intel Corporation WiFi Link 5100 ...

Из листинга понятно, что дело имеем с Intel. Значит нам нужен iwlagn. iwlagn

…