Как Восстановить удаленные файлы — не проблема, для этого есть десятки утилит. Но что, если накопитель поврежден, имеет ошибочное описание геометрии или доступ к нему закрыт паролем на уровне контроллера? Тогда на помощь приходит

…Рубрика: Полезное

Наверняка хоть раз в жизни тебе приходилось иметь дело с не вызывающими доверия приложениями и скриптами, которые могли навредить системе. Или ты хотел запустить

Инструмент помогает восстановить измененные или удаленные данные из SQLite базы данных. Автор написал его относительно давно, но опубликовал на GitHub только сейчас. Сам recoversqlite

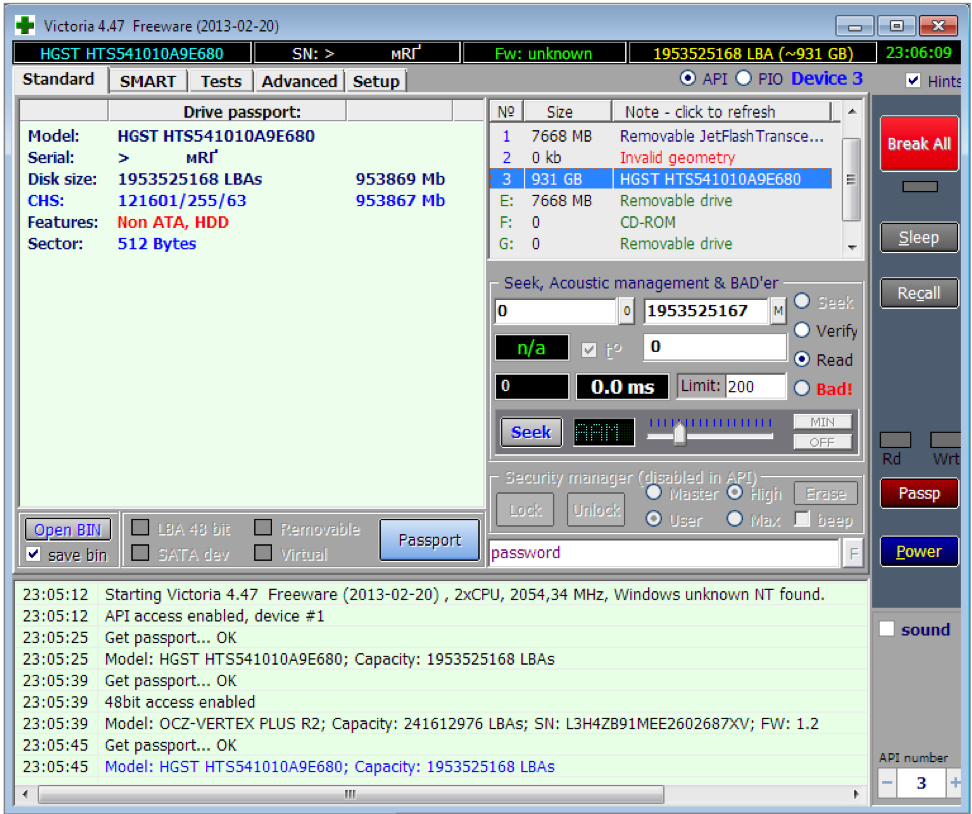

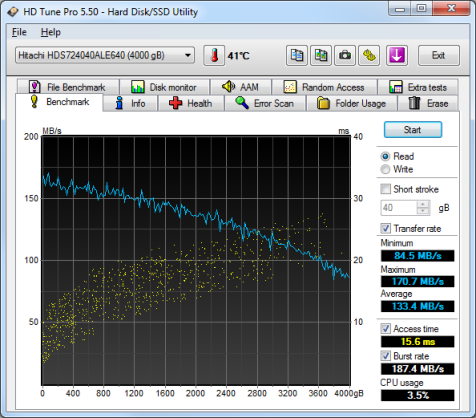

Поговорим про различные программы диагностики состояния жестких дисков. Как ты, наверное, знаешь, таких тулз масса — начиная от консольных утилит и заканчивая Live CD. Какую лучше выбрать? Давай разбираться.

…

VPN используется для удаленного подключения к рабочему месту, для защиты данных, для обхода фильтров и блокировок, для выдачи себя за гражданина другой страны и вообще — штука незаменимая. Практически повсеместно в качестве простого средства

…Хочешь быстро разобрать залитый пивом телефон? Зашел к подруге чинить компьютер и вдруг понял, что позабыл инструмент? Заметил, что часто испытываешь необходимость (или как минимум острое желание) раскрутить что-нибудь по винтикам? Тогда тебе повезло!

…Браузеры, почтовые клиенты и другие программы часто предлагают сохранять пароли. Это очень удобно: сохранил и забыл, причем иногда в прямом смысле слова. Но что

Fine Reader — замечательное средство распознавания текстов, но если платить за него ты не хочешь, а текст распознать надо, то, возможно, сгодится один из бесплатных аналогов Fine Reader.

…

Мы живем в просвещенные времена флэш-накопителей и вездесущего интернета. Но иногда всё же приходится нарезать болванку-другую — к примеру, для создания загрузочного диска. А для этого хорошо иметь удобное и надежное средство. И, в

…Каждый из нас проходит несколько стадий паранойи хранения паролей. На первой стадии идет процесс придумывания не простого, но запоминающегося пароля. На второй, появляется второй пароль и один становится личным (какие-либо приватные почтовые ящики),

…Да, Telnet небезопасен. Он ничего не знает о шифровании и проверке подлинности данных, да и все данные по сети передаются в открытом виде и

Частенько, когда нужно скопировать что-то из свежескачанного файла PDF и перенести в другой формат, сделать это не получается из-за защиты файла. Защита бывает разная — запрет на копирование, на печать и так далее. Вот

Мы часто говорим о безопасности, имея в виду управление паролями или шифрование данных, однако портативные устройства чреваты еще одной потенциальной проблемой — и это угроза их похищения. Легко сказать, что вы должны «быть осторожны»,

…В сезон праздников у многих людей появляется свободное время для покупок, а интернет-магазины — это быстро, удобно, а порой еще и дешево! Как показывает анализ отечественного интернет-рынка, чаще всего покупается электроника, компьютерная техника и

…Идею Intel Compute Stick рынок встретил с распростертыми объятиями: четырехъядерный процессор, два гигабайта ОЗУ, встроенный накопитель на 32 Гбайт (можно расширить посредством установки карты памяти), неурезанная ОС Windows, и все это умещается в кармане

…Под термином “отказ файловой системы” подразумевают повреждение файловой структуры данных (или объекты, такие как индексный дескриптор (inode), каталоги, суперблок и т.д.). Отказ файловой системы может быть вызван одной из следующих причин:

- ошибки Linux/UNIX системного администратора

К сожалению, в интернете ваша личная информация слабо защищена. Имея стартовый набор данных, абсолютно незнакомый человек может узнать о вас гораздо больше, чем вам бы хотелось. Брешами в приватности можно воспользоваться, чтобы узнать адрес

…Совсем недавно мне нужно было установить на компьютер чистую систему для проверки работы некоторых драйверов. Чесно признаюсь я начал с того что искал способ развернуть на флешке уже готовую систему и загрузится с нее.

…Нет на свете человека который бы не сталкивался с проблемами с компьютером. Рано или поздно вы открываете google и ищите ответы на часто задаваемые вопросы о решении тех или иных апаратных неисправностей. В этой

…Отличительная особенность многих веб-приложений в том, что они, практически соответствуя канонам UNIX-way, превосходно выполняют одну функцию, лишь иногда предполагая некоторое ограниченное взаимодействие. Но для того чтобы аналогия была полной, не хватает главного элемента —

…Сегодня многие задачи, для которых традиционно отводилось несколько физических серверов, переносятся в виртуальные среды. Технологии виртуализации востребованы и разработчиками софта, поскольку позволяют всесторонне тестировать приложения в различных ОС. Вместе с тем, упрощая многие вопросы,

…Ежедневно перед юниксовым администратором встает масса разносторонних задач. Накопивший за многие годы солидный опыт, он каждый раз вытаскивает из потертого багажа ответов готовые решения. Все работает, но можно ли осовременить традиционные рецепты, приправив их

…Интернет, как всем известно, очень большой. Даже больше, чем ты подумал. И как там обстоят дела, мало кто знает. Покопавшись в такой «кладовке», можно найти много интересных штук. Ну и для всякой статистики бывает

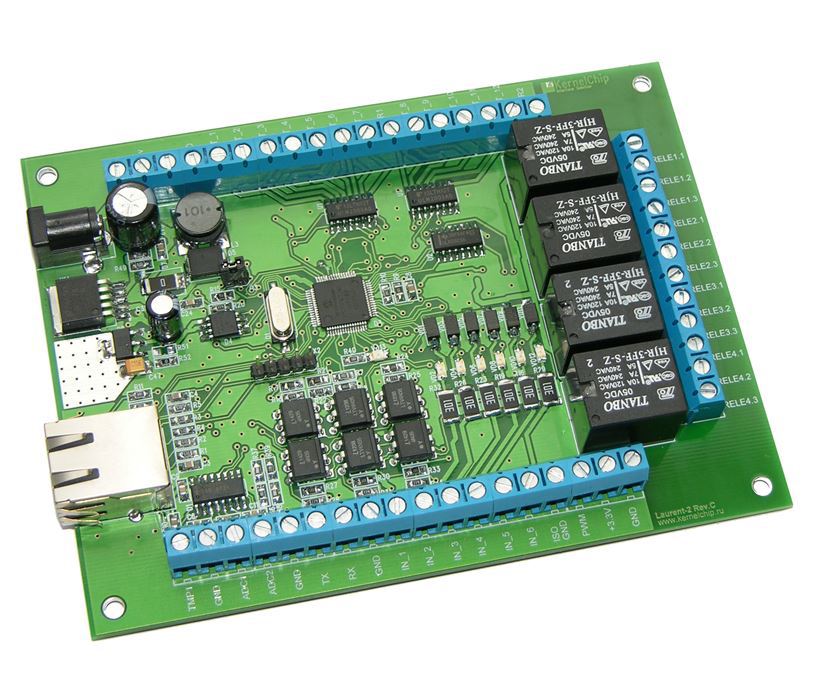

…Не так давно мы уже расказывали о устройствах которые должны войти в хакерский чемоданчик настоящего пентестера. Сегодня мы подготовили обзор очередных устройств которые представляют не меньший интерес для активных исследователей компьютерной безопасности.

Борьба с пиратством набирает новые обороты, правообладатели и госорганы удваивают свои усилия в этом нелегком деле. Полагаю, каждый из нас подумывал о том, чтобы защитить личные файлы от посягательства со стороны «нежданных гостей», да

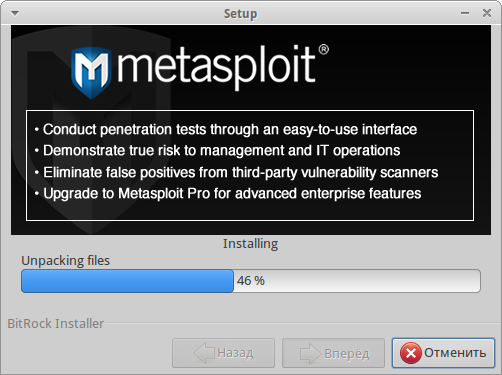

…На страницах нашего сайта мы уже расказывали вам о использовании знаменитого фреймворка, который используют все хакеры мира — Metasploit.

Сегодня мы предоставляем обзорный материал который даже для начинающих пользователей раскажет о

…Предлагаю вам перевод четвертой части книги “Metasploit Penetration Testing Cookbook“. Не забудьте прочитать: часть 1, …

Интернет вещей и умный дом становятся для нас все ближе. И сегодня в фокусе нашего внимания модули семейства Laurent и их скрытые возможности.

…

…

Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский

…