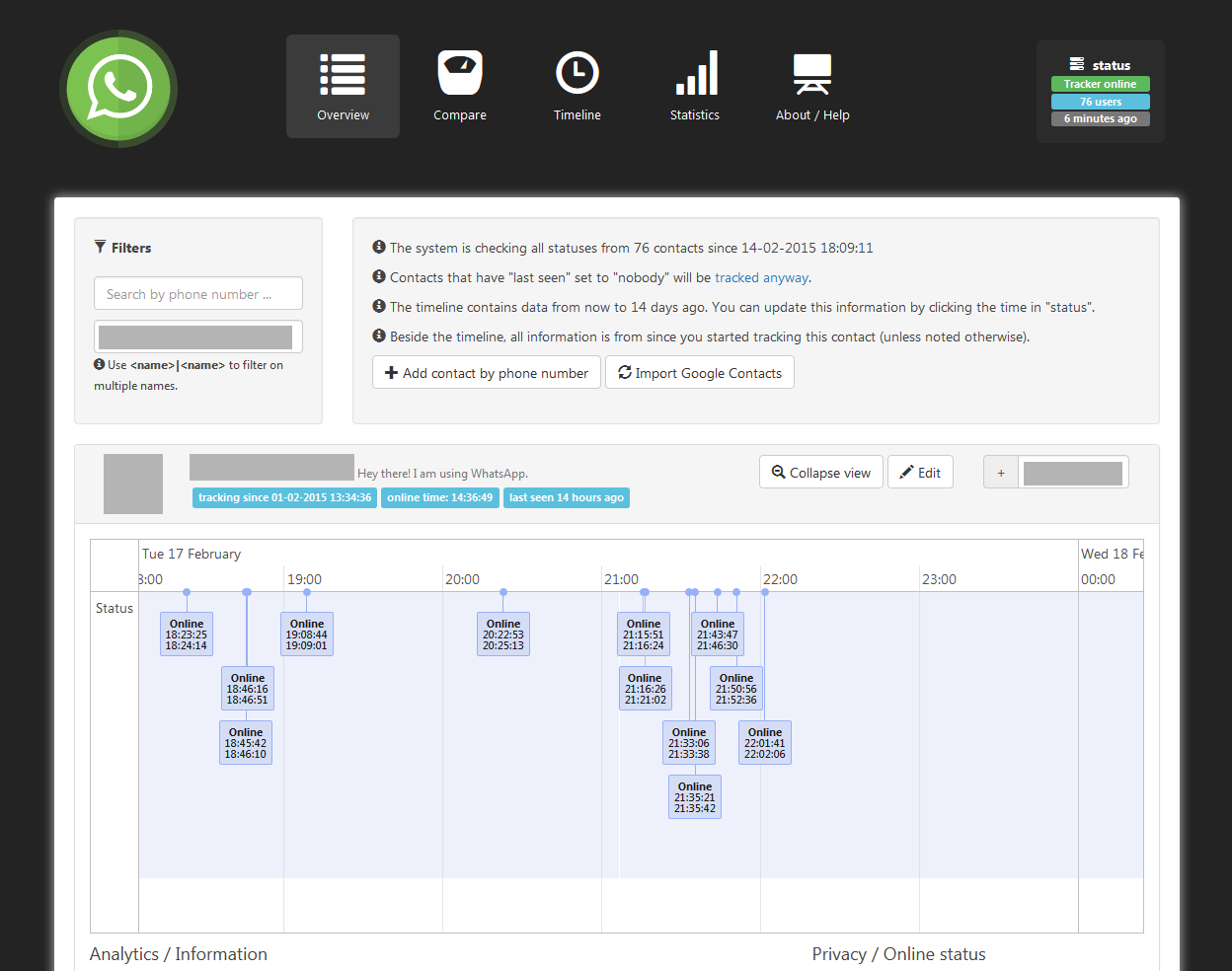

WhatsSpy Public — программа которая дает возможность отследить передвижения пользователя WhatsApp. Главным достоинством программы является то, что отследить пользователей WhatsApp можно даже случаях когда жертва в настройках приватности выставила блокировку данной возможности.Также, инструмент дает

…Рубрика: Главная

Самый большой подарок всем хакерам преподнесли в новогодние праздники эксперты по безопасности. Они нашли фундаментальные недостатки в архитектуре современных процессоров. Используя эти уязвимости, легко

Посещать собственный сайт в анонимном режиме

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают

…Сегодня анализ вредоносного кода — это целая индустрия в области обеспечения информационной безопасности. Им занимаются и антивирусные лаборатории, выпускающие свои продукты для защиты, и узкоспециализированные группы экcпертов, стремящихся быть в тренде векторов атак, и

…

Глобальная компьютеризация всего и всюду дает нам удивительные возможности легкой и непрерывной коммуникации между нашими друзьями и бизнес партнерами. Многие корпорации «добра» обеспечивают нас бесплатными инструментами которые облегчают нашу жизнь. Смартфоны,

…Дорогие друзья! Поздравляем Вас с наступающим Новым Годом! Желаем Вам добра, счастья, благополучия, крепкого здоровья и успехов во всех Ваших начинаниях. Пусть ваши данные будут в безопасности и интернет быстрый!

Большая проблема многих взломов и пентестов в том, что «заряженные» исполняемые файлы, созданные с помощью Metasploit или других пентест-фреймворков, палятся практически всеми антивирусными вендорами. И поэтому вместо того, чтобы продолжать проникновение, пентестеру

…В статье “Взлом Wi-Fi сети (WEP) – часть 1” я говорил про возможность взлома wi-fi сети используя Fragmentation attack. Давайте теперь поговорим о KoreK chopchop attack. Эта атака

…