Данная уязвимость была обнаружена после анализа червя по имени TheMoon. Название он получил из-за изображений из фильма The Moon, которые хранились в бинарнике. Но вернемся к багам.

Рубрика: Hacking

Недавно мне пришла в голову банальная мысль, что большинство людей не уделяют внимания настройке своих роутеров, и на них можно зайти по дефолтным паролям. А много ли таких роутеров вдобавок открыты для входа из

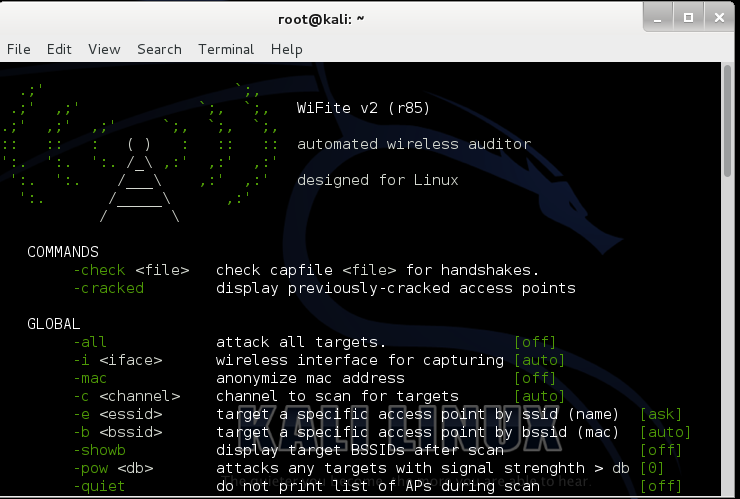

…Сегодня мы предоставляем вашему вниманию набор бесплатных программ с помощью которых вы можете взломать WIFI сеть. Либо проверить свою WIFI точку доступа на стойкость к взломам.

…

Беспроводные сети — они везде в наши дни, гдето они открыты, гдето закрыты и нам всегда интересно на сколько надежно они защищены.

…

…

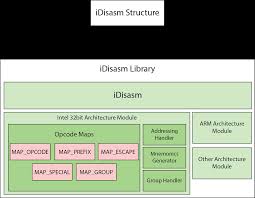

Библиотека Icarus — это набор кросс-платформенных инструментов/функций и модулей, призванных помочь в разработке proof of concept эксплойтов. Текущий релиз включает в себя три проекта: iDisasm Library, Exploitation Toolkit Icarus (ETI) Library и Console User

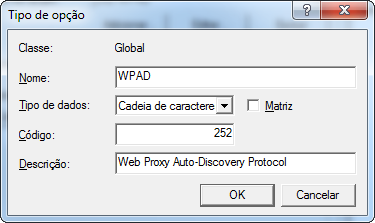

…WPAD — это весьма простой протокол для автоматической настройки прокси-сервера. В этой статье я расскажу, как он устроен, какие возможности для эксплуатации он предоставляет с точки зрения злоумышленника, а также поделюсь идеями, как можно

…Очень распространенная задача, которая возникает при анализе работы какого-то протокола или при проведении атак, — это подменить в передаваемом трафике данные. Есть, например, клиентская программа, которая коннектится к серверу, и у них происходит обмен

…Возможности стандартных прошивок часто не удовлетворяют всем требованиям пользователей. Кому-то надо качать торренты, кому-то необходим DLNA/VoIP/принт-сервер, а кто-то просто любит экспериментировать. Во всех этих случаях можно поставить ту или иную прошивку, а если ни

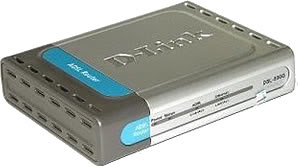

…Сегодня мы раскажем о замечательных ADSL-роутерах – незаменимых в домашних и промышленных сетях железяках. Поведаю тебе о вопросе эксплуатирования этих железок в выгодных для нас целях – вшивании зверского троянца во внутренности маршрутизатора. И

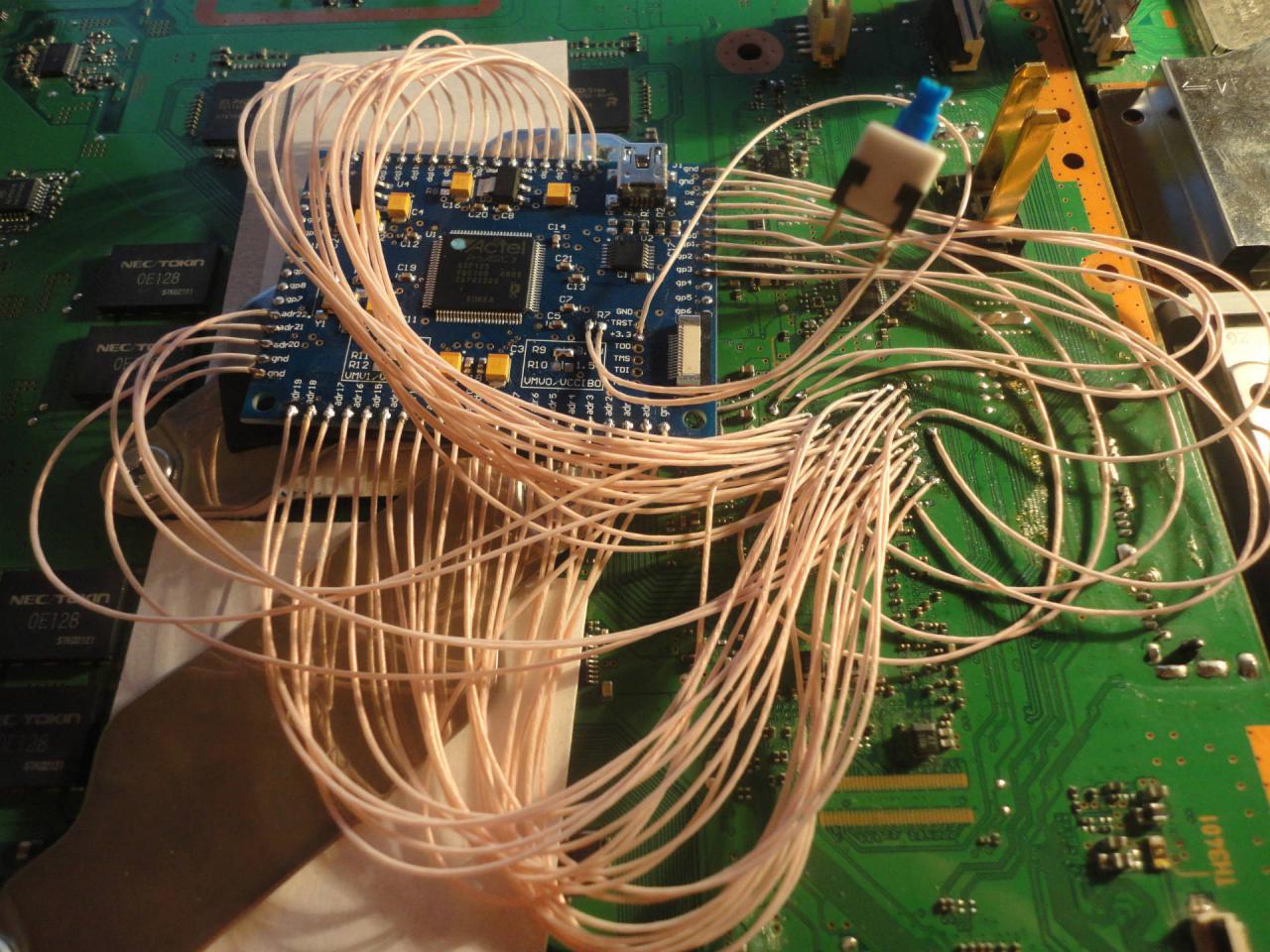

…В предыдущей статье я затронул тему удаленного интернета и устройств для получения этого интернета. Вот только не у всех вышка сотовой сети находится в пределах видимости, а модем-свисток сотового оператора может оказаться просто

…Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни

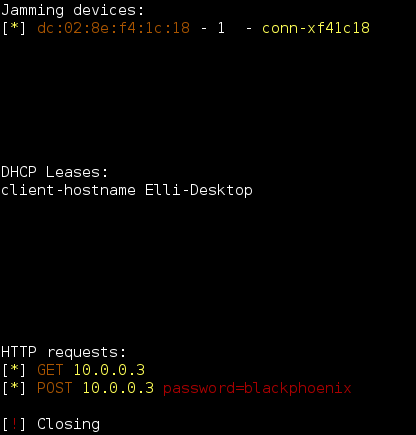

…В последнее время мы много писали о проведении MITM (man in the midle) атак. Сегодня мы раскажем о интересном инструменте который дает возможность скачать вирус на компьютер жертвы просто и незаметно. Это стало

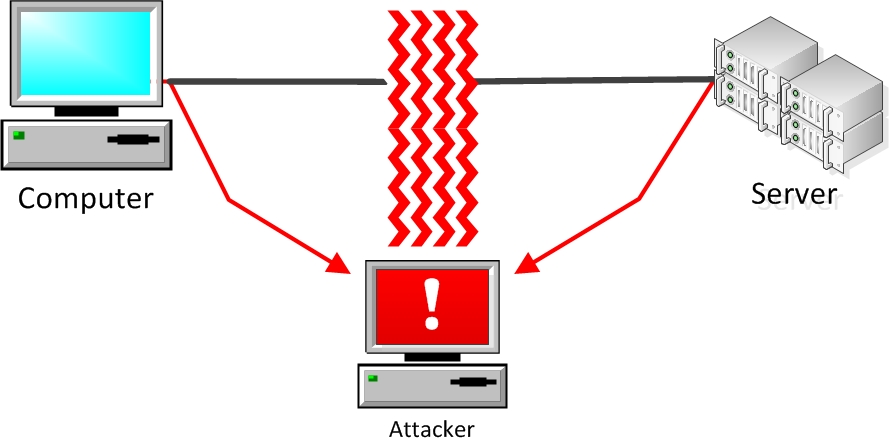

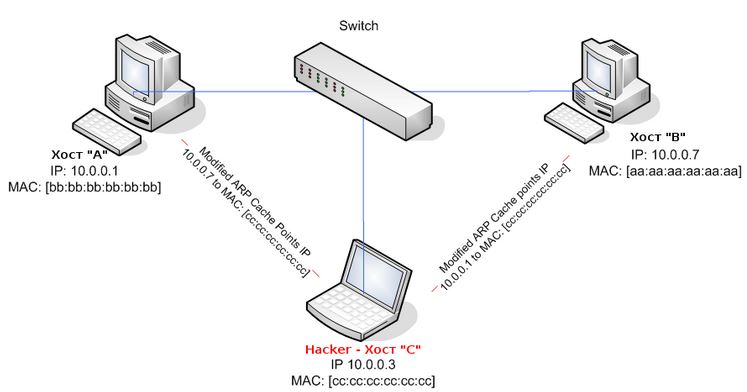

…Итак, напомню. MITM (man-in-the-middle) — общее название для типа атак, когда хакер получает возможность манипулировать трафиком, передаваемым между двумя хостами. Самая классика — это ARP poisoning и DNS spoofing. Хотя ясное дело: и разных

…Последние 6 месяцев, я был жутко занят и не следил за новыми хренями от D-Link. Чтобы немного поразвлечься, я зашел на их сайт, и меня поприветствовал этот кошмар:

Итак, обычная ситуация: есть некая корпоративная сеть, в ней пользователь (наша жертва) и сервер, на котором пользователь аутентифицируется.

И задача атакующего — внедриться в сетевое подсоединение между ними, то есть провести атаку man

Сегодня мы раскажем о возможности проведения атаки на телефон жертвы с помощью QR-кода (Quick Response). Это так называемый двухмерный штрих-код.

…

…

Добиваться желаемого результата почти всегда можно несколькими способами. Это применимо и к области ИБ. Иногда для достижения цели можно брутить, самостоятельно искать дыры и разрабатывать сплоиты или же прислушаться к тому, что передается по сети. Причем

…Производители программного обеспечения недостаточно заботятся о безопасности маршрутизаторов. А ведь именно через роутер злоумышленник может проникнуть во внутреннюю сеть и прослушивать весь проходящий трафик. В данной статье будут рассмотрены баги и уязвимости, которые были

…Еще не так давно для взлома ключа к беспроводной сети потребовалось бы следующее: откомпилировать и установить под Linux необходимый софт, отыскать редкий беспроводной адаптер на строго определенном чипсете и еще, как минимум, пропатчить для

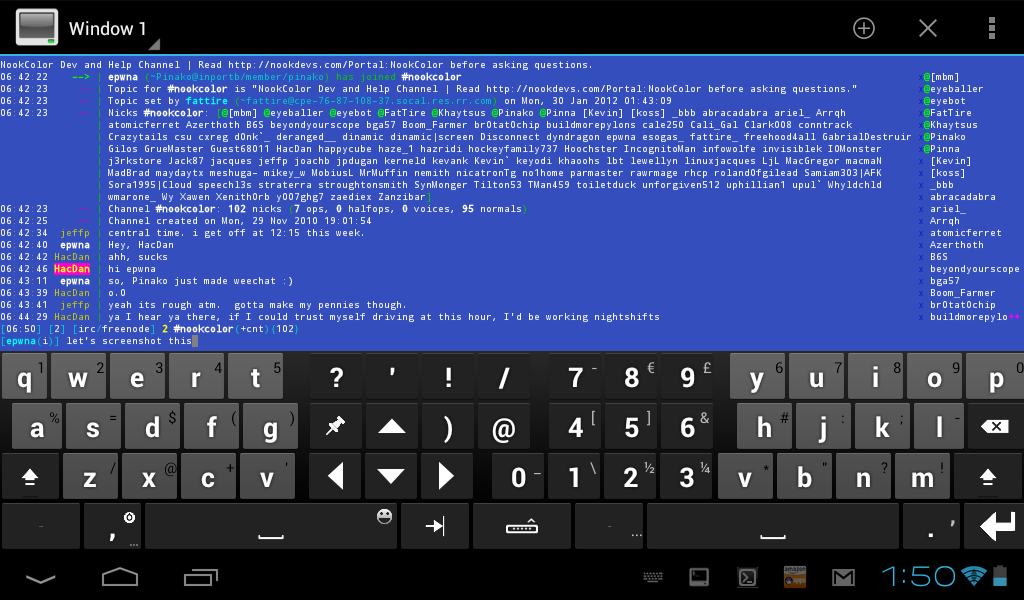

…«Смартфон с хакерскими утилитами? Нет такого», — еще недавно сказали бы мы тебе. Запустить привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие инструменты портировали под iOS и

…Некоторое время назад один товарищ (будем называть его Билл) попросил меня о довольно странной просьбе – взломать его систему. Все имена и названия (кроме производителей) также изменены.

Взламывать крупные корпорации не составляет

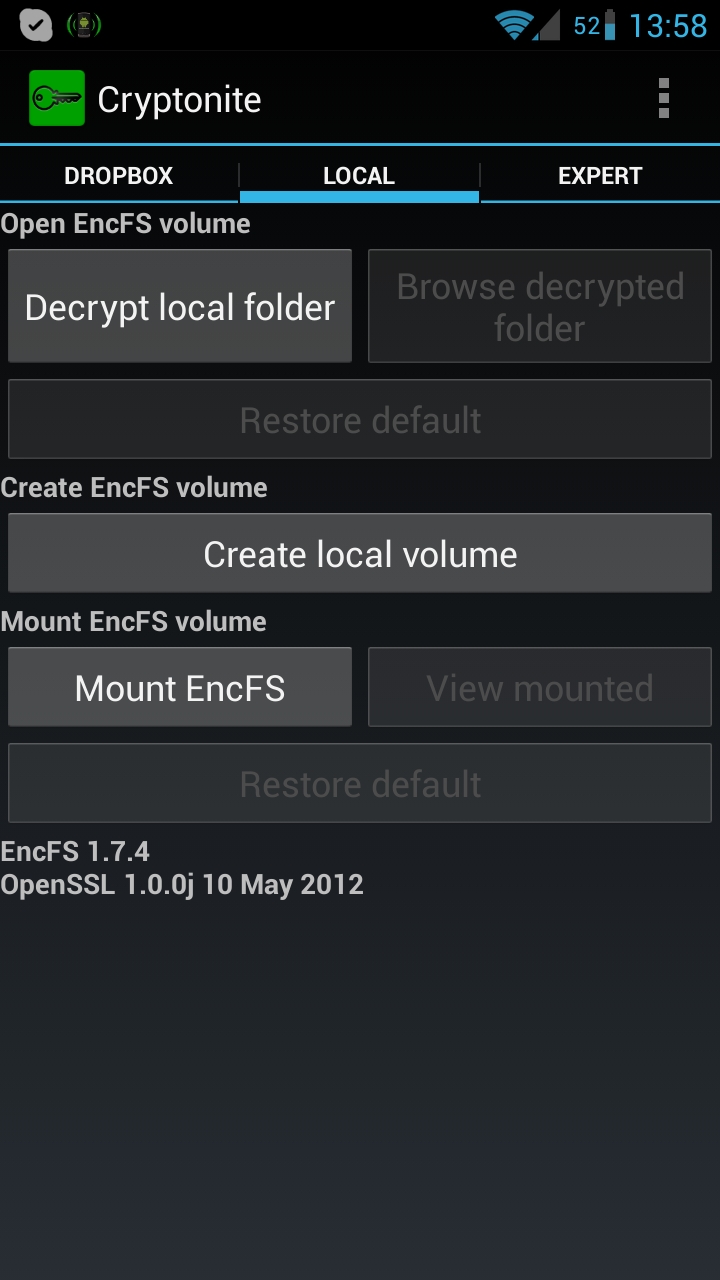

…Любой мобильный гаджет может быть потерян, оставлен, забыт и просто похищен. Любую информацию, которая хранится на нем в незащищенном виде, можно прочитать и использовать против тебя. А самый эффективный способ защиты информации —

Разработчики Metasploit опубликовали инструкцию по запуску эксплойтов с iPhone или iPad.

Давайте на минуту представим, что имеются два хоста “А” и “В”. Они очень сильно дружат и хост “А” рассказал все свои секреты хосту “В”. Теперь представим, что есть еще хост “С” (злоумышленник), который представился

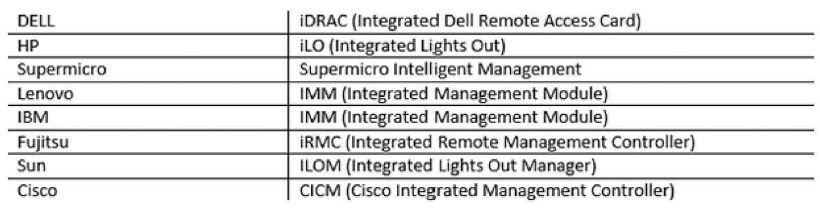

…Абсолютное большинство современных серверов имею IPMI/BMC интерфейс для управления сервером удаленно. Данный инструмент представляет собой доступ к виртуальной клавиатуре и экрану сервера посредством протокола TCP/IP. Сегодня мы коснемся истории исследования безопасности IPMI, рассмотрим

…Zarp — это инструмент для атаки сетей, заточенный под атаки в локальных сетях. Это не просто набор эксплойтов для конкретных уязвимостей — инструмент использует в своей работе архитектурные недостатки сетей, протоколов и так далее.

…На нашем сайте мы не раз касались темы анализа уязвимости беспроводных сетей. Сегодня мы раскажем как подобрать пароль к вашей беспроводной WiFi точке с помощью метода перебора (Брутфорс). Для данной задачи мы будем

…Wi-Fi-сети сейчас окружают нас везде: дома, на работе, в кафе, гостинице. Их стало очень много, а людей, разбирающихся в грамотной настройке, так много не становится. В итоге получаем идеальное пространство для атаки.

…

Многих хакеров интересуют USB GPRS модемы. Вещь необычно удобная, но и у нее есть IMEI, по которому могут вычислить… Как я и обещал — я расскажу как изменять его на модемах подобного типа. Статья

…Программа Wifiphisher с открытым исходным кодом может быть использована для автоматизации фишинговых атак по сбору учётных данных пользователей через WiFi. В отличие от …