Сегодня мы представляем Вашему вниманию обзор устройства для анализа защищенности Wi-Fi сетей которое было разработано командой американских специалистов.

WiFi Pineapple — это роутер с двумя беспроводными интерфейсами и одним проводным, под него

…Сегодня мы представляем Вашему вниманию обзор устройства для анализа защищенности Wi-Fi сетей которое было разработано командой американских специалистов.

WiFi Pineapple — это роутер с двумя беспроводными интерфейсами и одним проводным, под него

…Опять мы затронем тему приватности. Это направление уже давно муссируется, и неспроста. Вне зависимости от того, есть ли у тебя секреты, хочется хоть как-то контролировать информацию о своей частной жизни. Но с развитием технологий все

…Считается, что при использовании WI-FI зона риска обычно не превышает пары десятков метров. Так, во многих компаниях по WI-FI передают конфеденциальные данные, наивно полагая, что раз зона покрытия надежно охраняется, то есть в безопасности. Но

…Безопасность мобильных сетей связи с каждым годом становится все актуальнее. SnoopSnitch это android приложение, которое собирает и анализирует мобильные радиоданные для осведомления об уровне безопасности в твоей мобильной сети и информирует об угрозах типа:

…В предыдущей статье (Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1) было рассказано, как перехватитьhandshake и подобрать парольную фразу + мы поговорили

…В этой статье речь пойдет о том, как взломать Wi-Fi сеть с шифрованием WPA/WPA2 путем перехвата handshake. Но для начала теория.

В этой статье расскажу вам, как узнать SSID скрытой точки доступа. Это не сложный вопрос и его описания хватило бы несколько строк. Но на мой взгляд лучше один раз описать, как это делается. Чем по сто

…В этой статье будут собираться рекомендации по использованию Reaver или просто Reaver FAQ, а так же опыт из личной жизни. В основном ваш опыт будет в комментариях, но самые интересные и важные попадут в статью.

…В этой статье будет рассказано о том, как взломать пароль от Wi-Fi роутера (маршрутизатора) методом “грубой силы” (bruteforce attack).

Для чего это нужно? Допустим, что вы успешно “вскрыли” Wi-Fi сеть. Но, что делать дальше?

…Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, — вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя

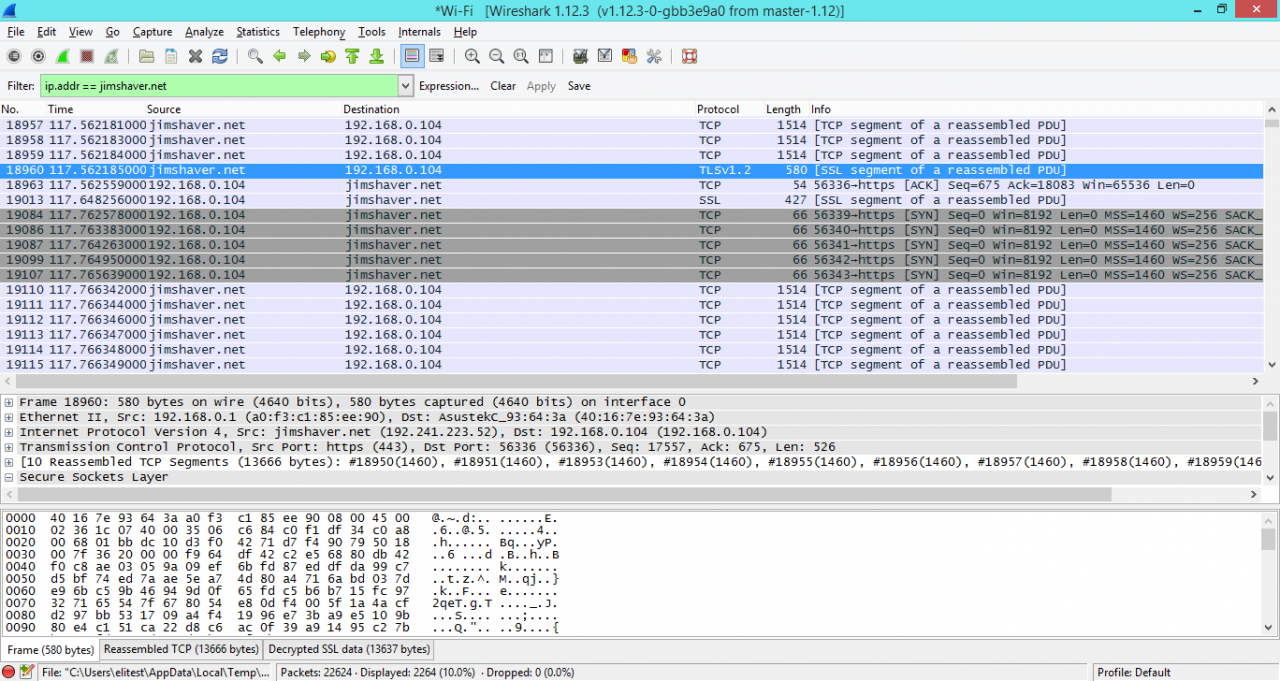

…Многим из вас знаком Wireshark — анализатор трафика, который помогает понять работу сети, диагностировать проблемы, и вообще умеет кучу вещей.

…

…

Almost every profession and job requires that you understand how to use industry-specific tools, often referred to as ‘tools of the trade’, and this couldn’t be more true than for Cyber Security Professionals. Mastering

…Every day, you hear about security flaws, viruses, and evil hacker gangs that could leave you destitute — or, worse, bring your country to its knees. But what’s the truth about these digital

Сегодня покажу вам, как взламывать скрытую wi-fi сеть. Как всегда, ничего сложного в этом нет. Скрытые wi-fi сети, фильтрация по MAC-адресам все это не спасет вас. На мой взгляд, такие методы защиты не эффективны, но это

…Начинается цикл статей по анализу и взлому wi-fi сетей. Постараюсь по возможности рассказывать, как можно подробно. Останавливаясь на интересных моментах.

Итак, начну с самого начала, чтобы некоторые вопросы отпали сами собой.